*Dit artikel wordt regelmatig bijgewerkt met de nieuwste ransomware-statistieken voor 2018 – 2022. We hebben meer dan 35 feiten, cijfers en trends over ransomware verzameld, samen met onderaan dit artikel een overzicht van voorspellingen van branche-experts.

Er was eens een tijd dat ransomware gewoon een populair modewoord was – nu is het een maar al te reële bedreiging voor bedrijven, overheden en individuen over de hele wereld. Het probleem met ransomware is tweeledig:

Ten eerste is ransomware ontworpen om het bestandssysteem van een slachtoffer volledig te versleutelen, wat mogelijk een onomkeerbaar gegevensverlies kan veroorzaken. Ten tweede gebruiken steeds meer cybercriminelen ransomware om geld van slachtoffers te stelen. Onderzoeken hebben aangetoond dat de verliezen voor bedrijven gemiddeld $ 2.500 per incident kunnen bedragen, waarbij bedrijven in sommige gevallen bereid zijn miljoenen dollars uit te geven om hun gegevens te ontsleutelen.

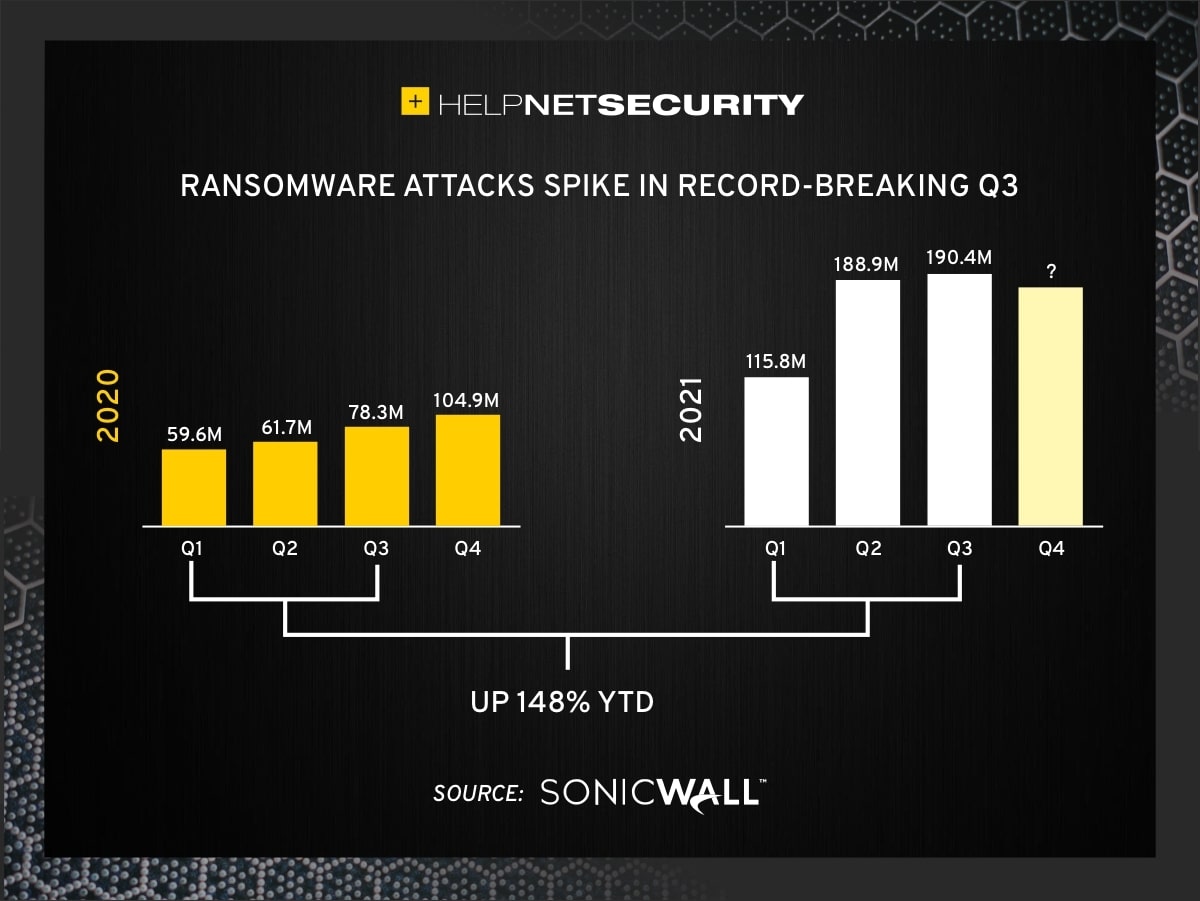

De dreiging wordt alleen maar groter, zoals sommige rapporten constateren. Sonicwall ontdekte bijvoorbeeld dat dit soort aanvallen alleen al in 2021 met meer dan 100% toenam. Terwijl kleine tot middelgrote bedrijven het grootste risico liepen, liepen daarnaast de eisen van losgeld regelmatig op tot zeven of zelfs acht cijfers. Het hoogste losgeld dat op dit moment is bevestigd, is US$ 40 miljoen door CNA Financial in mei 2021.

Dit alles is doorslaggevend bewijs dat dit type dreiging nog steeds een uiterst lucratieve onderneming is voor cybercriminelen, waarbij aanvallers bij alle bronnen (bedrijven, overheden en individuen) nu meer dan $ 100.000 per aanval binnenhalen.

Om een beter idee te krijgen van hoe het ransomware-landschap eruitziet, hebben we enkele van de meest interessante feiten en statistieken van 2018 tot 2022 verzameld die dit voortdurende beveiligingsprobleem benadrukken.

Zie ook: Beste beschermingstools voor ransomware

Nederland betaalde in 2021 het hoogste bedrag aan ransomware

AtlasVPN meldde dat organisaties in Nederland in 2021 gemiddeld $ 2 miljoen aan losgeld betaalden aan cybercriminelen. Ter vergelijking: Japan werd het zwaarst getroffen en betaalde gemiddeld $ 4,3 miljoen. (Bron: AtlasVPN).

73% van de Nederlandse organisaties maakt zich het meest zorgen over ransomware

Sonic Wall meldt dat ransomware onder Nederlandse bedrijven een van de grootste zorgen over cyberbeveiliging is. De grootste zorg is phishing-aanvallen (77%). (Bron: Sonic Wall).

Ransomware-aanvallen richten zich steeds vaker ook op opslaglocaties van back-ups

Volgens het rapport van VEEAM uit 2022 probeerde 95% van de ransomware-aanvallen ook opslaglocaties van back-ups te infecteren. Dit onderstreept de gevaarlijke aard van deze groeiende dreiging en laat zien hoe bedrijven in de problemen kunnen komen, tenzij ze goed gescheiden externe back-ups hebben – bij voorkeur met meerdere back-ups op meerdere locaties.

Hackers kunnen met succes 93% van de bedrijfsnetwerken binnendringen

Volgens een studie van Positive Technologies uit december 2021 hebben bedrijven nog een lange weg te gaan voordat ze voldoende beschermd zijn tegen hacking- en ransomware-aanvallen. Volgens hun onderzoek kan maar liefst 93% van de bedrijfsnetwerken met succes door hackers worden gepenetreerd, waardoor ze ransomware, trojaanse paarden, spyware of andere kwaadaardige exploits kunnen inzetten.

Slechts 50% van het MKB in de VS beschikt over cyberbeveiliging

Het is misschien ongelooflijk dat de helft van de kleine en middelgrote bedrijven in de VS geen cyberbeveiliging heeft volgens een studie van UpCity uit 2022. Hieruit blijkt dat startups en MKB’s een extreem risico lopen op ransomware-aanvallen en dat ze cyberbeveiliging bovenaan hun agenda moeten zetten als ze willen voorkomen dat ze waardevolle intellectuele eigendommen, klantgegevens en andere bedrijfsinformatie verliezen die nodig zijn voor het uitvoeren van dagelijkse taken.

Wanneer gegevensverlies wordt geconfronteerd met dollars

Aangezien het hele doel van ransomware is om geld van slachtoffers te krijgen, zijn de totale verlieswaarden vaak de cijfers waar mensen het meest om geven. Tussen 2018 en 2022 leed een steeds groter aantal bedrijven, overheden en individuen enorme verliezen dankzij dit soort virusaanvallen.

In 2020 betaalde CWT, een reismanagementbedrijf, $ 4,5 miljoen aan hackers die hun gegevens vasthielden voor losgeld. Hoewel dit een bijzonder grote betaling vertegenwoordigt, is het nog steeds minder dan de helft van de aanvankelijke eis van de aanvaller van $ 10 miljoen. Bovendien is de gemiddelde vraag naar losgeld aanzienlijk gestegen, waarbij aanvallers in 2021 $ 50 miljoen vroegen van computergigant Acer.

De afgelopen jaren hebben aanvallers zich steeds minder gericht op individuen. In plaats daarvan is het gebruikelijk geworden om zich op infrastructuur te richten, waarbij lokale overheden, ziekenhuizen en universiteiten over de hele wereld plotseling worden geconfronteerd met de vraag naar enorme bedragen. Uiteraard hebben deze instellingen een zeer grote prikkel om te betalen, en hoewel de FBI dit sterk afraadt, ontdekte Thycotic’s State of Ransomware-rapport uit 2021 dat ongeveer 83% van de slachtoffers uiteindelijk betaalt.

De meest opvallende aanval van 2021 was misschien wel die op Colonial Pipeline. Dit verzorgde meer dan 40% van de brandstof van de oostkust, maar omdat de ransomware-aanval het bedrijf niet in staat stelde om correct te factureren, werd het gedwongen de activiteiten tijdelijk op te schorten. Hoewel het bedrijf een losgeld van $ 4,4 miljoen betaalde, duurde het lang om alles weer online te krijgen, wat leidde tot beperkingen op de brandstofinkoop in 17 Amerikaanse staten.

Dit is niet het enige geval van langdurige problemen na een aanval. In 2019 lag de regering van Baltimore City meer dan een maand plat. Schattingen ramen de kosten om te herstellen op meer dan $ 18 miljoen dollars, hoewel de cybercrimineel achter de malware slechts $ 76.000 aan Bitcoin eiste. De aanval had naar verluidt gevolgen voor de productie van vaccins, geldautomaten, luchthavens en ziekenhuizen.

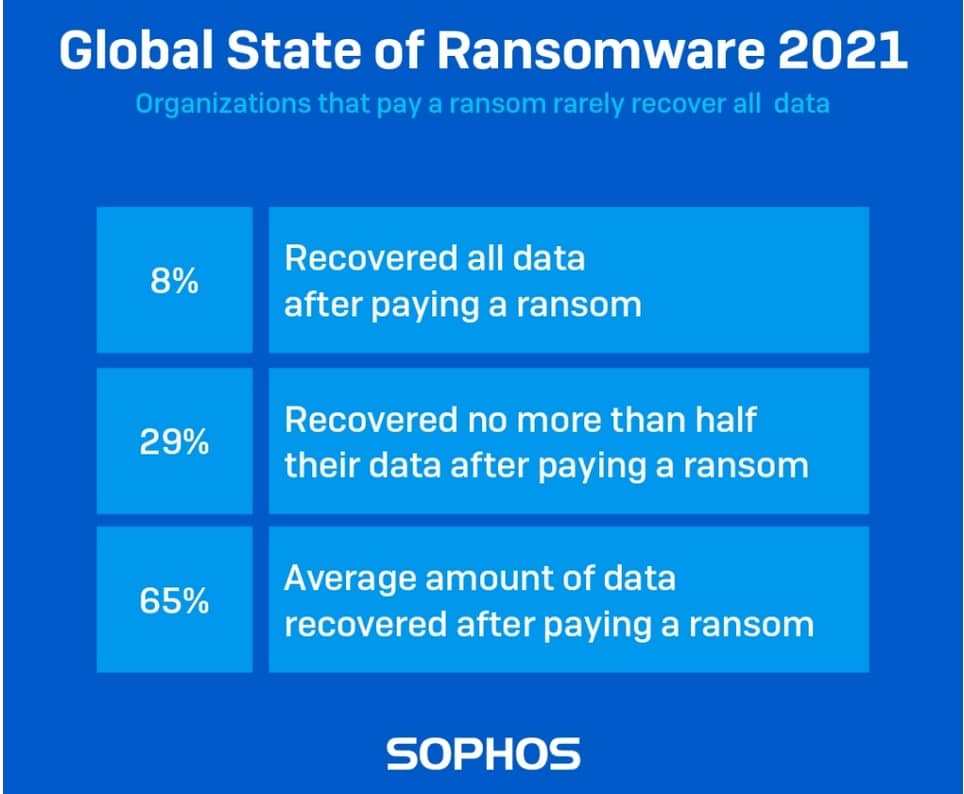

Hoewel velen ervoor kozen om de kosten voor ransomware niet te betalen (en inderdaad, de meeste beveiligingsprofessionals zeggen dat betalen sowieso een slecht idee is), merken degenen die wel betalen vaak dat hun bestanden versleuteld blijven. Vertrouwen stellen in de goede gratie van criminelen leidt immers vaak tot teleurstelling.

Met de huidige trends zullen de verlieswaarden in 2031 waarschijnlijk meer dan $ 265 miljard bedragen. Bovendien hebben cybercriminelen de afgelopen jaren niet alleen meer geld binnengehaald door ransomware, maar ook veel meer schade aangericht dan ooit tevoren.

- In 2022 had NVIDIA ongeveer een terabyte aan bedrijfseigen informatie versleuteld door ransomwaregroep LAPSUS$,die de gegevens vervolgens vrijgaf toen er niet werd betaald.

- Meer dan 10 universiteiten in het Verenigd Koninkrijk en Canada werden gecompromitteerd nadat aanvallers met succes Blackbaud, een cloud computing-provider die vaak door onderwijsinstellingen wordt gebruikt, hadden gehackt. Ondanks dat het de aanval met succes had afgeslagen, werd later onthuld dat Blackbaud gewoon het losgeld had betaald.

- JBS, ’s werelds grootste vleesleverancier, betaalde $ 11 miljoen om weer toegang te krijgen tot vertrouwelijke bestanden. In de tussentijd moest het echter zijn activiteiten stopzetten, wat leidde tot tekorten.

- Garmin, een grote speler op het gebied van technologie, kreeg te maken met een ernstige inbreuk waardoor zijn GPS-services enkele dagen offline waren. Om de controle terug te krijgen, zou het bedrijf een losgeld van $ 10 miljoen hebben betaald.

- Cyberaanvallen ontsierden de start van het academisch schooljaar 2019-2020 voor twee Amerikaanse hogescholen. Regis University in Denver, Colorado, had zijn volledige telefoon- en internetdiensten stilgelegd na een cyberaanval eind augustus. Tegelijkertijd had Monroe College in New York City hun bestanden vergrendeld vanwege ransomware. De school heeft niet bekendgemaakt of zij het losgeld hebben betaald. (Bron: Inside Higher Ed)

- Een ransomware-aanval op het stadsbestuur van New Orleans begin 2020 kostte de stad meer dan 7 miljoen dollar. Gelukkig heeft de stad een cyberbeveiligingsverzekering en ontving ze $ 3 miljoen terug, wat erop kan wijzen dat de stad nog steeds onderverzekerd was. (Bron: SC Magazine)

- Het stadsbestuur van Baltimore City werd in 2019 getroffen door een massale ransomware-aanval, waardoor ze meer dan een maand ontregeld waren, met een verlieswaarde van meer dan $ 18 miljoen. (Bron: Baltimore Sun)

- De hoofdstad New York City werd in 2019 getroffen door een ransomware-aanval waarbij verschillende belangrijke diensten offline gingen. (Bron: CNET)

- De stad Riviera Beach in Florida betaalde in juni 2019 $ 600.000 losgeld om bestanden te herstellen na een ransomware-aanval. (Bron: CBS News)

- Meerdere zorgverleners werden begin 2019 getroffen door ransomware en betaalden het losgeld om bestanden terug te krijgen. Eén betaalde $ 75.000 om zijn versleutelde bestanden te herstellen. (Bron: Health IT Security)

- Het herstellen van ransomware kost organisaties gemiddeld meer dan $ 1,4 miljoen. (Bron: Sophos)

- Zelfs in 2016 kostte ransomware bedrijven meer dan $ 75 miljard per jaar. (Bron: Datto)

- Het meest recente IC3-rapport (PDF) van de FBI registreerde meer dan 3.700 gemelde gevallen van ransomware in 2021. In totaal ging er 49 miljoen dollar verloren. Dat heeft echter alleen betrekking op de VS, en veel van dergelijke incidenten worden helemaal niet gemeld.

- In 2018 verloren bedrijven ongeveer $ 8.500 per uur als gevolg van door ransomware veroorzaakte downtime. (Bron: Govtech)

- Infecties door ransomware zijn tussen 2020 en 2021 meer dan verdubbeld. (Bron: Symantec)

- Symantec ontdekte ook dat ondernemingen verantwoordelijk waren voor 81% van alle ransomware-aanvallen in 2018. (Bron: Symantec)

- Britse MSP-bedrijven meldden in 2020 een gemiddelde betaling van $ 5.600. (Bron: Datto)

- In 2016 betaalde minder dan 40% van de slachtoffers het losgeld. Dit is gestegen naar 46% in 2022. (Bron: Malwarebytes, Sophos)

- Per 2020 is slechts 38% van de staats- en lokale overheidsmedewerkers getraind in het voorkomen van ransomware. Sterker nog, 65% van de leidinggevenden is door hackers gevraagd om hen te helpen. (Bron: IBM, Hitachi-ID)

- Albany County in New York werd eind 2019 in een tijdsbestek van drie weken getroffen door drie cyberaanvallen, waaronder een aanval op eerste kerstdag op de Albany County Airport Authority (ACAA) die resulteerde in een ransomwarebetaling van vijf cijfers door de ACAA. (Bron: Times Union)

- Nadat Atlanta, Georgia in maart 2018 werd getroffen door de SamSam-ransomware, heeft het meer dan $ 5 miljoen uitgegeven aan het opnieuw opbouwen van zijn computernetwerk, waaronder bijna $ 3 miljoen aan het inhuren van noodhulp-adviseurs en crisismanagers. (Bron: Statescoop)

- Een schooldistrict in Massachusetts betaalde in april 2018 na een ransomware-aanval $ 10.000 in Bitcoin. (Bron: Cyberscoop)

- In 2019 ontving 96% van de organisaties die het losgeld betaalden een ontsleutelingstool van de hackers. (Bron: Coveware)

- Het succes van de ontsleuteling hangt af van het type virus. Dharma-varianten waren vaak onbetrouwbaar na het betalen van het losgeld, in vergelijking met GrandGrab TOR, dat bijna altijd een succesvolle ontsleutelingstool opleverde nadat losgeld was betaald. (Bron: Coveware)

- In 2021 ontvingen slachtoffers al hun gegevens terug, terwijl in slechts 4% van de gevallen werd betaald. (Bron: Sophos)

- Bitcoin was het belangrijkste betaalmiddel voor ransomware. Ongeveer 98% van de betalingen werd gedaan in Bitcoin. (Bron: Coveware)

- Het Amerikaanse ministerie van Financiën heeft meer dan $ 5 miljard aan Bitcoin-transacties gerelateerd aan ransomware.

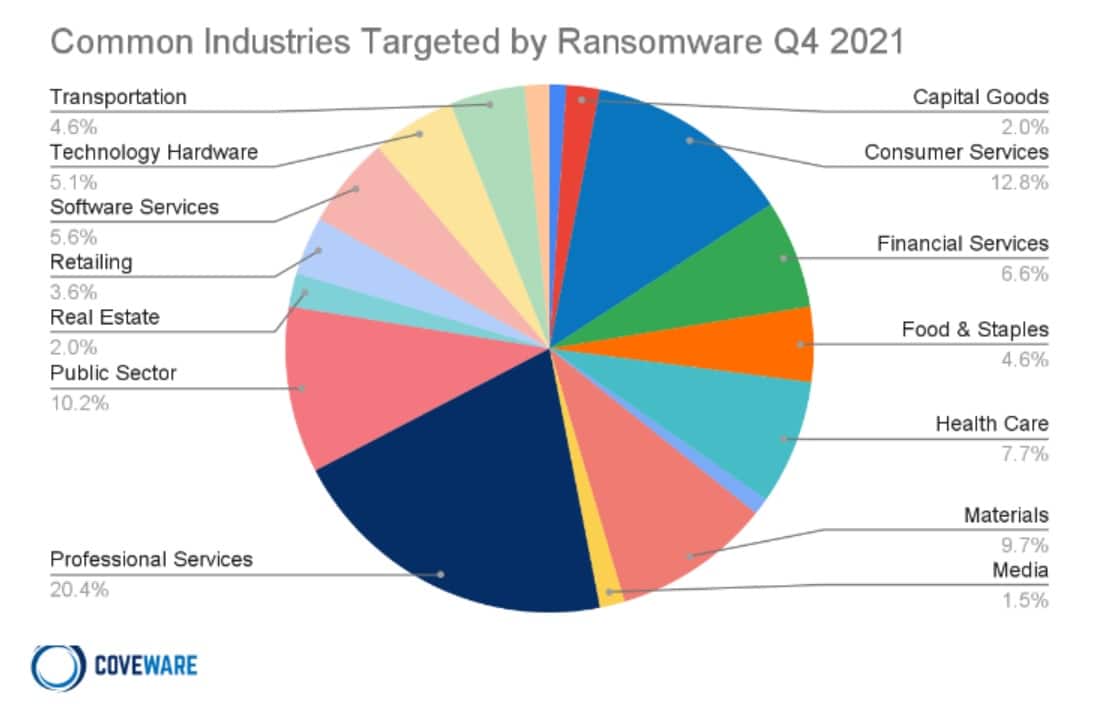

- Bedrijven die professionele diensten verlenen, zijn nog steeds het vaakst doelwit, hoewel consumentendiensten en organisaties in de publieke sector steeds populairdere doelwitten worden. (Bron: Coveware)

Ransomware blijft groeien en treft consumenten en bedrijven hard

De harde waarheid over ransomware is dat meer weten over de dreiging zich niet gemakkelijk vertaalt in een verminderde impact. FedEx is daar een goed voorbeeld van. Ondanks de jarenlange kennis van de dreiging, leed het bedrijf in 2017 een verlies van $ 300 miljoen als gevolg van deze verlammende virusaanvallen. Het verlies was niet het gevolg van het betalen van het losgeld, maar in de eerste plaats van de kosten van calamiteitenherstel en systeemuitval. Het gebrek aan cyberverzekering van het bedrijf benadrukt het feit dat veel individuen en zelfs grote, multinationale bedrijven de dreiging nog niet volledig hebben begrepen.

Wat betreft het voorbereid zijn op ransomware en andere cyberdreigingen meldt Sophos dat lokale overheden tot de minst waarschijnlijke organisaties behoren die kunnen voorkomen dat hun gegevens worden versleuteld. Bovendien herstellen deze het langzaamst, waarbij 40% een maand of langer nodig heeft om te herstellen. Ondertussen zijn media-, vrijetijds- en amusementsbedrijven het meest voorbereid, maar hebben ze versleuteling slechts in iets meer dan de helft van de gevallen kunnen vermijden.

Naarmate er meer rapporten binnenstromen, is het desondanks duidelijk dat ransomware nu het voorkeursmedium is voor cybercriminelen. Naarmate 2022 vordert, zullen we waarschijnlijk rapporten van grote spelers zien die aangeven dat de jaar-op-jaar groei van virusgerelateerde losgelddreigingen in een ongelooflijk tempo toeneemt.

Hier zijn een paar manieren waarop ransomware de afgelopen jaren hard en snel toesloeg.

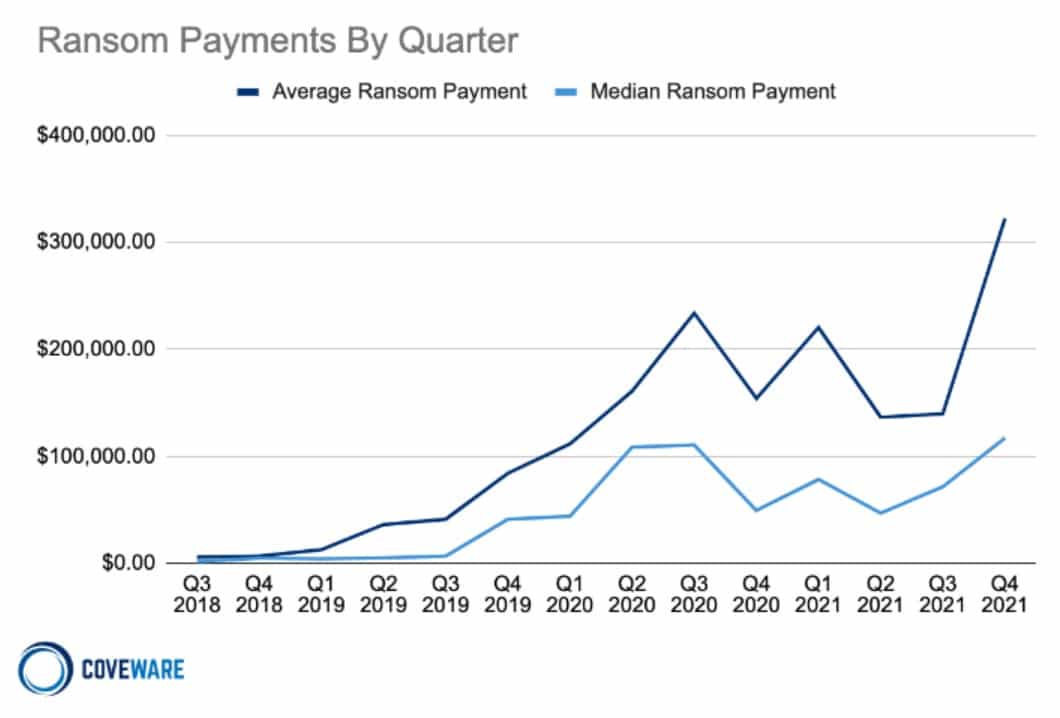

- Uit een rapport van Coveware uit Q4 2021 bleek dat de betalingen voor ransomware ongekend hoog zijn, mogelijk als gevolg van een groter aantal betalende slachtoffers. Dit kan zelf komen doordat ongeveer 90% van de getroffen organisaties een ransomware-verzekering had (Bron: Coveware)

- Coveware ontdekte ook dat aanvallers steeds vaker gegevens permanent vernietigen in plaats van zich te richten op back-ups of kritieke delen van de infrastructuur van een bedrijf. In sommige gevallen gebeurde dit zelfs nadat losgeld was betaald. (Bron: Coveware)

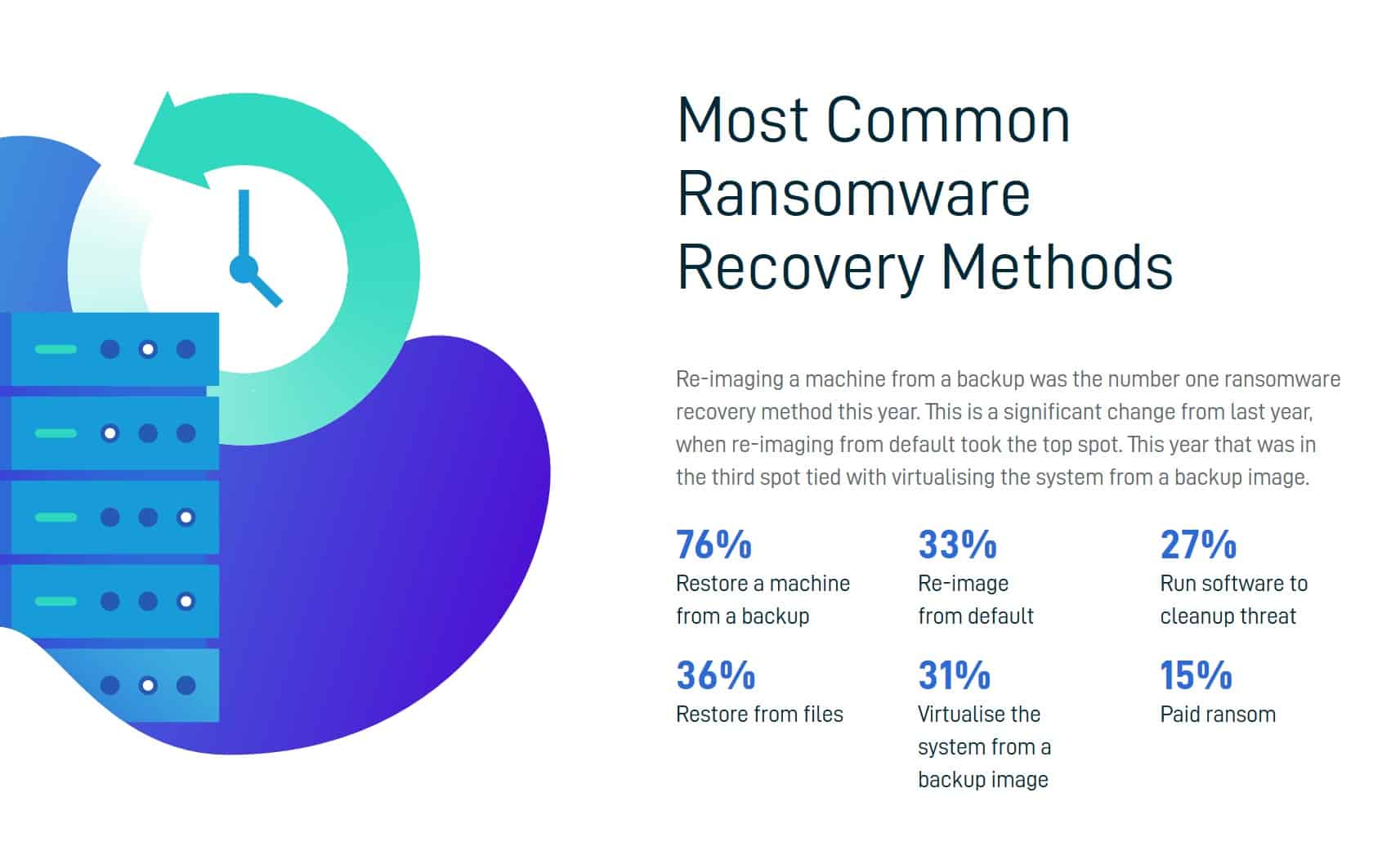

- De meeste gebruikers die hun gegevens herstellen, doen dit op een andere manier dan door losgeld te betalen. (Bron: Datto)

- Volgens een Ransomware Resiliency-rapport uit 2020 van NinjaOne verliezen Managed Service Providers (MSP’s) na een ransomware-aanval veel meer klanten dan ze hadden verwacht. In feite verloor 57% wel 11-20% van hun klantenbestand na een ransomware-aanval; 13% van de bedrijven verloor meer dan 50% van hun klanten. Omgekeerd verwachtte ongeveer 35% van de MSP’s niet meer dan 10% van hun klanten te verliezen na een ransomware-aanval. (Bron: NinjaOne)

- Ongeveer 40% van de MSP’s en IT-professionals gelooft dat hun organisatie niet bestand is tegen $ 500.000 of meer aan schade als gevolg van een ransomware-aanval. Aangezien 52% van de bedrijven die te lijden hadden onder een ransomware-aanval een schade van meer dan $ 500.000 meldden, zouden veel bedrijven onherstelbare schade kunnen oplopen als er een aanval zou plaatsvinden. (Bron: NinjaOne)

- NinjaRMM meldt dat de helft van alle MSP’s denkt dat ze tot 2 dagen downtime kunnen volhouden voordat ze klanten verliezen, maar de meeste getroffen klanten hebben in werkelijkheid 3 tot 14 dagen downtime ervaren. Deze langdurige periode van downtime kan een belangrijke factor zijn in het klantverloop, maar geeft wel aan dat veel MSP’s onderschatten hoe snel ze klanten zullen verliezen als er downtime optreedt. (Bron: NinjaOne)

Ransomware-voorspellingen: 2023 en daarna

Helaas zal ransomware niet snel verdwijnen. Cybercriminelen hebben geleerd hoe lucratief het versleutelen van gegevens kan zijn, vooral dankzij de toestroom van Ransomware-as-a-Service-programma’s die geen expertise vereisen om te gebruiken. Er zijn nog wel andere vormen van beveiligingsdreigingen, met name datalekken, maar criminelen die gemakkelijk geld willen verdienen, wenden zich regelmatig tot direct beschikbare ransomware-pakketten.

Dus wat kunnen we verwachten in 2023 en daarna? Hier zijn een paar voorspellingen.

- SC Media voorspelt dat de Amerikaanse regering zich zal richten op training voor cybersecurity om de steeds vaker voorkomende ransomware-aanvallen te bestrijden.

- Cybersecurity Ventures voorspelt dat ransomware in 2025 $ 10,5 biljoen per jaar zal kosten en dat er in 2031 elke 2 seconden een aanval zal plaatsvinden. (Bron: Cybersecurity Ventures)

- Security voorspelt een wijdverbreide verschuiving naar bedrijven die zero trust-modellen gebruiken. (Bron: Security)

- McAfee verwacht dat ransomware-as-a-service zal blijven groeien, met meer concurrentie als gevolg van nieuwe groepen die het toneel betreden. Het noemt ook het ontbreken van één specifiek communicatiekanaal als reden waarom geen enkele groep lang geloofwaardig kan blijven.

- Check Point voorspelt een toename van het aantal supply chain-aanvallen. (Bron: Check Point)

- Volgens RSA Security zullen aanvallers steeds vaker IoT-apparaten gebruiken om gebruikers te bestoken met ransomware. (Bron: RSA Security)

Zie ook: Statistieken over cybersecurity en cybercrime

Veelgestelde vragen over ransomware-aanvallen

Wat is ransomware?

Ransomware is kwaadaardige software die de gegevens van een persoon in gevaar brengt, tenzij ze losgeld betalen aan de aanvallers. Het is belangrijk om te weten hoe je je tegen dit soort aanvallen kunt beschermen en wat je moet doen als je slachtoffer wordt.

Zodra er ransomware op jouw computer staat, versleutelt het je persoonlijke bestanden en vraagt het je losgeld te betalen om de decoderingssleutel te krijgen. De aanvallers geven je meestal een tijdslimiet om het losgeld te betalen, en als je niet binnen die tijd betaalt, dreigen ze je bestanden te verwijderen of openbaar te maken.

Als je het slachtoffer wordt van ransomware, moet je eerst contact opnemen met een professional die je kan helpen jouw gegevens te herstellen zonder losgeld te betalen. Sommige gratis tools kunnen je hierbij helpen, maar ze zijn niet altijd succesvol. Als je het losgeld betaalt, zorg er dan voor dat je een betrouwbare bron gebruikt om de decoderingssleutel te kopen en doe dit alleen nadat je heeft geverifieerd dat jouw gegevens met succes zijn gedecodeerd.

Hoe raken mensen besmet met ransomware?

Er zijn een paar manieren waarop mensen besmet kunnen raken met ransomware. Eén manier is door op een schadelijke e-mailbijlage te klikken. Een andere manier is door een geïnfecteerde website te bezoeken. Het is ook mogelijk om geïnfecteerd te raken door een kwaadaardig bestand te downloaden van een peer-to-peer-netwerk of door een illegaal softwareprogramma te installeren dat ransomware bevat.

Welk type gegevens loopt gevaar bij een ransomware-aanval?

Bij een ransomware-aanval kan elk type persoonlijke gegevens in gevaar komen. Dit omvat zaken als foto’s, documenten en zelfs financiële informatie.