Phishing-aanvallen maken gebruik van sociale engineering in e-mails en berichten om mensen over te halen informatie zoals wachtwoorden of financiële informatie af te staan, of om ze bepaalde taken te laten uitvoeren, zoals het downloaden van malware of het uitvoeren van een overboeking. Phishing-programma’s worden steeds geavanceerder met gerichte aanvallen (spear phishing) die een bedreiging vormen voor veel bedrijven.

Hoewel spamfilters veel phishing-e-mails onderscheppen, komen nieuwere en geavanceerdere e-mails er wel door. Er zijn aanwijzingen dat de meeste mensen op de hoogte zijn van het bestaan van phishing-aanvallen. Veel bedrijven bieden inderdaad trainingen en simulaties aan om werknemers te leren hoe ze kwaadaardige e-mails en berichten kunnen herkennen.

Oplichters hebben echter nog steeds succes met deze vorm van cyberaanval en het gebruik ervan blijft gangbaar. Bovendien veranderen cybercriminelen van tactiek om de maatregelen tegen phishing te omzeilen.

Hier is een overzicht van statistieken en feiten over phishing voor 2022:

1. Phishing-aanvallen komen nog steeds veel voor

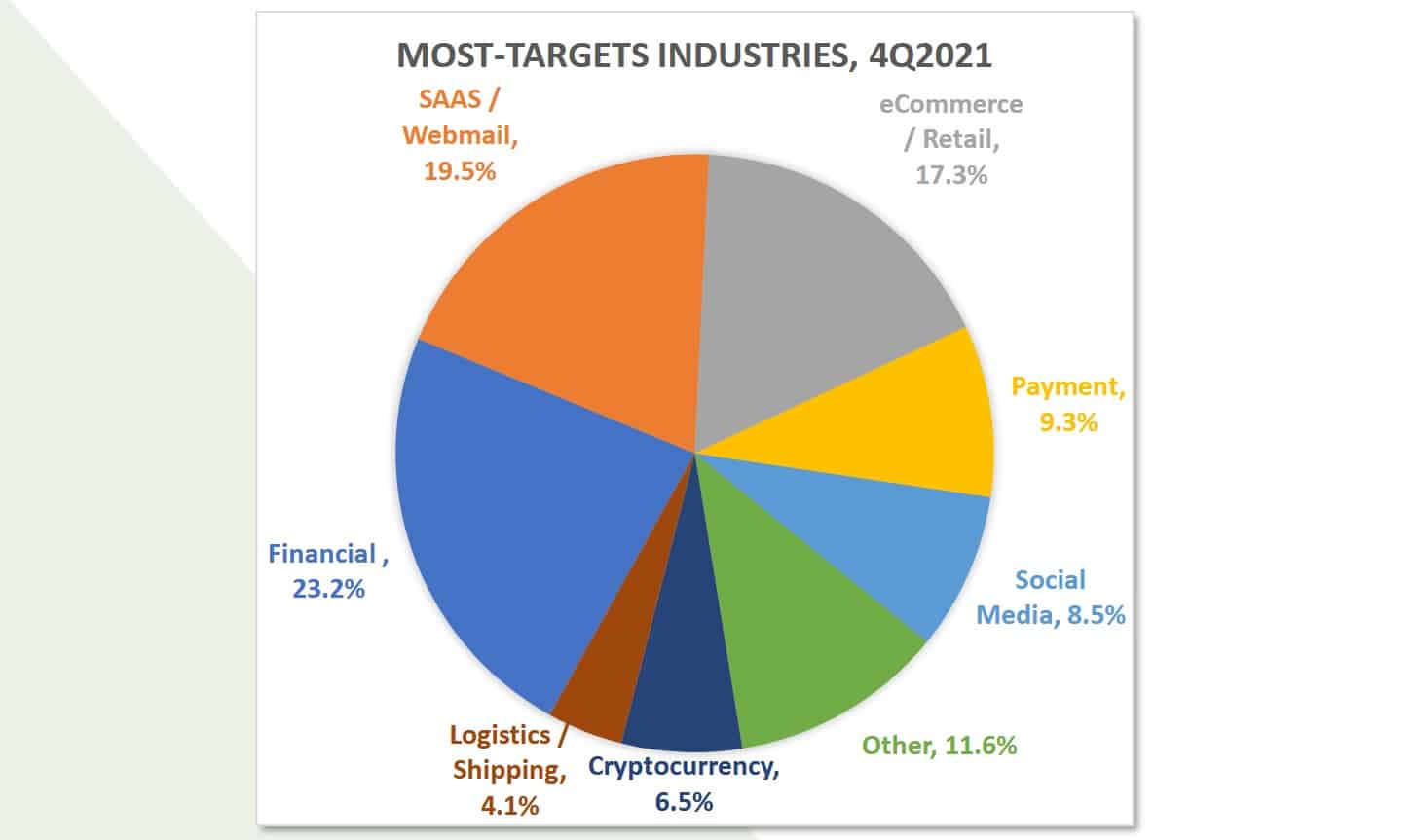

Volgens APWG’s Phishing Activity Trends Rapport voor Q4 2021 bereikten phishing-aanvallen een recordhoogte in 2021. Met meer dan 300.000 geregistreerde aanvallen in december zijn deze incidenten meer dan drie keer zo normaal geworden als minder dan twee jaar geleden.

Het rapport uit 2021 wijst ook op een groeiende trend voor phishing-aanvallen tegen cryptovalutabedrijven. Deze zijn nu goed voor 6,5 procent van alle aanvallen. Dit illustreert hoe bendes cybercriminelen hun pogingen verder proberen te ontwikkelen om de meest lucratieve doelen mogelijk te maken.

Bovendien daalde in december het aantal merken dat het doelwit was van phishing-aanvallen na maanden van groei. Er waren echter nog steeds wel meer dan 500 aanvallen, wat laat zien hoe cybercriminelen de omvang van hun pogingen om slachtoffers te lokken uitbreiden.

2. Laders vormen de meest populaire aanvalsroute

Cofense’s Q1 2022 Phishing Review toonde aan uit dat laders de informatiestelers en keyloggers voorbij zijn gestoken om de favoriete tools voor phishing te worden. Volgens het onderzoek zijn laders zelfs verantwoordelijk voor meer dan de helft van alle aanvallen. Vergelijk dat eens met het begin van 2019, toen bijna 74 procent van de phishing-aanvallen betrekking had op credential phishing (het stelen van gebruikersnamen en wachtwoorden).

Deze aanvallen kunnen lastig te stoppen zijn, omdat de e-mails meestal geen tekenen van kwaadaardigheid vertonen. Veel ervan zijn afkomstig van gekaapte zakelijke e-mailaccounts, een tactiek die bekend staat as het compromitteren van zakelijke e-mail (ook wel BEC genoemd). Bovendien gaan aanvallers vaak een stap verder en hosten ze valse inlogpagina’s (phishing-sites) op Microsoft Azure klantendomeinen. Deze kunnen bijvoorbeeld eindigen op ‘windows.net’, waardoor de website legitiem lijkt en de zwendel nog moeilijker te herkennen is.

In Cofense’s Phishing Review van Q3 2021 meldde het bedrijf dat “93% van de moderne inbreuken een phishing-aanval betreft”. Dit laat zien hoe wijdverspreid het probleem van phishing met keyloggers en informatiestelers blijft.

Helaas voorspelt Cofense volgend jaar weer meer van hetzelfde, met nieuwe op abonnementen gebaseerde malware-downloaders die naar verwachting zullen toetreden tot het dreigingslandschap van phishing.

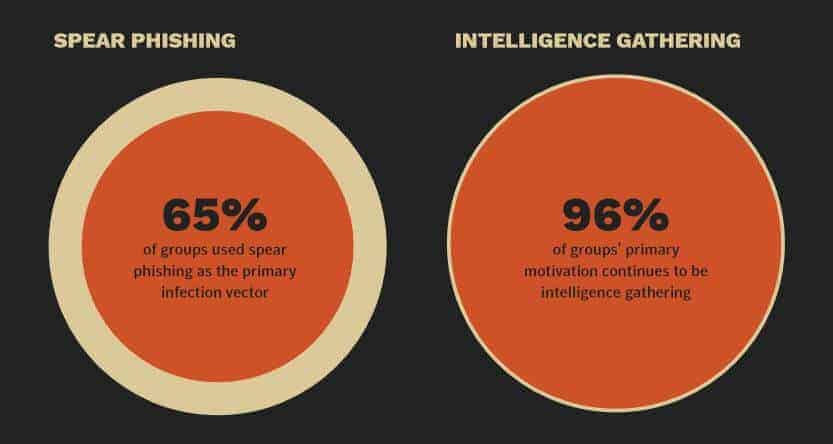

3. Spear-phishing e-mails zijn de meest populaire gerichte aanvalsvector

Symantec’s Internet Security Threat-rapport uit 2019 laat zien dat e-mails met spear-phishing worden gebruikt door bijna tweederde (65 procent) van alle bekende groepen die gerichte cyberaanvallen uitvoeren. Het rapport vertelt ons ook dat 96 procent van de gerichte aanvallen wordt uitgevoerd om informatie te verzamelen.

In zijn paper Threat Landscape Trends uit 2020 meldde Symantec een enorme piek in COVID-gerelateerde e-mails die worden gebruikt om slachtoffers te lokken. Dit laat zien hoe spear-phishing zich in de loop van de tijd ontwikkelt en nieuwe onderwerpen kan gebruiken om zich op consumenten te richten.

Uit hetzelfde rapport blijkt dat alleen al in het eerste kwartaal van 2020 ongeveer 31.000 organisaties werden getroffen door oplichting via zakelijke e-mail.

4. Menselijke intelligentie is de beste verdediging tegen phishing-aanvallen

In zijn rapport uit 2019 herhaalt Cofense het belang van training in bewustwording bij het dwarsbomen van pogingen tot phishing. Het haalt een voorbeeld aan waarbij een phishing-aanval op een groot zorgbedrijf binnen slechts 19 minuten stopte. Gebruikers meldden dat ze verdachte e-mails hadden ontvangen en het beveiligingscentrum kon snel actie ondernemen.

5. Phishing-aanvallen worden steeds geavanceerder

Cofense werpt ook meer licht op de soorten aanvallen die plaatsvinden. Omdat gebruikers links naar zaken als OfficeMacro, cloudsites en geïnfecteerde webpagina’s vertrouwen.

In 2022 zette deze trend zich voort met naar verluidt toenemend misbruik van vertrouwde platforms zoals SharePoint, Amazon AWS, Google, Adobe, DigitalOceanSpaces, Weebly, Backblaze B2 en WeTransfer.

Cofense bevestigde ook de bevindingen van Symantec met betrekking tot het vermogen van aanvallers om snel in te spelen op actuele gebeurtenissen. Ze bevestigden dat er in 2020 een toestroom was van COVID-19-gerelateerde phishing, waarbij vaak werd beweerd financiële steun te bieden aan getroffen burgers.

6. Aanvallers gebruiken vaak trucs zoals Zombie Phish en verkorte URL’s

Een populaire truc die door aanvallers wordt gebruikt, is de Zombie Phish. Zoals uitgelegd in het Cofense-rapport van 2019, houdt dit in dat aanvallers een e-mailaccount overnemen en reageren op een oud e-mailgesprek met een phishing-link. De afzender en het onderwerp zijn bekend bij de ontvanger, waardoor de e-mail wordt gecamoufleerd als echt.

Een andere strategie die vaker wordt gezien in phishing-e-mails, is het gebruik van verkorte URL’s die worden aangeboden door diensten voor het verkorten van links, zoals Bitly. Deze links worden zelden geblokkeerd door URL-contentfilters, omdat ze de ware bestemming van de link niet onthullen. Bovendien zullen gebruikers die bedacht zijn op verdachte domeinnamen, een verkorte link mogelijk minder snel als kwaadaardig identificeren.

In zijn rapport uit 2021 herinnert Cofense consumenten er echter snel aan dat .com-domeinen nog altijd verantwoordelijk zijn voor 50 procent van de phishing-aanvallen naar inloggegevens. Het blijft daarom van cruciaal belang om zeer waakzaam te zijn bij het bezoeken van dit soort Top Level Domains.

7. Financiële diensten zijn de grootste doelwitten

Hoewel phishing op inloggegevens niet langer de meest populaire tactiek is, komt het nog wel veel vaker voor dan we zouden willen. Het APWG-rapport werpt enig licht op de soorten inloggegevens die aanvallers zoeken.

Er is de laatste tijd een duidelijke verandering. Aanvallers richten zich nu het meest op financiële diensten zoals bankplatforms en cryptobeurzen, waarbij webmail en e-commerce naar respectievelijk de tweede en derde plaats zijn gedaald.

8. Kleinere organisaties zien een toename van kwaadaardige e-mails

Symantec combineert cijfers voor verschillende soorten e-maildreigingen, waaronder phishing, e-mailmalware en spam, en meldt dat werknemers in kleinere organisaties meer kans hebben om dit soort dreigingen te ontvangen. Voor een organisatie met 1 tot 250 werknemers is bijvoorbeeld zo’n één op de 323 e-mails kwaadaardig. Voor een organisatie met 1001–1500 werknemers is het percentage veel lager: één op de 823 e-mails is kwaadaardig.

9. Kwaadaardige e-mails raken het meest waarschijnlijk mijnbouwbedrijven

Symantec verdeelt ook het aantal schadelijke e-mails per branche. Mijnbouw voert de lijst aan met één op de 258 e-mails die kwaadaardig zijn. Dit wordt op de voet gevolgd door landbouw, bosbouw en visserij (één op 302) en openbaar bestuur (ook één op 302). Productie, groothandel en bouw volgen als industrieën die daarna het favoriete doelwit zijn.

10. Australische bedrijven liepen de grootste kans het slachtoffer te worden

Volgens Proofpoint’s State of the Phish uit 2022 kreeg 92 procent van de Australische organisaties vorig jaar te maken met een succesvolle aanval, een stijging van 53 procent ten opzichte van vorig jaar. Ondertussen had minder dan 60 procent van de Spaanse organisaties te maken met phishing- of ransomwarecampagnes.

11. Veel datalekken komen voort uit phishing-aanvallen

Uit het Data Breach Investigation-rapport uit 2020 van Verizon bleek dat phishing een van de meest voorkomende dreigingsvormen is bij datalekken, waarbij 22 procent van de datalekken betrekking had op phishing. In het rapport van 2021 bleef de prevalentie van sociale engineering-aanvallen, waaronder phishing, een opwaartse trend vertonen, goed voor zo’n 30% van de aanvallen.

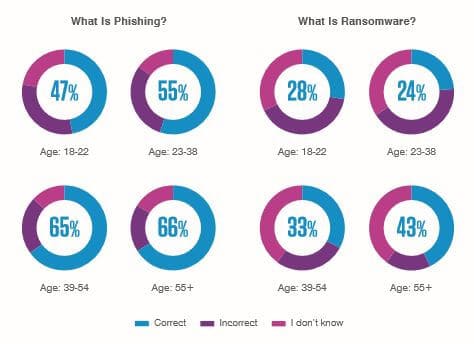

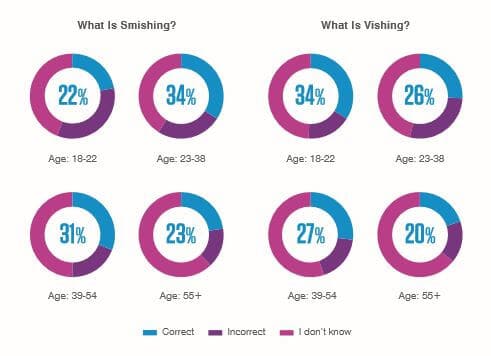

12. Kennis van phishing-termen varieert van generatie tot generatie

Proofpoint geeft interessante informatie over de bekendheid van werknemers met phishingtermen. Van de vier leeftijdsgroepen herkenden babyboomers (55+) het meest waarschijnlijk de termen “phishing” en “ransomware.”

Als het echter ging om de termen “smishing” en “vishing”, kende de oudere generatie de definities het minst waarschijnlijk.

13. Sextortion is een veelgebruikte tactiek bij phishingcampagnes

Cofense onthult dat phishing-schema’s op basis van sextortion-zwendel een groeiend probleem vormen. Deze e-mails zijn doorgaans generiek, maar aanvallers jagen op menselijke emoties door angst en paniek te gebruiken om slachtoffers aan te moedigen losgeld te betalen. Oplichters vragen meestal betaling in bitcoin of een andere cryptovaluta om detectie te voorkomen.

In de eerste zes maanden van 2019 ontdekte Cofense dat meer dan zeven miljoen e-mailadressen waren getroffen door sextortion. Cofense ontdekte ook dat $ 1,5 miljoen was verzonden als bitcoin-betalingen naar rekeningen (bitcoin-wallets) waarvan bekend is dat ze verband houden met sextortion-schema’s.

Eind 2019 waren er zelfs meldingen van een sextortion botnet dat tot 30.000 e-mails per uur verzond.

14. Populaire apps worden nog steeds gebruikt om malware te verspreiden

Uit het McAfee Labs Threat-rapport van Q2-2021 bleek dat het gebruik van Powershell en Microsoft Office als een malware-aflevermethode aanzienlijk is afgenomen na de enorme groei in Q4 van 2020. In plaats daarvan vertrouwen aanvallers nu op openbare apps om hun payloads voor hen te bezorgen.

In zijn rapport van 2021 meldt McAfee Labs dat van alle cloud-dreigingen die het analyseert, spam de grootste toename van gerapporteerde incidenten liet zien – een stijging met 250% van Q1 tot Q2 van 2021. Het rapport ontdekte ook dat spear phishing de meest voorkomende techniek blijft die wordt gebruikt om initiële toegang tot gecompromitteerde systemen tot stand te brengen.

15. SEGs zijn verre van vrij van phishing-aanvallen

Veel gebruikers denken ten onrechte dat het gebruik van een Secure Email Gateway (SEG) hen beschermt tegen phishing-aanvallen. Helaas is dat verre van waar. 90 procent van de phishing-aanvallen die aan Cofense worden gemeld, wordt ontdekt in een omgeving die gebruikmaakt van een SEG.

Cofense noemt als belangrijkste reden dat zelfs de meest vooruitstrevende geautomatiseerde detectie de vooruitgang in de verfijning van phishing-technieken niet kan bijhouden. SEG-ontwikkelaars moeten ook een balans vinden tussen bescherming en productiviteit. Bovendien zijn SEG’s, zoals bij alle systemen, vatbaar voor configuratiefouten.

In zijn rapport uit 2022 onthult Cofense dat .pdf- of .html-extensies de meest voorkomende bestandsnaamextensies zijn op bijlagen die gebruikers bereiken in SEG-beveiligde omgevingen. Deze zijn respectievelijk goed voor ongeveer 35% en 30% van de dreigingen.

16. Schadelijke bijlagen die misbruik maken van CVE-2017-11882 blijven gebruikelijk

CVE-2017-11882 is een beveiligingslek met betrekking tot het uitvoeren van externe code in Microsoft Office-software. Deze kwetsbaarheid werd in 2017 geïdentificeerd en daaropvolgende updates verhelpen de fout. Desondanks maakt volgens Cofense ongeveer 12 procent van de kwaadaardige bijlagen misbruik van deze kwetsbaarheid.

Dit soort kwetsbaarheden blijven een doelwit voor aanvallers, aangezien sommige bedrijven traag zijn met het updaten van hun software. Naarmate gebruikers echter de kwetsbaarheid CVE-2017-11882 binnenhalen en patchen, zullen de bijbehorende aanvallen waarschijnlijk afnemen.

17. Sommige payloads van phishing-aanvallen zijn locatiebewust

Als je denkt dat je locatie er niet toe doet bij cyberaanvallen, heb je het mis. Volgens Cofense bepaalt de geolocatie van een gebruiker (volgens hun IP-adres) vaak hoe een payload zich gedraagt nadat deze is afgeleverd. De inhoud kan in het ene land bijvoorbeeld goedaardig zijn, maar kwaadaardig in een ander land.

18. SSL is niet langer een indicator van een veilige site.

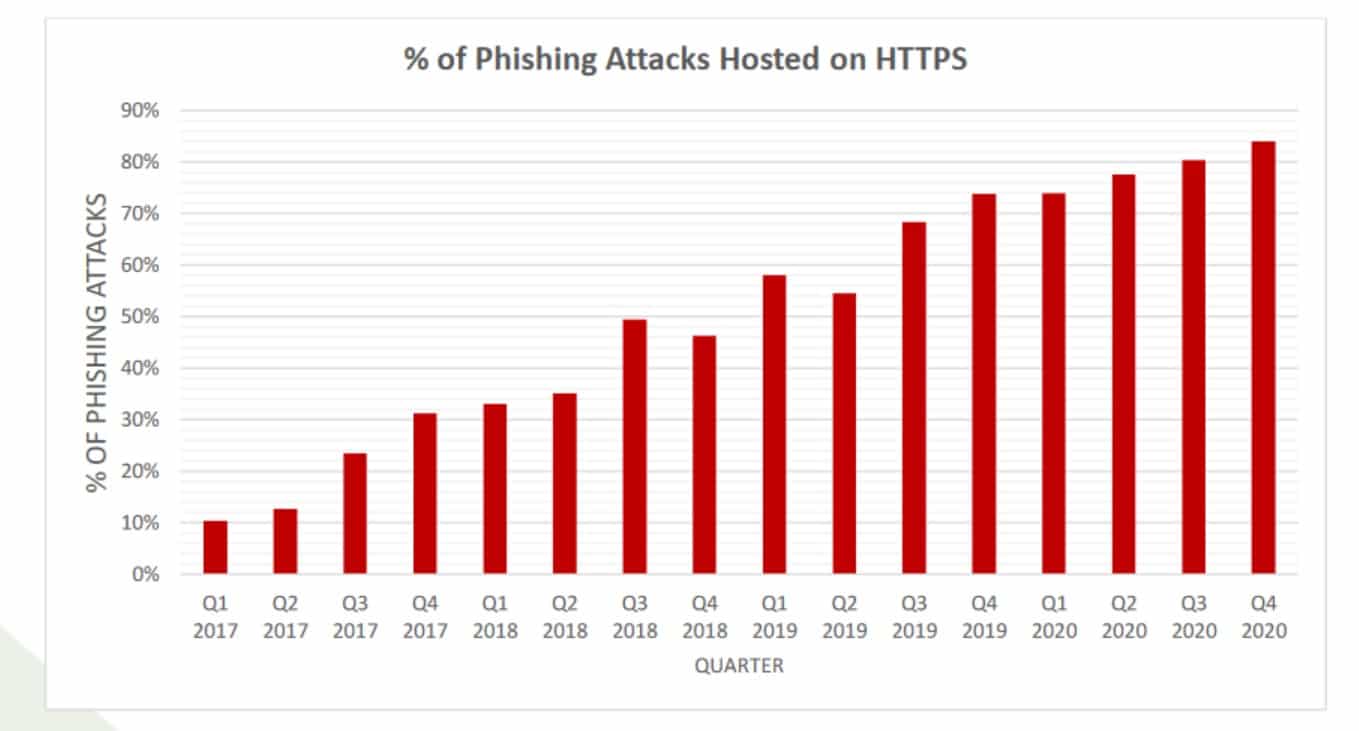

Jarenlang was een van de belangrijkste tips om phishing-sites te vermijden, het zorgvuldig controleren van URL’s en het vermijden van sites die geen SSL-certificaat hebben, “HTTPS” in de URL (versus “HTTP”) betekent dat een site een SSL-certificaat heeft en wordt beschermd door het HTTPS encryptie-protocol.

Dat is echter niet langer een goede tactiek om dubieuze sites te herkennen. Volgens APWG gebruikte maar liefst 84 procent van de phishingsites die in het vierde kwartaal van 2020 werden onderzocht SSL. Hiermee wordt de langlopende trend van elk kwartaal van ongeveer 3% voortgezet.

19. Cadeaubonnen zijn nog steeds een populaire betaalmethode bij BEC-aanvallen

De APWG verschafte ook inzicht in hoe aanvallers om betaling vragen. Met name bij BEC-aanvallen vroeg 68 procent van de aanvallers in het vierde kwartaal van 2021 om betaling in cadeaubonnen. Dat is een stijging van acht procent ten opzichte van het voorgaande kwartaal. Andere populaire vormen van betaling zijn omleiding van salaris (21 procent) en overboeking (negen procent). Interessant is dat directe overboekingen nu veel minder gebruikelijk zijn dan vorig kwartaal, toen het nog goed was voor 22 procent van alle zwendelpraktijken.

20. Een persoonlijke phishing-pagina kost $ 3–12

Vanuit de kant van de aanvaller maken phishing-aanvallen deel uit van een grote ondergrondse industrie. Symantec laat ons enkele feiten en cijfers van het dark web zien, bijvoorbeeld dat het gangbare tarief voor een phishing-webpagina $ 3-12 is.

21. 67% van de pogingen tot phishing hebben lege onderwerpregels

Volgens een rapport van AtlasVPN, bevat bijna 70% van alle e-mailpogingen tot phishing een lege onderwerpregel. Enkele van de meest gebruikte onderwerpregels die cybercriminelen gebruiken zijn ‘Fax Afleverrapport’ (9%), ‘Verzoek Zakelijk Voorstel’ (6%), ‘Verzoek’ (4%), en ‘Vergadering’ (4%).

22. Op Amazon Prime Day 2022 waren bijna 900 valse Amazon-sites in gebruik

AtlasVPN meldde een golf van verkoopwebsites die zich voordeden als Amazon op een van de drukste winkeldagen van het jaar. In de 90 dagen tot 12 juli 2022 werden 1.633 valse websites gedetecteerd, met 897 gespoofte Amazon-sites die actief waren op Prime Day.

23. Nederlandse volwassenen hebben meer kans op phishing-aanvallen dan andere leeftijdsgroepen

NLTimes meldde dat volwassenen van 18 tot 25 jaar de grootste risicogroep waren om in 2019 het slachtoffer te worden van een phishing-aanval via e-mail of telefoon.

24. Een phishingbende heeft in 2021 enkele honderden miljoenen euro’s gestolen in Nederland

Europol haalde in 2022 een bende phishing-misdadigers uit de lucht nadat ze sms-berichten hadden gebruikt om internetgebruikers voor honderden miljoenen euro’s op te lichten.

Phishing-prognoses voor 2022 en daarna

Op basis van phishingstatistieken van het afgelopen jaar kunnen we in 2022 en 2023 een aantal belangrijke trends verwachten:

- Aanvallen zullen steeds geavanceerder worden. Volgens Kaspersky kunnen we verwachten dat andere landen elke mogelijke truc zullen gebruiken om COVID-19-vaccininformatie te stelen. We kunnen ook verwachten dat onderwijsinstellingen vaker het doelwit zullen zijn, aangezien zoveel studenten op afstand studeren.

- Er komt meer aandacht voor gerichte ransomware. Kaspersky voorspelt dat cybercriminelen een eenvoudigere aanpak zullen kiezen en zich zullen richten op het binnenhalen van één grote betaling van grote bedrijven, in plaats van tal van kleine betalingen van willekeurige doelwitten. Ze voorspellen dat dit een snelle diversificatie naar het hacken van IoT-apparaten zoals smartwatches, auto’s en tv’s met zich mee zal brengen.

- Een toename van TrickBot-activiteiten. Cofense voorspelt dat er in 2022 nieuwe aflevermethoden voor TrickBot zullen verschijnen, waarbij bedrijven waarschijnlijk steeds meer het doelwit zullen worden van campagnes die gebruikmaken van LNK- en CHM-downloaders.

- Er worden nieuwe commodity-downloaders verwacht. Onder verwijzing naar hoge prijzen voor de malware-downloaders die momenteel aan hackers worden verkocht, voorspelt Cofense de opkomst van een nieuwe malware-downloader die veel betaalbaarder zal zijn. Dat kan serieuze gevolgen hebben voor het phishinglandschap.

We weten niet zeker wat de toekomst in petto heeft, maar we kunnen wel met enig vertrouwen zeggen dat phishing in de nabije toekomst een aanzienlijke dreiging zal blijven voor zowel individuen als bedrijven.

Veelgestelde vragen over phishing

Hoe kan ik zien of een e-mail vals is?

Er zijn enkele veelzeggende aanwijzingen dat een e-mail niet legitiem is. Deze omvatten enkele van de volgende:

- De onderwerpregel is leeg

- De naam van de afzender komt niet overeen met het e-mailadres.

- In de e-mail wordt jou om persoonlijk identificeerbare informatie gevraagd, zoals een gebruikersnaam en wachtwoord.

- Er wordt slechte spelling en grammatica gebruikt in de hoofdtekst..

Wat moet ik doen als ik mijn inloggegevens heb doorgegeven?

Als de authenticiteit van een e-mail je voor de gek heeft gehouden, moet je het wachtwoord van jouw account onmiddellijk wijzigen. Als je per ongeluk online bankgegevens aan een aanvaller hebt verstrekt, moet je zo snel mogelijk contact opnemen met je bank om te voorkomen dat er geld wordt gestolen. Voor phishing via sociale media kan de aanvaller berichten naar je contacten hebben gestuurd, dus het is de moeite waard om hen te laten weten dat jouw account is gehackt en dat ze contact moeten op te nemen via een ander kanaal (telefoon, sms, WhatsApp).

Wat zijn de meest voorkomende soorten phishing-aanvallen?

Enkele veel voorkomende soorten phishing-aanvallen zijn:

- Clone-phishing: Een phishing-aanval waarbij de aanvaller een replica maakt van een legitieme website of e-mail om gebruikers te verleiden om hun persoonlijke gegevens in te voeren.

- Speerphishing: Een soort phishingaanval die gericht is op een specifiek individu of een specifieke organisatie. De aanvaller maakt vaak een valse e-mail die afkomstig lijkt te zijn van een legitieme bron, zoals een bedrijf of organisatie waarmee het slachtoffer bekend is.

- Phishing met malware: Een phishing-aanval waarbij de aanvaller schadelijke software (malware) in de e-mail of website opneemt om de computer van het slachtoffer te infecteren.

- Vishing: Deze aanval gebruikt spraakberichten in plaats van e-mail of websites. De aanvaller kan het slachtoffer bellen en doen alsof hij van een legitieme organisatie is, zoals een bank, om hen te misleiden om persoonlijke informatie af te geven.

Smishing: Deze phishing-aanval gebruikt tekstberichten in plaats van e-mail of websites. De cybercrimineel kan een sms sturen die afkomstig lijkt te zijn van een legitieme organisatie, zoals een bank, om het slachtoffer te misleiden om informatie over zichzelf te onthullen.

Hoe kan ik een phishingaanval melden?

Je kunt phishing-aanvallen melden bij de Anti-Phishing Working Group (APWG) op www.antiphishing.org. Deze website biedt ook bronnen en informatie over phishing-aanvallen en hoe je je hiertegen kunt beschermen.