*本記事は、2018~2022年の最新のランサムウェア統計で定期的に更新されます。35以上のランサムウェアの事実、統計、傾向をまとめ、業界の専門家による予測を記事の最後に記しました。

かつてランサムウェアは1つの流行語に過ぎませんでしたが、今では世界中の企業や政府、個人にとって極めて現実的な脅威となっています。ランサムウェアの問題は2つあります。

まず、ランサムウェアは被害者のファイルシステムを完全に暗号化するように設計されており、復元不能なデータ損失を引き起こす可能性があります。次に、ランサムウェアを利用して被害者から金銭を要求するサイバー犯罪が増加しています。いくつかの調査によると、企業の損失は1件あたり平均2500ドル(約33万円)であり、場合によってはデータの暗号化を解除するために数百万ドルも支払っています。

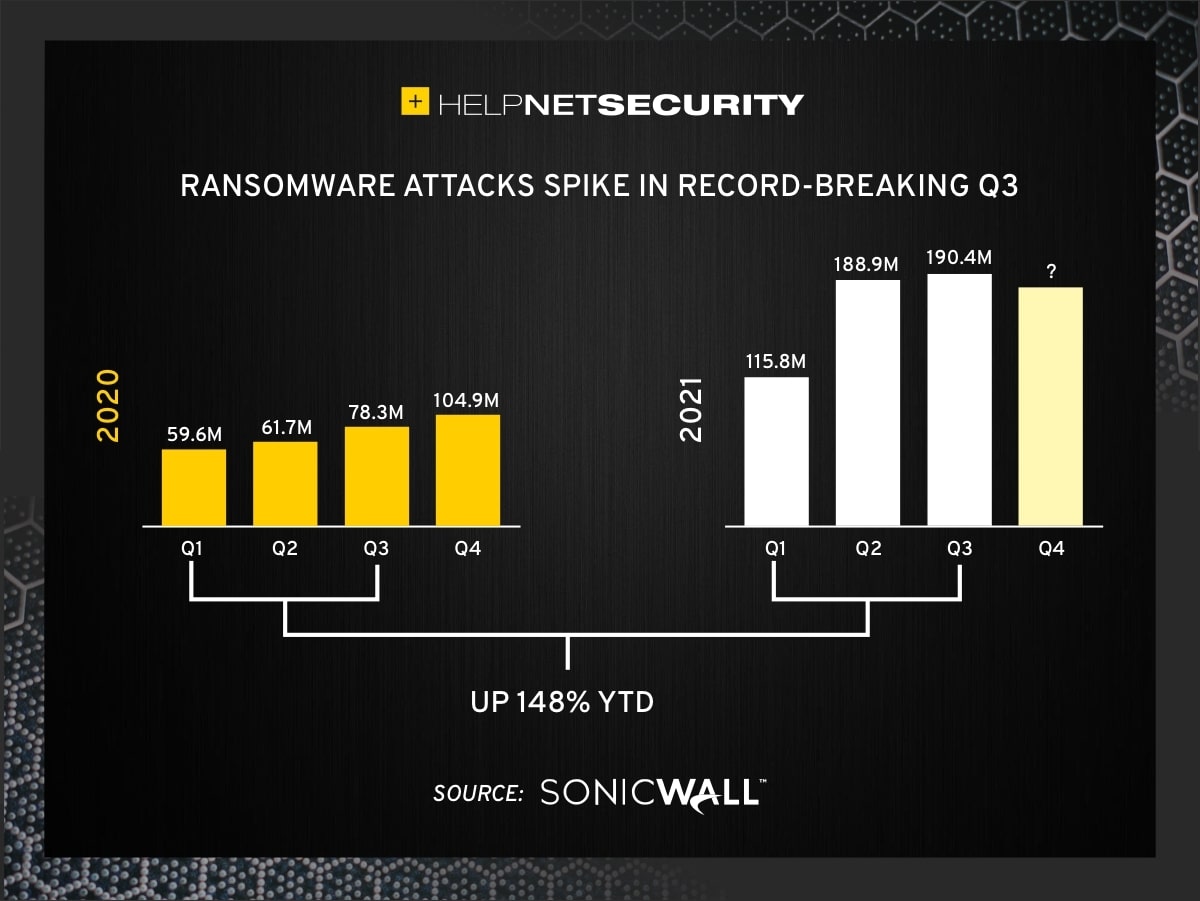

一部の報告書が示すように、脅威は増大する一方です。例えば、Sonicwallは、この種の攻撃が2021年だけで100%以上増加したことを発見しました。さらに、中小企業が最大のリスクに晒されていましたが、身代金の要求は定期的に100万ドル(約1.3億円)、さらには1000万(約13.2億円)ドルにも達しています。現時点で確認されている最高額は、2021年5月にCNA Financialが支払った4000万ドル(約53億円)です。

これら全てが、この種の脅威がサイバー犯罪者にとってあまりにも儲かる手段であり続けていることを証明しています。現在では、あらゆるソース(企業、政府、個人)に対する攻撃者は、1回の攻撃あたり10万ドル(約1300万円)以上を得ています。

ランサムウェアの現状をより把握するために、この進行中のセキュリティ上の懸念を示す興味深い事実と統計を2018年~2022年より集めました。

関連記事:おすすめのランサムウェア対策ツール

日本におけるランサムウェア要求は英国の26倍

日本は、2021年に世界で最も高い身代金要求を記録し、身代金は平均で4,327,024ドル(約5.7億円)でした。それに対する英国の身代金は、平均812,360ドル(約1.1億円)でした。(出典:IT Pro)

バックアップリポジトリを標的にするランサムウェア攻撃も増加中

VEEAMの2022年の報告書によると、ランサムウェア攻撃の95%はバックアップリポジトリへの感染も試みていました。これは、この増大する脅威の危険な性質を強調し、適切に分離されたオフサイトバックアップ(複数の場所で複数のバックアップを推奨)を整備しない限り、企業が直面しうる問題を浮き彫りにしています。

ハッカーは企業ネットワークの93%に侵入可能

Positive Technologiesによる2021年12月の調査によると、企業がハッキングやランサムウェア攻撃から適切に保護するようになるのは、まだまだ先のことです。同調査では、実に企業ネットワークの93%がハッカーによる侵入を受け、ランサムウェアやトロイの木馬、スパイウェアなど悪意のあるプログラムを展開される可能性があります。

サイバーセキュリティを導入している米国の中小企業は5割のみ

信じられないかもしれませんが、UpCityによる2022年の調査によると、米国の中小企業の半数はサイバーセキュリティを導入していません。これは、スタートアップ企業や中小企業がランサムウェア攻撃の深刻なリスクに晒されていることを明らかにしており、貴重な知的財産や顧客データなど、日常業務を遂行するために必要な企業情報を守りたいなら、サイバーセキュリティを最優先事項に置かなければなりません。

データ損失と金銭

ランサムウェアの根本的な目的が被害者から金銭を要求することであることを考えると、しばしば関心に挙がるのが被害総額です。2018年から2022年にかけて、この種のウイルス攻撃のために、莫大な損害を被る企業や政府、個人が増えています。

2020年、旅行管理会社であるCWTは、データを保持しているハッカーに450万ドル(約5.6億円)の身代金を支払いました。これは際立って巨額な例ですが、それでも当初の要求である1000万ドル(約13.3億円)の半分に満たない額です。さらに、2021年にはコンピューター大手のAcerが5000万ドル(約66億円)を要求されており、身代金要求の平均額は大幅に増加しています。

ここ数年で、個人が標的になることは減っています。代わりに、インフラストラクチャを標的にすることが一般的になっており、世界中の地方自治体や病院、大学が突如巨額の身代金要求に直面しています。当然、これらの機関には支払いに応じる大きな理由があり、FBIは支払いに強く反対しているものの、Thycoticの報告書「2021 State of Ransomware」では、被害者の約83%が最終的に支払いを行っていることが明らかになっています。

2021年に最も注目を集めた攻撃は、間違いなくColonial Pipelineに対するものでした。同社は東海岸の燃料の40%以上を供給していましたが、ランサムウェア攻撃により経費を支払不能になったため、業務の一時停止を余儀なくされました。同社は440万ドル(約5.8億円)の身代金を支払いましたが、全てをオンラインに戻すのに長い時間がかかり、米国の17州で燃料の購入制限に繋がりました。

攻撃後の長期にわたる問題の例は、これだけではありません。2019年、ボルチモア市政府は1ヶ月以上機能不全に陥りました。要求額は7万6000ドル(約1000万円)相当のビットコインでしかなかったにもかかわらず、1800万ドル(約23.8億円)以上の復旧費用が見積もられました。この攻撃は、ワクチン製造、ATM、空港、病院に影響を及ぼしたと報告されています。

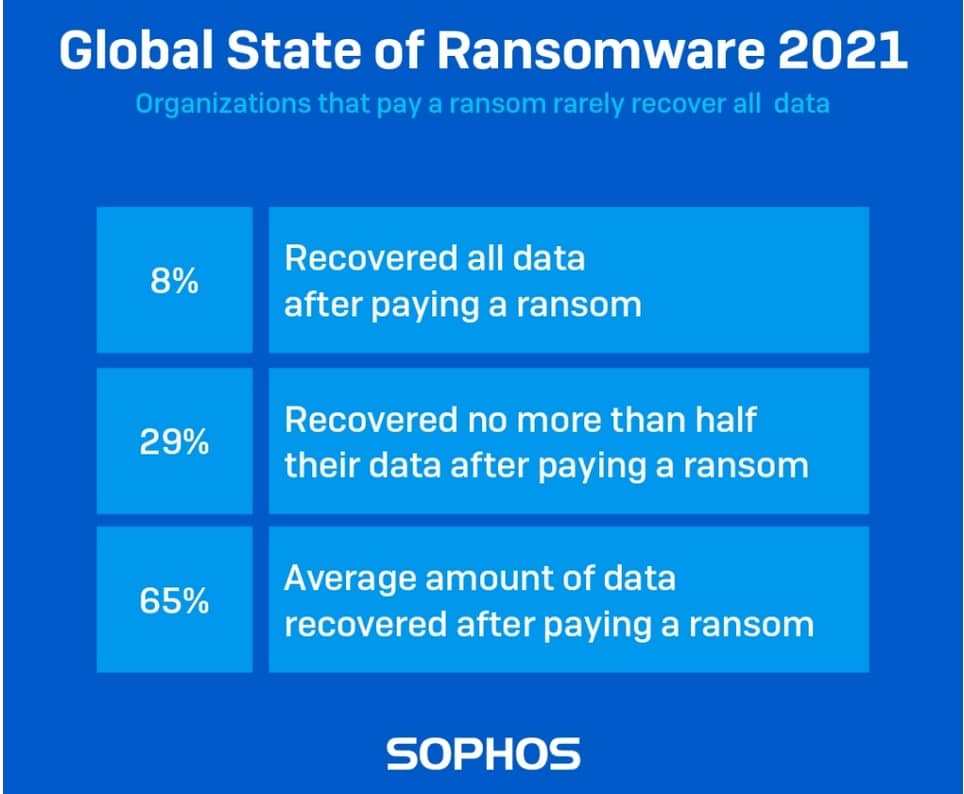

ランサムウェアの身代金を支払わないことを選択している被害者が多い(ほとんどのセキュリティ専門家は、支払うことは一般的に推奨しない)ものの、支払ったのにファイルが暗号化されたままになっていることが往々にしてあります。犯罪者の慈悲を信頼しても、裏切られるものなのです。

現在の傾向では、損失額は2031年までに2650億ドル(約35兆円)を超える可能性があります。さらに、サイバー犯罪者は近年にランサムウェアから手にする金銭を増やしているばかりでなく、かつてないほどの損害ももたらしています。

- 2022年、NVIDIAはLAPSUS$というランサムウェア集団によって約1テラバイトの専有情報を暗号化され、支払いがなかったためにデータを流出させられました。

- 教育機関で頻繁に利用されているクラウドコンピューティングプロバイダーのBlackbaudがハッキングされた後、英国とカナダの10校を超える大学が侵害を受けました。Blackbaudは、攻撃を撃退したと主張していたにもかかわらず、身代金を支払ったことが後に明らかになりました。

- 世界最大の食肉サプライヤーであるJBSは、機密ファイルへのアクセスを取り戻すため、1100万ドル(約14.6億円)を支払いました。それでも、その間に操業停止を余儀なくされ、品薄に繋がりました。

- テクノロジー分野の大手企業であるGarminは深刻な侵害を受け、GPSサービスが数日間にわたってオフラインになりました。コントロールを取り戻すために、同社は1000万ドル(約13.3億円)の身代金を支払ったと言われています。

- サイバー攻撃は、アメリカの2大学で2019-2020年度の始まりを台無しにしました。コロラド州デンバーにあるレジス大学は、8月下旬のサイバー攻撃の後、電話回線とインターネットサービスをすべてシャットダウンさせられました。一方、ニューヨークシティのモンロー大学では、ランサムウェアによりファイルがロックされました。同校は、身代金を支払ったかどうかを明らかにしていません。(出典:Inside Higher Ed)

- 2020年初頭のニューオーリンズ市政府に対するランサムウェア攻撃により、同市は700万ドル(約9.3億円)以上の損害を被りました。幸い、同市はサイバーセキュリティ保険に加入しており、300万ドル(約4億円)が返還されていますが、それでも保険が不十分であったと言えるかもしれません。(出典:SC Magazine)

- ボルチモア市政府は2019年に大規模なランサムウェア攻撃を受けて1ヶ月以上機能不全に陥り、損失額は1800万ドル(約23.8億円)を超えました。(出典:Baltimore Sun)

- ニューヨークは、2019年にランサムウェア攻撃に見舞われ、いくつかの主要なサービスが停止しました。(出典:CNET)

- フロリダ州のリビエラビーチ市は、2019年6月にランサムウェア攻撃を受けて、ファイルを復元するために60万ドル(約8000万円)の身代金を支払いました。(出典:CBS News)

- 2019年初頭に複数の医療機関がランサムウェア攻撃を受け、ファイルを復元するために身代金を支払いました。そのうちの1機関は、暗号化されたファイルを復元するために7万5000ドル(約990万円)を支払いました。(出典:Health IT Security)

- ランサムウェアからの回復には、平均で140万ドル(約1.9億円)以上の費用がかかります。(出典:Sophos)

- 2016年の時点でも、ランサムウェアは企業に年間750億ドル(約10兆円)以上の損害を与えていました。(出典:Datto)

- FBIの最新のIC3報告書(PDF)は、2021年に報告されたランサムウェア関連事件を3,700件以上記録しています。全体で4900万ドル(約64.9億円)の損失がありました。ただし、これは米国のみを網羅しており、まったく報告されていない事件も多数あります。

- 2018年には、企業はランサムウェアによるダウンタイムで1時間あたり約8500ドル(約110万円)を失いました。(出典:Govtech)

- ランサムウェアの感染は、2020年から2021年にかけて2倍以上になりました。(出典:Symantec)

- また、Symantecは2018年のランサムウェア攻撃全体の81%を企業が占めていることも発見しました。(出典:Symantec)

- 英国のマネージドサービスプロバイダー(MSP)企業は、2020年の平均支払い額が5600ドル(約74万円)であったと報告しています。(出典:Datto)

- 2016年には、身代金を支払った被害者は40%未満でした。これは2022年には46%に上昇しています。(出典:Malwarebytes, Sophos)

- 2020年の時点で、ランサムウェア対策の研修を受けている州および地方政府の職員は38%に過ぎません。事実、エグゼクティブの65%がハッカーから支援を要求されています。(出典:IBM, Hitachi-ID)

- ニューヨーク州のオールバニ郡は、2019年末の3週間のうちに3回のサイバー攻撃を受けました。その中には、オールバニ郡空港局(ACAA)に対するクリスマスの攻撃が含まれ、ACAAは1万ドル台の身代金を支払いました。(出典:Times Union)

- 2018年3月、ジョージア州アトランタはSamSamランサムウェアによる攻撃を受けた後、コンピューターネットワークの再構築に500万ドル(約6.6億円)以上かかり、そのうち緊急対応コンサルタントと危機対応マネージャーの採用に300万(約4億円)ドル近くを費やしています。(出典:Statescoop)

- マサチューセッツ州のある学区は、2018年4月のランサムウェア攻撃の後、ビットコインで1万ドル(約130万円)を支払いました。(出典:Cyberscoop)

- 2019年には、身代金を支払った組織の96%がハッカーから復号ツールを受け取りました。(出典:Coveware)

- 復号化の成功率は、ウイルスの種類によって異なります。身代金の支払い後にほとんどの場合で復号化ツールを受け取れたGrandGrab TORと比較して、Dharmaの亜種では身代金の支払い後も信頼できないことがよくありました。(出典:Coveware)

- 2021年には、身代金を支払った被害者が全てのデータを受け取れたのは、わずか4%でした。(出典:Sophos)

- ランサムウェアの主要な支払い方法はビットコインでした。支払いの約98%はビットコインで行われました。(出典:Coveware)

- 米国財務省は、50億ドル以上(約6623.3億円)のビットコイン取引をランサムウェア関連としました。

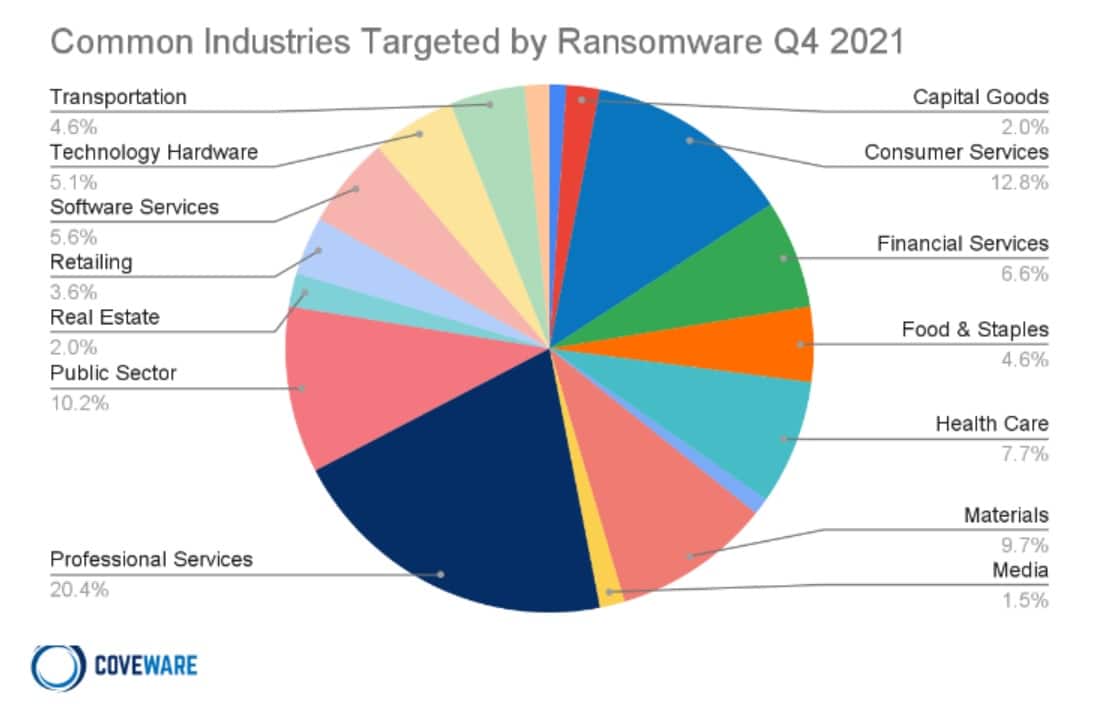

- 専門サービスを提供する企業は依然として標的にされる可能性が最も高いものの、消費者サービスおよび公共部門の組織もより一般的な標的になりつつあります。(出典: Coveware)

ランサムウェアは拡大を続け、消費者や企業に打撃を与えている

ランサムウェアに関する厳しい現実は、脅威について詳しく知っても、簡単には影響を減らすことはできないということです。FedExがその好例です。同社は、この脅威については何年も前から認識していましたが、これらの壊滅的なウイルス攻撃により、2017年には3億ドル(約397.4億円)の損失を被りました。損失は身代金の支払いによるものではなく、主に災害復旧とシステムのダウンタイムから生じるコストによるものです。サイバー保険に入っていなかったことは、多くの個人だけでなく、大規模な多国籍企業でさえも脅威を完全に把握していないという事実を浮き彫りにしています。

ランサムウェアなどのサイバー脅威への対策については、Sophosの報告では、とりわけデータの暗号化を阻止できる可能性が低い組織は地方自治体とされています。さらに、回復も最も遅く、4割は回復までに1ヶ月以上を要しています。一方、メディア、レジャー、エンターテイメント企業は最も対策できているものの、暗号化を回避できたのは半分強に過ぎません。

それでも、報告が増える中で、ランサムウェアがサイバー犯罪者に好まれる媒体であることが明らかになっています。2022年も、ウイルス関連の身代金の脅威が驚異的なペースで増加していることを示す報告が大手から飛び込んでくる可能性があります。

以上を踏まえ、過去数年間にランサムウェアが急速に猛威を振るった例をいくつか示します。

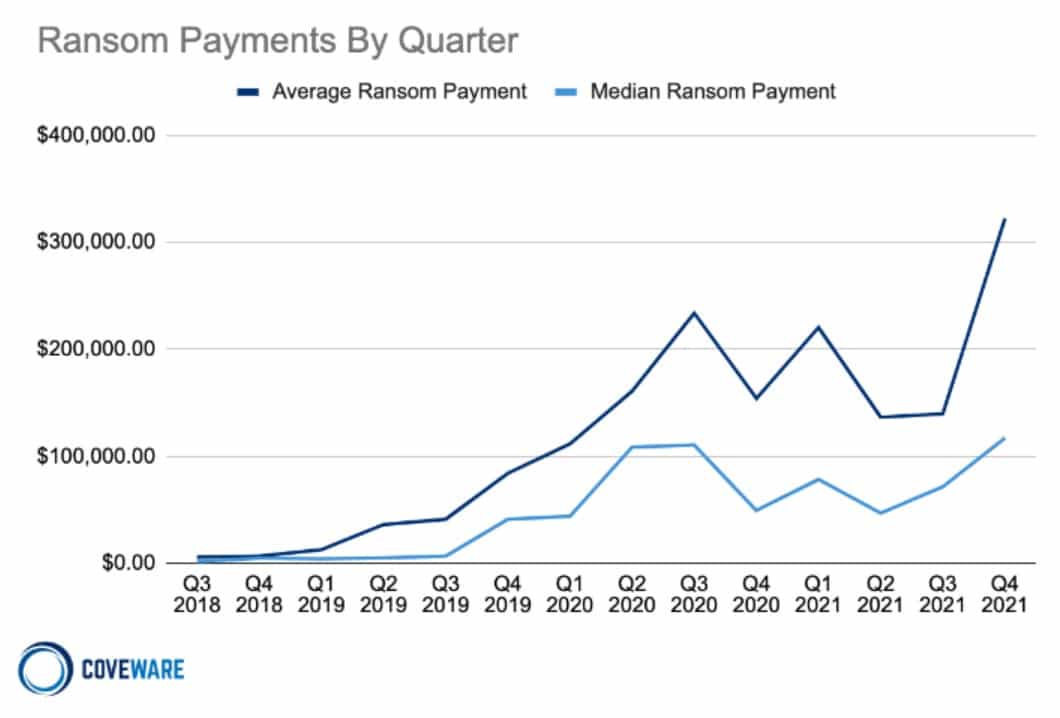

- Covewareの2021年第4四半期の報告書では、ランサムウェアの支払いが過去最高を記録していることが分かりました。支払いに応じる被害者が増えているためと考えられます。その原因は、攻撃を受けた組織の約9割がランサムウェア保険に加入していたためである可能性があります。(出典:Coveware)

- また、Covewareは、攻撃者が企業のインフラストラクチャのバックアップや重要な部分を標的にするのではなく、データを永久に破壊する傾向が高まっていることも発見しました。場合によっては、身代金が支払われた後でさえも同様でした。(出典:Coveware)

- データを回復するほとんどのユーザーは、身代金を支払う以外の方法でこれを達成しています。(出典:Datto)

- NinjaOneによる「2020 Ransomware Resiliency Report」によると、マネージドサービスプロバイダー(MSP)は、ランサムウェア攻撃を受けると想定よりも遥かに多くのクライアントを失います。57%がランサムウェア攻撃の後で顧客ベースの11~20%を失いました。13%はクライアントの50%以上を失っています。逆に、MSPの約35%は、ランサムウェア攻撃の後に失われるクライアントは10%を超えないと予想していました。(出典:NinjaOne)

- MSPとITプロフェッショナルの約4割は、ランサムウェア攻撃に関連する損害が50万ドル(約6600万円)を超えれば組織は耐えられないだろうと考えています。ランサムウェア攻撃を受けた企業の52%が50万ドルを超える損害を報告したことを考えると、攻撃が発生した場合、多くの企業が取り返しのつかない損害を被る可能性があります。(出典:NinjaOne)

- NinjaRMMは、全てのMSPの半数が、クライアントを失うまでに発生するダウンタイムは2日間以内と考えているものの、影響を受けたクライアントの大部分は、実際には3~14日間のダウンタイムを経験したと報告しています。ダウンタイムが長引くことは、クライアントチャーンレートの主要な要因である可能性がありますが、多くのMSPがダウンタイムでクライアントを失う速度を過大評価していることを示しています。(出典:NinjaOne)

日本のランサムウェアは2022年に87%急増

2022年上半期、日本ではランサムウェア攻撃が大幅に増加し、警察は114件の深刻なランサムウェア攻撃を確認しました。攻撃は前年比で87%増加しました。(出典:The Japan Times)

ランサムウェアの予測:2023年から

残念ながら、ランサムウェアが突然消えることはないでしょう。サイバー犯罪者は、とりわけ使用するのに専門知識を必要としないRansomware-as-a-Serviceプログラムの普及のおかげで、データの暗号化がいかに儲かるかを知りました。他の形態のセキュリティ脅威、特にデータ侵害は依然として存在しますが、簡単にお金を稼ぎたい犯罪者は、すぐに利用できるランサムウェアパッケージに定期的に目を向けています。

では、2023年以降はどうなっていくのでしょうか。いくつかの予測があります。

- SC Mediaは、米国政府がサイバーセキュリティトレーニングに注力し、一般化しつつあるランサムウェア攻撃に対抗すると予測しています。

- Cybersecurity Venturesは、2025年までにランサムウェアの被害額が年間10.5兆ドル(約1390兆円)に達し、2031年までに2秒に1回攻撃が発生すると予測しています。(出典:Cybersecurity Ventures)

- Securityは、ゼロトラストモデルを採用する企業への移行が広がると予測しています。(出典:Security)

- McAfeeは、Ransomware-as-a-Serviceが成長を続け、新たなグループの参入により競争が激化すると予想しています。また、どのグループも信頼性を長期間維持できない理由として、特定のコミュニケーションボードがないことも挙げています。

- Check Pointは、サプライチェーン攻撃の数が増加すると予測しています。(出典:Check Point)

- RSA Securityによると、攻撃者はIoTデバイスを使用してランサムウェアでユーザーを標的にすることが増えるでしょう。(出典:RSA Security)

関連記事:サイバーセキュリティとサイバー犯罪の統計

ランサムウェア攻撃に関するよくある質問

ランサムウェアとは?

ランサムウェアは、攻撃者に身代金を支払わない限り、個人のデータをリスクに晒す悪意のあるソフトウェアです。この種の攻撃から身を守る方法と、被害者になった場合の対処法を知っておくことが重要です。

ランサムウェアがコンピューターに侵入すると、個人のファイルが暗号化され、復号鍵を受け取るために身代金を支払うよう要求されます。攻撃者は通常、身代金を支払う期限を与え、その期限内に支払わないと、ファイルを削除するか公開すると脅迫します。

ランサムウェアの被害者になった場合は、まずは身代金を支払わずにデータを回復する支援をしてくれる専門家に連絡すべきです。これに役立つ無料ツールもありますが、必ずしも成功するとは限りません。身代金を支払う場合は、信頼できるソースを使用して復号鍵を購入するようにし、データが正常に復号化されたことを確認した上で購入してください。

ランサムウェアに感染する経路は?

ランサムウェアに感染する経路は複数あります。1つは、悪意のある電子メールの添付ファイルをクリックすることです。もう1つは、感染したWebサイトにアクセスすることです。また、ピアツーピアネットワークから悪意のあるファイルをダウンロードしたり、ランサムウェアを含む海賊版ソフトウェアプログラムをインストールしたりすることによって感染する可能性もあります。

ランサムウェア攻撃でリスクに晒されるデータの種類は?

ランサムウェア攻撃では、あらゆる種類の個人データがリスクに晒される可能性があります。これには、写真やドキュメント、さらには財務情報などが含まれます。