*Cet article est régulièrement mis à jour avec les dernières statistiques sur les ransomwares pour 2018-2022. Nous avons compilé plus de 35 informations, chiffres et tendances concernant les rançongiciels, et nous avons fait un tour d’horizon des prévisions des experts du secteur à la fin de notre article.

Il fut un temps où le mot ransomware (rançongiciel en bon français) n’était qu’un mot à la mode – aujourd’hui, la menace est bien réelle pour les entreprises, les gouvernements et les particuliers du monde entier. Le problème des ransomwares est double :

Tout d’abord, un ransomware est conçu pour chiffrer complètement le système de fichiers de la victime, ce qui peut entraîner une perte irréversible de données. Deuxièmement, un nombre croissant de cybercriminels utilisent les ransomwares pour soutirer de l’argent à leurs victimes. Certaines enquêtes ont montré que le préjudice subi par les entreprises pouvait s’élever à 2 500 dollars en moyenne par incident. Dans certains cas, les entreprises sont prêtes à débourser des millions de dollars pour récupérer leurs données.

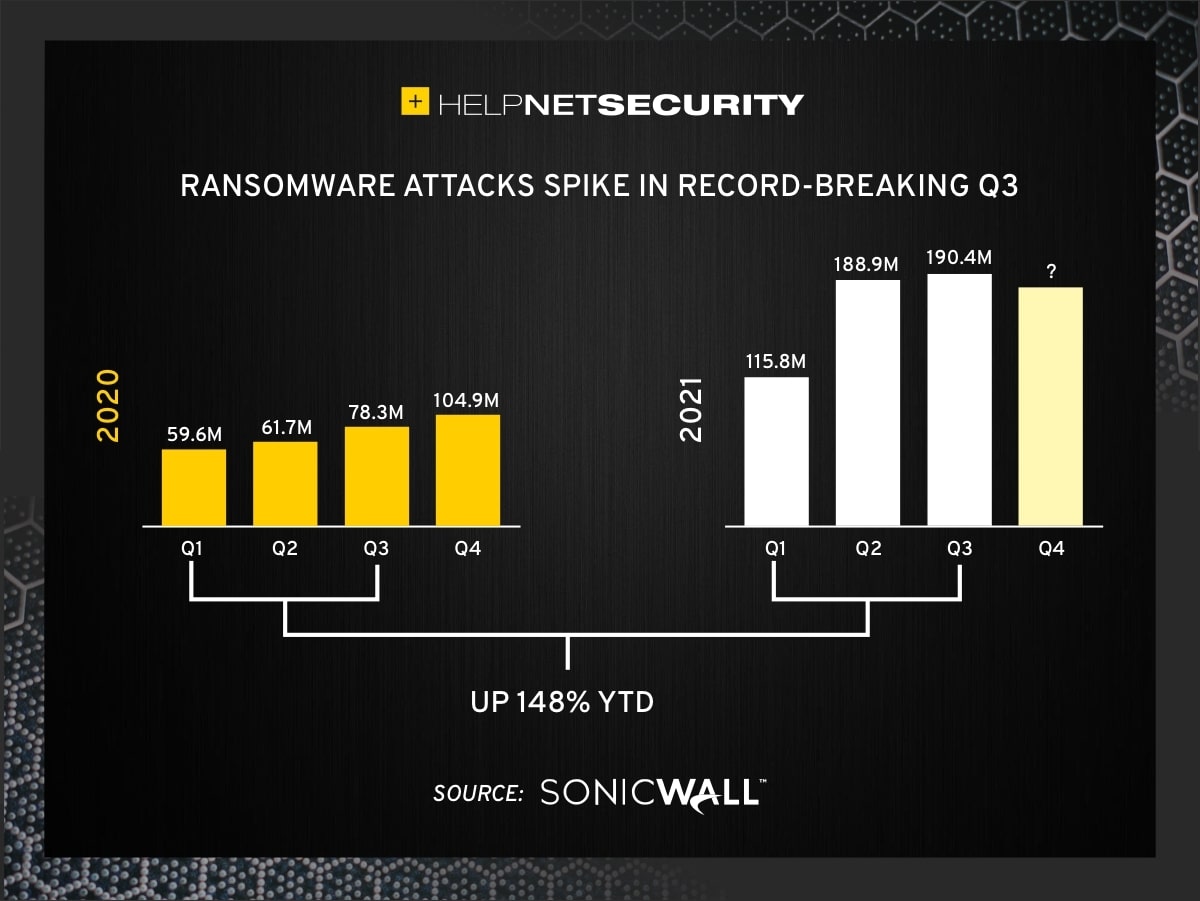

La menace ne cesse de croître, comme le constatent plusieurs recherches. Sonicwall, par exemple, a montré que ce type d’attaque a augmenté de plus de 100 % rien qu’en 2021. De plus, les petites et moyennes entreprises sont les plus exposées et les demandes de rançon atteignent régulièrement sept, voire huit chiffres. La rançon la plus élevée confirmée s’élevait à 40 millions de dollars américains, déboursés par CNA Financial en mai 2021.

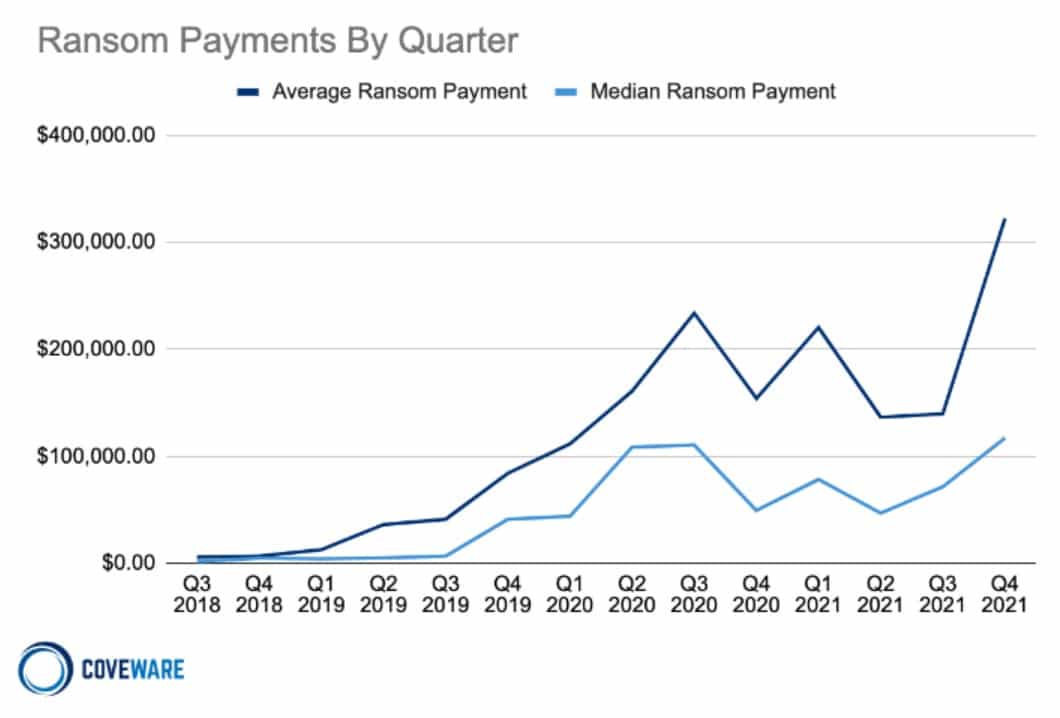

Tout cela prouve que ce type de menace reste une activité extrêmement lucrative pour les cybercriminels. En effet, les assaillants, toutes sources confondues (entreprises, gouvernements et particuliers), extorquent aujourd’hui plus de 100 000 dollars par attaque en moyenne.

Pour vous donner une meilleure idée du paysage des ransomwares, nous avons rassemblé des informations et statistiques clés survenues entre 2018 et 2022 qui illustrent ce problème de sécurité récurrent.

À lire également : Meilleurs outils de protection contre les ransomwares

En une seule année, les ransomwares ont touché 64,9 % des entreprises françaises

Le rapport 2022 de CyberEdge Group a révélé que plus de la moitié des entreprises françaises avaient subi une forme ou une autre d’attaque par ransomware au cours de l’année précédant la rédaction du rapport. À titre de comparaison, la Turquie a obtenu de bons résultats avec un pourcentage de seulement 44,9 %, tandis que la Chine a été la plus touchée avec 89,6 % des entreprises victimes d’une attaque.

90 % des données des Français sont irrécupérables à la suite d’une attaque de type ransomware

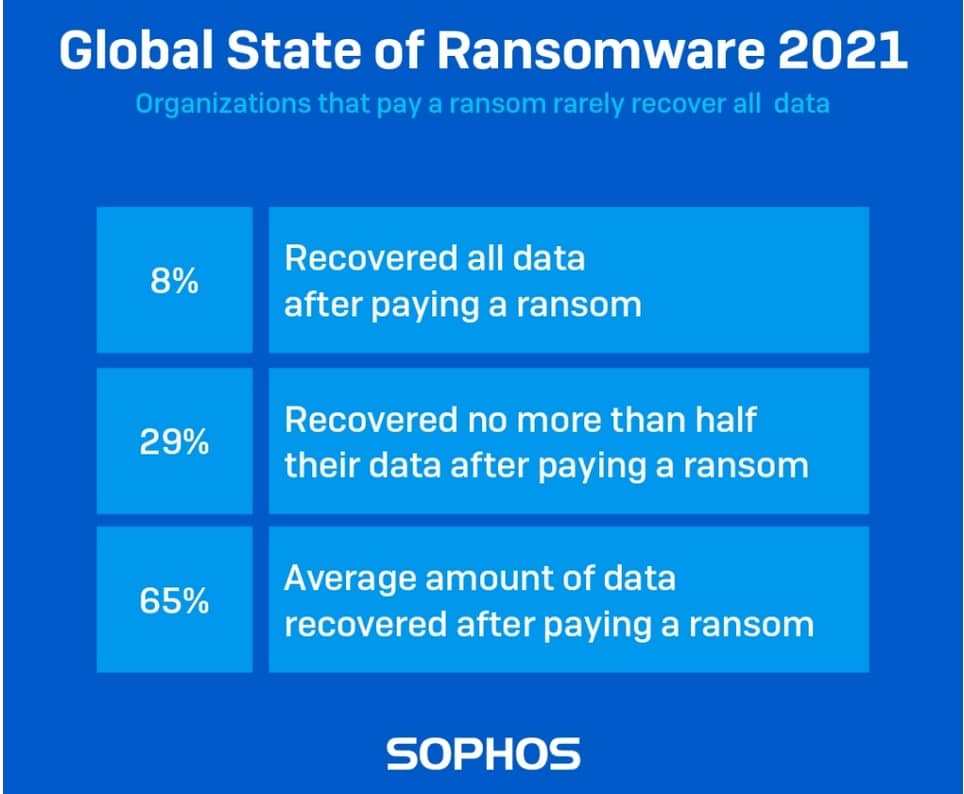

La quasi-totalité des cas de ransomware en France se traduit par la perte des données au profit des assaillants sans jamais les récupérer. En dépit de ce ratio impressionnant, les paiements liés aux rançongiciels ont considérablement diminué en 2020. En 2019, 20 % des entreprises avaient payé une rançon, contre seulement 5 % en 2020. Beaucoup ont constaté que le paiement de la rançon ne permettait pas toujours de récupérer leurs données. (Source : Wave Stone)

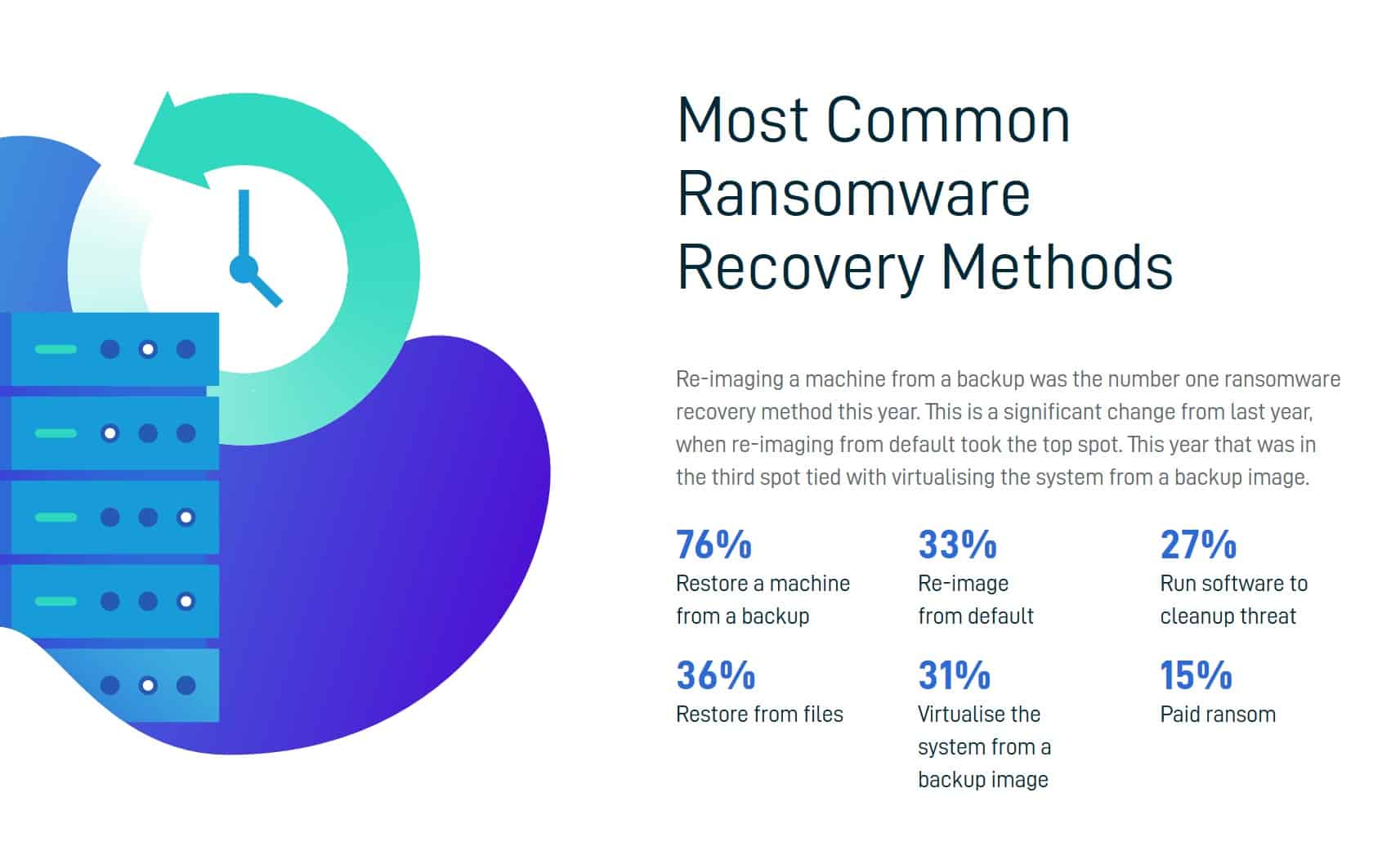

Les attaques par ransomware visent désormais également les systèmes de sauvegarde

Selon le rapport 2022 de VEEAM, 95 % des attaques par ransomware ont également cherché à infecter des serveurs de sauvegarde. Ce constat souligne le danger de cette menace croissante et montre que les entreprises peuvent se retrouver en difficulté si elles n’ont pas mis en place des sauvegardes hors site correctement cloisonnées – de préférence avec plusieurs sauvegardes à plusieurs endroits différents.

Les pirates parviennent à infiltrer 93 % des réseaux d’entreprise

Selon une étude réalisée en décembre 2021 par Positive Technologies, les entreprises ont encore beaucoup de chemin à parcourir avant d’être efficacement protégées contre le piratage et les attaques par ransomware. Selon ces recherches, 93 % des réseaux d’entreprise peuvent être piratés, ce qui permet ensuite aux assaillants de déployer des rançongiciels, des chevaux de Troie, des logiciels espions ou d’autres outils malveillants.

Seuls 50 % des PME américaines ont un système de cybersécurité

Aussi incroyable que cela puisse paraître, selon une étude réalisée en 2022 par UpCity, la moitié des petites et moyennes entreprises américaines ne disposent d’aucun système pour assurer leur cybersécurité. Ce constat révèle que les startups et les PME sont exposées à un risque extrêmement élevé d’attaques par ransomware et qu’elles doivent placer la cybersécurité en tête de leurs priorités si elles veulent éviter de perdre leurs propriétés intellectuelles, leurs données clients et d’autres informations commerciales indispensables au quotidien.

Quand perte de données rime avec argent

L’objectif des ransomwares étant de soutirer de l’argent aux victimes, la valeur estimée des données volées est souvent l’élément le plus important de l’équation. Entre 2018 et 2022, un nombre de plus en plus important d’entreprises, d’administrations et de particuliers ont été confrontés à des pertes colossales à cause de ce type d’attaques virales.

En 2020, CWT, une agence de voyages, a versé 4,5 millions de dollars à titre de rançon aux pirates qui détenaient ses données. Bien que ce montant soit particulièrement élevé, il représente moins de la moitié de la somme de 10 millions de dollars demandée initialement par l’assaillant. Notons également que le montant moyen exigé a considérablement augmenté. En 2021, des agresseurs ont demandé 50 millions de dollars au géant de l’informatique Acer.

Ces dernières années, les pirates ciblent de moins en moins les particuliers. En revanche, il est devenu courant de cibler l’infrastructure d’administrations locales, d’hôpitaux, et d’universités partout dans le monde, qui doivent soudainement faire face à des demandes de sommes d’argent considérables. Naturellement, ces établissements sont fortement incités à payer, et même si le FBI le déconseille fortement, le rapport de Thycotic sur l’état des ransomwares en 2021 a révélé qu’environ 83 % des victimes finissent par payer.

En 2021, l’attaque la plus médiatisée a sans doute été celle envers Colonial Pipeline. Cette entreprise fournissait plus de 40 % du carburant de la côte Est des États-Unis, mais comme l’attaque par ransomware l’a empêchée de procéder à une facturation en bonne et due forme, elle a été contrainte de suspendre temporairement ses activités. Même si l’entreprise a payé une rançon de 4,4 millions de dollars, il a fallu beaucoup de temps pour tout remettre en ligne, ce qui a entraîné des mesures de restriction d’achat de carburant dans 17 États américains.

Cette situation n’est pas le seul exemple de problèmes persistants après une attaque. En 2019, les administrations de la ville de Baltimore ont été paralysées pendant plus d’un mois. Selon les estimations, le coût total s’élève à plus de 18 millions de dollars, même si le cybercriminel à l’origine du logiciel malveillant ne demandait que 76 000 dollars en bitcoins. L’attaque aurait touché la production de vaccins, les distributeurs automatiques de billets, les aéroports et même les hôpitaux.

Si beaucoup ont choisi de ne pas payer le montant exigé par les ransomwares (et d’ailleurs, la plupart des professionnels de la sécurité affirment que payer est une mauvaise idée), ceux qui paient découvrent souvent que leurs fichiers restent chiffrés. En effet, faire confiance à la bienveillance des criminels conduit souvent à une certaine désillusion.

Compte tenu des tendances actuelles, les pertes risquent de dépasser 265 milliards de dollars en 2031. Par ailleurs, ces dernières années, les cybercriminels ont non seulement empoché plus d’argent grâce aux rançongiciels, mais ils ont également causé beaucoup plus de dommages que jamais auparavant.

- En 2022, NVIDIA a vu environ un téraoctet de données confidentielles chiffrées par le groupe de pirates LAPSUS$, qui leur a redonné accès aux données sans paiement.

- Plus de 10 universités du Royaume-Uni et du Canada ont été touchées après l’attaque réussie de Blackbaud, un spécialiste du cloud plébiscité par les établissements d’enseignement supérieur. Bien que l’attaque soit revendiquée comme repoussée, il a ensuite été révélé que Blackbaud avait tout simplement payé la rançon.

- JBS, le plus grand producteur de viande au monde, a payé 11 millions de dollars pour retrouver l’accès à ses fichiers confidentiels. Toutefois, entre-temps, la société a été contrainte d’interrompre ses activités, ce qui a entraîné des pénuries.

- Garmin, un acteur majeur du secteur des technologies, a été victime d’une grave faille de sécurité qui a entraîné la mise hors service de ses services GPS pendant plusieurs jours. Afin de reprendre le contrôle, l’entreprise aurait payé une rançon de 10 millions de dollars.

- Des cyberattaques ont entaché la rentrée scolaire 2019-2020 de deux universités américaines. L’université Regis de Denver, dans le Colorado, a vu l’ensemble de ses services téléphoniques et Internet interrompus après une cyberattaque survenue fin août. Pendant ce temps, le Monroe College de New York a vu ses fichiers bloqués par un logiciel de rançon. L’école n’a pas révélé si elle avait payé ou non la rançon. (Source : Inside Higher Ed)

- Début 2020, une attaque par ransomware contre la municipalité de la Nouvelle-Orléans a coûté plus de 7 millions de dollars à la ville. Par chance, la métropole bénéficiait d’une assurance cybersécurité et a reçu 3 millions de dollars en dédommagement – montrant toutefois que la ville était sous-assurée. (Source : SC Magazine)

- Les administrations de la ville de Baltimore ont été frappées par une attaque massive de ransomware en 2019 qui a provoqué leur paralysie pendant plus d’un mois, avec une évaluation des pertes supérieure à 18 millions de dollars. (Source : Baltimore Sun)

- En 2019, la métropole new-yorkaise a été touchée par une attaque de ransomware qui a mis hors service plusieurs services clés. (Source : CNET)

- En Floride, La ville de Riviera Beach a payé une rançon de 600 000 dollars en juin 2019 pour récupérer des fichiers inaccessibles suite à une attaque par ransomware. (Source : CBS News)

- Début 2019, plusieurs prestataires de soins de santé ont été touchés par un ransomware et ont payé la rançon pour récupérer des fichiers. L’un d’eux a payé 75 000 dollars pour récupérer ses fichiers chiffrés. (Source : Health IT Security)

- En moyenne, les entreprises doivent débourser plus de 1,4 million de dollars pour se débarrasser d’un ransomware. (Source : Sophos)

- Déjà en 2016, les ransomwares coûtaient plus de 75 milliards de dollars par an aux entreprises. (Source : Datto)

- Le dernier rapport IC3 du FBI (PDF) a comptabilisé plus de 3 700 cas de ransomware en 2021. Au total, 49 millions de dollars ont été dérobés. Toutefois, ces chiffres concernent uniquement les États-Unis, et de nombreux incidents de ce type ne sont jamais signalés.

- En 2018, les entreprises ont perdu environ 8 500 dollars par heure du fait des temps d’arrêt occasionnés par les ransomwares. (Source : Govtech)

- Les infections par ransomware ont plus que doublé entre 2020 et 2021. (Source : Symantec)

- Symantec a également constaté que les entreprises représentaient 81 % de toutes les attaques de ransomware en 2018. (Source : Symantec)

- En 2020, les entreprises d’infogérance britanniques ont déclaré avoir payé 5 600 dollars en moyenne. (Source : Datto)

- En 2016, moins de 40 % des victimes ont payé la rançon. Ce chiffre est passé à 46 % en 2022. (Source : Malwarebytes, Sophos)

- En 2020, seuls 38 % des employés des administrations étatiques et locales sont formés à la prévention des ransomwares. Pire encore, 65 % des cadres ont été sollicités par des pirates informatiques pour obtenir leur aide. (Source : IBM, Hitachi-ID)

- Le comté d’Albany, dans l’État de New York, a été frappé par trois cyberattaques en l’espace de trois semaines fin 2019, dont une attaque le jour de Noël contre l’autorité de gestion de l’aéroport du comté d’Albany (ACAA), qui s’est soldée par le paiement d’une rançon à cinq chiffres par l’ACAA. (Source : Times Union)

- Après avoir été attaquée par le ransomware SamSam en mars 2018, la ville d’Atlanta, en Géorgie, a dépensé plus de 5 millions de dollars pour reconstruire son réseau informatique, dont près de 3 millions pour embaucher des consultants en urgence et des spécialistes de la gestion de crise. (Source : Statescoop)

- Un district scolaire du Massachusetts a payé 10 000 dollars en bitcoins après une attaque par ransomware en avril 2018. (Source : Cyberscoop)

- En 2019, 96 % des organismes ayant payé la rançon ont reçu un outil de déchiffrement des pirates. (Source : Coveware)

- Le succès du déchiffrement dépend du type de virus. Les variantes de Dharma étaient souvent peu fiables après le paiement de la rançon, contrairement à GrandGrab TOR qui fournissait presque toujours un outil de déchiffrement efficace après le paiement de la rançon. (Source : Coveware)

- En 2021, seules 4 % des victimes ont récupéré l’intégralité de leurs données après avoir payé. (Source : Sophos)

- Le bitcoin était le principal mode de paiement des rançons. Environ 98 % des paiements ont été effectués en bitcoins. (Source : Coveware)

- Le Trésor américain a associé plus de 5 milliards de dollars des transactions en bitcoin aux ransomwares.

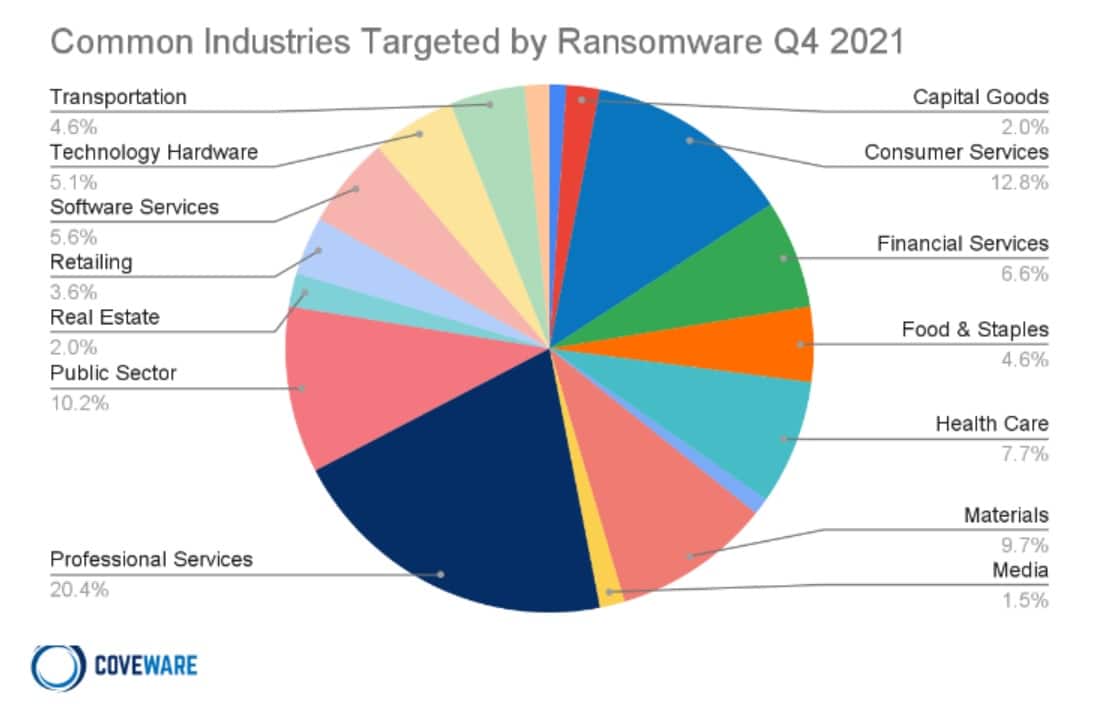

- Les entreprises proposant des services sont les plus susceptibles d’être ciblées, bien que les services aux consommateurs et les administrations du secteur public soient des cibles privilégiées. (Source : Coveware)

Les rançongiciels continuent de proliférer, touchant durement les particuliers et les entreprises

En matière de logiciels de rançon, la réalité est que le fait d’en savoir plus sur la menace ne se traduit pas toujours par une atténuation de son impact. FedEx en est un excellent exemple. Même si la société a connaissance de la menace depuis des années, elle a enregistré une perte de 300 millions de dollars en 2017 en raison de ces attaques virales dévastatrices. Le préjudice n’est pas dû au paiement de la rançon, mais principalement au coût de la reprise après sinistre et au temps d’arrêt du système. Le défaut d’assurance informatique de l’entreprise montre que de nombreux particuliers et même de grandes entreprises multinationales n’ont pas encore pris la pleine mesure de la menace.

Concernant l’état de préparation face aux ransomwares et autres cybermenaces, Sophos révèle que les administrations locales sont parmi les organisations les moins susceptibles d’être en mesure d’empêcher le chiffrement de leurs données. De plus, ce sont les plus lents à se remettre de l’attaque, 40 % ont besoin d’un mois ou plus pour rebondir. Dans le même temps, les entreprises du secteur des médias, des loisirs et du divertissement sont les mieux préparées, mais n’évitent le chiffrement que dans un peu plus de la moitié des cas.

Néanmoins, au fil des rapports, il apparaît clairement que les rançongiciels sont désormais le moyen d’action privilégié des cybercriminels. En 2022, nous assisterons probablement à la publication de rapports par des acteurs majeurs indiquant que la croissance annuelle des demandes de rançon liées aux virus progresse à un rythme effréné.

Voici quelques exemples de dégâts de ransomwares expliquant leur impact croissant ces dernières années.

- Selon un rapport de Coveware pour le quatrième trimestre 2021, le montant total des rançons n’a jamais été aussi élevé, ce qui pourrait s’expliquer par le fait que les victimes sont proportionnellement plus nombreuses à payer. En effet, environ 90 % des organisations touchées possédaient une assurance contre les ransomwares. (Source : Coveware)

- Coveware a également constaté que les assaillants ont de plus en plus tendance à détruire définitivement les données plutôt que de cibler les sauvegardes ou les données critiques de l’infrastructure d’une entreprise. Dans certains cas, la destruction survient même après le paiement d’une rançon. (Source : Coveware)

- La plupart des utilisateurs qui récupèrent leurs données y parviennent sans payer de rançon. (Source : Datto)

- Selon le rapport de 2020 sur la résilience face aux ransomwares publié par NinjaOne, les fournisseurs de services d’infogérance (MSP) perdent beaucoup plus de clients à la suite d’une attaque par ransomware que prévu. En réalité, 57 % d’entre eux ont perdu entre 11 et 20 % de leur clientèle après une attaque par ransomware ; 13 % ont perdu plus de 50 % de leurs clients. À l’inverse, environ 35 % des MSP s’attendaient à ne pas perdre plus de 10 % de leurs clients après une attaque par ransomware. (Source : NinjaOne)

- Environ 40 % des MSP et des professionnels de l’informatique considèrent que leur entreprise ne pourrait pas supporter des dommages supérieurs à 500 000 dollars en cas d’attaque par ransomware. Sachant que 52 % des entreprises victimes d’une attaque par ransomware ont déclaré avoir subi un préjudice supérieur à 500 000 dollars, de nombreuses sociétés pourraient ne pas se relever en cas d’attaque. (Source : NinjaOne)

- NinjaRMM rapporte que la moitié des MSP estiment qu’ils peuvent supporter jusqu’à deux jours d’interruption de service avant de perdre des clients, alors que la plupart des acteurs concernés ont en réalité subi une interruption de service de 3 à 14 jours. Cette période d’indisponibilité prolongée pourrait être un facteur important dans le taux de départ des clients, mais elle indique que de nombreux MSP surestiment la rapidité avec laquelle ils perdraient des clients en cas d’indisponibilité. (Source : NinjaOne)

Perspectives sur les ransomwares pour 2023 et au-delà

Malheureusement, les ransomwares ne sont pas près de disparaître. Les cybercriminels ont compris à quel point le chiffrement de données peut être lucratif, notamment grâce à la prolifération des programmes Ransomware-as-a-Service dont l’utilisation ne nécessite aucune expertise. Il existe également d’autres formes de menaces pour la sécurité, notamment les violations de données, mais les criminels qui veulent gagner facilement de l’argent se tournent généralement vers des logiciels de type ransomware facilement disponibles.

À quoi pouvons-nous nous attendre en 2023 et au-delà ? Voici quelques projections.

- SC Media affirme que le gouvernement américain va mettre l’accent sur la formation en matière de cybersécurité pour lutter contre les attaques de ransomware de plus en plus fréquentes.

- Cybersecurity Ventures prévoit que le préjudice total des rançongiciels s’élèvera à 10 500 milliards de dollars par an d’ici 2025 et qu’une attaque aura lieu toutes les deux secondes d’ici 2031. (Source : Cybersecurity Ventures)

- Security prédit une généralisation de l’adoption de modèles « confiance zéro » par les entreprises. (Source : Security)

- McAfee s’attend à ce que les ransomwares en tant que service continuent à se développer, avec une concurrence accrue due à l’arrivée de nouveaux groupes sur le marché. Il évoque également l’absence de conseil en communication spécifique, ce qui empêcherait les entreprises de conserver leur crédibilité longtemps.

- Check Point prévoit une augmentation du nombre d’attaques au niveau de la chaîne d’approvisionnement. (Source : Check Point)

- Selon RSA Security, les assaillants utiliseront de plus en plus les appareils IoT pour cibler les utilisateurs avec des ransomwares. (Source : RSA Security)

À lire également : Statistiques sur la cybersécurité et la cybercriminalité

FAQ sur les attaques par ransomware

Qu'est-ce qu'un ransomware ?

Les rançongiciels (ou ransomwares) sont des logiciels malveillants qui mettent en péril les données d’une personne ou d’une entreprise à moins qu’elle ne paie une rançon aux assaillants. Il est donc essentiel de comprendre comment se protéger de ce type d’attaque et de savoir quoi faire si vous en êtes victime.

Une fois que le ransomware est implanté sur votre ordinateur, il chiffre vos fichiers personnels et vous demande de payer une rançon pour obtenir la clé de déchiffrement. Les pirates vous donnent généralement un délai pour payer la rançon, et si vous ne payez pas dans ce laps de temps, ils menacent de supprimer vos fichiers ou de les rendre publics.

Si vous êtes victime d’un ransomware, vous devez avant tout contacter un professionnel qui pourra vous aider à récupérer vos données sans payer la rançon. Certains outils gratuits peuvent vous aider à le faire, mais ils ne sont pas toujours efficaces. Si vous payez la rançon, assurez-vous du sérieux de votre interlocuteur avant d’acheter la clé de déchiffrement et de payer uniquement après avoir vérifié que vos données ont bien été déchiffrées.

Comment les ransomwares infectent-ils les ordinateurs ?

Il existe plusieurs façons d’être infecté par un ransomware. Il est par exemple possible d’infecter un ordinateur en cliquant sur la pièce jointe d’un e-mail malveillant. Visiter un site Web infecté est également dangereux. Il est également possible d’être infecté en téléchargeant un fichier malveillant depuis un réseau peer-to-peer ou en installant un logiciel piraté contenant un ransomware.

Quels sont les types de données particulièrement exposés aux risques d'attaque par ransomware ?

En cas d’attaque par un rançongiciel, tous les types de données personnelles peuvent être menacés. Il peut notamment s’agir de photos, de documents et même de données financières.