Les tentatives d’hameçonnage (ou phishing) par e-mail ou message utilisent l’ingénierie sociale pour persuader les victimes de communiquer des informations telles que des mots de passe ou des informations bancaires, voire pour les amener à effectuer certaines actions comme le téléchargement de logiciels malveillants ou un virement bancaire. Les méthodes d’hameçonnage sont de plus en plus sophistiquées et les attaques ciblées (spear phishing ou harponnage) constituent une réelle menace pour de nombreuses entreprises.

Si les filtres anti-spam interceptent un grand nombre d’e-mails de phishing, les plus récents et les plus sophistiqués passent au travers des mailles du filet. La plupart des internautes sont parfaitement conscients de l’existence des attaques par hameçonnage. En effet, de nombreuses entreprises proposent des formations et mises en situation pour apprendre aux employés à repérer les e-mails et les messages malveillants.

Cela dit, les escrocs ont toujours autant de succès avec cette forme de cyberattaque et son utilisation est toujours très répandue. De plus, les cybercriminels font régulièrement évoluer leurs stratagèmes afin de contourner les mesures anti-hameçonnage en place.

Voici quelques statistiques et informations liées au hameçonnage en 2022 :

1. Les attaques par hameçonnage sont encore très fréquentes

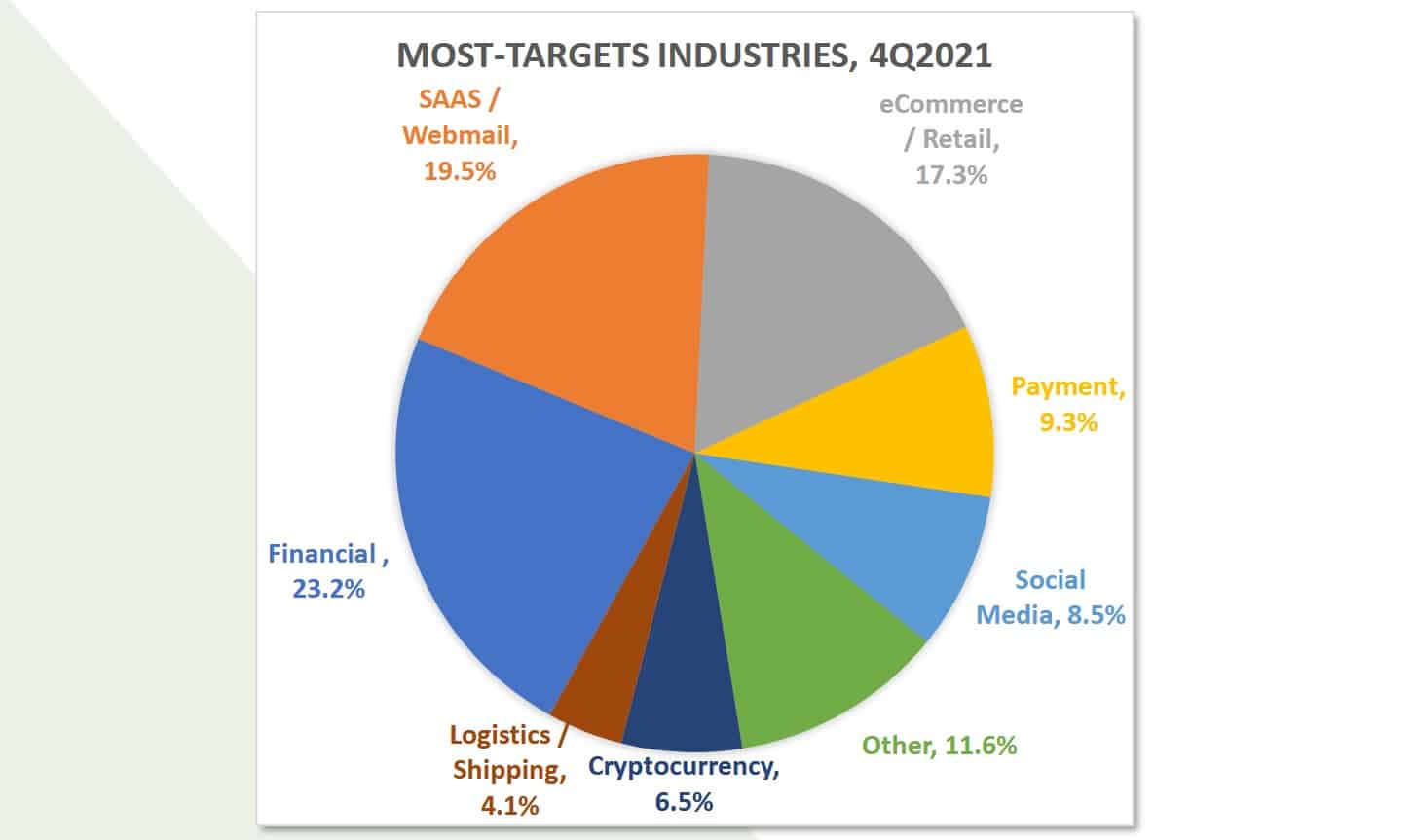

Selon le rapport sur les tendances en matière d’hameçonnage du quatrième trimestre 2021 de APWG (Anti-Phishing Working Group), les attaques de phishing ont atteint un niveau record en 2021. Avec plus de 300 000 attaques enregistrées en décembre l’année passée, ces incidents sont devenus plus de trois fois plus fréquents qu’il y a moins de deux ans.

Le rapport 2021 met également en évidence une tendance croissante des tentatives d’hameçonnage contre des sociétés spécialisées dans les cryptomonnaies. Celles-ci représentent désormais 6,5 % de toutes les attaques. Ce phénomène témoigne de la volonté des bandes organisées de faire évoluer leurs activités afin de s’attaquer aux cibles les plus lucratives.

De plus, le nombre de marques visées par des attaques de phishing a en réalité diminué en décembre après plusieurs mois d’augmentation. Toutefois, plus de 500 attaques ont été recensées, ce qui montre que les cybercriminels étendent le champ de leurs opérations pour attirer leurs victimes.

2. Les « loaders » sont la méthode d’attaque la plus utilisée

Le rapport sur le phishing de Cofense du 1er trimestre 2022 montre que les « loaders » (ou chargeurs) ont dépassé les voleurs d’informations et les enregistreurs de frappe pour devenir les premiers outils des pirates spécialisés dans le phishing. Selon cette étude, les loaders représentent à eux seuls bien plus de la moitié des attaques. On peut comparer ce chiffre avec ceux du début de l’année 2019, où près de 74 % des attaques de phishing concernaient le « credential phishing » (vol de noms d’utilisateur et de mots de passe).

Ces attaques peuvent être difficiles à déjouer, car les e-mails ne présentent généralement aucun signe de danger. Beaucoup proviennent de comptes de messagerie professionnelle détournés, une tactique connue sous le nom de business e-mail compromise (compromission de la messagerie en entreprise) ou BEC. De plus, les assaillants vont souvent plus loin en hébergeant de fausses pages de connexion (sites de phishing) sur des domaines personnalisés Microsoft Azure. Les adresses peuvent par exemple se terminer par « windows.net », le site semble donc véritable et l’escroquerie est encore plus difficile à repérer.

Dans son rapport sur l’hameçonnage du troisième trimestre 2021, Cofense indique que « 93 % des violations de données actuelles sont dues à une attaque par hameçonnage ». Cette situation révèle à quel point le problème de l’hameçonnage avec enregistreurs de frappe et voleurs d’informations reste répandu.

Malheureusement, Cofense prévoit plus ou moins la même chose pour l’année prochaine, avec de nouveaux téléchargeurs de logiciels malveillants par abonnement qui devraient arriver dans le paysage des menaces de type hameçonnage.

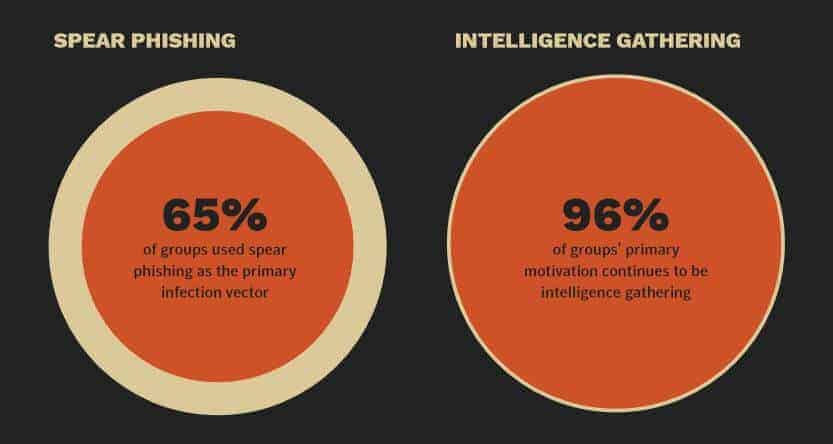

3. Le « spear phishing » est le vecteur d’attaque ciblée le plus fréquent

Le rapport sur les menaces pour la sécurité Internet de Symantec 2019 montre que les e-mails de spear-phishing sont utilisés par près de deux tiers (65 %) de tous les groupes connus menant des cyberattaques ciblées. Le rapport nous apprend également que 96 % des attaques ciblées sont menées à des fins de collecte de renseignements.

Dans son bulletin 2020 Threat Landscape Trends consacré aux tendances en matière de cybermenaces, Symantec a signalé un énorme pic d’e-mails liés au COVID pour attirer les victimes. Cette tendance illustre la façon dont le spear-phishing évolue au fil du temps et est capable d’utiliser de nouveaux sujets pour cibler les consommateurs.

Ce même document révèle que les attaques par compromission d’e-mails professionnels ont ciblé environ 31 000 organisations au cours du seul premier trimestre 2020.

4. L’intelligence humaine reste la meilleure défense contre les attaques de phishing

Dans son rapport 2019, Cofense rappelle l’importance des formations de sensibilisation pour déjouer les tentatives d’hameçonnage. Il cite l’exemple d’une attaque par hameçonnage contre une grande entreprise de soins de santé qui a été stoppée en 19 minutes seulement. Les utilisateurs ont signalé avoir reçu des e-mails suspects et le centre des opérations de sécurité a rapidement pris des mesures.

5. Les attaques par hameçonnage sont de plus en plus sophistiquées

Cofense a également mis en lumière les types d’attaques les plus fréquentes. En effet, les utilisateurs font confiance aux liens vers des sites comme OfficeMacro, les clouds et les pages Web infectées.

En 2022, cette tendance s’est confirmée, les détournements de plateformes de confiance comme SharePoint, Amazon AWS, Google, Adobe, DigitalOceanSpaces, Weebly, Backblaze B2 et WeTransfer étant tous en recrudescence.

Cofense a également confirmé les conclusions de Symantec concernant la capacité des assaillants à tirer rapidement parti des événements actuels. Ils ont confirmé qu’en 2020, il y a bien eu un afflux de tentatives de phishing liées au COVID-19, les messages affirmant souvent apporter une aide financière aux citoyens touchés.

6. Les pirates utilisent des astuces comme le « Zombie Phish » et les URL courtes

Une astuce fréquemment utilisée par les assaillants est nommée « Zombie Phish ». Comme l’explique le rapport 2019 de Cofense, il s’agit pour les assaillants de prendre le contrôle d’un compte de messagerie et de répondre à une ancienne conversation en joignant un lien de phishing. L’expéditeur et l’objet du message sont donc déjà familiers au destinataire, ce qui contribue à faire passer l’e-mail pour authentique.

Une autre stratégie que l’on voit de plus en plus dans les e-mails de phishing est l’utilisation d’URL raccourcies fournies par des services comme Bitly. Ces liens sont rarement bloqués par les filtres de contenu URL, car ils ne révèlent pas la véritable destination du lien. En effet, les utilisateurs vigilants aux noms de domaine suspects seront peut-être moins aptes à identifier un lien raccourci comme étant malveillant.

Toutefois, dans son rapport de 2021, Cofense ne manque pas de rappeler aux internautes que les domaines en .com représentent encore 50 % des attaques de phishing d’identifiants. Il est donc essentiel d’être très prudent lorsque l’on visite des sites avec des noms de domaines de ce type.

7. Les services financiers restent des cibles privilégiées

Bien que l’hameçonnage d’identifiants ne soit plus la stratégie la plus répandue, elle demeure beaucoup plus fréquente que nous ne le souhaiterions. Le rapport d’APWG apporte un éclairage sur les types d’identifiants recherchés par les assaillants.

On constate un changement significatif ces derniers temps. Les pirates ciblent désormais principalement les services financiers comme les plateformes bancaires et les échanges de cryptomonnaies, tandis que les messageries électroniques et les sites de e-commerce arrivent respectivement en deuxième et troisième position.

8. Les petites entreprises reçoivent de plus en plus d’e-mails malveillants

Symantec associe les chiffres relatifs à divers types de menaces par e-mail, notamment le phishing, les logiciels malveillants et les spams, et indique que les employés des petites entreprises sont davantage susceptibles de recevoir ces types de menaces. Par exemple, pour une organisation comptant de 1 à 250 employés, près d’un e-mail sur 323 sera malveillant. Pour une organisation de 1001 à 1500 employés, ce ratio est beaucoup plus faible, avec seulement un e-mail sur 823 pouvant être considéré comme malveillant.

9. Les sociétés minières sont les plus exposées aux e-mails malveillants

Symantec ventile également les statistiques sur les e-mails malveillants par secteur d’activité. Les activités minières arrivent en tête du classement, avec un e-mail malveillant sur 258. Ce secteur est suivi de près par l’agriculture, la sylviculture et la pêche (un sur 302) et l’administration publique (également un sur 302). L’industrie manufacturière, le commerce de gros et la construction arrivent juste après.

10. Les entreprises australiennes sont davantage susceptibles d’être victimes

Selon l’étude State of the Phish 2022 sur le phishing, 92 % des entreprises australiennes ont été victimes d’une attaque réussie l’année dernière, soit une augmentation de 53 % par rapport à l’année précédente. Dans le même temps, moins de 60 % des entreprises espagnoles ont été victimes de phishing ou de ransomware.

11. De nombreuses violations de données sont dues à des attaques de phishing

Le rapport 2020 de Verizon sur les enquêtes relatives aux violations de données a révélé que le phishing est l’une des principales menaces de violation des données, avec 22 % des violations de données impliquant l’hameçonnage. Dans son rapport de 2021, Verizon montre la prévalence des attaques par ingénierie sociale, notamment l’hameçonnage, a poursuivi sa tendance haussière, avec environ 30 % des attaques.

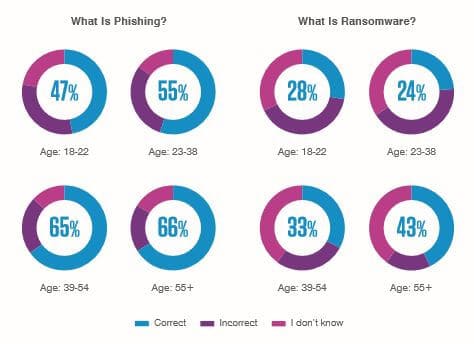

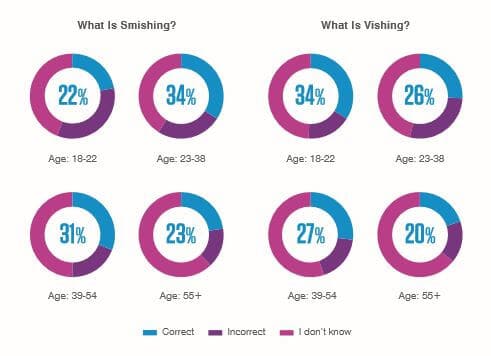

12. La connaissance des termes du phishing varie selon les générations

Proofpoint fournit des informations intéressantes sur la sensibilisation des employés au vocabulaire du phishing. Parmi les quatre groupes d’âge, les baby-boomers (55 ans et plus) étaient les plus susceptibles de connaître les termes « phishing » et « ransomware ».

Cependant, quand il s’agissait des termes « smishing » et « vishing », les plus âgés étaient les moins nombreux à en connaître les définitions.

13. La sextorsion est une technique couramment utilisée dans les campagnes de phishing

Cofense indique que les méthodes de phishing basées sur les escroqueries par sextorsion sont de plus en plus fréquentes. Ces e-mails sont généralement génériques, mais les pirates exploitent la peur et la panique pour inciter les victimes à payer une rançon. Les escrocs demandent généralement un paiement en bitcoin ou dans une autre cryptomonnaie pour éviter d’être repérés.

Au cours des six premiers mois de l’année 2019, Cofense a constaté que plus de sept millions d’adresses e-mail ont été touchées par des tentatives de sextorsion. Cofense a également découvert que 1,5 million de dollars avaient été versés en bitcoins sur des comptes (portefeuilles de bitcoins) connus pour être associés à des campagnes de sextorsion.

Des rapports ont même fait état, fin 2019, de l’existence d’un botnet de sextorsion qui envoyait jusqu’à 30 000 e-mails par heure.

14. Des applications populaires continuent d’être utilisées pour diffuser des logiciels malveillants

Le rapport sur les cybermenaces de McAfee Labs du deuxième trimestre 2021 a constaté que l’utilisation de PowerShell et de Microsoft Office comme méthode de diffusion de logiciels malveillants a diminué de manière significative après son énorme croissance au quatrième trimestre de 2020. Les assaillants s’appuient désormais sur des applications publiques.

Dans son rapport d’octobre 2021, McAfee Labs indique que, parmi toutes les menaces liées au cloud analysées pour ses recherches, le spam a enregistré la plus forte augmentation des incidents signalés – une hausse de 250 % entre le premier et le deuxième trimestre 2021. Le rapport indique également que le spear phishing reste la technique la plus répandue pour établir un premier accès aux systèmes piratés.

15. Les passerelles de messagerie sécurisées sont loin d’être épargnés par les attaques de phishing

De nombreux utilisateurs pensent à tort qu’utiliser une passerelle de messagerie sécurisée (Secure Email Gateway ou SEG) les protège des attaques de phishing. Malheureusement, c’est loin d’être le cas. 90 % des attaques de phishing signalées à Cofense sont détectées dans un environnement qui utilise un SEG.

Selon Cofense, la principale raison est que même les systèmes de détection automatisés les plus avancés ne peuvent pas suivre les progrès des techniques des méthodes de phishing. Les développeurs de SEG doivent également trouver un équilibre entre protection et productivité. De plus, comme tous les systèmes, les SEG sont sujets à des erreurs de configuration.

Dans son rapport de 2022, Cofense révèle que les extensions .pdf ou .html sont les extensions de nom de fichier les plus courantes sur les pièces jointes qui parviennent aux utilisateurs dans des environnements protégés par un SEG. Ces extensions représentent respectivement environ 35 % et 30 % des menaces.

16. Les pièces jointes malveillantes utilisent toujours la faille CVE-2017-11882

La faille CVE-2017-11882 est une vulnérabilité d’exécution de code à distance qui existe dans le logiciel Microsoft Office. Cette vulnérabilité a été identifiée en 2017 et les mises à jour ultérieures ont corrigé ce problème. Pourtant, selon Cofense, environ 12 % des pièces jointes malveillantes exploitent encore cette vulnérabilité.

Les vulnérabilités de ce type restent une cible pour les assaillants, car certaines entreprises tardent à mettre à jour leurs logiciels. Cependant, à mesure que les utilisateurs rattrapent leur retard et corrigent la vulnérabilité CVE-2017-11882, nous assisterons vraisemblablement à une diminution des attaques associées à cette faille.

17. Certaines attaques de phishing sont sensibles à la localisation de la victime

Si vous pensez que votre localisation n’a pas d’importance en matière de cyberattaques, vous avez peut-être tort. Selon Cofense, la géolocalisation d’un utilisateur (en fonction de son adresse IP) détermine souvent le comportement de l’attaque. Par exemple, le contenu peut être anodin dans un pays, mais malveillant dans un autre.

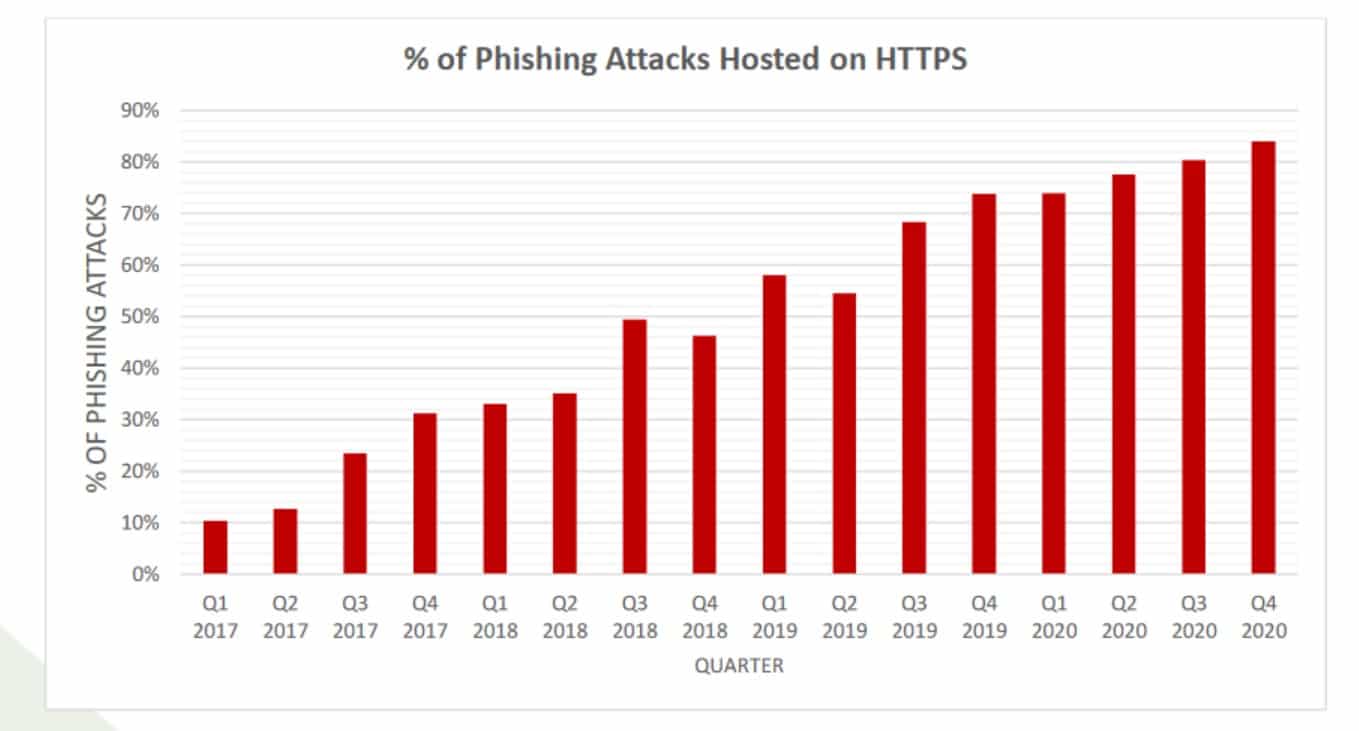

18. Le protocole SSL n’est plus gage de la sécurité d’un site

Depuis de nombreuses années, l’un des principaux conseils pour éviter les sites de phishing est de bien examiner les URL et d’éviter les sites qui ne possèdent pas de certificat SSL. La mention « HTTPS » dans l’URL (par opposition à « HTTP ») signifie qu’un site possède un certificat SSL et est donc protégé par le protocole de chiffrement HTTPS.

Cependant, cette méthode n’est plus fiable pour identifier les sites suspects. Comme l’indique l’APWG, 84 % des sites de phishing étudiés au quatrième trimestre 2020 utilisaient le protocole SSL. Cette évolution s’inscrit dans la tendance de longue date qui voit cette proportion augmenter de 3 % environ chaque trimestre.

19. Les cartes-cadeaux restent un moyen de paiement apprécié lors des attaques BEC

APWG a également proposé un aperçu de la manière dont les assaillants se font payer. Dans le cadre des attaques BEC, en particulier, 68 % des agresseurs ont demandé à être payés en cartes-cadeaux au quatrième trimestre 2021. Soit une augmentation de 8 % par rapport au trimestre précédent. Les autres formes de paiement les plus répandues sont le détournement de salaire (21 %) et le virement bancaire (9 %). Il est intéressant de noter que les virements directs sont beaucoup moins fréquents aujourd’hui qu’au trimestre dernier, où ils représentaient 22 % de tous les paiements aux escrocs.

20. Une page de phishing personnalisée coûte de 3 à 12 $

Du point de vue d’un pirate, l’hameçonnage fait partie d’une vaste industrie clandestine. Symantec nous expose quelques réalités concrètes et des chiffres issus du Dark Web, comme le prix d’une page de phishing qui varie entre 3 et 12 dollars.

21. 67 % des e-mails de tentative de phishing n’ont pas de ligne d’objet

Selon un rapport publié par AtlasVPN, près de 70 % de toutes les tentatives d’hameçonnage par e-mail n’ont pas d’objet. Les lignes d’objet les plus couramment utilisées par les cybercriminels sont les suivantes : « Rapport d’envoi de fax » (9 %), « Demande de proposition commerciale » (6 %), « Demande » (4 %) et « Réunion » (4 %).

22. Près de 900 faux sites Amazon ont été activés lors de l’Amazon Prime Day 2022

AtlasVPN a signalé une augmentation du nombre de faux sites Web de vente au détail se faisant passer pour Amazon lors de l’un des jours de soldes les plus importants de l’année. Au cours des 90 jours précédant le 12 juillet 2022, 1 633 faux sites ont été détectés, dont 897 sites Amazon frauduleux toujours actifs le jour du Prime Day.

23. 47 % des attaques de phishing en France touchent les personnes en télétravail

La CSB School a indiqué qu’en 2021, près de la moitié de la totalité des attaques de phishing signalées concernaient des Français en télétravail. Cette évolution est peut-être due à une recrudescence du travail à distance depuis la pandémie de Covid-19 de l’année précédente.

24. En 2021, les attaques de phishing ont touché une personne sur deux

Le rapport de CSB.School poursuit, ajoutant que près d’un internaute interrogé sur deux avait été la cible d’une tentative de phishing par e-mail ou par téléphone.

Projections en matière de phishing pour 2022 et au-delà

D’après les statistiques sur l’hameçonnage de l’année passée, nous pouvons nous attendre à observer quelques tendances clés au cours de l’année 2022 et en 2023 :

- Les attaques seront de plus en plus sophistiquées. Selon Kaspersky, nous pouvons imaginer que certains pays utiliseront toutes les astuces possibles pour voler des informations sur le vaccin COVID-19. Nous pouvons également nous attendre à ce que les établissements d’enseignement supérieur soient davantage visés, car de nombreux étudiants travaillent à distance.

- Les rançongiciels seront de plus en plus ciblés. Kaspersky prévoit que les cybercriminels adopteront une approche plus simple, en se concentrant sur l’obtention d’un gros paiement de grandes entreprises, plutôt que de nombreux petits paiements de cibles aléatoires. L’expert en sécurité prévoit que cette évolution impliquera une diversification rapide vers le piratage des équipements IoT comme les montres intelligentes, les voitures et les téléviseurs.

- Augmentation des activités de TrickBot. Cofense prévoit que l’année 2022 verra l’émergence de nouvelles méthodes de diffusion pour TrickBot, les entreprises étant susceptibles d’être de plus en plus ciblées par des campagnes utilisant des téléchargeurs LNK et CHM.

- De nouveaux téléchargeurs sont attendus. Évoquant les prix élevés des téléchargeurs de logiciels malveillants actuellement en vente auprès des pirates, Cofense prévoit l’émergence de nouveaux téléchargeurs de logiciels malveillants beaucoup plus abordables. Cela pourrait avoir de graves répercussions sur l’univers du phishing.

Nous ne pouvons pas être certains de ce que l’avenir nous réserve, mais nous pouvons affirmer sans risque de nous tromper que le phishing restera une menace importante pour les particuliers comme pour les entreprises dans un avenir proche.

FAQ sur le phishing

Comment savoir si un e-mail est suspect ?

De multiples indices suggèrent qu’un e-mail n’est pas véritable. Il s’agit notamment des éléments suivants :

- La ligne d’objet (titre) est vide

- Le nom de l’expéditeur ne correspond pas à son adresse électronique.

- L’e-mail vous demande des informations d’identification personnelle, telles qu’un nom d’utilisateur et un mot de passe.

- Le corps du texte est truffé de fautes d’orthographe et de grammaire.

Que dois-je faire si j'ai transmis mes identifiants de connexion ?

Si vous vous êtes laissé tromper par l’authenticité d’un e-mail, vous devez immédiatement changer le mot de passe de votre compte. Si vous avez accidentellement communiqué des données bancaires en ligne à un pirate, vous devez contacter votre banque au plus vite pour éviter de vous faire voler de l’argent. Dans le cas du phishing sur les réseaux sociaux, l’agresseur peut avoir envoyé des messages à vos contacts. Il est donc judicieux de leur faire savoir que votre compte a été piraté et de les contacter par un autre canal (téléphone, SMS, WhatsApp).

Quels sont les types d'attaques de phishing les plus fréquents ?

Parmi les types de tentatives d’hameçonnage les plus courantes, citons :

- Le clone phishing : Il s’agit d’une attaque par hameçonnage au cours de laquelle l’agresseur crée une réplique d’un site Web ou d’un e-mail véritable pour inciter les utilisateurs à saisir leurs informations personnelles.

- Le spear phishing : Également nommé harponnage, ce type d’attaque par hameçonnage vise une personne ou une organisation spécifique. Le pirate crée souvent un faux e-mail qui semble provenir d’une source véritable, comme une entreprise ou une société que la victime connaît bien.

- Hameçonnage avec logiciels malveillants : Une attaque de phishing où l’assaillant inclut un logiciel malveillant (malware) dans l’e-mail ou le site Web pour infecter l’ordinateur de la victime.

- Vishing : Également appelé hameçonnage par téléphone, l’escroc utilise des messages vocaux plutôt que des e-mails ou des sites Web. L’assaillant peut appeler la victime et se faire passer pour un véritable organisme , comme une banque, afin de l’inciter à révéler des informations personnelles.

- Smishing : Également appelé hameçonnage par SMS, l’escroc utilise des SMS plutôt que des e-mails ou des sites Web. Le cybercriminel peut envoyer un SMS qui semble provenir d’une véritable entreprise , comme une banque, pour inciter la victime à révéler des informations personnelles.

Comment puis-je signaler une tentative de phishing ?

Vous pouvez signaler les attaques de phishing au groupe de travail anti-phishing (APWG) à l’adresse www.antiphishing.org. Ce site Web fournit également des ressources et des informations sur les attaques de phishing et les moyens de s’en protéger.