Tor, pour « The Onion Router », est un outil de pointe pour protéger votre vie privée et votre anonymat sur Internet. Développé initialement à l’United States Naval Research Laboratory au milieu des années 1990 sous le programme du nom de « The Onion Routing », Tor en est la nouvelle génération, l’évolution directe du projet original.

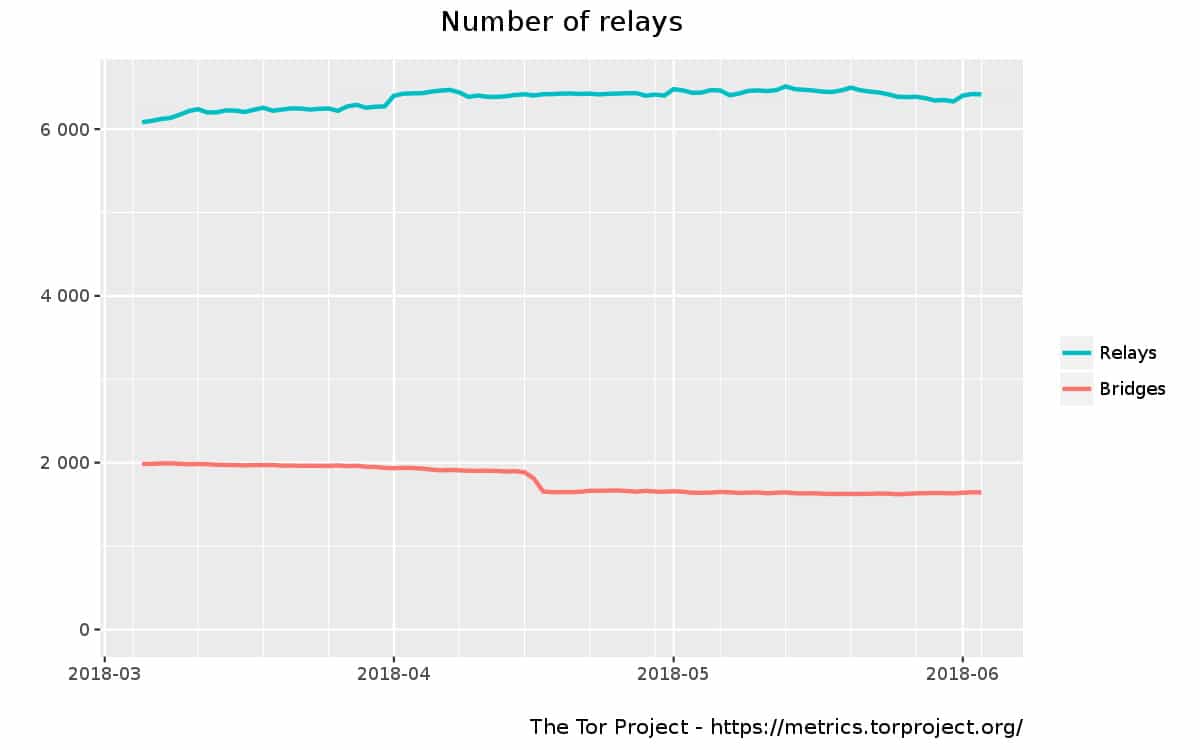

Il s’agit du logiciel le plus utilisé au monde pour accéder anonymement à Internet. Le réseau est constitué d’environ 7 000 relais et près de 3 000 passerelles au moment où nous rédigeons cet article, tous exploités par des bénévoles.

Lorsque vous êtes correctement connecté à Tor, votre historique Web, vos publications en ligne, vos messages instantanés et toute autre forme de communication ne peuvent être rattachés à votre identité.

Comment fonctionne Tor ?

Tor est un réseau composé de milliers de nœuds bénévoles, également appelés relais. Un relais est un ordinateur composant le réseau de Tor, listé dans le répertoire principal, qui reçoit les signaux Internet d’un autre relais et retransmet ce signal au suivant. Pour chaque demande de connexion (ex. un site Web), le chemin est généré de manière aléatoire. Aucun des relais ne conserve d’enregistrement de ces connexions, il n’existe donc aucun moyen pour un relais de connaître le trafic qu’il a transmis.

Au moment de la rédaction de cet article, le réseau Tor (ou plus simplement « Tor ») se compose de près de 7 000 relais et de 3 000 passerelles.

Par exemple, lorsque vous vous connectez au réseau Tor en utilisant le navigateur Tor, toutes les données que vous envoyez et recevez passent par ce réseau, via une sélection aléatoire de nœuds. Tor chiffre toutes ces données plusieurs fois avant qu’elles ne quittent l’appareil que vous utilisez, y compris l’adresse IP du nœud suivant. Une couche de chiffrement est supprimée à chaque fois que les données atteignent un autre nœud jusqu’à ce qu’il atteigne le nœud de sortie final. L’ensemble de ce processus est appelé routage en oignon. Cela signifie que personne, pas même ceux qui exécutent les nœuds, ne peut consulter les données ni leur destination.

Une passerelle est un relais caché, ce qui signifie qu’il ne figure pas dans le répertoire principal des relais Tor. Elles sont utiles aux personnes qui ne peuvent pas accéder à Tor via la configuration normale. Cette situation peut être due au fait que le réseau par lequel ils passent a recours à un proxy (une sorte d’intermédiaire entre l’ordinateur de l’utilisateur et la passerelle Internet) qui a été configuré pour bloquer le trafic Tor.

Le dernier relais du parcours des données est appelé nœud de sortie. Le nœud de sortie est la seule partie du réseau qui se connecte réellement au serveur auquel l’utilisateur tente d’accéder et qui est, par conséquent, la seule information que voit le serveur. Ce dernier peut donc uniquement enregistrer l’adresse IP de ce relais.

Toute personne qui intercepte des données ne pourra pas les rattacher à une personne. Au mieux, elle pourra identifier le nœud d’entrée ou de sortie, mais jamais les deux. C’est cette méthode qui rend impossible le suivi de l’activité de l’utilisateur et son historique de navigation. Croyez-le ou non, tous les relais et les passerelles sont gérés par des bénévoles – des personnes qui concèdent une partie de leur bande passante et des capacités de calcul de leur ordinateur pour étendre les capacités de Tor.

Tor permet à un internaute de naviguer sur le Web de manière anonyme, en masquant son adresse Internet (adresse IP) au site Web et aux moteurs de recherche auxquels il accède via Tor, et en dissimulant son trafic Internet à quiconque surveillerait ses activités en ligne. Un observateur attentif remarquera simplement que l’utilisateur est connecté à Tor, mais ne pourra pas voir les sites Web consultés, ou toute autre ressource envoyée à l’ordinateur de l’utilisateur.

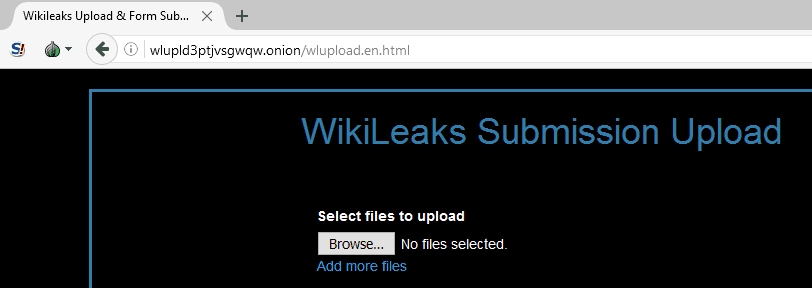

De plus, sur l’ensemble du réseau, Tor offre certains services cachés sous la forme de sites .onion, ainsi qu’un serveur de messagerie instantanée. Les sites .onion sont des sites Web hébergés sur des serveurs Tor et cachés en générant aléatoirement des chemins depuis des « points d’introduction » du réseau. Cette méthode permet aux utilisateurs d’accéder aux sites, mais pas d’identifier l’emplacement des serveurs qui les hébergent.

Comment commencer à utiliser Tor ?

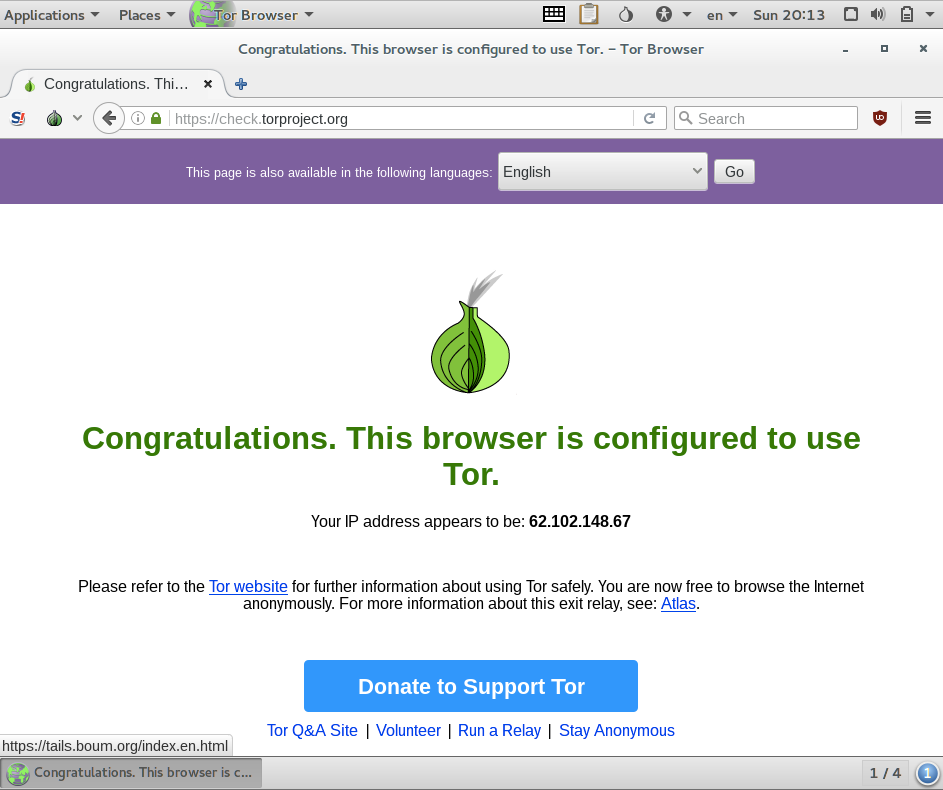

Le navigateur Tor est le moyen le plus simple et le plus populaire d’utiliser Tor. Il est basé sur Firefox et fonctionne comme une version simplifiée de n’importe quel autre navigateur Web. Le logiciel est de type « plug-and-play » ; aucun réglage ou configuration spécifique n’est nécessaire pour commencer à naviguer de manière anonyme après l’installation initiale.

Tor est unique, en ce sens qu’il fournit un accès anonyme à la fois à l’Internet dit classique, mais aussi au DarkNet. Le « clear net » correspond à ce que la plupart des gens connaissent et utilisent au quotidien. Tous les contenus disponibles sur le World Wide Web auxquels vous pouvez accéder avec votre navigateur traditionnel sont considérés comme faisant partie du « clear net ». Lorsque vous accédez à des sites Web du clear net à l’aide du navigateur Tor, ces derniers ne sont pas en mesure de vous identifier, car tout votre trafic Internet est déjà passé par le réseau d’anonymisation de Tor.

Accéder au DarkNet

Derrière le clear net, il y a le DarkNet. En réalité, il existe plusieurs DarkNets, mais celui qui est accessible aux utilisateurs de Tor est de loin le plus populaire. Le DarkNet est composé de services cachés, principalement des sites Web qui ne sont pas accessibles par votre navigateur classique. Ces services cachés de Tor peuvent être identifiés par leur extension en .onion à la fin de leur adresse URL.

Seules les personnes connectées au réseau Tor peuvent accéder aux services cachés de Tor, et ce de manière anonyme, mais il faut cependant savoir où chercher – Google et les autres moteurs de recherche n’indexent pas les sites Web en .onion. Le réseau protège également l’identité des personnes qui créent des services cachés Tor. Il est donc pratiquement impossible de savoir qui possède ou exploite un site .onion.

En savoir plus : Comment accéder au Deep Web et au Darknet en toute sécurité

C’est la raison pour laquelle le DarkNet est particulièrement apprécié des criminels, et a une réputation plus que sulfureuse. Même si Tor permet d’accéder à d’innombrables contenus légaux et légitimes, comme nous allons vous l’expliquer, le DarkNet hébergé sur Tor est également celui où vous trouverez des places de marché pour des biens et services illicites, mais aussi des blogs et des forums de groupes extrémistes.

Limites de Tor

Surfer à l’aide du navigateur Tor est totalement anonyme, mais d’autres activités sur votre ordinateur ne le sont pas. Si vous souhaitez connecter d’autres applications et services au réseau Tor, les choses se compliquent. Vous trouverez une liste d’autres projets liés à Tor dans cet article.

De plus, bien que le réseau Tor anonymise votre connexion à Internet, vous êtes toujours seul responsable de votre anonymat. Un seul faux-pas peut vous compromettre. Découvrez notre guide pour assurer votre anonymat complet en ligne.

N’oubliez pas que vos informations sont acheminées via une série de relais dédiés, la vitesse de navigation sera donc plus lente qu’habituellement. Elle sera même considérablement inférieure. C’est tout simplement parce que les données empruntent un chemin beaucoup plus long que la normale, et sont ralenties par :

- La vitesse des différentes connexions Internet des différents relais tout au long du chemin

- L’importance du trafic sur ces relais

- L’occupation globale du réseau Tor à ce moment précis

- L’affluence sur Internet qui fluctue tout au long de la journée

Les membres du projet Tor incitent fortement leurs utilisateurs à éviter de télécharger des torrents en utilisant Tor. Le trafic de torrents, même à travers Tor, n’est pas anonyme et ne servira qu’à (1) ralentir le réseau pour l’ensemble des utilisateurs et (2) perdre complètement tout anonymat que vous pouviez avoir auparavant. (Le téléchargement de torrent est un moyen de partager de gros paquets de données entre pairs en utilisant un logiciel spécial appelé « client torrents ».) Vous avez plutôt intérêt à utiliser un système de VPN sécurisé pour télécharger des torrents plutôt que de passer par Tor.

Votre fournisseur d’accès Internet ou la société dans laquelle vous travaillez peut vous empêcher d’utiliser Tor sur leur réseau. Pour l’administrateur du réseau, c’est assez facile à faire, il lui suffit de mettre les relais Tor (publiquement répertoriés) sur liste noire. Si vous êtes dans cette situation, vous devrez posséder quelques notions afin d’utiliser des passerelles (relais cachés) ou un VPN pour y avoir accès.

Le principal point faible de Tor est qu’il est vulnérable aux attaques d’analyse de trafic, mais ce n’est pas vraiment une nouvelle. Même les documents de conception originaux décrivaient déjà ce type de vulnérabilité. Cela étant dit, Tor n’a jamais été conçu pour résister à une attaque de type « nœuds empoisonnés » à grande échelle.

Associer Tor à un VPN

Le meilleur moyen de garantir votre confidentialité est d’utiliser les deux à la fois, c’est-à-dire Tor et un VPN. Un VPN, ou Virtual Private Network, est un tunnel chiffré sur Internet depuis votre ordinateur vers un serveur VPN. Toute navigation Web que vous effectuez via un VPN semble provenir du serveur VPN et non de votre ordinateur.

À titre d’exemple, un utilisateur situé à New York peut se connecter à un serveur VPN à Los Angeles, et tous les sites Web auxquels il accèdera le verront comme s’il était en Californie et non à New York. Son fournisseur d’accès Internet à New York ne pourra pas non plus connaître les sites Web qu’il consulte. En réalité, tout ce que le FAI verra, c’est que des données chiffrées vont de l’ordinateur de l’utilisateur vers le serveur du VPN auquel il est connecté. Rien de plus.

Un VPN n’assure pas l’anonymat de l’utilisateur (bien que la plupart des services VPN payants ajoutent une couche d’anonymat en faisant en sorte que les utilisateurs partagent les adresses IP). Ce service vous fournit simplement un tunnel chiffré entre votre ordinateur et le serveur VPN auquel vous êtes connecté. Toute personne qui exploite le serveur VPN peut techniquement surveiller votre activité en ligne, bien que les services VPN les plus réputés prétendent ne pas le faire dans le cadre de leur politique de confidentialité.

Tor est utilisé pour établir une connexion anonyme vers des sites Web. Votre ordinateur se connecte à un nœud d’entrée Tor, et l’ensemble votre trafic transitera donc par un relais intermédiaire avant de passer par un nœud de sortie, avant d’atteindre le site Web de destination. Votre FAI verra simplement que vous vous connectez à un nœud d’entrée Tor, ce qui est suffisant pour paraître suspect à ses yeux.

La solution semble assez simple. Connectez-vous à un VPN, puis ouvrez votre navigateur Tor, et naviguez ensuite anonymement en toute confidentialité. Votre FAI ne pourra pas voir que vous êtes connecté à Tor et votre VPN ne pourra pas voir les contenus de votre trafic qui passent par Tor.

Cette solution semble toutefois avoir créé un peu de confusion, car beaucoup d’internautes se demandent s’il est préférable de se connecter à leur VPN ou à Tor en premier.

L’option la plus simple consiste à commencer par vous connecter à votre VPN, puis à lancer le navigateur Tor. Faire l’opération inverse est un peu plus compliqué. Vous devez disposer d’une connexion à distance sécurisée au serveur VPN ou à un client VPN qui propose cette fonctionnalité en tant qu’option de configuration. Vous trouverez probablement une option pour utiliser Tor comme « proxy » dans votre client VPN. Cette opération devrait initier la connexion sécurisée via Tor.

Dans le cas de la première configuration, Tor via VPN, votre FAI voit que votre ordinateur envoie et reçoit des informations chiffrées avec un serveur spécifique, et rien de plus. Le serveur VPN voit uniquement qu’il est connecté à un nœud d’entrée Tor et que toute votre navigation passe par ce réseau. Les sites Web à l’autre extrémité du réseau Tor ne voient aucune information permettant de vous identifier. NordVPN exploite des serveurs Tor via un VPN préactivé. Vous n’avez donc pas besoin d’utiliser le navigateur de Tor, mais gardez à l’esprit que Chrome et les autres navigateurs les plus populaires peuvent donner aux sites Web d’autres informations d’identification vous concernant.

Dans le cas de la seconde configuration, VPN via Tor, votre FAI voit que votre ordinateur communique avec un nœud d’entrée Tor. Le serveur VPN obtient vos informations de connexion depuis un nœud de sortie et celles-ci peuvent être considérées comme des informations personnelles identifiables, brisant ainsi l’anonymat de Tor. Les sites Web auxquels vous vous connectez voient uniquement l’adresse du serveur VPN. AirVPN et BolehVPN sont deux fournisseurs de service de VPN qui permettent aux utilisateurs de se connecter en utilisant la méthode VPN via Tor.

Si votre fournisseur de VPN conserve des journaux d’activité, tous les avantages que vous pourriez avoir grâce à votre connexion via Tor seront perdus.

Faire partie du réseau Tor

Si vous pensez que Tor est utile et que vous souhaitez supporter le projet, vous pouvez devenir bénévole afin de créer et maintenir votre propre nœud Tor, que les autres internautes pourront utiliser. Consultez notre tutoriel sur comment créer votre propre relais Tor, mais soyez bien conscient que cette démarche s’accompagne d’une forte probabilité que les services de détection de votre fournisseur d’accès Internet ou de votre gouvernement l’apprennent et vous contactent. Vous devrez disposer d’un serveur ou d’un second ordinateur à utiliser en tant que nœud.

Vous pouvez également proposer votre propre service caché sur le réseau Tor, ce qui signifie que vous créez un site Web ou un service uniquement disponible sur le DarkNet. Encore une fois, cette démarche pourrait attirer l’attention de votre fournisseur d’accès Internet et/ou des forces de l’ordre, mais ce n’est pas à proprement parler illégal. Consultez notre guide sur comment mettre en place un service caché sur le réseau Tor.

Notez que l’utilisation d’un relais Tor ou d’un service caché nécessite une expertise technique beaucoup plus approfondie que la simple navigation sur le Web avec le navigateur Tor.

Tor est-il légal ?

Même si utiliser Tor est complètement légal, dans certaines régions du monde, cela peut éveiller l’intérêt des autorités ou des FAI. Personne n’a jamais été en prison ou même été condamné à une amende simplement pour avoir utilisé Tor. Mais il est déjà arrivé que des personnes soient interrogées par leur FAI et par les forces de l’ordre locales sur leurs habitudes de navigation simplement parce que les journaux du FAI indiquaient qu’elles se connectaient à Tor.

Les personnes qui gèrent un relais Tor savent qu’elles sont susceptibles d’être contactées par leur FAI ou par les autorités locales compétentes, voire même les deux, en cas d’activité en ligne illicite liée à l’adresse IP de leur relais. À ce jour, dans tous les cas, il suffit d’indiquer que l’adresse IP en question est attribuée à un nœud du réseau Tor et qu’aucun journal n’est conservé sur ce serveur.

Qui utilise Tor ?

Le nombre de personnes accédant à Internet via Tor change presque tous les jours. Entre août 2012 et juillet 2013, l’Oxford Internet Institute et l’Université d’Oxford ont calculé que « plus de 126 000 personnes accèdent à l’Internet via le réseau Tor chaque jour depuis les États-Unis ». On peut donc dire qu’entre 0,025 % et 0,05 % des internautes aux États-Unis utilisent Tor.

Fidèles à leur philosophie, les membres de TorProject ne font aucune statistique sur les activités en ligne de leur base d’utilisateurs ou sur les types de contenus auxquels ils accèdent. On peut estimer sans trop se tromper que la plupart des utilisateurs de Tor tentent légitimement de rester anonymes sur Internet pour des raisons évidentes :

- Les journalistes qui protègent leurs sources,

- Les lanceurs d’alerte qui veulent conserver leur emploi,

- Les autorités en charge de l’application de la loi qui essaient de traquer les criminels sans compromettre leur couverture,

- Les spécialistes de l’informatique qui effectuent des tests de sécurité sur leurs propres réseaux,

- Et de nombreux autres utilisateurs qui doivent utiliser Tor pour rester anonymes en ligne dans le cadre de leur travail.

Pour une liste plus précise des utilisations légitimes possibles de l’anonymat, consultez la description de la base d’utilisateurs de Tor.

Alternatives à Tor

Il va sans dire que le projet Tor n’est pas achevé. Malgré cela, certains d’entre vous se disent déjà sûrement « Ok. Et il y a quoi d’autre ? » Vous avez de la chance. En l’occurrence, il existe d’autres outils pour ceux qui souhaitent éviter d’être suivis en ligne. Voici quelques-uns des services les plus populaires actuellement disponibles.

I2P

Similaire à Tor, I2P, ou le projet Invisible Internet, utilise une base de données réseau distribuée et une sélection de pairs pour anonymiser le trafic. Également vulnérable aux attaques d’analyse du trafic, I2P présente certains avantages par rapport à Tor. Les pairs sont sélectionnés par profilage continu et par performances de classement. Il est également assez restreint, pour que peu de blocs actifs, voire aucun, ne soient en place pour empêcher l’accès.

Freenet

À la différence de Tor, Freenet ne repose pas sur des points d’entrée et de sortie dédiés. Au lieu de cela, les utilisateurs se connectent à Freenet via d’autres ordinateurs, préférablement ceux de leurs amis. Si vous n’avez pas d’amis sur Freenet, vous avez la possibilité de vous connecter via des ordinateurs tiers, mais cette méthode est considérée comme moins sécurisée que la connexion aux ordinateurs de personnes de confiance. Freenet est également un service de partage de fichiers où des fichiers cryptés sont stockés sur des disques durs sur le réseau. Grâce au chiffrement, il est peu probable qu’un utilisateur puisse savoir ce que contiennent réellement ces fichiers.

JonDoFox

JonDoFox est un autre outil d’anonymisation de votre trafic de type de routage onion pour la navigation sur le Web. JonDoFox est un profil utilisateur pour Mozilla Firefox ou Firefox ESR. L’ordinateur de l’utilisateur se connecte à une série de « mix operators » qui anonymisent son trafic Web et l’enveloppent dans plusieurs couches de chiffrement. Tout comme Freenet, la taille du réseau est considérablement inférieure à celle de Tor, et cela est principalement dû à son processus de certification. Pour que vous puissiez devenir un mix operator, vous devez passer par ce processus de certification. En théorie, cette méthode peut réduire les risques qu’un attaquant se faufile dans des serveurs modifiés, mais une telle affirmation doit être testée en conditions réelles pour être avérée.

GNUnet

GNUnet est un outil de partage de fichiers en peer-to-peer qui s’appuie sur de grands groupes d’utilisateurs pour masquer les identités de ceux qui y sont rattachés. Il est pratiquement impossible de distinguer une personne de l’ensemble de tous les autres utilisateurs, à l’exception de l’initiateur du groupe.

Alternatives à Tor toujours en développement

Les projets suivants sont encore en développement, mais s’efforcent de créer des réseaux encore plus solides pour naviguer en tout anonymat, pour des applications plus spécifiques. Tor a été créé comme une sorte de solution générique unique pour utiliser le Web de manière anonyme. Ces autres projets sont davantage axés sur des usages plus spécifiques du Web.

Aqua/Herd

Aqua est un réseau de partage de fichiers conçu pour être totalement anonyme, tout en étant un réseau Voix sur IP anonyme. Les concepteurs mettent actuellement au point un moyen de supprimer les métadonnées du trafic réseau, qui constituent le principal moyen de suivre un client et le serveur avec lequel le client communique.

Vuvuzela/Alpenhorn

Alpenhorn est la deuxième version de Vuvuzela, du nom de l’instrument de musique utilisé lors des matches de football en Amérique latine et en Afrique. Alpenhorn est un programme de chat anonyme sans métadonnées, qui peut théoriquement fonctionner à l’échelle de millions d’utilisateurs. Attendez-vous à pouvoir tester une version bêta publique dans un avenir proche.

Dissent

Si pour vous l’anonymat est plus important que la vitesse de connexion, Dissent propose un anonymat parmi les plus fiables du marché. En raison de la latence plus importance de son réseau et de sa bande passante réduite, Dissent est surtout utilisé pour les blogs, les micro-blogs ou même les communications de type IRC. Son fonctionnement est plutôt simple, mais la bande passante est faible. Lorsqu’un client transmet des données, tous les autres clients transmettent un paquet de la même taille. Plutôt que d’utiliser un routage onion, Dissent est basé sur DC-nets, un algorithme de type « dining cryptographers ». Associez ce processus à un algorithme « verifiable shuffle » et vous obtenez la conception la plus fiable en termes d’anonymisation évaluée de nos jours par les chercheurs.

Riffle

Le partage de fichiers de manière anonyme est une fonctionnalité de plus en plus recherchée. Riffle constitue encore une autre tentative de proposer un moyen anonyme pour un utilisateur de partager des fichiers de n’importe quelle taille. Cependant, son but n’est pas de remplacer Tor mais de le compléter, notamment parce que le partage de fichiers sur Tor rompt l’anonymat. Riffle est destiné à améliorer Tor en fournissant aux utilisateurs un moyen véritablement anonyme de partager des fichiers, sans encombrer le réseau Tor. Inspiré par Dissent, Riffle utilise également un algorithme de mélange (shuffle algorithm), mais supprime l’algorithme de chiffrement DC-net.

Riposte

Riposte s’inspire directement de Dissent, en particulier pour le micro-blogging. Le micro-blogging est actuellement représenté par Twitter, Pinterest et d’autres plates-formes où les utilisateurs mettent à jour leur « blog » avec de petits contenus, comme des citations de personnes célèbres ou des demandes de commentaires, ou en rejoignant des réseaux. Riffle est conçu pour permettre aux utilisateurs de micro-blogs de s’y connecter anonymement, mais au détriment de leur débit Internet. Marchant dans les pas de Dissent, Riposte utilise également une configuration de type DC-net pour masquer la transmission d’origine dans un mélange de transmissions de bits de données aléatoires de même taille.

Projets Tor

Enfin, en prime, voici une liste de tous les autres projets en cours au sein de TorProject. Ils ont tous pour objectif le maintien de la confidentialité sur Internet pour tous ceux qui souhaitent utiliser leurs produits. Certains d’entre eux sont plutôt connus et conviviaux, tandis que d’autres s’adressent à un public limité. Deux bibliothèques de programmation différentes sont disponibles pour permettre aux développeurs de logiciels de communiquer avec le réseau The Onion Network.

Le navigateur Tor

C’est l’outil que la plupart des internautes utilisent pour accéder à Tor. Il est très facile à télécharger et simple à utiliser. Le navigateur est en fait une version personnalisée de Mozilla Firefox, et ressemble donc à n’importe quel autre navigateur Web. Cette version personnalisée est conçue pour ne laisser aucune trace de votre navigation sur le Web. Téléchargez simplement le fichier compressé pour votre système d’exploitation, que ce soit Windows, MacOS ou Linux, extrayez-le dans un dossier, lancez le fichier exécutable que vous trouverez à l’intérieur, et vous pourrez ensuite consulter les contenus de votre choix en tout anonymat. Lorsque vous refermez le navigateur, toutes les traces de votre navigation sont effacées. Seuls vos favoris et vos téléchargements seront conservés.

Sites Web .onion

Ce sont des sites Web accessibles uniquement dans le réseau Tor, et à ceux qui savent où se rendre. Il existe différents moteurs de recherche spécialisés comme Onion.city et Onion.to, mais aussi de nombreux autres. N’oubliez pas qu’il existe des arnaques, escroqueries et autres pots de miel sur le réseau DarkNet. Faites donc bien attention où vous cliquez. Vous pouvez également y trouver des images très dérangeantes. Vous êtes prévenus !

Orbot

Vous pouvez accéder au réseau Tor sur votre appareil Android en utilisant Orbot. Orbot crée un proxy Tor sur votre appareil afin que tout le trafic Internet passe par le réseau Tor. Cela signifie que toutes les communications des applications de votre téléphone ou de votre tablette seront également acheminées via Tor. Bien sûr, certaines applications sont conçues pour ne pas être anonymes et briseront l’anonymat fourni par le réseau Tor. Si vous voulez rester anonyme, il ne vous faudra que quelques étapes pour vous assurer que ces applications sont bien désactivées ou, tout du moins, qu’elles ne fonctionnent pas pendant que vous utilisez Tor. N’oubliez pas de désactiver la synchronisation automatique et de fermer toutes les applications qui vous connectent automatiquement à un compte, comme Gmail, Yahoo!, Facebook, Twitter, etc.

OrFox

Pour accompagner Orbot, il existe également un navigateur dédié pour les appareils Android qui vous permet de naviguer sur Internet avec Tor. Cependant, cela concerne uniquement la navigation sur Internet dans un navigateur. Toutes les autres applications de votre appareil Android communiqueront via des lignes de trafic traditionnelles sans bénéficier de l’anonymat fourni par le routage en oignon.

Tails

Cet outil peut être considéré comme l’utilisation ultime de Tor. Il s’agit d’un « système d’exploitation live » exécuté depuis un CD, une clé USB ou un support mobile. Placez simplement le support dans votre ordinateur juste avant de le démarrer. Si le BIOS de l’ordinateur est correctement configuré, il chargera Tails au lieu de votre système d’exploitation habituel situé sur le disque dur de l’ordinateur. Idéal pour utiliser un ordinateur qui n’est pas à vous et sur lequel vous souhaitez aller sur le Web de manière anonyme en ne laissant aucune trace de votre navigation. Le disque dur interne de l’ordinateur n’est pas pris en charge lorsque l’ordinateur exécute Tails, et la mémoire est effacée à chaque redémarrage. De même, les cookies ou fichiers Internet temporaires chargés dans Tails ne sont pas enregistrés sur le CD ou la clé USB lors de son utilisation, ils sont donc également perdus au redémarrage de l’ordinateur.

Arm

Nous avons déjà commencé à vous présenter Arm à la fin de l’article « Comment créer votre propre relais ou nœud Tor ». Arm est un moniteur basé sur une ligne de commande pour un relais Tor. Il affiche des informations en temps réel pour un relais ou une passerelle sur le réseau Tor. Cela vous aide à garder un œil sur votre relais grâce à des statistiques, des mesures et des rapports. Vous pouvez savoir combien d’utilisateurs ont accédé à Tor via votre relais ou quelle quantité de bande passante disponible est utilisée pour prendre en charge Tor.

Atlas

Atlas est une application Web qui fournit des informations sur l’état actuel des relais du réseau Tor. Tapez le nom d’un relais dans la zone de recherche située en haut du site, et vous aurez un aperçu de son statut actuel. Cliquez sur le surnom du relais pour obtenir un rapport beaucoup plus détaillé et des explications de tous les indicateurs qui s’appliquent à ce nœud en particulier.

Pluggable Transports

Utilisée pour changer l’apparence de votre flux de données, c’est encore une autre méthode pour se connecter à Tor. Certaines entités ont commencé à bloquer le trafic Tor à cause de ses caractéristiques propres, et non de l’adresse IP du relais ou de la passerelle utilisée pour se connecter au réseau. Pluggable Transports transforme l’aspect du trafic Tor, afin qu’il ressemble à un trafic normal (différent de celui de Tor) pour échapper à cette détection.

Stem

Il s’agit de la bibliothèque vers laquelle les développeurs se tournent afin de créer des programmes qui interagissent avec Tor. Arm est un exemple de ce type de programme.

OONI

Si Atlas est un site qui présente le statut du réseau Tor, OONI est le site qui présente l’état de la censure dans le monde d’aujourd’hui. Il compare les résultats connus pour être fiables avec ceux obtenus en consultant ces résultats sans être protégés ou sans chiffrement. Toute différence entre ces résultats constitue une preuve de manipulation ou de censure.

TorBirdy

C’est une extension pour Mozilla Thunderbird qui configure le navigateur afin qu’il fonctionne sur le réseau Tor – comme un « interrupteur » Tor pour Thunderbird.

Onionoo

Onionoo est un protocole Web qui fournit des informations relatives à l’état actuel du réseau Onion. Ces informations ne sont pas présentées dans un format lisible par un être humain. Il est destiné à être utilisé comme service par d’autres applications comme Atlas ou Tor2Web.

Metrics Portal

Comme son nom l’indique, c’est sur ce portail que vous trouverez les indicateurs relatifs au réseau Tor, comme la bande passante disponible et la taille estimée de la base d’utilisateurs en temps réel. Toute personne ou chercheur qui s’intéresse à des statistiques spécifiques et détaillées sur le réseau Tor pourra les trouver ici, ou soumettre une demande pour obtenir des chiffres précis.

Shadow

Il s’agit d’une simulation de réseau utilisant le véritable navigateur Tor. C’est un outil très utile dans une configuration de type laboratoire, lorsque vous souhaitez voir comment Tor peut affecter votre réseau, sans toutefois impacter votre réseau réel. Parfait pour faire des expériences avec Tor et d’autres programmes avant de les autoriser ou de les implémenter sur votre réseau local.

Tor2Web

Donne aux utilisateurs de navigateurs autres que celui de Tor un accès aux sites Web qui proposent des services cachés de Tor. L’idée est de permettre aux internautes de sacrifier leur anonymat tout en leur donnant accès à des informations cachées dans le réseau Tor, mais en ne corrompant pas l’anonymat des sites auxquels ils accèdent.

Tor Messenger

Un client de messagerie instantanée qui utilise le réseau Tor pour toutes ses transmissions. Sécurisé par défaut avec des capacités multiplateformes, c’est un programme de discussion idéal pour toute personne souhaitant communiquer de manière sécurisée et anonyme.

txtorcon

Il s’agit d’une bibliothèque de programmeurs servant à écrire des applications basées sur Python qui communiquent via Tor, ou lancent un programme Tor. Elle contient tous les utilitaires permettant d’accéder aux circuits, flux, fonctions d’enregistrement et services cachés de Tor.

Faut-il utiliser Tor ou un VPN ?

Tor et les VPN sont des outils de protection de la vie privée qui masquent vos activités en ligne à votre FAI et votre adresse IP aux sites Web que vous visitez. Toutefois, Tor est principalement utilisé pour accéder au réseau Tor, également connu sous le nom de « Deep Web ». Le principe de fonctionnement de Tor, qui vous permet de bénéficier d’une confidentialité et d’un anonymat absolu en ligne, consiste à acheminer votre trafic via un réseau comprenant différents nœuds mis à disposition par des volontaires. Utiliser Tor est donc beaucoup moins rapide et moins performant pour toutes vos activités quotidiennes sur Internet.

Comme Tor, un VPN achemine vos données via un tunnel chiffré. En revanche, le VPN fait passer votre trafic par des serveurs très haut débit en utilisant des protocoles VPN spécialement conçus pour vous offrir des vitesses élevées. Un VPN est donc une bien meilleure option pour garantir la protection de votre vie privée pour les appels en VoIP, le streaming, le torrenting, les jeux en ligne et toutes vos autres activités habituelles gourmandes en données.

Tor permet-il de rester anonyme en ligne ?

Utiliser Tor pour naviguer sur le Web empêche effectivement les sites Web de déterminer votre localisation ou votre identité. Il permet également d’accéder de manière anonyme au Deep Web, à condition de savoir ce que vous faites. Toutefois, il est indispensable de comprendre les limites de Tor en matière d’anonymat. Par exemple, accéder à un site comme Facebook via Tor et se connecter ensuite à votre compte compromet votre anonymat, car vous révélez votre identité en entrant vos identifiants. Il est donc primordial de comprendre la différence entre vie privée et anonymat. Les utilisateurs doivent savoir comment utiliser Tor et ses services pour préserver leur anonymat quand et s’ils le souhaitent.