Lo strumento più avanzato a disposizione per quanto riguarda l’anonimato e la privacy su Internet, ad oggi è Tor, acronimo di The Onion Router. Tor è la naturale evoluzione di un programma sviluppato inizialmente presso il Naval Research Laboratory degli Stati Uniti a metà degli anni ‘90 noto come nome The Onion Routing.

Tor è il software più utilizzato al mondo per l’accesso a Internet in forma anonima. Alla data di stesura del presente articolo questa rete è costituita da circa 7.000 relay (nodi) e quasi 3.000 bridge (ponti), tutti operati da volontari.

Se la connessione a Tor avviene in modo corretto, non è possibile risalire a voi in nessun modo, sia che si tratti di cronologia di navigazione, post online, messaggistica istantanea o di qualunque altra forma di comunicazione.

Come funziona Tor

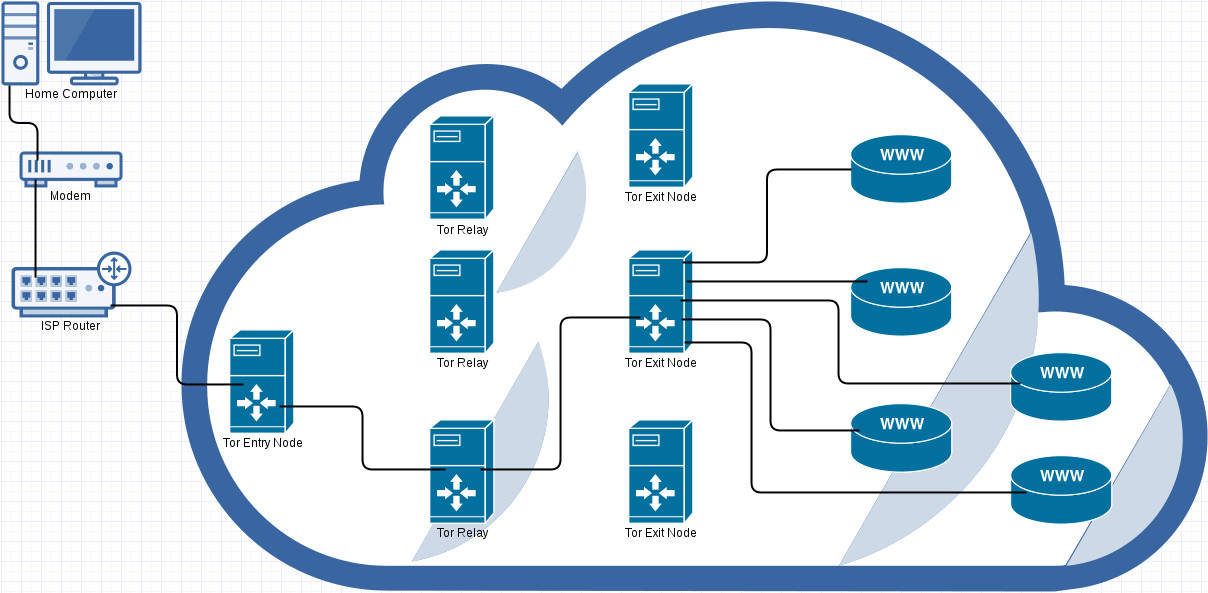

Tor è un network formato da migliaia di nodi volontari, chiamati anche relay. Connettendosi a Tor, ad esempio attraverso il browser, tutti i dati in uscita e in entrata passano attraverso questo network, passando per una serie casuale di nodi. Tor crittografa i dati varie volte prima che questi vengano inviati dal vostro dispositivo, compreso l’indirizzo IP del nodo successivo della sequenza. Ogni volta che i dati raggiungono un nodo, viene rimosso un livello di cifratura, finché non viene raggiunto il nodo di uscita. Questo processo è noto come onion routing. Ciò significa che nessuno, compresi gli utenti che gestiscono i nodi, può accedere al contenuto dei dati, né sapere dove sono destinati.

Chiunque intercetti i dati non sarà in grado di decifrarli. Nel migliore dei casi, è possibile individuare il nodo in entrata o quello in uscita, ma mai entrambi. Ed è ciò che rende impossibile risalire alle attività online dell’utente o alla sua cronologia di navigazione.

Come fare per utilizzare Tor?

Il modo più semplice e diffuso di utilizzare Tor è attraverso il relativo browser. Potete usarlo su Firefox e funziona come la versione ridotta di un qualunque altro browser. Si tratta di una soluzione plug and play che non richiede modifiche o configurazioni particolari, è possibile iniziare la navigazione anonima subito dopo aver terminato il setup.

Per saperne di più: La guida per principianti alla navigazione anonima su Tor.

La navigazione all’interno del browser Tor è totalmente anonima, ma ciò non vale per tutte le attività che svolgete attraverso il vostro pc. Infatti, collegare altre applicazioni e servizi al network Tor è un po’ più complicato. In questo articolo troverete una lista di altri progetti.

Nonostante il network Tor renda anonima la connessione a Internet, è sempre responsabilità dell’utente mantenere l’anonimato. Anche il minimo passo falso, infatti, può mettere a rischio il vostro anonimato. Per saperne di più potete consultare la nostra guida su come restare totalmente anonimi online.

Chi utilizza Tor?

Il numero di utilizzatori di Tor cambia pressoché quotidianamente. L’Oxford Internet Institute e l’Università di Oxford hanno pubblicato i risultati di uno studio, condotto tra agosto 2012 e luglio 2013, che ha contato in questo intervallo di tempo, una media di 126.000 accessi quotidiani ad Internet tramite Tor, solo negli USA. Il che equivale a circa lo ,025 -,05% del totale degli utenti Internet negli Stati Uniti.

Fedele ai propri principi, il gruppo che è dietro il progetto Tor non pubblica alcuna statistica sul numero degli utenti collegati e su che tipo di attività online svolgono. La maggior parte delle persone utilizza Tor per proteggere la propria identità per ragioni legittime e facili da comprendere.

- Giornalisti che cercano di proteggere le proprie fonti;

- Informatori che vogliono pubblicare notizie senza rischiare di perdere il lavoro;

- Forze di polizia sotto copertura, sulle tracce di criminali;

- Professionisti IT di società che conducono test di sicurezza sulle reti che gestiscono;

- Molte altre persone che per svolgere il loro lavoro in modo efficace hanno bisogno dell’anonimato che Tor garantisce.

A questo link potete trovare un articolo che parla più in dettaglio degli utilizzatori di Tor.

Accedere al darknet

L’unicità di Tor consiste nel consentire accesso in totale anonimato sia alla rete in chiaro, quella visibile, che al darknet. La rete visibile è quella che utilizza la maggior parte degli utenti. Tutto ciò che nel World Wide Web è accessibile attraverso un browser che non è Tor, fa parte della cosiddetta rete “in chiaro”. Navigando sui siti web di questa rete utilizzando il broswer Tor, questi non hanno modo di identificare l’utente poiché il traffico Internet è già passato attraverso il network anonimo di Tor. I siti potranno solo vedere che l’accesso avviene tramite un nodo di uscita di Tor.

Poi c’è il darknet. Anzi, in realtà ci sono vari darknet ma quello a cui si può accedere tramite Tor è di gran lunga il più famoso. Il darknet consiste in una serie di servizi nascosti, prevalentemente siti web che non sono accessibili tramite un browser normale. Tali servizi possono essere identificati dal dominio .onion nella parte finale dei loro URL. Solo gli utenti connessi al network di Tor possono accedere ai servizi nascosti e lo fanno in modo anonimo ma devono sapere come cercare, infatti Google e altri motori di ricerca non indicizzano siti con estensione .onion. Inoltre, il network Tor protegge l’identità di coloro che creano i servizi nascosti, per cui è praticamente impossibile sapere a chi appartiene o chi gestisce un determinato sito .onion.

Per saperne di più: Come accedere al deep web e al darknet in modo sicuro

This is why the DarkNet is particularly well-suited to crime and has a reputation for being the seedy underbelly of the internet. Although Tor has many a great legal and legitimate uses as discussed above, the DarkNet that it houses is also where you’ll find marketplaces for illicit goods and services as well as blogs and forums for extremist groups.

Ecco perché il darknet è il posto perfetto per le attività illecite e ha fama di essere la parte squallida sommersa di Internet.

Tor è legale?

Siamo sicuri che Tor sia sufficiente per navigare in forma anonima? Purtroppo, anche se del tutto legale, in alcuni Paesi il suo utilizzo viene visto con sospetto. Di fatto, però, nessuno è mai stato arrestato o multato semplicemente per aver usato Tor. Tuttavia, stando ad alcune segnalazioni, alcuni utenti sono stati interrogati dai rispettivi Internet provider, solo perché nei loro log di connessione era stato rilevato l’utilizzo di Tor.

Coloro che fanno funzionare i nodi, vengono sempre avvisati del rischio concreto che presto o tardi l’Internet provider o qualche ente investigativo (o entrambi) potrebbero interrogarli riguardo attività illecite legate all’indirizzo IP usato da quel nodo. Finora, per essere sollevati da ogni accusa e non essere oggetto di ulteriori domande, è bastato informare le autorità che l’IP è semplicemente un indirizzo assegnato ad un nodo della rete Tor e che non ci sono log relativi al server.

Combinare Tor con una VPN

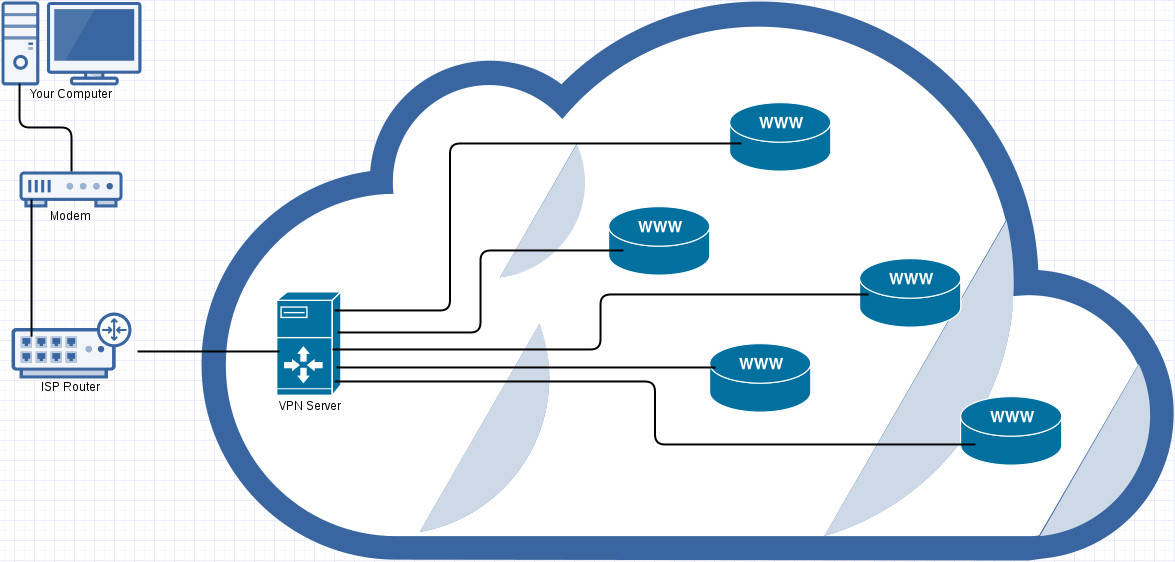

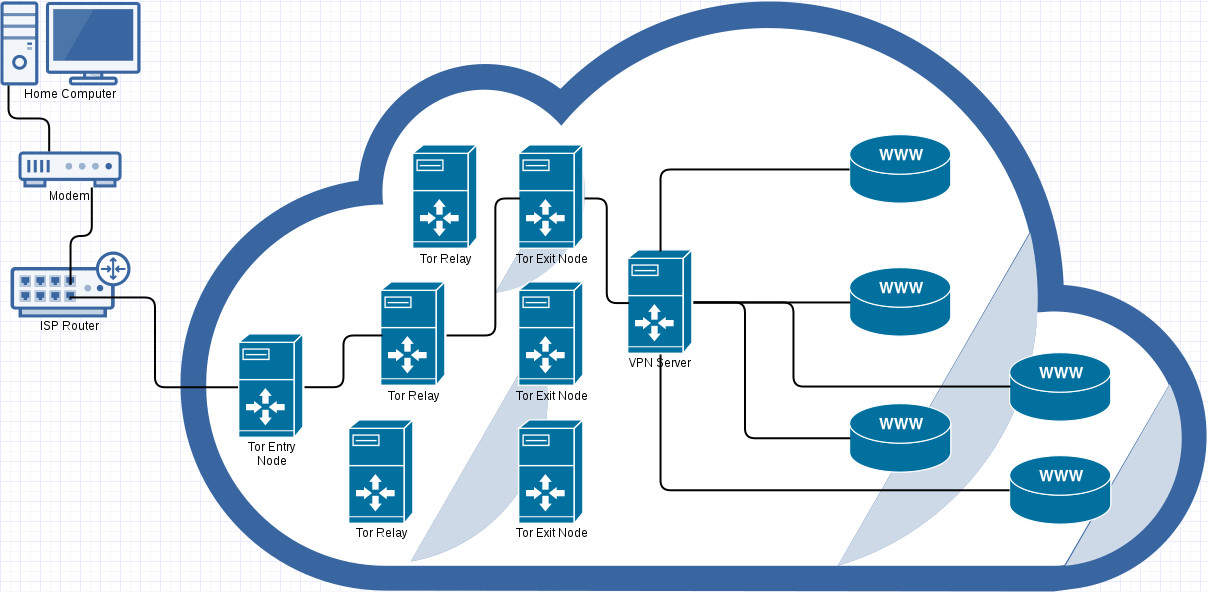

Da tutto quello che abbiamo detto risulta chiaro come il modo migliore per tutelare la propria privacy sia utilizzare Tor in combinazione con una VPN. Una VPN (Virtual Private Network) costituisce un tunnel crittografato nel quale viaggiano i dati di traffico, dal computer fino al server VPN. Qualsiasi utilizzo di Internet tramite una VPN risulta come proveniente dal server VPN e non dal vostro computer personale.

Se ad esempio, una persona che si trova a New York si connette ad un server VPN situato a Los Angeles, qualsiasi indirizzo Internet a cui quella persona accede riconoscerà l’utente come situato in California e non a New York. Analogamente, se l’utente si connette ad un server VPN di Londra risulterà collegato dal Regno Unito. Inoltre, l’Internet provider di New York non sarà in grado di vedere il traffico di rete dell’utente. L’unica cosa che può rilevare è infatti la presenza di dati crittografati che vengono scambiati tra il computer personale e il server VPN. Tutto qui.

Connessione VPN semplificata

Di fatto l’uso di una VPN è un metodo efficace e semplice per crittografare i vostri dati e nascondere la vostra vera ubicazione. Tuttavia non vi rende anonimi, vi fornisce semplicemente un tunnel crittografato attraverso il quale i dati viaggiano dal computer al server VPN, in entrambe le direzioni.

Tor invece è stato progettato per rendere anonime le connessioni ai siti web. Quando si utilizza Tor, il computer si collega prima ad un nodo di ingresso, successivamente il traffico passa su altri relay intermedi e infine arriva al nodo di uscita dal quale poi raggiunge il sito di destinazione. Il vostro ISP può vedere solo che siete connessi ad un nodo di entrata di Tor, cosa che spesso è sufficiente a destare sospetti.

Connessione Tor semplificata

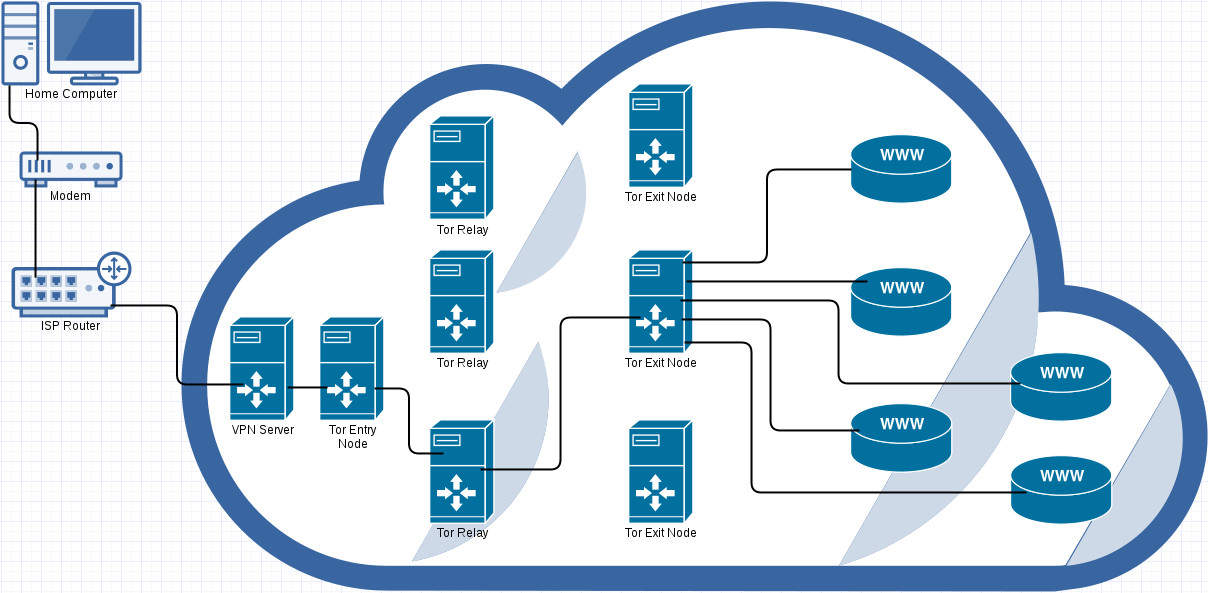

La soluzione per navigare in sicurezza mantenendo l’anonimato è semplice: collegatevi ad una VPN e poi aprite il browser Tor per navigare su Internet.

Riguardo a questo passaggio c’è una certa confusione e molti si chiedono cosa sia meglio: se connettersi prima alla VPN e poi a Tor o viceversa.

La modalità più semplice è quella di collegarsi alla VPN prima, e solo successivamente avviare il browser Tor. Fare il contrario è decisamente più complesso. Ciò infatti richiede una connessione remota “secure shell” ad un server VPN o ad un client VPN che ha questa opzione integrata. Dovrebbe esserci qualcosa che indica che si può usare Tor come un proxy per il client VPN e questo poi dovrebbe avviare la connessione sicura tramite Tor.

Nel primo scenario di cui abbiamo parlato, chiamato Tor over VPN, l’unica cosa che il vostro Internet provider è in grado di rilevare è che il vostro computer sta inviando e ricevendo dei dati crittografati da un server, e nient’altro. Il server VPN, in pratica, può vedere solo che si è connessi ad un nodo di entrata di Tor e che tutta la navigazione passa attraverso quella rete. I siti che si trovano all’uscita della rete Tor non possono vedere alcuna informazione riconducibile ad un utente in particolare. NordVPN fornisce server con la configurazione Tor over VPN già abilitata, per cui non è strettamente necessario usare il browser Tor. Ricordatevi però che altri browser, quali Chrome, potrebbero in ogni caso rivelare informazioni identificative ai siti Internet che visitate.

Primo scenario: connessione alla VPN, poi a Tor

Nella seconda modalità, chiamata VPN over Tor, il vostro Internet provider, invece, è in grado di vedere che state comunicando con un nodo di entrata di Tor. Il server VPN ottiene le informazioni per l’accesso da un nodo di uscita Tor. Queste informazioni possono essere utilizzate per identificare un utente, per cui con questa modalità viene meno l’anonimato assoluto di Tor. Tuttavia i siti Internet a cui siete connessi possono vedere solo l’indirizzo del server VPN. AirVPN e BolehVPN sono due dei pochissimi servizi VPN che consentono ai propri utenti di connettersi con la modalità VPN over Tor.

Secondo scenario: connessione a Tor, poi alla VPN

Se la VPN che utilizzate mantiene log con le vostre attività, i vantaggi dell’uso di Tor vengono meno.

Potete trovare maggiori informazioni sulle differenze tra Tor over VPN and VPN over Tor nella nostra guida su come accedere al deep web e al darknet e sul nostro articolo che tratta delle migliori VPN per Tor.

Quali sono i punti deboli di Tor? È mai stato compromesso?

La principale vulnerabilità di Tor è che è suscettibile agli attacchi dell’analisi del traffico, ma questa non è una novità. Tale vulnerabilità era persino stata evidenziata nei documenti originali relativi alla progettazione, inoltre non ci si aspettava da Tor che fosse in grado di resistere ad attacchi su larga scala a causa di nodi danneggiati.

A seguito della chiusura del mercato di beni illeciti Silk Road 2.0 e dell’arresto del suo fondatore, il team di sviluppo di Tor ha rilasciato una patch, richiedendo a tutti gli utilizzatori di applicarla al più presto. Aveva trovato, infatti, un gruppo di relay che non garantivano più l’anonimato per gli utenti che stavano accedendo ad informazioni nascoste sulla rete. È stato stimato che per fare questo siano stati spesi almeno 50.000 dollari sui servizi di hosting di Amazon che ospitavano questi relay compromessi. Al team di Tor è anche arrivata la voce che l’FBI avrebbe finanziato i ricercatori della Carnegie Mellon University, con una somma di un milione di dollari, per sferrare questo attacco alla rete. Nonostante questi colpi inferti alla reputazione di Tor, Silk Road 3.0 è attivo e funzionante. Si stima che l’attacco sia avvenuto compromettendo solo il 6% dei nodi Tor.

Errori degli utenti

Questi siti e le persone che li gestivano o che vi operavano, sono stati colpiti principalmente a causa di errori umani. Tor è anonimo finché chi lo utilizza lo fa in modo anonimo e i server nascosti sono sicuri finché lo è il codice che è installato su di essi. Utilizzare informazioni personali che possono identificarvi, all’interno del deep web o del darknet, vi farà perdere l’anonimato molto più in fretta di qualsiasi potenziale altra indagine. Utilizzare un codice obsoleto, o che presenta degli errori, su un server nascosto rende quest’ultimo una preda facile da attaccare da parte di coloro che vogliono impossessarsene. Può trattarsi semplicemente di utenti che vogliono impossessarsi di un server senza pagare, comprometterne l’anonimato, o di ufficiali investigativi alla ricerca di prove, specialmente quando si sospettano traffici illeciti.

Che altre opzioni ci sono? Abbiamo spiegato come Tor sia la rete anonima più grande al mondo ma è davvero l’unica scelta? La risposta è no, nel mondo dei software esistono sempre più soluzioni ad uno stesso problema.

Alternative a Tor

Tor è ancora uno strumento diffuso e valido ma se volete conoscere le alternative, in questa sezione vi elenchiamo quelle più diffuse disponibili sul mercato.

I2P

Simile a Tor, I2P, acronimo per Invisible Internet Project, utilizza un database distribuito e la selezione di peer per la navigazione anonima. I2P, come Tor, è vulnerabile ad attacchi basati sull’analisi del traffico ma presenta anche alcuni vantaggi rispetto a Tor. I peer vengono selezionati mediante un processo continuo di profilazione e di valutazione delle prestazioni. Essendo poi ancora relativamente poco diffusa, è raro che vengano implementati dei blocchi per prevenire l’accesso a questa rete.

Freenet

![]() A differenza di Tor, Freenet non si basa su nodi di ingresso e di uscita dedicati. I computer si connettono a Freenet, utilizzando preferibilmente computer “amici”. Se non avete alcun amico su Freenet avete comunque l’opzione di connettervi attraverso computer di estranei, ma ciò è ovviamente meno sicuro rispetto all’utilizzo di computer di persone di cui vi fidate. Freenet è anche un servizio di distribuzione di file. Questi vengono crittografati e salvati sugli hard disk dei computer che sono connessi alla rete e la crittografia impedisce di vedere quale sia il contenuto dei file stessi.

A differenza di Tor, Freenet non si basa su nodi di ingresso e di uscita dedicati. I computer si connettono a Freenet, utilizzando preferibilmente computer “amici”. Se non avete alcun amico su Freenet avete comunque l’opzione di connettervi attraverso computer di estranei, ma ciò è ovviamente meno sicuro rispetto all’utilizzo di computer di persone di cui vi fidate. Freenet è anche un servizio di distribuzione di file. Questi vengono crittografati e salvati sugli hard disk dei computer che sono connessi alla rete e la crittografia impedisce di vedere quale sia il contenuto dei file stessi.

JonDoFox

JonDoFox è un profilo per Mozilla Firefox o Firefox ESR che, analogamente a Tor, è ottimizzato per la navigazione anonima. I computer vengono connessi ad una serie di intermediari, chiamati Mix, che rendono anonimo il traffico dati degli utenti incapsulandoli in vari strati di crittografia. Analogamente a Freenet, le dimensioni di questa rete sono decisamente inferiori a quella della rete Tor, una delle ragioni è da ricercare nel processo di certificazione. Infatti, per diventare un intermediario Mix, occorre prima essere certificati da JonDoFox. Questo passaggio in teoria rende la rete più sicura ma il sistema non è stato ancora testato adeguatamente, ad esempio in un ambiente simulato, per cui non è possibile affermare con assoluta certezza che sia davvero così.

JonDoFox è un profilo per Mozilla Firefox o Firefox ESR che, analogamente a Tor, è ottimizzato per la navigazione anonima. I computer vengono connessi ad una serie di intermediari, chiamati Mix, che rendono anonimo il traffico dati degli utenti incapsulandoli in vari strati di crittografia. Analogamente a Freenet, le dimensioni di questa rete sono decisamente inferiori a quella della rete Tor, una delle ragioni è da ricercare nel processo di certificazione. Infatti, per diventare un intermediario Mix, occorre prima essere certificati da JonDoFox. Questo passaggio in teoria rende la rete più sicura ma il sistema non è stato ancora testato adeguatamente, ad esempio in un ambiente simulato, per cui non è possibile affermare con assoluta certezza che sia davvero così.

GNUnet

GNUnet è uno strumento di condivisione file di tipo peer-to-peer che si affida a gruppi particolarmente numerosi per offuscare l’identità degli elementi del gruppo stesso. Qualsiasi individuo all’interno di un gruppo è virtualmente indistinguibile dagli altri elementi, a meno che non si tratti di colui che ha creato il gruppo.

GNUnet è uno strumento di condivisione file di tipo peer-to-peer che si affida a gruppi particolarmente numerosi per offuscare l’identità degli elementi del gruppo stesso. Qualsiasi individuo all’interno di un gruppo è virtualmente indistinguibile dagli altri elementi, a meno che non si tratti di colui che ha creato il gruppo.

Soluzioni migliori in fase di sviluppo

I progetti che andremo ad elencare a breve sono ancora fase di sviluppo, ma hanno tutti l’obiettivo di creare reti ancora più forti a livello di anonimato, e di realizzarle per applicazioni specifiche. Tor infatti è stata creata come una sorta di soluzione globale, non specializzata, adatta a tutte le occasioni in cui si desidera utilizzare il web in forma anonima. I nuovi progetti invece si concentrano più su applicazioni specifiche che utilizzano la rete.

Aqua/Herd

Aqua è una rete per condividere i file progettata per essere totalmente anonima, mentre Herd è una rete anonima per la tecnologia Voice over IP. Il team di sviluppo sta cercando di trovare una soluzione per rimuovere i metadati dal traffico di rete, questi sono lo strumento principale attraverso il quale si può risalire al client e al server che stanno comunicando tra loro.

Vuvuzela/Alpenhorn

Alpenhorn è la seconda versione di Vuvuzela (il cui nome derivava dalla trombetta utilizzata durante gli incontri di calcio in Sud America e in Africa). Si tratta di una chat anonima, che non utilizza metadati e che ha il potenziale di essere utilizzata, teoricamente, da milioni di utenti. A breve dovrebbe essere rilasciata una versione beta pubblica.

Dissent

Se per voi essere totalmente anonimi è più importante del tempo di latenza allora Dissent è il software ideale. A causa degli elevati tempi di latenza e di una banda dati molto limitata, si consiglia di usare questo software prevalentemente per le attività legate ai blog e ai micro blog, o per comunicazioni di tipo IRC. Il modo in cui Dissent funziona è piuttosto semplice, ma la quantità di dati utilizzata è molto elevata. Ogni volta che un client trasmette un qualsiasi dato, tutti gli altri client trasmettono un pacchetto delle stesse dimensioni. Invece di usare un instradamento tipo onion, Dissent si basa su una rete DC, ovvero basata su un algoritmo legato al cosiddetto “problema dei crittografi a cena”. Questo, unito ad un algoritmo “verifiable shuffle” rende Dissent il progetto con il migliore anonimato tra quelli attualmente in fase di realizzazione.

Riffle

La condivisione anonima dei file sta diventando una funzionalità sempre più richiesta. Riffle è uno dei vari progetti che hanno l’obiettivo di fornire una soluzione al problema della condivisione dei file in modo anonimo. Non è sviluppato con l’intenzione di sostituire Tor, ma di affiancarsi ad esso migliorandone alcune funzionalità. La condivisione di file su Tor fa sì che l’anonimato venga meno, per cui Riffle ha l’obiettivo di integrarsi a Tor per dare la possibilità di scambiare file su Tor stesso, mantenendo al contempo l’anonimato. Ispirato a Dissent, anche Riffle usa un algoritmo di shuffle senza però usare la parte crittografica della rete DC.

Riposte

Riposte si è ispirato a Dissent ma si concentra esclusivamente sul cosiddetto micro-blogging. Il micro-blogging è costituito da quei servizi come Twitter, Pinterest e simili, attraverso i quali gli utenti aggiornano i propri “blog” con brevi messaggi e informazioni, come citazioni di personaggi famosi, richieste di feedback, per unirsi ad un gruppo o cose simili. Riffle è progettato per far sì che l’utente possa fare tutto ciò in forma anonima, anche se a discapito della velocità. Seguendo la stessa filosofia di Dissent, anche Riposte utilizza un tipo di rete DC per nascondere il messaggio originale tra una miriade di dati casuali ma che hanno esattamente le stesse dimensioni.

Sviluppi di Tor

Per finire, in questa sezione, proponiamo un elenco degli altri progetti che il team di Tor sta sviluppando, tutti incentrati sul mantenere la privacy su Internet per tutti gli utilizzatori di Tor. Alcuni sono abbastanza noti, mentre altri sono un po’ più dietro le quinte. Sono anche disponibili due diverse librerie di programmazione per gli sviluppatori di software che consentono ai loro prodotti di comunicare con la rete Tor.

Il browser Tor

Questo è lo strumento che la maggior parte degli utenti utilizza per accedere alla rete Tor. È molto semplice da ottenere e da usare. Il browser è semplicemente una versione personalizzata di Firefox e funziona come un qualunque altro browser per Internet e anche l’aspetto è molto simile. La parte personalizzata è stata creata per fare in modo che durante la navigazione su Internet non rimanga alcuna traccia della vostra attività. Per installarlo basta scaricare la versione specifica per il vostro sistema operativo (disponibile per Windows, MacOS e Linux) e avviare il file eseguibile che si trova all’interno della cartella per essere subito pronti ad accedere alla rete in modo totalmente anonimo. Quando chiudete il browser tutte le tracce della vostra attività su Internet vengono cancellate. Con l’eccezione dei siti preferiti e dei file che avete scaricato.

I siti internet .onion

Questi sono siti a cui si può accedere solamente se si è collegati alla rete Tor e solo se se ne conosce l’indirizzo. Si possono anche trovare tramite i motori di ricerca come ad esempio Onion.city, Onion.to e molti altri. Tenete presente che sul darknet si trovano anche siti fraudolenti, siti pericolosi o i cosiddetti honeypot, per cui fate sempre molta attenzione a cosa visitate. Potreste anche imbattervi in foto e immagini particolarmente sconcertanti, motivo per cui abbiamo ritenuto opportuno avvisarvi dell’eventualità di questi pericoli.

Orbot

![]() Si può accedere alla rete Tor su un dispositivo Android utilizzando Orbot. Orbot crea un proxy sul vostro dispositivo in modo che tutto il traffico di rete passi attraverso Tor. Ciò significa che anche tutte le app che avete installato, se utilizzano Internet, vedranno i propri dati instradati sulla rete Tor. Va sottolineato comunque che alcune app non sono progettate per rimanere anonime per cui l’anonimato della rete Tor potrebbe venir meno. Per un anonimato effettivo, infatti, sono necessari alcuni passaggi aggiuntivi, come ad esempio quello di disabilitare, quantomeno durante l’utilizzo della rete Tor, le app che rivelano la vostra identità. Ricordatevi anche di disabilitare la sincronizzazione automatica e di chiudere tutte le app alle quali effettuate l’accesso in modo automatico, come Gmail, Yahoo!, Facebook, Twitter e simili.

Si può accedere alla rete Tor su un dispositivo Android utilizzando Orbot. Orbot crea un proxy sul vostro dispositivo in modo che tutto il traffico di rete passi attraverso Tor. Ciò significa che anche tutte le app che avete installato, se utilizzano Internet, vedranno i propri dati instradati sulla rete Tor. Va sottolineato comunque che alcune app non sono progettate per rimanere anonime per cui l’anonimato della rete Tor potrebbe venir meno. Per un anonimato effettivo, infatti, sono necessari alcuni passaggi aggiuntivi, come ad esempio quello di disabilitare, quantomeno durante l’utilizzo della rete Tor, le app che rivelano la vostra identità. Ricordatevi anche di disabilitare la sincronizzazione automatica e di chiudere tutte le app alle quali effettuate l’accesso in modo automatico, come Gmail, Yahoo!, Facebook, Twitter e simili.

OrFox

Oltre a Orbot c’è la possibilità di installare OrFox, un browser per Android che serve a navigare in forma anonima sulla rete Tor. Tuttavia l’anonimato è garantito solo per il traffico di rete generato dal browser stesso, mentre tutte le altre app continueranno a usare le solite reti per le proprie comunicazioni, senza i vantaggi per l’anonimato che Tor può garantire.

Oltre a Orbot c’è la possibilità di installare OrFox, un browser per Android che serve a navigare in forma anonima sulla rete Tor. Tuttavia l’anonimato è garantito solo per il traffico di rete generato dal browser stesso, mentre tutte le altre app continueranno a usare le solite reti per le proprie comunicazioni, senza i vantaggi per l’anonimato che Tor può garantire.

Tails

Questa potrebbe essere davvero l’applicazione per Tor più interessante in assoluto. Tails è un sistema operativo “live” che può essere caricato da un CD, o da una qualunque memoria o disco esterno USB. Quando inserite uno di questi dispositivi nel computer, se il Bios è configurato correttamente, il computer caricherà Tails anziché il normale sistema operativo presente sul sistema per cui è una soluzione perfetta per navigare in modo anonimo e senza lasciare tracce su un computer che non ci appartiene. L’hard disk interno del computer infatti non viene mai utilizzato da Tails e la memoria del computer viene cancellata ad ogni riavvio. Inoltre qualsiasi cookie o file temporaneo di Internet usato da Tails non viene salvato né sul CD né sulla memoria USB e, analogamente, non risulta più presente quando il computer viene riavviato.

Questa potrebbe essere davvero l’applicazione per Tor più interessante in assoluto. Tails è un sistema operativo “live” che può essere caricato da un CD, o da una qualunque memoria o disco esterno USB. Quando inserite uno di questi dispositivi nel computer, se il Bios è configurato correttamente, il computer caricherà Tails anziché il normale sistema operativo presente sul sistema per cui è una soluzione perfetta per navigare in modo anonimo e senza lasciare tracce su un computer che non ci appartiene. L’hard disk interno del computer infatti non viene mai utilizzato da Tails e la memoria del computer viene cancellata ad ogni riavvio. Inoltre qualsiasi cookie o file temporaneo di Internet usato da Tails non viene salvato né sul CD né sulla memoria USB e, analogamente, non risulta più presente quando il computer viene riavviato.

Arm

![]() Abbiamo già parlato di Arm alla fine dell’articolo che spiegava come costruire il proprio nodo o relay Tor. Arm è un programma per monitorare un relay Tor a riga di comando e mostra informazioni in tempo reale su un relay o su un bridge all’interno della rete Tor. Ciò consente di vedere statistiche e dati interessanti relativi al relay stesso. Si può sapere, ad esempio, quanti utenti hanno effettuato l’accesso su di esso o qual è la percentuale della propria banda che viene utilizzata per supportare Tor.

Abbiamo già parlato di Arm alla fine dell’articolo che spiegava come costruire il proprio nodo o relay Tor. Arm è un programma per monitorare un relay Tor a riga di comando e mostra informazioni in tempo reale su un relay o su un bridge all’interno della rete Tor. Ciò consente di vedere statistiche e dati interessanti relativi al relay stesso. Si può sapere, ad esempio, quanti utenti hanno effettuato l’accesso su di esso o qual è la percentuale della propria banda che viene utilizzata per supportare Tor.

Atlas

![]() Atlas è un’applicazione web che fornisce informazioni aggiornate sullo stato dei relay di Tor. Basta inserire il nome di un relay nel campo di ricerca nella parte superiore della pagina per avere informazioni di base sul suo stato corrente. Cliccando poi sul nickname si ottengono informazioni molto più dettagliate e spiegazioni su eventuali avvisi relativi a quel particolare nodo.

Atlas è un’applicazione web che fornisce informazioni aggiornate sullo stato dei relay di Tor. Basta inserire il nome di un relay nel campo di ricerca nella parte superiore della pagina per avere informazioni di base sul suo stato corrente. Cliccando poi sul nickname si ottengono informazioni molto più dettagliate e spiegazioni su eventuali avvisi relativi a quel particolare nodo.

Pluggable Transports

![]() È utilizzato per cambiare il modo in cui appare il flusso di dati e costituisce un altro modo per continuare a poter utilizzare Tor. Alcuni soggetti hanno iniziato, infatti, a bloccare il traffico Tor basandosi sul traffico stesso, non sull’indirizzo IP del relay o del bridge utilizzati per connettersi alla rete. Pluggable Transports cambia il modo in cui appaiono i dati, per cui usando questa applicazione i dati di traffico di Tor appariranno come dati “normali” e non verrà quindi rilevato l’utilizzo di Tor.

È utilizzato per cambiare il modo in cui appare il flusso di dati e costituisce un altro modo per continuare a poter utilizzare Tor. Alcuni soggetti hanno iniziato, infatti, a bloccare il traffico Tor basandosi sul traffico stesso, non sull’indirizzo IP del relay o del bridge utilizzati per connettersi alla rete. Pluggable Transports cambia il modo in cui appaiono i dati, per cui usando questa applicazione i dati di traffico di Tor appariranno come dati “normali” e non verrà quindi rilevato l’utilizzo di Tor.

Stem

![]() Questa è la libreria che gli sviluppatori utilizzano per creare programmi che interagiscono con Tor. Arm è un esempio di tali programmi.

Questa è la libreria che gli sviluppatori utilizzano per creare programmi che interagiscono con Tor. Arm è un esempio di tali programmi.

OONI

![]() Mentre Atlas è un programma che mostra lo stato della rete Tor, OONI mostra lo stato della censura su Internet a livello mondiale. Lo fa controllando quali tipi di blocchi sono attivi su Internet, analizzando i risultati che si ottengono in certi Paesi rispetto a ciò che si dovrebbe ottenere se la rete fosse libera. Se vengono riscontrate delle differenze ciò significa che quella rete è sottoposta a censura.

Mentre Atlas è un programma che mostra lo stato della rete Tor, OONI mostra lo stato della censura su Internet a livello mondiale. Lo fa controllando quali tipi di blocchi sono attivi su Internet, analizzando i risultati che si ottengono in certi Paesi rispetto a ciò che si dovrebbe ottenere se la rete fosse libera. Se vengono riscontrate delle differenze ciò significa che quella rete è sottoposta a censura.

TorBirdy

È un’estensione per Mozilla Thunderbird che fa sì che il traffico venga instradato sulla rete Tor. In sostanza è simile a Torbutton ma per Thunderbird.

Onionoo

Onionoo è un protocollo basato sul web che ottiene informazioni sullo stato corrente della rete Tor. Queste informazioni non vengono presentate in un formato leggibile per un essere umano, ma vengono prelevate per essere utilizzate da altre applicazioni come Atlas o Tor2Web.

Metrics Portal

![]() Come suggerisce il nome, su questo portale è possibile ottenere dati numerici come la larghezza di banda disponibile su Tor e il numero orientativo di utenti. Qualunque ricercatore interessato a delle statistiche o a dati dettagliati relativi a Tor li può trovare qui, o inoltrare una richiesta se il dato a cui è interessato non è immediatamente disponibile.

Come suggerisce il nome, su questo portale è possibile ottenere dati numerici come la larghezza di banda disponibile su Tor e il numero orientativo di utenti. Qualunque ricercatore interessato a delle statistiche o a dati dettagliati relativi a Tor li può trovare qui, o inoltrare una richiesta se il dato a cui è interessato non è immediatamente disponibile.

Shadow

![]() È la simulazione di una rete che utilizza un browser Tor reale. È molto utile per testare gli effetti che Tor può avere su una rete senza incidere sulla rete stessa. Per cui è perfetto per fare esperimenti con Tor e programmi simili, ad esempio, prima di abilitarli sulla rete locale che si gestisce.

È la simulazione di una rete che utilizza un browser Tor reale. È molto utile per testare gli effetti che Tor può avere su una rete senza incidere sulla rete stessa. Per cui è perfetto per fare esperimenti con Tor e programmi simili, ad esempio, prima di abilitarli sulla rete locale che si gestisce.

Tor2Web

Dà la possibilità ad utenti che non utilizzano il browser Tor di accedere ai siti presenti sui servizi nascosti di Tor. Offre agli utenti la possibilità di sacrificare il proprio anonimato avendo comunque accesso alle informazioni nascoste nella rete Tor e proteggendo al contempo l’anonimato dei siti a cui si accede.

Dà la possibilità ad utenti che non utilizzano il browser Tor di accedere ai siti presenti sui servizi nascosti di Tor. Offre agli utenti la possibilità di sacrificare il proprio anonimato avendo comunque accesso alle informazioni nascoste nella rete Tor e proteggendo al contempo l’anonimato dei siti a cui si accede.

Tor Messenger

È un programma di messaggistica istantanea che usa Tor per trasmettere i dati; quindi è sicuro ed è il programma di chat ideale per chi vuole rimanere anonimo.

txtorcon

![]() È una libreria di programmazione per scrivere applicazioni Python che si interfacciano o avviano un programma Tor. Comprende tutte le funzionalità che consentono di accedere agli stream, al circuito, alle funzioni di log e ai servizi nascosti di Tor.

È una libreria di programmazione per scrivere applicazioni Python che si interfacciano o avviano un programma Tor. Comprende tutte le funzionalità che consentono di accedere agli stream, al circuito, alle funzioni di log e ai servizi nascosti di Tor.