Ciò che Google indicizza, rappresenta solo una minima parte dei contenuti presenti su Internet. Secondo alcune stime il web contiene circa 500 volte il numero di pagine che Google restituisce come risultato. I link che Google e gli altri motori di ricerca sono in grado di trovare durante una normale ricerca si riferiscono, infatti, solo a quello che viene comunemente detto il “surface web” o “web di superficie”. Tutti gli altri contenuti, che non vengono trovati e ai quali non è possibile accedere, sono chiamati “deep web” o “web invisibile”.

Molti di questi contenuti sono nascosti semplicemente perché non sono rilevanti per la maggior parte degli utenti. Altri, invece, sono inclusi in database ai quali Google non è interessato o ai quali non ha accesso. Altri ancora sono semplicemente vecchi o obsoleti. Ad esempio, le app del vostro smartphone, i file negli account Dropbox, o ancora, articoli accademici, sentenze di tribunale, profili di social media privati, ecc., sono tutte informazioni a cui Google non può accedere ma che comunque si trovano su Internet.

Il deep web e il darknet

Il deep web viene spesso confuso con il darknet, anche chiamato Internet nero o oscuro, ma in realtà sono due cose diverse. In sintesi, il deep web è costituito da tutte le informazioni che non sono indicizzate dai motori di ricerca tradizionali. Non occorre alcuno strumento speciale per accedere al deep web, basta sapere come cercare. Motori di ricerca specializzati, directory e pagine wiki possono aiutare gli utenti a trovare quello di cui hanno bisogno.

Alcuni tra i migliori motori di ricerca per il deep web, quali Alltheweb e CompletePlanet, sono stati chiusi o acquistati da altre società. Ma ce ne sono alcuni ancora attivi, che potete usare per iniziare.

- DeeperWeb – la versione di Google per il deep web;

- The WWW Virtual Library – l’indice originale della rete, è più una lista di directory che un motore di ricerca vero e proprio;

- Surfwax – un indice per i feed RSS, non siamo sicuri che funzioni ancora;

- IceRocket – cerca nella blogosfera e su Twitter.

I siti che abbiamo appena elencato funzionano tutti abbastanza bene tuttavia, per quanto riguarda il deep web, i motori di ricerca specializzati funzionano meglio rispetto a quelli generici. Se vi interessano delle sentenze di tribunale, ad esempio, utilizzate il motore di ricerca che nel vostro Paese è specializzato in questo settore. Se invece siete alla ricerca di articoli accademici è meglio utilizzare Google Scholar o J-Store. Più sarete specifici e migliori saranno i risultati, altrimenti rischiate di trovare le stesse informazioni disponibili su Google. Se vi serve un particolare tipo di file, come, ad esempio, un file Excel o PDF imparate a effettuare una ricerca solo per quel formato specifico (ad esempio scrivendo “filetype:PDF” nella finestra di ricerca di DeeperWeb).

Il darknet è una parte molto ridotta del deep web, che viene mantenuta segreta di proposito. Per accedere ai siti Internet e ai dati che si trovano sul dark web è necessario utilizzare strumenti particolari. I siti che spesso vengono associati al dark web sono siti di commercio illecito in cui beni illegali come droghe, armi, carte di credito rubate e cose simili vengono venduti e acquistati. I siti più oscuri vengono addirittura usati per assoldare killer, per il traffico di esseri umani o per lo scambio di materiale pedopornografico. Ma il dark web include anche contenuti e dati legali a cui si può accedere in modo anonimo quali ad esempio blog, forum, chat o server privati di gioco.

La bellezza del darknet risiede nell’anonimato. Sul darknet, nessuno conosce l’identità delle altre persone, a patto che si prendano le necessarie precauzioni. Gli utenti sono al sicuro, ad esempio, dagli occhi indiscreti di governi e corporazioni.

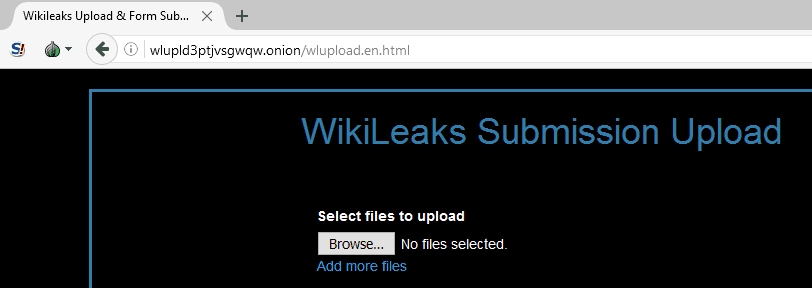

Il darkweb e Tor vengono spesso usati anche dai giornalisti e informatori vari, tra cui Edward Snowden, per scambiarsi informazioni sensibili. Le informazioni riservate rubate dal sito Ashley Madison, ad esempio, sono state pubblicate su un sito a cui si può accedere solo usando Tor.

Tor

Il darknet non è un luogo unico e centralizzato. Analogamente al web tradizionale i contenuti sono sparsi su un numero elevato di server, situati in tutto il mondo. Il modo più comune di accedervi è quello di utilizzare Tor (acronimo di The Onion Router). I siti che appartengono al darknet hanno spesso l’estensione “.onion” anziché le tipiche “.com” o “.org” il che indica che solo gli utenti Tor possono accedervi.

Tor è una rete di nodi volontari attraverso i quali viene instradato il traffico di rete degli utenti. La connessione è crittografata e il traffico rimbalza tra i nodi sparsi in tutto il mondo rendendo l’utilizzatore anonimo.

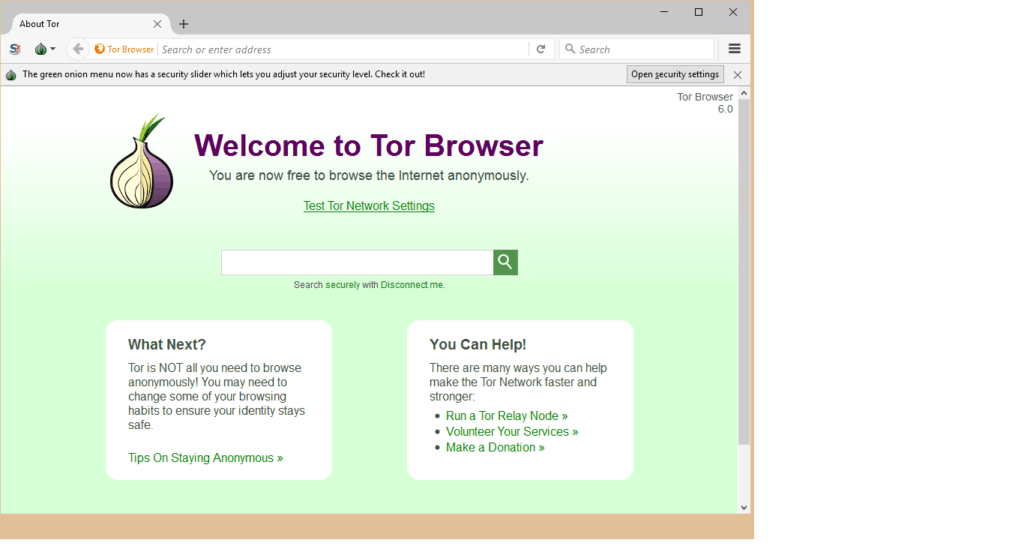

Detto questo, come si fa ad accedere alla rete Tor? Il modo più semplice è scaricare e installare Tor Browser. Funziona con Firefox e si utilizza come un qualsiasi browser web, con la differenza che tutto il traffico viene automaticamente inviato attraverso la rete Tor. Assicuratevi di scaricare il browser Tor dal sito ufficiale per evitare di installare anche malware, spyware o virus. Ufficialmente Tor è disponibile solo su Windows, Mac e Linux per cui gli esperti sconsigliano di utilizzare browser mobili di terze parti per accedere alla rete Tor.

Una volta che Tor è stato installato lo si può utilizzare per accedere ai siti con estensione .onion.

Come navigare sul dark web

Adesso potete navigare in sicurezza sul darknet ma se avete in programma di fare qualcosa che non sia semplicemente accedere a dei siti, dovete prendere ulteriori precauzioni. Se volete acquistare delle medicine sul mercato illegale, ad esempio, magari perché servono disperatamente a vostra madre, dovete creare prima una falsa identità. Ciò comporta, ad esempio, utilizzare una mail crittografata con un nuovo indirizzo, usare uno pseudonimo, creare un portafoglio Bitcoin anonimo, disabilitare Javascript sul browser Tor, cercare i giusti rivenditori e molto altro ancora.

Ovviamente l’obiettivo principale è trovare i siti .onion, dato che non compaiono tra i risultati di Google. Esistono comunque dei motori di ricerca che li indicizzano, come Onion.city, Onion.to e NotEvil. Per effettuare una ricerca su portali di vendita di prodotti, in particolare medicine e narcotici, si può utilizzare Grams.

Anche Reddit è uno strumento utile per reperire informazioni sul sito che vi interessa sul darknet o deep web. I subreddit /r/deepweb, /r/onions e /r/Tor sono particolarmente utili. Anche liste di directory come questa possono essere utili per restringere i risultati delle ricerche.

Sottolineiamo di nuovo che la sicurezza e l’anonimato sono fondamentali quando si visitano siti sul darkweb. Anche se il vostro Internet provider e le autorità governative non hanno modo di vedere la vostra attività quando siete sulla rete Tor, sanno comunque che la state utilizzando e questo è spesso sufficiente per insospettirli. Di recente è stata emessa una sentenza della suprema corte federale degli Stati Uniti che ha decretato come anche il semplice utilizzo di Tor può essere considerato un motivo sufficiente per consentire all’FBI di sequestrare ed effettuare ricerche su qualsiasi computer, in ogni parte del mondo.

Per questa ragione vi consigliamo di aggiungere un ulteriore livello di sicurezza utilizzando una VPN.

VPN over Tor e Tor over VPN

Una VPN effettua la crittografia di tutto il traffico di rete, sia in entrata che in uscita e lo invia su un server situato in una località scelta da voi. Una VPN, usata in combinazione con Tor, garantisce ulteriore sicurezza e anonimato per chi la utilizza.

Anche se questi due strumenti presentano delle similarità Tor enfatizza l’anonimato, mentre una VPN privilegia la privacy.

Naturalmente utilizzarle entrambe riduce ulteriormente i rischi, ma ci sono differenze sostanziali nel modo in cui questi due strumenti interagiscono, a seconda dell’ordine in cui vengono utilizzati. Iniziamo dal cosiddetto “Tor over VPN”.

Se vi collegate alla VPN e poi lanciate il browser Tor state utilizzando la configurazione Tor over VPN. Questo metodo, molto diffuso, fa sì che il traffico di rete passi prima attraverso il server VPN, poi sulla rete Tor prima di raggiungere la sua destinazione finale. Il vostro ISP vedrà solo la presenza di dati crittografati ma non vede che state anche utilizzando Tor. Con questo metodo potete visitare i siti .onion senza problemi.

Tor over VPN implica, in pratica, che vi fidiate del vostro fornitore di VPN dato che esso può vedere che state usando Tor e mantenere dei log, anche se non può vedere il contenuto del traffico Tor criptato. Ovviamente una VPN senza log, ovvero che non mantiene né log di sessione né di traffico è da preferirsi. Nei log si trova infatti tutto il vostro traffico Internet, quali le ricerche, i siti che avete visitato, mentre i log di sessione contengono metadati quali il vostro indirizzo IP, data e ora in cui avete effettuato l’accesso alla VPN e la quantità di dati trasferiti. I log di traffico sono più pericolosi di quelli di sessione, ma potendo scegliere sarebbe meglio evitarli entrambi.

Nei casi in cui la funzionalità Tor over VPN è già integrata, ad esempio in NordVPN, i server instradano il traffico automaticamente sulla rete Tor (qui trovate tutte le informazioni). Non dovete necessariamente utilizzare Tor Browser ma ricordate che altri browser possono trasmettere delle informazioni che possono identificarvi. In alternativa potete utilizzare IPVanish che dichiara di essere la VPN migliore al mondo per Tor ed è una di quelle che vi consigliamo. Potete anche ottenere uno sconto del 60% sull’abbonamento annuale qui.

OFFERTA SPECIALE: Anche NordVPN offre al momento uno sconto del 66% sull’abbonamento di due anni.

Tor over VPN non protegge però dai nodi di uscita dannosi. I nodi di Tor sono gestiti da volontari, ma non tutti rispettano le regole. Il relay finale attraverso il quale il traffico raggiunge il sito Internet di destinazione è chiamato anche nodo di uscita. Tale nodo effettua la decodifica dei dati per cui potrebbe rubare i dati personali o inserire del codice dannoso. Inoltre i nodi di uscita di Tor vengono spesso bloccati da siti che non li riconoscono come sicuri e la configurazione Tor over VPN non è in grado di risolvere questi problemi.

C’è anche la possibilità di utilizzare l’altra configurazione, ovvero VPN over Tor, anche se viene sconsigliata dal sito ufficiale di Tor. Siamo a conoscenza di sole due VPN che offrono questo servizio: AirVPN e BolehVPN. In questa modalità l’ordine di utilizzo dei due strumenti è esattamente l’opposto di quanto visto prima. Il traffico Internet passa prima attraverso la rete Tor e poi sulla VPN. Ciò significa che il fornitore della VPN non vede il vostro indirizzo IP reale e la VPN vi protegge anche conto i nodi di uscita malevoli.

Lo svantaggio principale è che l’Internet provider sa che state utilizzando Tor, cosa che in molti casi è vista con sospetto. Questo è il motivo principale per cui molti preferiscono non utilizzare questa configurazione. In questi casi è importante utilizzare una VPN senza log ed effettuare i pagamenti solo tramite Bitcoin per mantenere l’anonimato. L’opzione VPN over Tor è anche vulnerabile riguardo i cosiddetti “timing attack” (attacchi basati sul tempo necessario a decifrare un messaggio) anche se questi sono estremamente rari.

In sintesi, se optate per la configurazione Tor over VPN, ciò significa che vi fidate del fornitore della VPN molto di più dell’Internet provider; questa è inoltre la scelta migliore per accedere ai siti .onion. Viceversa la configurazione VPN over Tor implica che vi fidiate di più del vostro fornitore di Internet, piuttosto che di quello della VPN; questa opzione è quella migliore per proteggervi contro i nodi di uscita malevoli. Molti considerano il metodo VPN over Tor più sicuro, perché l’anonimato è garantito durante l’intero processo (ovviamente ciò è vero solo se anche il pagamento per la VPN avviene in forma anonima). Nonostante il sito ufficiale di Tor sconsigli di utilizzare VPN over Tor, l’utilizzo di uno dei due metodi è comunque da preferire rispetto all’utilizzo di Tor senza alcuna VPN.

Il problema principale è la velocità. L’utilizzo di Tor comporta che il traffico di rete debba passare attraverso tanti nodi il che, di per sé, limita la larghezza di banda notevolmente. L’aggiunta di una VPN, pur scegliendone una veloce come IPVanish, rallenta ulteriormente il sistema, per cui occorre dotarsi di molta pazienza.

I2P

I2P è una rete alternativa anonima per Tor. A differenza di Tor però, non può essere usata per accedere alle normali pagine Internet. Funziona solo per accedere a servizi nascosti specifici per la rete I2P. Non può nemmeno essere utilizzata per navigare sui siti .onion, dato che opera su una rete totalmente separata da quella di Tor. Infatti I2P utilizza un diverso insieme di siti nascosti chiamati “eepsites”.

Quindi perché usare I2P anziché Tor? In fin dei conti è meno diffuso, non si può usare per navigare sui normali siti Internet, non è facile da configurare, ecc. Entrambi i software, Tor e I2P, utilizzano una struttura di routing di tipo peer-to-peer combinandola con la crittografia, per rendere la navigazione privata e anonima.

Ma I2P presenta alcuni vantaggi ed è più veloce e affidabile di Tor, per motivi tecnici. Utilizza infatti una rete peer-to-peer più avanzata e non dipende da una directory fidata per recuperare le informazioni di instradamento. I2P usa anche tunnel monodirezionali, per cui eventuali soggetti ostili possono solo catturare il traffico in entrata o quello in uscita, ma non entrambi.

Configurare I2P, come detto, risulta più complicato rispetto a quanto avviene con Tor. Dopo averlo scaricato e installato bisogna configurarlo tramite la console router. Fatto ciò, tutte le applicazioni vanno a loro volta impostate separatamente affinché funzionino con I2P. Su un browser web, ad esempio, bisogna cambiare la porta utilizzata.

Freenet

Analogamente a I2P, Freenet è una rete all’interno di un’altra rete e non può essere usata per accedere ai siti Internet tradizionali. Può essere utilizzata solo per accedere ai contenuti che vengono caricati su Freenet, che è un archivio dati distribuito peer-to-peer. A differenza di I2P e Tor non occorre un server per ospitare i contenuti. Dopo che effettuate l’upload di un qualunque contenuto, questo rimarrà disponibile a tempo indeterminato, e se è molto richiesto, anche dopo che avrete smesso di utilizzare Freenet.

Freenet consente agli utenti di collegarsi in due modi: darknet e opennet. La modalità darknet vi consente di specificare quali sono i vostri amici sulla rete, per connettervi e condividere i contenuti solo con loro. Ciò vi dà la possibilità di creare reti anonime più piccole, fatte solo di persone note e fidate.

In alternativa, si può usare la modalità opennet che assegna i peer a cui si è connessi sulla rete in modo automatico, quindi senza poterli selezionare. A differenza della modalità darknet, opennet utilizza anche un numero limitato di server centralizzati in aggiunta alla rete decentralizzata peer-to-peer.

La configurazione è davvero semplice. Basta scaricare il programma, installarlo e avviarlo. Quando aprirete il vostro browser preferito Freenet sarà già pronto e in esecuzione attraverso la sua interfaccia web. Ricordate comunque che per mantenere l’anonimato dovreste utilizzare un browser diverso da quello che usate normalmente.

Freenet è progettato per resistere alla censura e ad attacchi di tipo denial-of-service ma è ancora in fase sperimentale.

Link utili: