La rete Internet è davvero un’invenzione che ha dell’incredibile. È una rete globale di computer, tutti connessi tra di loro, che scambiano e condividono informazioni. Per rendere questo concetto più semplice, Internet viene spesso presentato come un sistema attraverso il quale “visitiamo” delle pagine web e “accediamo” a determinati servizi. Ma la realtà è molto più complessa rispetto a come ci viene descritta. Tutti i problemi legati alla sicurezza scaturiscono proprio dallo scarto esistente tra la realtà della rete e quello che crediamo che sia. In questo articolo analizzeremo tutti gli aspetti più importanti relativi alla sicurezza su Internet, suddividendoli in sezioni più brevi e facili da consultare e forniremo inoltre dei consigli pratici per ciascuno di essi.

Contents [nascondere]

Internet è semplicemente un mezzo per trasmettere dati e per connettere computer tra loro ma che non possiede un contenuto proprio. Così come le autostrade forniscono un mezzo per far sì che le automobili si spostino dal punto A al punto B, Internet esiste per far sì che i dati passino da A a B. Internet davvero altro non è che un insieme di traffico di rete che viene scambiato tra computer. Di solito questo avviene tra il vostro computer personale e i computer che sono sul web, che vengono chiamati server.

Facciamo un esempio di ciò che avviene quando accedete al sito di una banca.

- Non appena cliccate sul pulsante che dice “login” il vostro browser richiede al sito della banca la pagina con i dati di accesso.

- Quella pagina di login viene trasferita attraverso la rete Internet fino ad arrivare sul vostro computer, per essere poi visualizzata sul browser.

- A questo punto inserite il vostro nome utente e la password e cliccate ancora su “login”.

- Questi due dati, username e password, viaggiano sulla rete Internet fino ad arrivare al server web.

- I vostri dati di accesso vengono confrontati con quelli memorizzati sul database.

- Se sono corretti, il server trasferisce la pagina personale del vostro account sul vostro computer. Il browser la visualizza e voi potete effettuare tutte le operazioni bancarie che desiderate.

Ogni volta che cliccate su un collegamento questo processo si ripete. Ovvero la vostra richiesta viene inviata ad un web server che a sua volta invia la pagina richiesta al vostro computer. Se state seguendo l’analogia con l’autostrada probabilmente vi siete già resi conto di come tutti i dati, sia privati che pubblici, viaggiano costantemente su Internet. Ed è questo il motivo per cui si verificano tutti i potenziali problemi di sicurezza. Nelle prossime sezioni spiegheremo quali sono i passaggi da seguire per proteggere la vostra sicurezza.

Password: come crearle e come proteggerle

Nella maggior parte dei casi, l’uso di Internet prevede l’inserimento di un username e una password. Molti siti Internet, infatti, richiedono di effettuare l’accesso prima di poter ottenere determinate funzionalità. Poiché diventa difficile tenere traccia di tutte queste password, per molti la scelta più semplice è quella di utilizzare sempre la stessa combinazione email/password su tutti i siti.

Questa in realtà non è una buona strategia e andrebbe evitata. Ogni giorno molti siti Internet sono vittime di attacchi hacker e i database che contengono i nomi utente e le password vengono rubati. Una volta che questi soggetti (a cui ci si riferisce come hacker) sono in possesso del vostro username e della password cercheranno di utilizzarla anche su altri siti. Se usate la stessa combinazione per accedere ad un semplice sito di notizie e al vostro conto bancario, ad esempio, ciò vuol dire che avete appena fornito ad un hacker proprio le credenziali che gli occorrevano per accedere anche al vostro account sul sito della banca. Per cui è sempre meglio usare password diverse per ogni sito.

Come creare una password sicura

L’idea di cosa sia una password sicura è piuttosto vaga. Prima di capire cosa la renda tale, dobbiamo comprendere quali tipi di password non lo sono. Una password poco sicura è una di quelle che possono essere indovinate facilmente.

Come detto, ogni giorno vengono rubati database che contengono password; analizzandoli è stato possibile studiare in che modo le persone scelgono le proprie password. Da questi studi è emerso chiaramente come la maggior parte delle persone non sappia scegliere password sicure.

I vari studi hanno infatti dimostrato che il 91% delle password utilizzano la stessa combinazione di 1.000 parole. Nota – quel link collegamento elenca anche le 10.000 password più utilizzate e molte sono davvero particolari. Questo tipo di password è estremamente semplice da individuare, dato che anche gli hacker hanno acceso alla lista e possono utilizzare il vostro indirizzo e-mail e queste parole su vari siti per trovare la giusta combinazione. Se siete curiosi di vedere quanto sia forte la password che utilizzate potete usare il nostro strumento di analisi della forza.

Molte persone cercano di rendere la propria password più complessa aggiungendo dei numeri alla fine. Questa è una tecnica molto comune di cui anche gli hacker sono a conoscenza. Lo studio di un database ha mostrato come, tra tutte le password che terminano con un numero, circa un quarto termina con il numero 1.

Ci sono talmente tanti consigli su Internet su come creare una buona password che diventa quasi difficile districarsi tra così tanti suggerimenti. In realtà, basta ricordare che le password migliori sono sequenze lunghe, il più possibili casuali, di lettere, numeri e caratteri speciali. Ricordare password come queste sarebbe praticamente impossibile se non esistessero i Password Manager, di cui si è occupato in dettaglio Lee Munson in questo articolo.

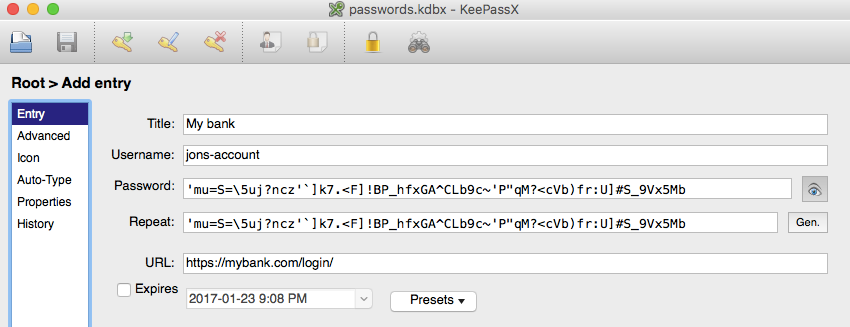

Uso dei Password Manager

Esiste una tipologia di software, chiamata Password Manager il cui scopo è rendere possibile e semplice l’utilizzo di password lunghe e il più possibile casuali. Questo tipo di programmi crea per voi password sicure e le salva in modo che possiate recuperarle facilmente quando ne avete bisogno. Alcuni di essi hanno anche ulteriori funzionalità che li rendono ancora più comodi da usare, ad esempio:

- L’auto completamento dei campi di accesso, per cui non dovete inserire i vostri dati di accesso ogni volta che i siti li richiedono.

- La possibilità di salvare i vostri dati di accesso online, per cui potete accedevi da dispositivi diversi, ad esempio un computer e un iPad. Nota: le liste di password che creano questi software vengono sempre crittografate, per cui è possibile salvarle online senza correre rischi.

- L’opzione che vi avvisa quando un sito Internet che utilizzate è stato compromesso, in modo che possiate immediatamente cambiare la password.

Comparitech ha creato un articolo sui migliori Password Manager, sia gratuiti che a pagamento, qui.

Usare l’autenticazione a due fattori (2FA)

L’autenticazione a due fattori (2FA) è presente da molto tempo in ambito governativo e all’interno delle grandi aziende ma solo di recente ha iniziato a diffondersi anche tra gli utenti comuni. Consiste nell’aggiunta, durante l’accesso ad un sito, di un ulteriore livello di autenticazione oltre a username e password; si tratta quasi sempre di un codice numerico che cambia nel giro di pochi secondi. Considerate il caso di un hacker in possesso del vostro username e della vostra password che cerca di accedere al sito della banca. Quando gli verrà chiesto di inserire il secondo codice numerico, che cambia nel giro di pochi secondi, questo non sarà in grado di farlo.

Non tutti i siti Internet però offrono l’autenticazione a due fattori, ma vale sempre la pena verificare e attivarla, se disponibile. Se il secondo livello di autenticazione è presente, generalmente funziona in due modi:

Invio di un codice numerico al telefono tramite messaggio di testo (SMS)

Questa è la modalità più diffusa, dato che è molto semplice da implementare per chi fornisce il servizio e i telefoni cellulari sono ormai a disposizione di chiunque. Di norma prima di attivare questa modalità occorre inserire il proprio numero di telefono sul sito Internet, il quale nella maggior parte dei casi vi invierà un primo codice di prova per verificare che tutto funzioni correttamente. Se così è, l’autenticazione a due fattori viene attivata immediatamente.

A partire da quel momento, ogni volta che effettuerete l’accesso al sito riceverete un codice, diverso di volta in volta, da inserire per completare l’autenticazione.

Uso di un’applicazione sul telefono per generare il codice

Ci sono moltissime applicazioni che generano codici 2FA, come Google Authenticator, Authy, e LastPass Authenticator. Se un sito supporta una di esse, le istruzioni su come configurarla si troveranno di norma sulla pagina relativa alla sicurezza o direttamente su quella in cui si effettua l’accesso.

Generalmente dovete prima installare l’app dallo store del vostro dispositivo e poi effettuare la scansione di un codice usando la fotocamera del dispositivo mobile. Questo attiverà la generazione, all’interno dell’app, di un codice numerico ogni volta diverso, per quel particolare sito Internet. Inserite il codice corrente nel sito e l’autenticazione a due fattori verrà immediatamente attivata.

Da quel momento in poi, ogni volta che volete accedere dovete aprire l’app sul vostro dispositivo e inserire il codice che appare.

Vantaggi e svantaggi di queste due modalità

Il metodo che si basa sull’SMS è più semplice da gestire, dato che non richiede l’installazione di alcuna app. È anche comodo se si cambia telefono: il numero di telefono infatti è legato alla SIM, per cui quando cambiate dispositivo potete continuare ad utilizzare la stessa scheda, purché il numero sia lo stesso. Lo svantaggio principale è che non funziona se vi trovate in un’area dove non c’è segnale. Se siete ad esempio in una zona remota in qualche parte del mondo dove la linea è pessima potreste non riuscire a ricevere il codice. O se viaggiate spesso e avete l’abitudine di usare SIM diverse a seconda dei Paesi in cui vi trovate, potreste avere per qualche tempo un numero di telefono diverso da quello che avevate inserito. Ricordatevi di tutte queste problematiche se siete spesso in viaggio e la vostra autenticazione a due fattori avviene tramite SMS.

Il metodo che si basa sull’app supera queste problematiche, dato che non c’è bisogno di ricevere alcun codice. Il codice viene infatti generato dall’applicazione stessa, per cui anche se il vostro dispositivo è in modalità aerea, ad esempio, siete comunque in grado di effettuare l’accesso. Lo svantaggio è che è più complicato trasferire questa app di autenticazione su un altro telefono. Di norma per fare questo dovete prima disabilitare la 2FA sul vostro account, installare l’app sul nuovo telefono e poi riabilitarla di nuovo.

Come identificare siti non sicuri

Coloro che hanno cattive intenzioni cercano sempre una cosa in particolare: la vostra identità. Vogliono accedere alle vostre informazioni e per fare questo hanno bisogno delle vostre credenziali di accesso sui vari siti. Dato che, ovviamente, la maggior parte di noi non ha intenzione di fornire volontariamente tali informazioni, gli hacker devono trovare il modo di estorcerle. I due modi più comuni per farlo sono quello di ingannarci per farci inserire le nostre credenziali su un sito web finto, credendo che si tratti di quello legittimo, o tramite l’installazione di software spia che trasmettono le nostre informazioni. A seguire in questo articolo c’è una sezione che tratta nello specifico di antivirus e programmi di sicurezza e fornisce consigli a riguardo. In questa parte invece vi spieghiamo come riconoscere i siti non sicuri.

HTTPS/SSL – cosa significano queste sigle?

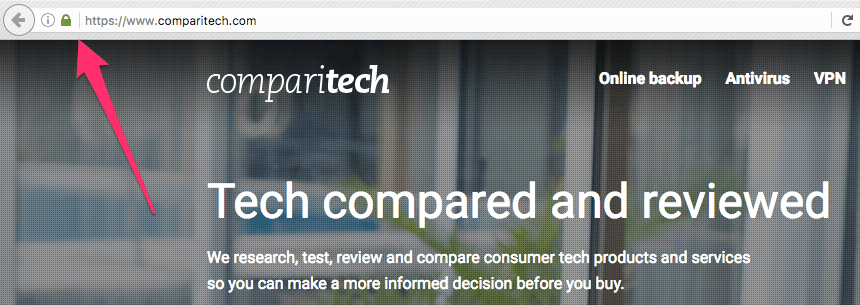

Anche se avete una conoscenza superficiale di Internet, probabilmente avete notato che su alcuni siti la barra degli indirizzi diventa di colore verde o appare l’icona di un lucchetto. Questo sta ad indicare che i dati che vengono scambiati con quel server sono crittografati. Per i lettori più curiosi, i due acronimi di cui parliamo significano Hyper Text Transfer Protocol Secure e Secure Sockets Layer. Per i nostri scopi si possono considerare sinonimi. Questo è tutto quello che dovete sapere a riguardo per proseguire nella lettura di questo articolo, ma, se siete interessati a saperne di più, potete far riferimento all’articolo approfondito scritto da Sam Cook a questo link.

Informazioni utili:

Crittografia o crittografato significa che le informazioni che vengono inviate e ricevute vengono codificate. Gli unici due soggetti che possono decodificare il dato per renderlo nuovamente leggibile sono il browser e il web server.

Come si può immaginare, è davvero importante verificare la presenza del lucchetto sulle connessioni HTTPS per essere sicuri che i dati sensibili trasferiti, quali username e password, siano protetti e che non possano essere intercettati durante il trasferimento tra computer e web server.

È importante comprendere che la presenza di questo lucchetto, di per sé, non garantisce la credibilità del sito Internet. Non vuol dire che il sito non contenga malware e non significa che chi gestisce il sito sia una persona fidata; in pratica, non è detto che il sito sia affidabile.

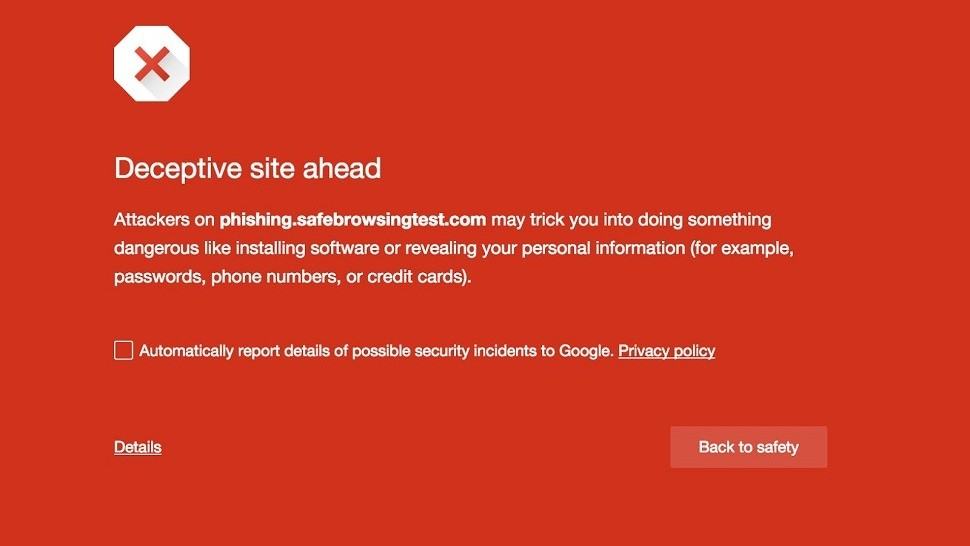

Avvisi Navigazione sicura di Google

Google è il motore di ricerca più diffuso. Effettua continuamente la scansione dei siti Internet e mantiene traccia di tutte le pagine. Mentre esegue queste operazioni i Googlebot (ovvero i software che analizzano i contenuti di ogni sito) effettuano anche un’analisi del codice presente sulle pagine del sito stesso. Quando rilevano del codice maligno aggiungono quella pagina web all’elenco dei siti non fidati, chiamato anche elenco Safe browsing (Navigazione sicura). Chrome (che è il browser realizzato da Google) e altri browser come Firefox di Mozilla e Safari di Apple utilizzano questa lista. Se provate a visitare uno dei siti inclusi nell’elenco riceverete un messaggio di avviso simile a questo:

Nota: Per fornire il servizio Navigazione sicura, Google ha bisogno di sapere quali sono i siti che visitate. Alcuni affermano che queste informazioni vengono poi condivise con la NSA attraverso l’utilizzo dei cookie, per cui dover scegliere tra privacy e sicurezza potrebbe non fare al caso vostro. Per ulteriori informazioni potete consultare questo articolo che tratta della sicurezza quando si fa shopping online o quest’altro che parla più in dettaglio di come riconoscere siti ingannevoli.

Perché non fidarsi di link e allegati

Per accedere ai dati presenti sul vostro computer, i soggetti malintenzionati hanno bisogno di installare particolari tipi di software, chiamati malware, sul vostro sistema. Dato che non è possibile entrare a casa vostra e installarli direttamente, queste persone provano a convincervi a cliccare su un link particolare, o ad aprire una determinata e-mail, in modo da avviarne in automatico l’installazione. Una volta che il malware è installato, ha accesso al sistema e può svolgere tutti i compiti pericolosi per i quali è stato progettato. Alcuni malware semplicemente ridirezionano tutte le vostre ricerche su Internet verso siti pubblicitari grazie ai quali l’autore ottiene un guadagno. Altri sono molto più pericolosi e sono in grado di rubare il nome utente e le password che utilizzate online o riescono persino a crittografare l’intero computer, rendendo tutti i file inaccessibili, per poi chiedervi un riscatto per riportare la situazione alla normalità.

Informazioni utili:

Malware è una parola nata dalla contrazione della definizione “Malicious Software”. Inizialmente, i malware venivano chiamati virus ma quando la parola virus ha iniziato ad assumere un significato più ampio e legato ad attacchi di vario tipo è stato coniato il termine malware per riferirsi a tutti i tipi di software ingannevoli.

Gli hacker sono sempre molto interessati a far sì che voi clicchiate sui link che hanno creato, per cui impiegano molto tempo e molti sforzi per far apparire quei link credibili. Alcuni non sono ben fatti per cui è molto facile identificarli, come la famosa email del principe nigeriano, piena di errori grammaticali e con promesse troppo esagerate per risultare credibili. Altre, però sono molto difficili da scoprire anche perché gli hacker possono far comparire nomi di familiari e amici come “mittenti” dell’e-mail, cosa che le rende nettamente più credibili.

C’è anche un altro modo tramite cui i soggetti ostili possono tentare di ottenere username e password, ed è tramite un procedimento chiamato phishing. Gli hacker creano il clone di una pagina Internet ben nota, compresa dei campi di login, e inducono con l’inganno gli utenti ad inserire i propri dati di accesso su quel sito. Ovviamente i dati inseriti in questo sito clone vengono immediatamente rubati.

Informazioni utili:

Phishing è il termine che si riferisce ad una tecnica ben consolidata, che consiste nel provare ad ingannare un elevato numero di persone per indurle a fare cose contro i loro stessi interessi. Non è una strategia mirata, infatti uno stesso messaggio e-mail viene inviato ad un numero estremamente elevato di persone, con la speranza che qualcuno, o anche pochi, non riconoscano il messaggio come fraudolento e cadano nella trappola. In modo molto simile a quando si va a pesca, si getta una rete sperando che qualche pesce rimanga impigliato (questa è anche la ragione per cui questa tecnica ha questo nome). Esistono anche varianti in cui il target che si cerca di colpire è più specifico, queste sono chiamate Spear Phishing, ma i principi generali sono gli stessi. Cliccando su questo link è possibile leggere il nostro articolo che contiene indicazioni utili su come riconoscere una e-mail fraudolenta.

Prima di cliccare su un link verificate sempre che sia legittimo. Per farlo, avete varie opzioni a disposizione.

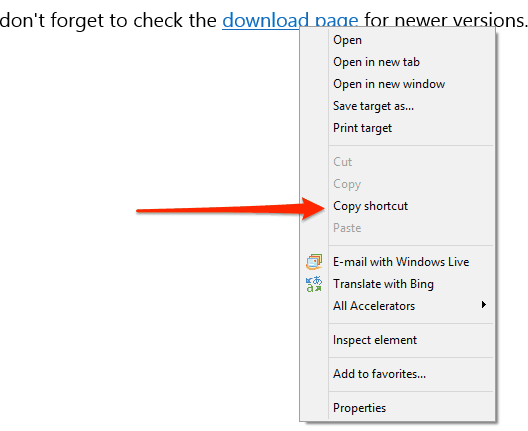

Cliccare con il tasto destro sul link e copiatelo

Potete farlo utilizzando il mouse oppure, se state utilizzando il trackpad di un laptop e non avete un mouse, dovete cliccare con due dita contemporaneamente. Si aprirà un menù con una lista di opzioni, le cui voci sono leggermente diverse a seconda del sistema operativo che utilizzate. Ecco quello che appare in Windows:

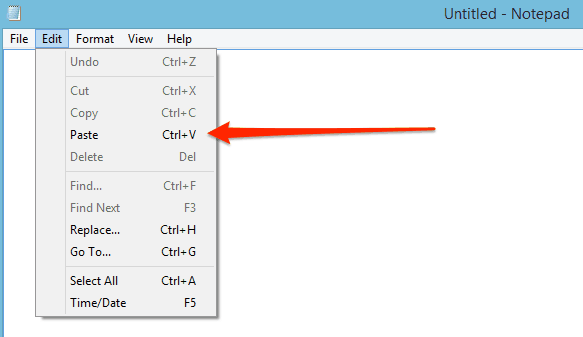

La procedura più sicura consiste nel selezionare prima Copy Shortcut (Copia collegamento) e poi incollare il link in notepad ad esempio, o in un altro programma simile. Per incollare il collegamento si può usare il menu Edit (Modifica) e cliccare su Paste (Incolla) o cliccare di nuovo con il tasto destro e poi scegliere Paste (Incolla).

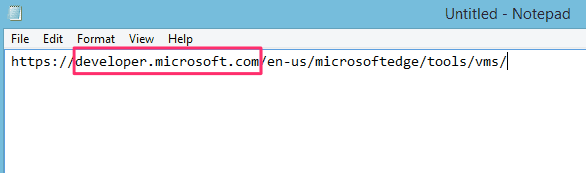

Questo link si è rivelato essere il collegamento ad una pagina per il download di una virtual machine sul sito Microsoft. Ora che si può vedere l’esatto indirizzo del link è più facile accorgersi che è legittimo.

La parte più importante di un link, a cui occorre fare attenzione, è il dominio.

Informazioni utili:

Il dominio è evidenziato in rosso ed è la parte dell’indirizzo compresa tra le prime due barre diagonali // e la singola barra / immediatamente successiva.

Esaminando il collegamento si può capire come in questo caso il dominio sia developer.microsoft.com, che è esattamente quello che ci aspettavamo, per cui il link sembra sicuro.

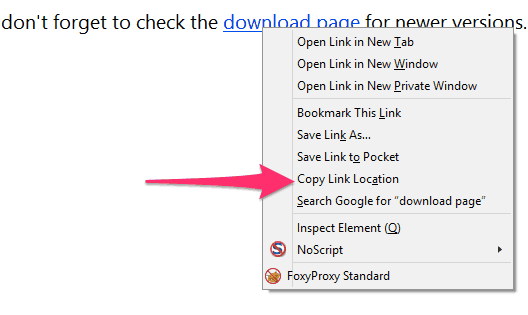

Alcuni browser utilizzano il termine link invece di collegamento, ma queste due parole sono sinonimi e si trovano comunemente usate in modo equivalente nella maggior parte dei siti e delle applicazioni. Questo è ciò che appare cliccando con il tasto destro su Firefox:

Posizionandosi con il cursore sopra il link si può vedere a quale indirizzo punta

Alcuni programmi mostrano la destinazione del link non appena ci si passa sopra con il mouse.

Informazioni utili:

Quando scriviamo posizionandosi sopra intendiamo che muoviamo il puntatore del mouse fino ad arrivare sopra il link ma senza cliccarci.

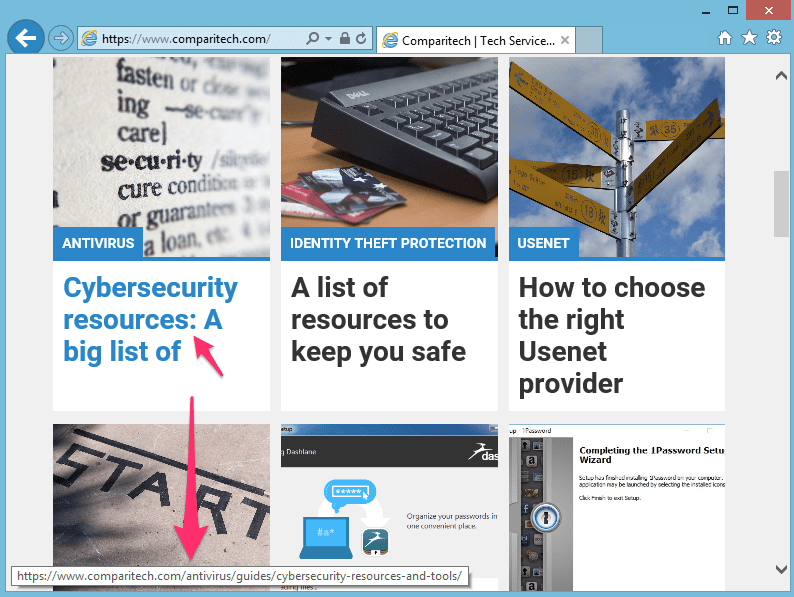

Nella maggior parte dei browser l’indirizzo puntato dal link viene visualizzato in fondo alla pagina. Nello screenshot che vi mostriamo a seguire non si vede il puntatore del mouse, ma esso è stato in realtà posizionato sulle parole “Cybersecurity resources: A big list of link.”

In questo caso ci aspettiamo che quel collegamento faccia aprire un’altra pagina del dominio comparitech.com, che è esattamente quello che viene visualizzato per cui possiamo cliccare sul link in tutta sicurezza.

Se l’indirizzo evidenziato non è quello che vi aspettate evitate di cliccare sul link.

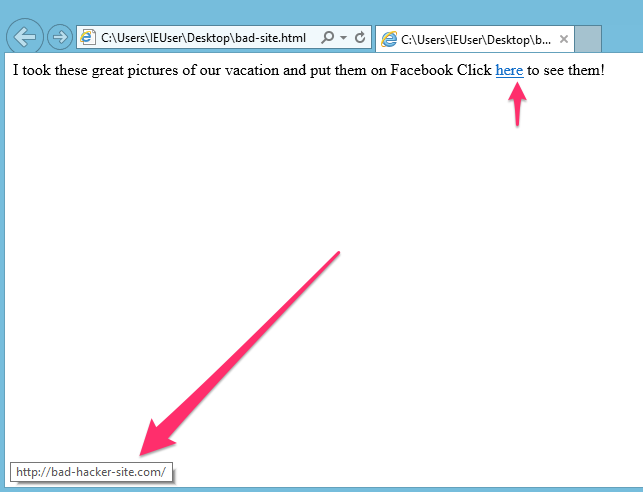

Il collegamento a seguire ci informa che alcune foto delle vacanze sono già disponibili su Facebook ma passandoci sopra con il mouse si può facilmente vedere che il collegamento in realtà non punta a Facebook per cui non è sicuro.

Come utilizzare le Wi-Fi pubbliche

Wi-Fi è l’abbreviazione, usata ovunque, per “wireless internet” (Internet senza fili). Al giorno d’oggi quasi tutti i dispositivi hanno la possibilità di connettersi ad una rete Wi-Fi e queste reti stanno diventando sempre più diffuse, per cui molti luoghi pubblici ne sono dotate. Usare una Wi-Fi pubblica può risultare pericoloso, dato che la stessa rete viene condivisa tra tutti coloro che sono collegati e che tra questi potrebbe esserci qualche malintenzionato.

Informazioni utili:

La parola Wi-Fi di per sé non significa nulla. È solo più facile da pubblicizzare rispetto al vero nome che sarebbe IEEE 802.11b Direct Sequence.

Il consiglio migliore da dare sarebbe quello di non utilizzare mai Wi-Fi pubbliche. Infatti non c’è alcun modo di determinare se una determinata rete è stata compromessa e se i vostri dati sono stati catturati da soggetti criminali. Ecco alcuni degli scenari che si verificano più frequentemente:

- un soggetto malintenzionato può creare una rete finta, ma con un nome che può apparire credibile e ufficiale, alla quale si accede per errore. È molto facile per un hacker creare, magari in uno Starbucks, una rete chiamata “Starbucks guest Wi-Fi “e non c’è alcun modo di sapere che quella non è la rete ufficiale.

- qualcuno potrebbe aver compromesso la rete ufficiale ed essere in grado di vedere tutto il traffico di rete. In questo caso la rete Wi-Fi è davvero quella originale ma, analogamente al caso precedente, non c’è alcun modo di accorgersi che non è più sicura.

Gli scenari possibili sono parecchi, questo è ciò che rende una Wi-Fi pubblica poco sicura. Date le nostre esigenze non è sempre possibile evitare di utilizzarle ma seguire i consigli che vi offriamo potrebbe aiutarvi.

Non usare le Wi-Fi per transazioni sensibili

Non utilizzate le reti Wi-Fi pubbliche per transazioni finanziarie o per accedere a siti in cui dovete inserire informazioni personali, quali ad esempio quelli governativi. Tenete sempre a mente che i vostri dati verranno probabilmente letti e regolatevi di conseguenza. Questo tipo di rete va bene per consultare siti Internet o per fare delle ricerche di base, ma è da evitare se si vuole accedere ad un sito in cui occorre fare il login.

Utilizzare una VPN (Virtual Private Network)

Un modo molto efficace di rendere una rete pubblica Wi-Fi più sicura è quello di utilizzare una VPN (Virtual Private Network). I meccanismi alla base di una VPN sono alquanto complicati, ma per fortuna il suo utilizzo è semplice. Una VPN crea un tunnel crittografato in cui passano tutti i dati di traffico, i quali non vengono decifrati fino a che non hanno lasciato la rete pubblica. Questo significa che anche se la rete pubblica è stata compromessa, nessun hacker sarà in grado di vedere i vostri dati. Potete leggere ulteriori informazioni sulle VPN qui e ottenere anche indicazioni su quali sono le migliori.

Se non avete la possibilità di utilizzare una VPN ma avete bisogno di utilizzare Internet per operazioni un po’ più riservate, è preferibile utilizzare la rete dati del vostro dispositivo piuttosto che la rete Wi-Fi. Infatti, le reti dati dei dispositivi mobili sono più difficili da manomettere, per cui sono più sicure.

Utilizzare l’autenticazione a due fattori

Abbiamo parlato dell’autenticazione a due fattori (2FA) nella sezione relativa alle password, all’inizio di questo articolo. Nel caso in cui il vostro username e la vostra password vengano rubate mentre usate una Wi-Fi pubblica, l’unico strumento che può impedire ad un hacker di accedere ai vostri account è proprio l’autenticazione a due fattori. Non tutti i servizi e siti offrono questa possibilità, ma se è presente è sempre una buona idea attivarla.

Come evitare e risolvere i furti di identità

Si definisce furto di identità la situazione in cui un soggetto è in possesso di così tante informazioni personali su di voi che può assumere la vostra identità ed essere credibile. Può utilizzare queste informazioni per ottenere carte di credito, aprire conti bancari o operare in vostro nome, cosa che ovviamente può causarvi notevoli problemi. Seguendo i consigli di questo articolo potete ridurre in modo significativo i rischi che qualcuno possa appropriarsi della vostra identità. Ma in ogni caso, i furti di identità possono sempre verificarsi, anche offline.

Come riconoscere un furto di identità

Le relazioni di credito sono la migliore fonte di informazioni in questi casi, dato che mostrano un elenco di tutte le carte di credito e i conti bancari aperti a nome vostro. Esaminare questo report periodicamente è un ottimo modo per rendersi conto di eventuali problemi. Se vedete che ci sono dei conti creditori aperti con società che non avete mai usato, non è chiaramente un buon segno.

Di sicuro un hacker, dopo che ha rubato la vostra identità e utilizzato i servizi di qualche società, non si preoccuperà di pagare le relative fatture. Per cui prima o poi inizierete a ricevere lettere o telefonate da parte dei creditori che reclamano i pagamenti. Se iniziate a ricevere lettere da parte di società di recupero crediti che operano a nome di aziende di cui non siete nemmeno a conoscenza, anche quello non è un buon segno.

Furti di identità ancora più gravi possono accadere anche al di fuori del mondo di Internet. Alcuni criminali tentano persino di reindirizzare verso di sé le vostre normali comunicazioni postali.

Cosa fare se la vostra identità è stata rubata

Le procedure da effettuare in caso di furto di identità variano per ogni nazione. Ma in generale, questi sono i passaggi fondamentali:

- Ottenere una copia delle vostre relazioni di credito dagli enti che se ne occupano;

- Identificare tutti i conti bancari che non vi appartengono;

- Segnalare quali conti creditori sono in realtà delle frodi:

- Avvisare la polizia.

Abbiamo pubblicato un articolo molto approfondito su cosa fare in caso di furto di identità con istruzioni dettagliate sulle procedure da seguire nei vari Paesi.

Rilevare e rimuovere i malware

Se nonostante i vostri sforzi siete stati infettati da un malware potrebbe esserci ancora tempo per recuperare la situazione. A seconda del tipo di malware, i segni della sua presenza saranno diversi e potrebbe esserci il modo di eliminarlo.

Segnali della presenza di un malware

Quando un malware opera su un dispositivo utilizza in modo elevato le risorse del sistema, come la memoria, e molto probabilmente, l’hard-drive. Se il sistema vi sembra rallentato o notate la luce dell’hard disk accendersi in continuazione anche quando non state usando il computer, ciò può significare che siete stati infettati da un malware.

C’è anche la possibilità di visualizzare un elenco di tutti i processi che sono attivi sul sistema, per identificare quelli che non riconoscete. Ho scritto di recente un articolo che si occupa del dirottamento dei browser e in una delle sezioni parla in modo più approfondito di come rilevare la presenza di malware.

La cosa migliore da fare per essere avvisati della presenza di un malware è dotarsi di un buon antivirus. Ma nonostante tutto, va sottolineato come a volte sia difficile rilevare i malware. Se non siete sicuri su come stanno le cose è meglio rivolgervi ad un negozio specializzato o un centro assistenza dove i tecnici possono effettuare analisi più approfondite.

Cosa fare se c’è un malware nel sistema

Alcuni malware possono essere eliminati usando un programma antivirus, come spiegheremo meglio più avanti. La cosa migliore da fare è lasciare l’antivirus sempre attivo, in modo che possa proteggere il sistema da possibili infezioni. Ma se, nonostante tutto, un’infezione si verifica comunque, potreste riuscire a liberarvene facilmente. La procedura da effettuare per rimuovere virus e malware dipende dal tipo di programma antivirus che avete installato, ma un antivirus di buona qualità di solito vi informa della tipologia di virus e vi illustra i passi da seguire per eliminarlo.

Se non avete ancora installato un antivirus o ve ne occorre uno per rimuovere un virus che ha attaccato il vostro sistema, potete leggere quest’articolo con l’elenco dei migliori antivirus per ogni sistema operativo.

Ripristino del sistema e backup

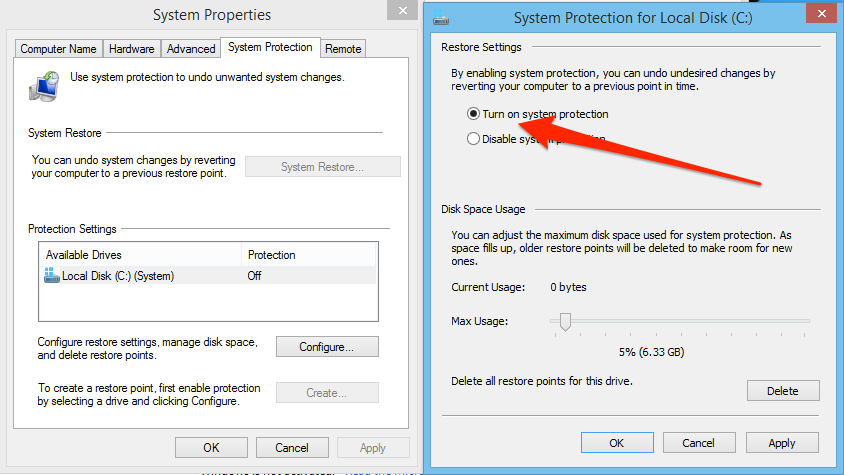

Un’altra opzione che avete a disposizione è il ripristino di sistema. Se avete un’idea orientativa di quando l’infezione potrebbe essersi verificata, e se il sistema era configurato per la creazione di punti di ripristino periodici, potete contare su uno di essi, creato prima dell’infezione, per risolvere il problema.

Informazioni utili:

C’è una differenza molto importante tra ripristino di sistema e ripristinare un backup. Il ripristino di sistema vuol dire che il vostro sistema viene “riportato indietro” ad un punto in cui si trovava in passato, a volte fino alla configurazione iniziale. Ciò vuol dire che tutto viene riportato ad una configurazione precedente, inclusi i file di sistema. Ripristinare un backup invece significa che solo i dati, come ad esempio documenti ed e-mail, vengono ripristinati. Ma non i file che fanno parte del sistema operativo. Questa è una distinzione importante da tenere presente quando ci si trova alle prese con un malware.

Il ripristino del sistema viene effettuato, su Windows, attraverso il pannello di controllo. Potete trovare istruzioni dettagliate e una guida che vi spiega tutti i passaggi da seguire nell’articolo scritto da Sam Cook sulla prevenzione e rimozione dei malware su Windows.

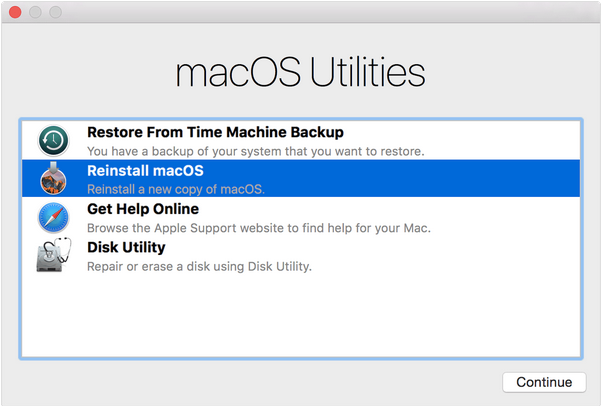

Per i sistemi operativi MacOS/OSX occorre riavviare il sistema e, al riavvio, premere contemporaneamente i tasti Apple e R. Questo farà apparire un menù con le varie opzioni per il ripristino del sistema. Da qui potete ripristinare i file da un backup Time Machine, se ne avete uno, o da zero. Questa seconda opzione però elimina tutto il contenuto del sistema, inclusi i vostri dati. È una scelta drastica ma potete stare certi che così facendo verrà rimosso ogni malware.

Le distribuzioni Linux come Ubuntu non hanno applicazioni native per il backup o il ripristino del sistema. Esistono però applicazioni di terze parti che possono svolgere le stesse funzioni, anche se talvolta non sono semplici da configurare, oppure servizi basati sul cloud che supportano Linux, come CrashPlan e Jungle Disk. Per quanto mi riguarda CrashPlan è la scelta migliore, dato che la versione gratuita include già la possibilità di effettuare il backup dei vostri file su un altro disco. Se invece volete utilizzare le funzionalità più avanzate, come il salvataggio dei file sul cloud, dovete far riferimento al servizio a pagamento.

Cosa fare se un hacker ha effettuato l’accesso ad un vostro account

Il termine “hack” si è evoluto fino ad includere praticamente qualsiasi cosa che possa avvenire ai danni di qualunque utente. Per quanto riguarda Internet, invece, questo termine si riferisce al fatto che qualcuno ha ottenuto accesso ad uno dei nostri account.

Segnali di un account compromesso

Uno dei segni inconfondibili che il nostro account è stato compromesso è la presenza di attività sospette. Come potete vedere c’è un tema ricorrente quando si parla di queste tematiche e la prima linea di difesa è sempre quella di prestare particolare attenzione. Ad esempio, se ricevete delle e-mail inaspettate provenienti da uno dei servizi online che utilizzate, questo è un segno molto chiaro che c’è qualcosa che non va.

Di solito gli hacker seguono una di queste due strategie:

- Lasciare l’account attivo senza che veniate a conoscenza di non essere più gli unici ad utilizzarlo;

- Escludervi totalmente in modo che non possiate fare nulla, finché non hanno terminato l’operazione che avevano in mente di fare.

In entrambi i casi è molto probabile che questa persona, come prima cosa, cambi l’indirizzo e-mail associato all’account compromesso o aggiunga il proprio. Molti di questi servizi inviano comunque una notifica all’e-mail originaria associata all’account quando questa viene modificata, o se ne viene aggiunta un’altra, proprio per aiutarvi a scoprire queste situazioni.

Un altro segnale molto chiaro è quello di non riuscire più ad accedere al vostro account. Se le intenzioni dell’hacker sono quelle di accedere al vostro account solo per un tempo molto breve, ad esempio per prelevare tutti i vostri soldi, questo potrebbe poi cambiare la password in modo da escludervi totalmente e togliervi la possibilità di bloccarlo. Anche in questo caso la maggior parte dei servizi inviano un’e-mail per avvisare di un cambio di password, per cui fate particolare attenzione a messaggi di posta elettronica di questo tipo.

Azioni da intraprendere dopo un attacco hacker

Se venite a conoscenza, tramite un’e-mail o in altri modi, che uno dei vostri account è stato compromesso, la prima cosa che dovete fare è avvisare il fornitore del servizio.

Se siete ancora in grado di accedere al vostro account fatelo immediatamente e cercate le informazioni per contattare il supporto clienti. Potete telefonare, scrivere via chat o aprire un ticket di assistenza per informarli che il vostro account è stato compromesso. La maggior parte della società che operano via web prendono questo tipo di segnalazioni molto seriamente ed è probabile che intervengano immediatamente per aiutarvi a ripristinare la situazione. Se non siete più in grado di effettuare l’accesso dovreste comunque seguire la stessa procedura. Il problema però, è che non potendo più effettuare il login, non è facile per il servizio clienti determinare che voi siete il legittimo titolare dell’account, ragion per cui potrebbe chiedervi ulteriori dati per verificare la vostra identità prima di potervi offrire assistenza. Occorre avere molta pazienza, cosa non facile in una situazione stressante come questa.

Una volta rientrati in possesso del vostro account, è il momento di verificare i danni. In base a ciò che l’hacker è stato in grado di fare e in base alle informazioni che l’account contiene potreste decidere di seguire gli stessi passaggi che avete effettuato nel caso di furto di identità: ovvero sporgere una denuncia alla polizia e segnalare quali conti creditori sono in realtà delle frodi.

Gestione del sistema

Una delle cause principali di un’infezione malware è la presenza di un sistema non aggiornato. Infatti gli aggiornamenti quasi sempre includono delle patch che risolvono le nuove falle di sicurezza che vengono scoperte. Gli hacker hanno ovviamente a disposizione gli stessi aggiornamenti e li esaminano per controllare quali tipi problemi legati alla sicurezza sono già stati risolti. Possono usare successivamente questa stessa informazione per andare alla ricerca di computer che non sono stati aggiornati ed utilizzare quelle stesse falle di sicurezza per attaccarli. Per questo è indispensabile aggiornare il sistema operativo e le applicazioni non appena questi aggiornamenti vengono resi disponibili.

Come mantenere il sistema aggiornato

I tre principali sistemi operativi (Windows, MacOS/OSX e Linux) possono essere configurati per scaricare e installare gli aggiornamenti in automatico ad intervalli periodici. Questa è una di quelle funzioni che andrebbe sempre lasciata attiva.

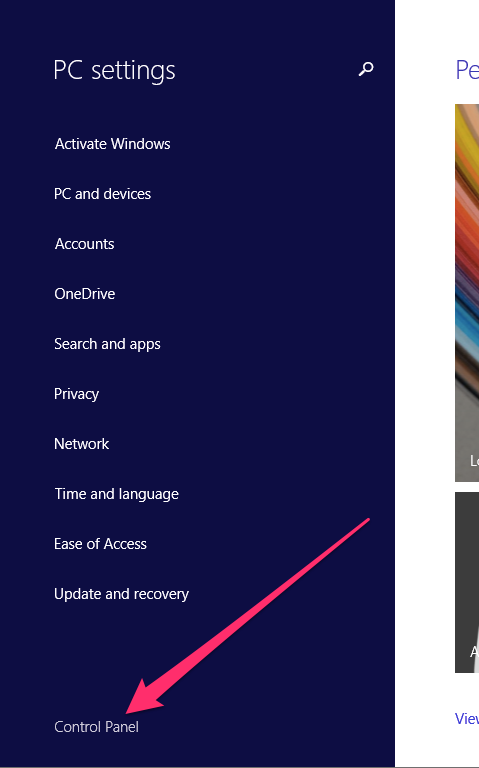

Windows 8

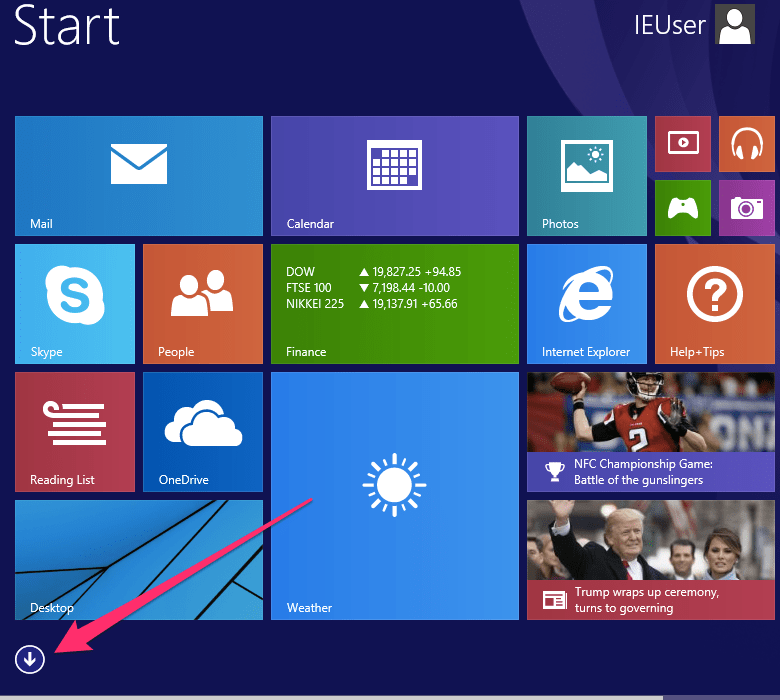

Per configurare lo strumento di aggiornamento di Windows, occorre cliccare sul pulsante di avvio di Windows e poi sulla freccia nell’angolo in basso a sinistra dello schermo.

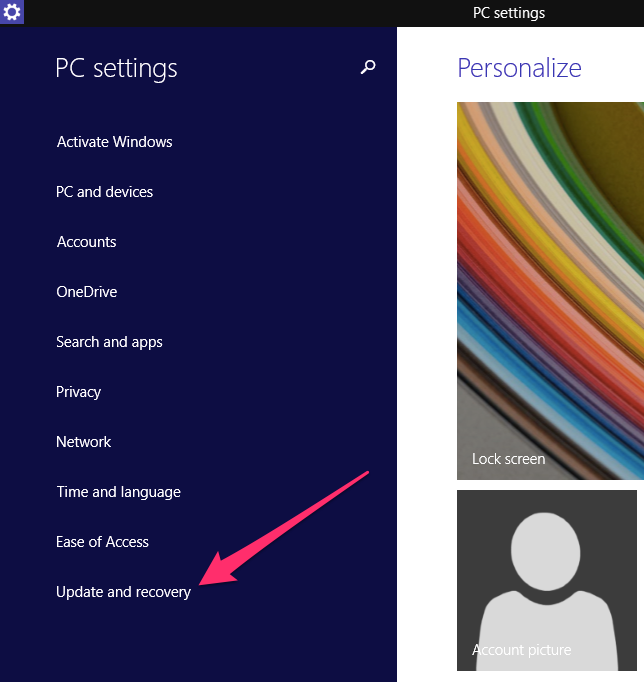

Selezionate poi PC Settings (Impostazioni PC) e poi Update and Recovery (Aggiorna e ripristina).

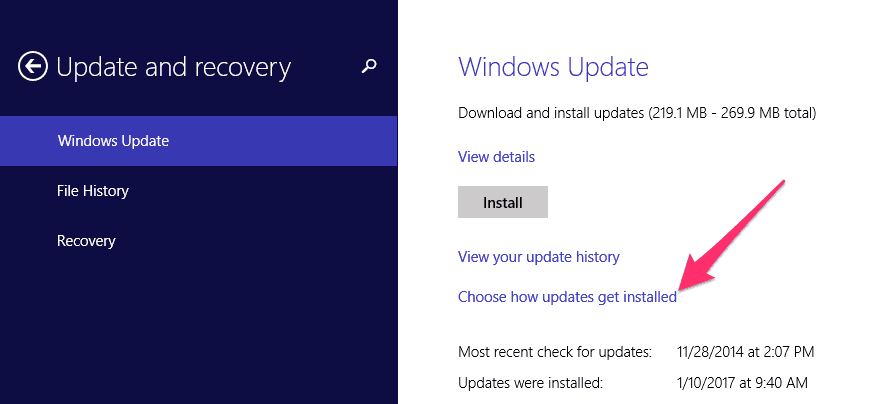

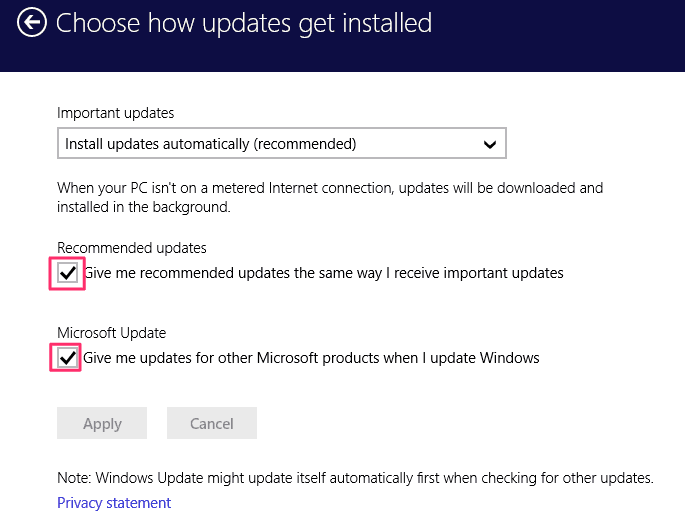

Cliccate su Choose how updates get installed (Scegli come installare gli aggiornamenti) e verificate che sia impostata su Install updates automatically (recommended) (Installa gli aggiornamenti automaticamente (scelta consigliata) e che le opzioni evidenziate in rosso nella figura siano tutte selezionate.

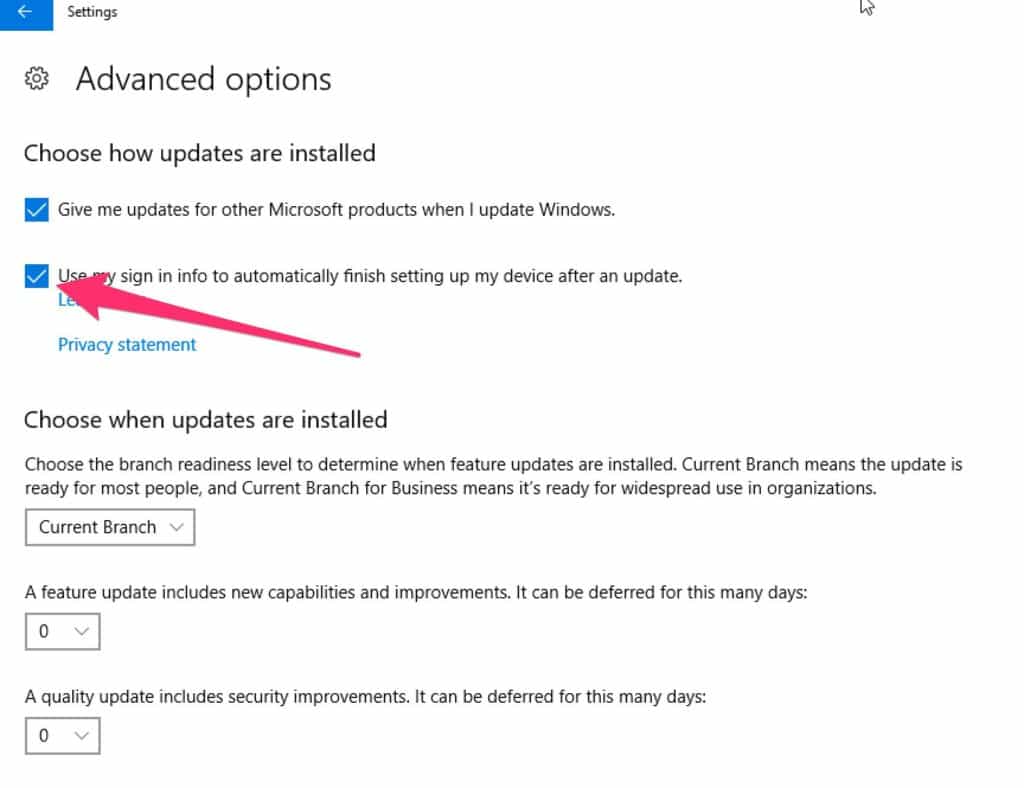

Windows 10

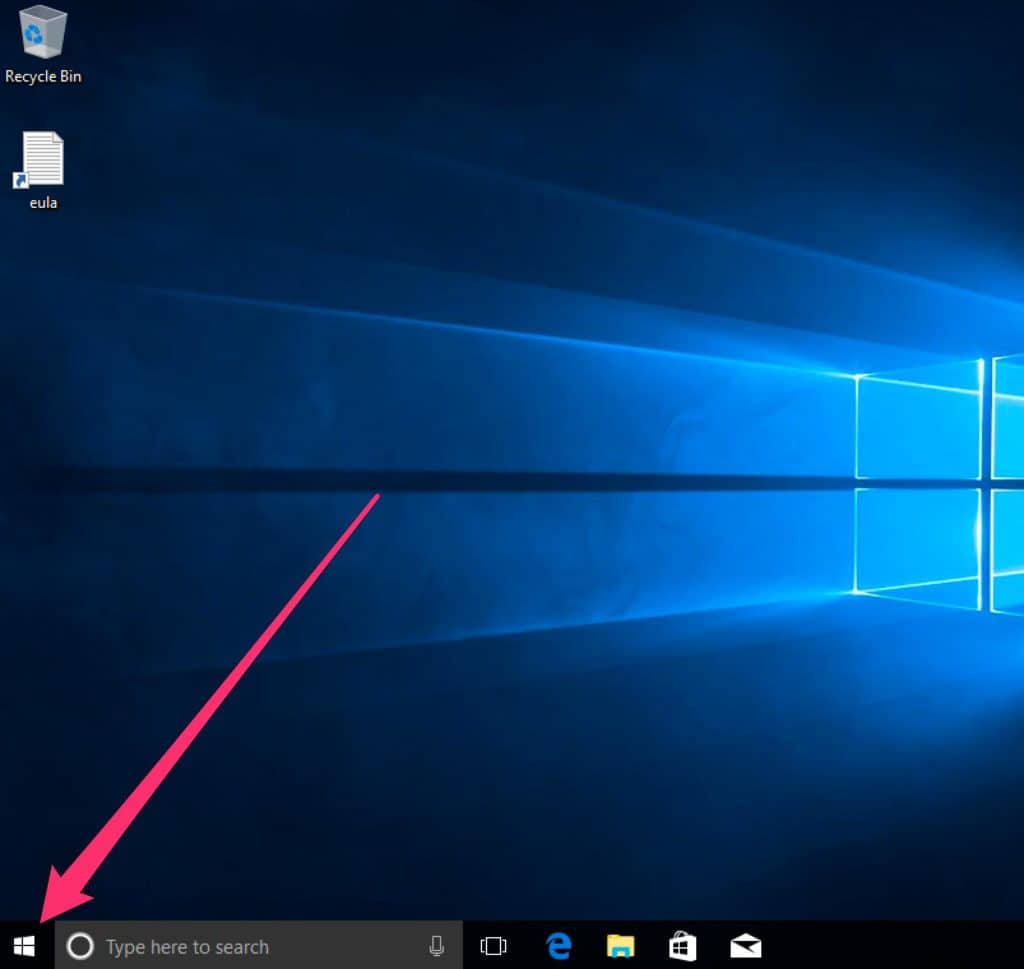

Il processo per configurare gli aggiornamenti su Windows 10 è molto simile a quanto avviene su Windows 8. Cliccate sul pulsante Start;

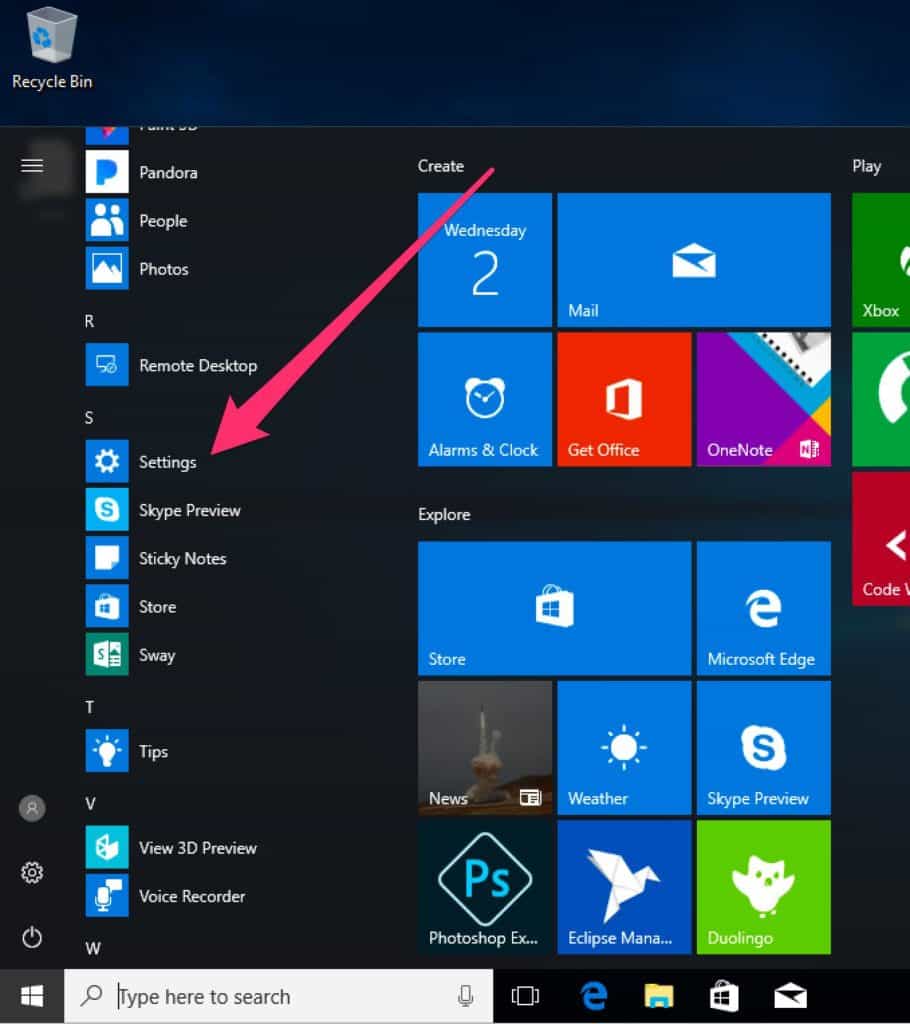

Poi selezionate Settings (Impostazioni)

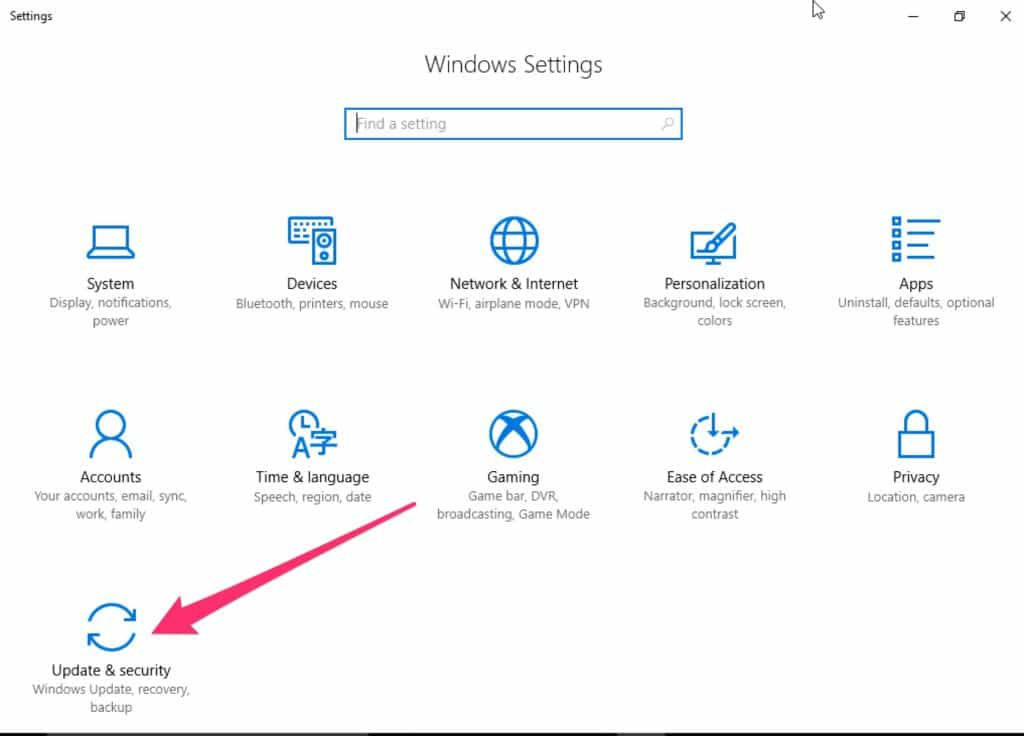

e selezionate Update & security (Aggiornamento e sicurezza) per accedere al menu che vi interessa.

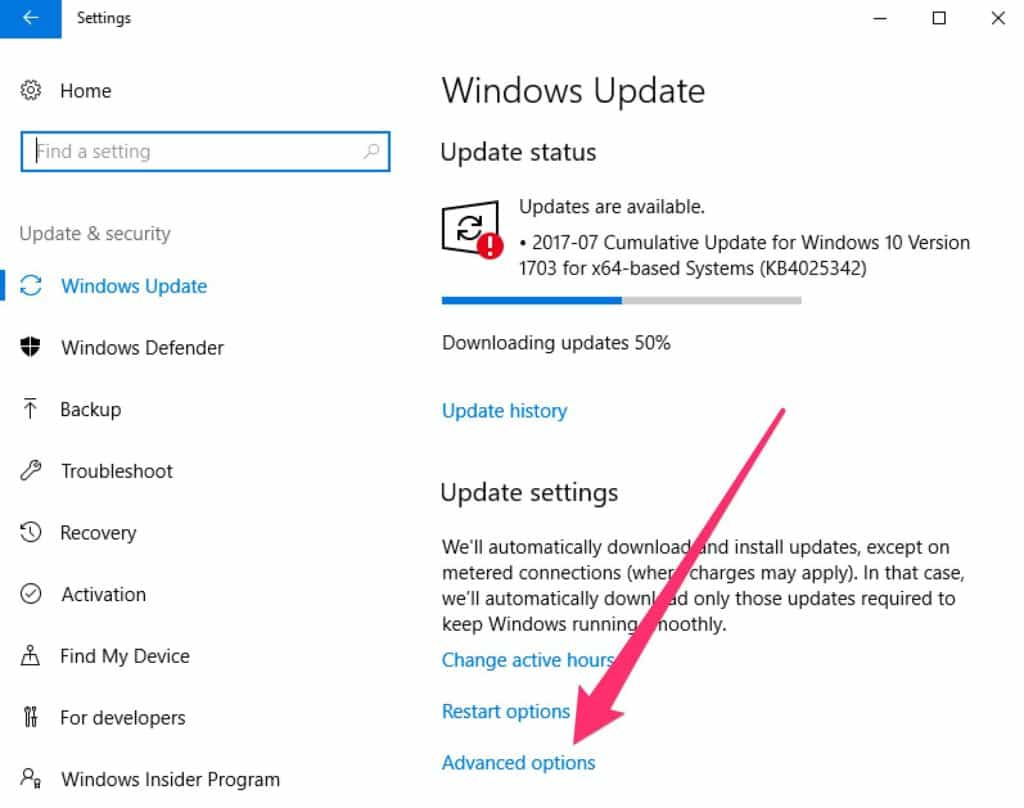

Andate poi sulle opzioni avanzate di Windows update.

La configurazione di default è mostrata nell’immagine sottostante, dove abbiamo anche selezionato la voce Use my sign in info to automatically finish setting up my device after an update (Usa i miei dati di accesso per completare l’installazione in automatico dopo l’aggiornamento). Questa opzione, se presente, quando viene abilitata fa sì che Windows possa completare gli aggiornamenti che sono stati scaricati ma che richiedono di effettuare l’accesso. In questo modo non dovete aspettare che gli aggiornamenti vengano completati quando fate l’accesso la volta successiva.

A meno che non vi siano ragioni specifiche per fare diversamente, vi consigliamo di lasciare tutte le altre opzioni nella configurazione di default così come sono, dato che questo vi consentirà di ottenere gli aggiornamenti non appena sono pronti, inoltre non è mai una buona idea attendere prima di fare l’upgrade del sistema.

A meno che non vi siano ragioni specifiche per fare diversamente, vi consigliamo di lasciare tutte le altre opzioni nella configurazione di default così come sono, dato che questo vi consentirà di ottenere gli aggiornamenti non appena sono pronti, inoltre non è mai una buona idea attendere prima di fare l’upgrade del sistema.

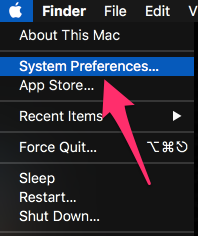

MacOS/OSX

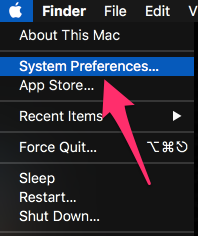

In questo caso, per accedere alla sezione degli aggiornamenti occorre prima cliccare sull’icona della Apple che si trova in alto a destra.

Le impostazioni relative all’aggiornamento del sistema si trovano nella sezione dell’App store, cliccate sulla relativa icona

e accertatevi che tutte le opzioni che abbiamo evidenziato in rosso nell’immagine sottostante siano abilitate:

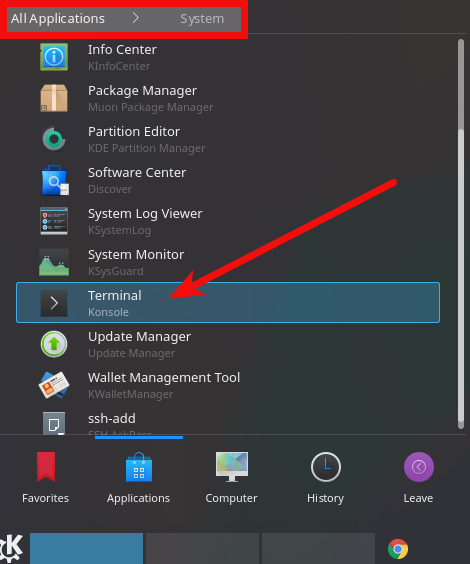

Linux

Per quanto riguarda Linux, il modo di impostare gli aggiornamenti automatici dipende dal tipo di ambiente desktop in uso. I più comuni sono KDE e Gnome.

KDECi sono stati, nel tempo, molti cambiamenti al software che effettua gli aggiornamenti su KDE: la modalità che al momento funziona meglio è quella di aprire una terminale e digitare:

sudo software-properties-kd

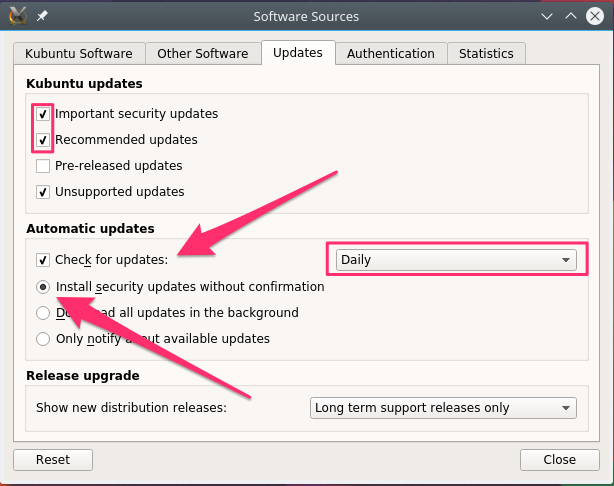

Questo farà avviare l’applicazione Software Sources. Cliccate su Updates (Aggiornamenti), accertatevi che le seguenti opzioni siano configurate come segue:

- Important security updates e Recommended updates devono essere selezionate

- Check for updates deve essere impostata sull’opzione Daily

- Infine bisogna abilitare anche Install security updates without confirmation

Le altre opzioni possono essere impostate a seconda delle proprie preferenze.

Gnome

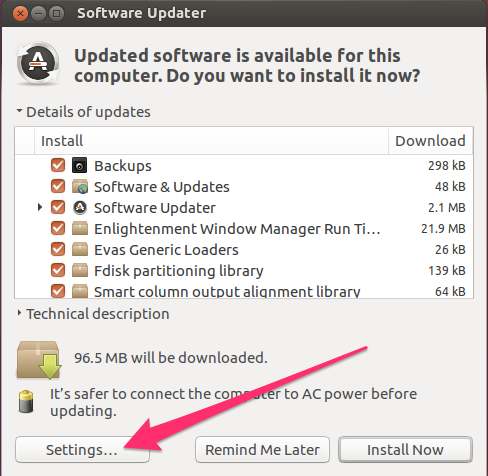

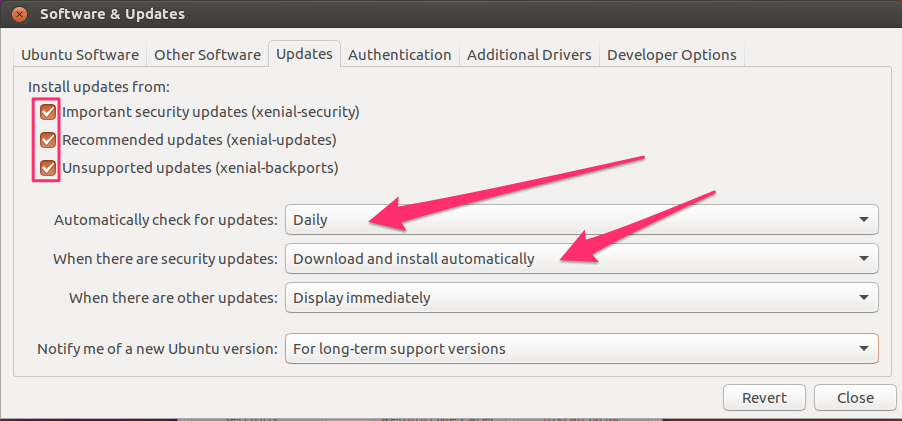

Selezionate il menu Applications (Applicazioni) che si trova in alto a sinistra sul desktop. Andate poi su System Tools > Administration > Software Updater (Strumenti di sistema > Amministrazione > Programma aggiornamento software).

In questo modo verrà avviato il programma che si occupa di verificare la presenza di eventuali aggiornamenti. Potete installare gli update direttamente da lì o cliccare su Settings (Impostazioni) per configurarli in modo automatico.

Accertatevi che gli aggiornamenti di sicurezza siano configurati per essere scaricati e installati automaticamente. Le altre opzioni possono essere impostate a piacimento non essendo fondamentali per la sicurezza.

Effettuare il backup dei dati

Nonostante l’impegno profuso, è possibile che abbiate perso una parte più o meno consistente di dati. C’è un modo di dire che si applica bene a questa sezione:

“Esistono due tipi di persone: quelle che hanno perso dei dati e quelle che non li hanno ancora persi.”

Ma se si è preparati, non è un’eventualità così drammatica.

I dati possono andare persi in vari modi diversi. Possono essere cancellati per sbaglio, ad esempio, cosa che avviene ancora nonostante nella maggior parte dei sistemi operativi sia presente un cestino. Possono essere sovrascritti da dati non corretti o possono essere danneggiati da malware al punto da non poter più essere recuperati. In tutti i casi il modo migliore per recuperarli è quello di avere un backup.

Effettuare il backup dei dati è un compito alquanto faticoso che viene spesso trascurato. Se siete voi stessi che dovete ricordarvi di fare il backup, probabilmente alla lunga ve ne dimenticherete o vi stancherete di farlo. Il modo migliore per avere un backup pronto quindi è quello di affidarsi a dei servizi automatici.

Ce ne sono molti a disposizione sul mercato e funzionano tutti più o meno allo stesso modo. Dovete creare un account, abbonarvi al servizio e installare il software sul computer. Fatto questo, potete iniziare subito a creare i vostri backup. Se non volete utilizzare le impostazioni predefinite potete cambiarle e decidere quali dati volete salvare periodicamente e quali invece non vi interessano.

Potete trovare un articolo a questo link sui migliori servizi di backup dati del 2017 che vi aiuterà a scegliere quello più adatto alle vostre esigenze.

Programmi per la sicurezza e antivirus

La situazione ideale sarebbe quella di non essere mai infettati da un malware. Per riuscirci occorre dotarsi di software per la sicurezza che includono la componente antivirus.

Questi programmi consistono in applicazioni o dispositivi che cercano di limitare gli accessi al vostro computer che provengono da Internet. Anche se spesso questi accessi sono necessari, non è una buona idea lasciare che chiunque su Internet possa accedere al vostro computer in ogni circostanza. Ci sono alcuni modi per evitare che questo avvenga.

- Usare un router, ad esempio, è un buon sistema per creare uno strato protettivo tra il nostro dispositivo e la rete Internet. Ormai i router fanno parte del pacchetto standard dei servizi Internet di qualsiasi compagnia e quasi sicuramente il tecnico che ha configurato il vostro accesso a Internet ne ha installato uno. Se non siete del tutto sicuri potete comunque chiedere informazioni a riguardo al vostro Internet provider.

- Occorre poi abilitare il firewall sul sistema operativo che state utilizzando. I firewall, in edilizia, sono muri costruiti in materiali resistenti al fuoco che servono per separare grandi fabbricati in spazi più piccoli, evitando così che eventuali fiamme si diffondano rapidamente in tutto l’edificio. Per proseguire con questa analogia, nel mondo dei computer il fuoco è Internet e la funzione di un firewall è quella di creare una separazione tra questo e il vostro computer, per evitare che il vostro dispositivo venga attaccato e danneggiato.

Ulteriori approfondimenti:

Se siete interessati al mondo dei firewall potete leggere questo articolo che analizza i vari tipi di firewall e spiega più in dettaglio perché vanno usati.

Windows

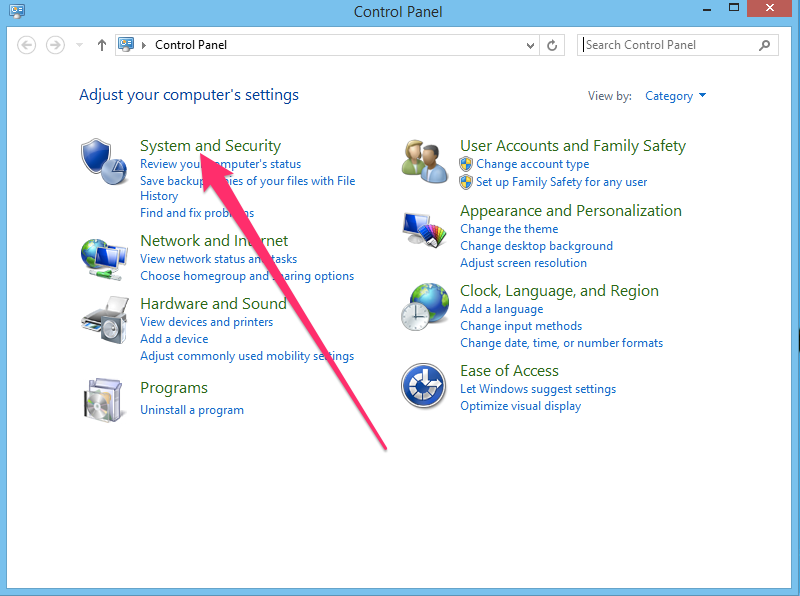

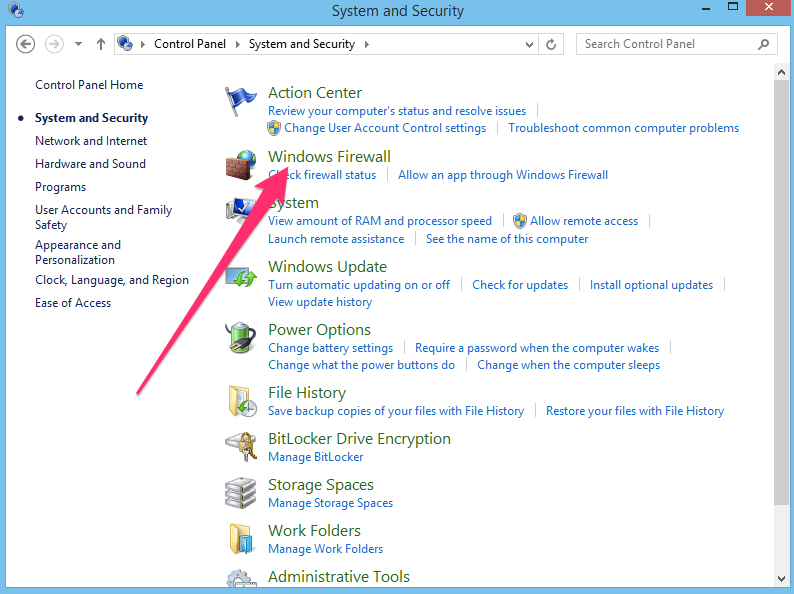

Windows comprende un pacchetto software chiamato Microsoft Security Essentials che è un buon applicativo per la sicurezza e comprende anche un antivirus. Per accedervi dovete andare sullo stesso menu che abbiamo visto nella sezione relativa agli aggiornamenti ma selezionare Control Panel (Pannello di controllo).

Cliccare su System and Security (Sistema e sicurezza).

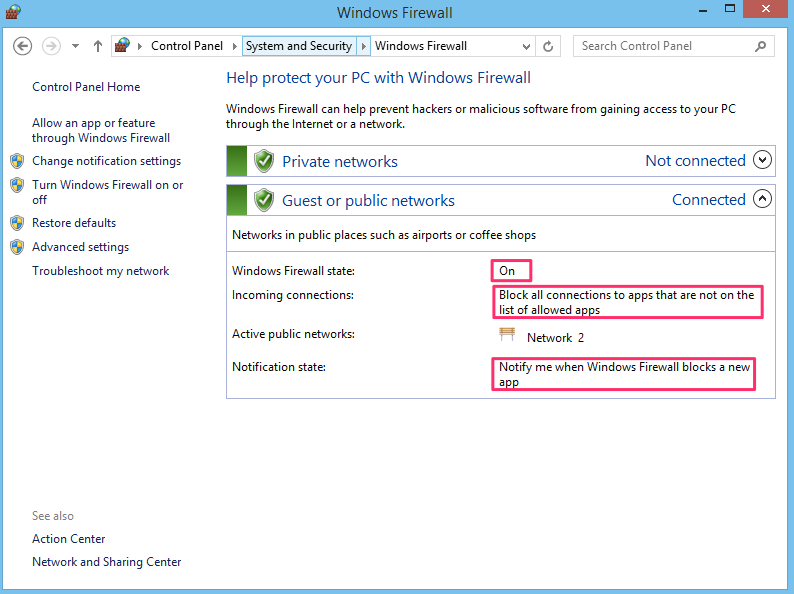

E infine potete accedere alla sezione relativa al firewall.

Occorre verificare che il firewall sia correttamente attivato, che blocchi le connessioni e che mostri un avviso ogni volta che un’applicazione cerca di connettersi a Internet.

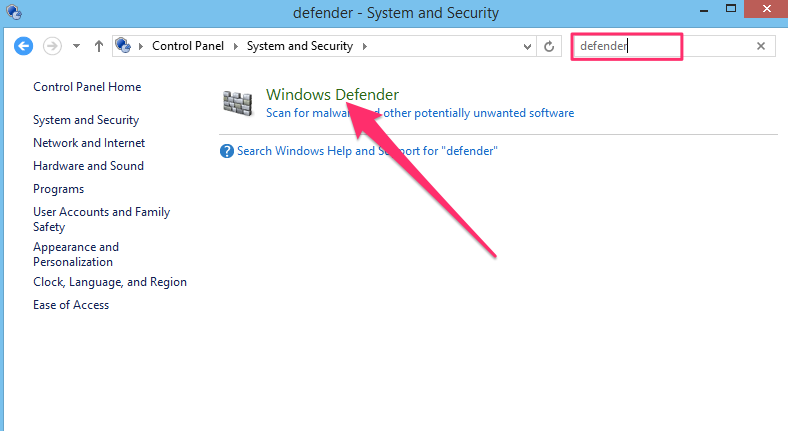

Per vedere le impostazioni relative all’antivirus dovete andare su una sezione diversa del pannello di controllo. Cercate la parola “defender” tramite la funzione di ricerca del pannello di controllo e cliccate poi su Windows Defender.

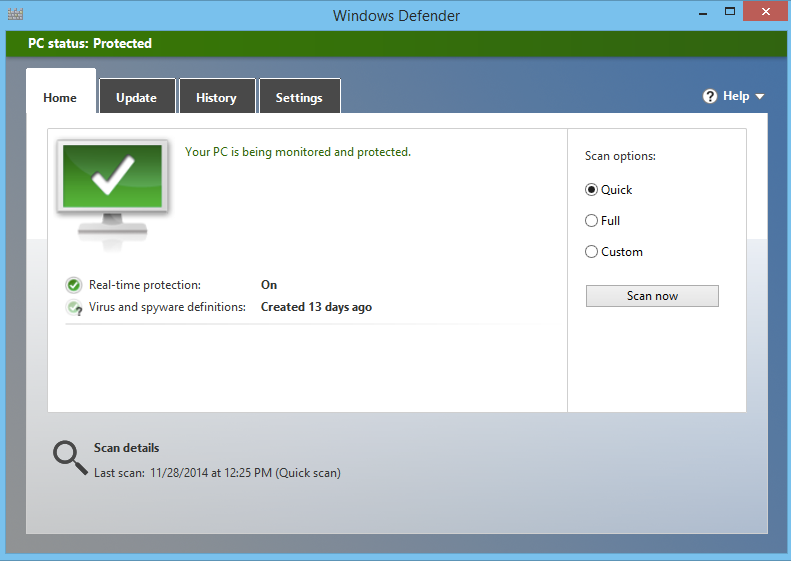

L’applicazione verrà così avviata. Questo programma non è abilitato per default e altri programmi antivirus hanno l’opzione di disattivarlo. Per controllare che sia attivo verificate che sia presente un segno di spunta di colore verde.

Si tratta di una buona applicazione, piuttosto semplice. Per cui se volete un maggiore controllo e opzioni più avanzate, potete utilizzare altri antivirus forniti da terze parti. In questo articolo potete leggere la lista dei migliori antivirus del 2018 che può aiutarvi a scegliere quello più adatto a voi. Ci sono ottimi programmi, come ad esempio TotalAV, che hanno un costo inferiore ai 20 dollari l’anno.

MacOS/OSX

Anche MacOS è dotato di un firewall. Per accedervi, cliccate sull’icona della Apple nell’angolo in alto a destra dello schermo e selezionate l’opzione System Preferences (Preferenze di sistema).

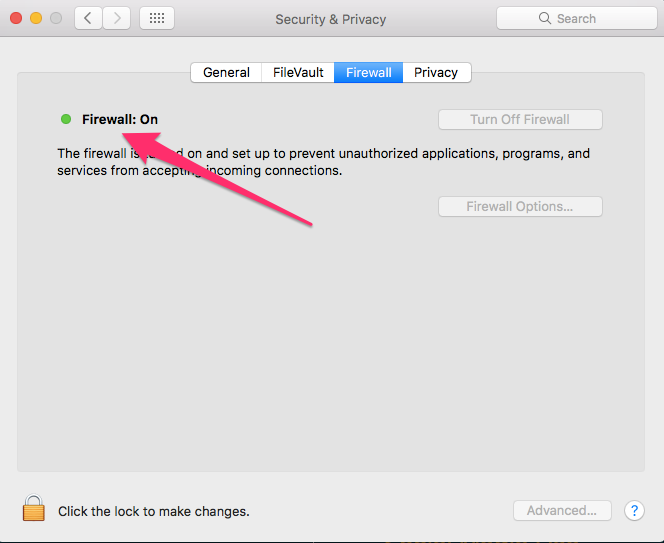

Selezionate l’icona Security & Privacy (Sicurezza e privacy).

![]()

Verificate che il firewall sia attivo.

I Mac comprendono nel sistema operativo, l’abilità di scoprire e mettere in quarantena i malware conosciuti. Per cui, se il vostro sistema viene aggiornato correttamente, riceverete un avviso ogni volta che cercate di aprire un file pericoloso.

Informazioni utili:

Il sistema operativo MacOS è stato costruito ispirandosi a Unix, il che significa che è intrinsecamente più sicuro. Ma ciò non vuol dire che non esistano malware per i Mac. Potete ottenere ulteriori informazioni leggendo questo articolo in cui vengono consigliati gli antivirus per Mac.

Analogamente a Windows Defender, lo strumento di controllo dei malware incluso nel Mac è di buon livello ma è anche piuttosto elementare. Per cui molte persone preferiscono affidarsi ad un antivirus creato da terze parti per avere una maggiore protezione e funzionalità aggiuntive. Se siete tra questi vi consigliamo Bitdefender, che è uno dei migliori antivirus per MacOS.

Linux

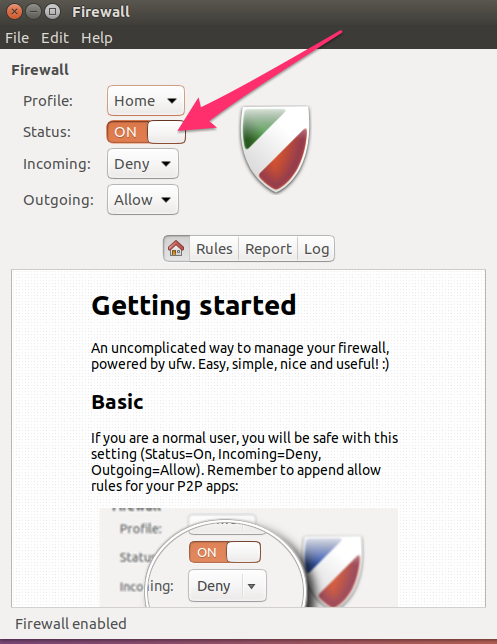

Le versioni più recenti delle distribuzioni Ubuntu e Kubuntu sono dotate di un firewall, chiamato Ultimate Firewall. Se non è già installato, potete installarlo voi utilizzando questa procedura. Aprite una terminale e scrivete:

sudo apt-get install ufw gufw

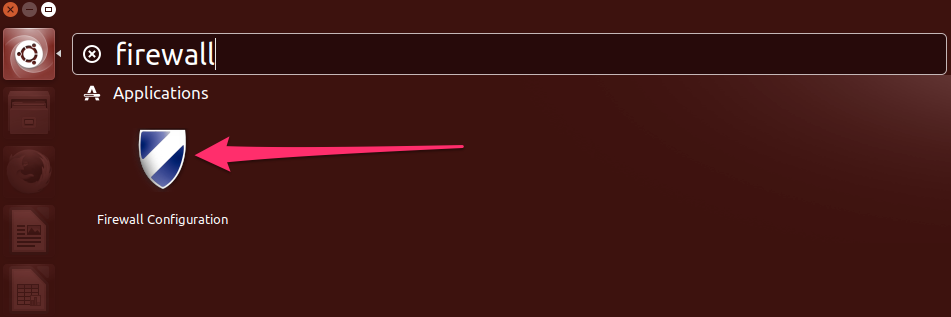

Questo comando installerà sia il firewall che la relativa interfaccia grafica, in modo che la gestione del programma risulti più facile. Una volta completata l’installazione lanciate il programma Firewall Configuration.

Per farlo, basterà cliccare sull’icona di Ubuntu e cercare la stringa “firewall”.

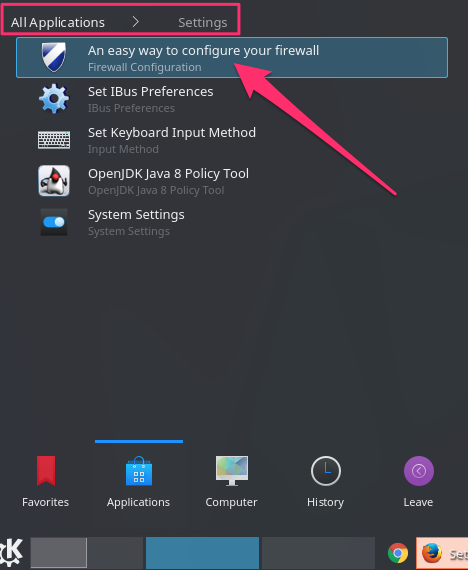

In Kubuntu invece potete trovare l’applicazione Firewall Configuration nel menu Applications > Settings (Applicazioni > Impostazioni).

Nella maggior parte dei casi basta semplicemente attivare il firewall spostando il relativo cursore nella posizione on. Lasciate le impostazioni Incoming (In ingresso) su Deny (Nega) e Outgoing (In uscita) su Allow (Consenti). Questo è sufficiente a prevenire accessi indesiderati provenienti da Internet.

Informazioni utili:

Gli antivirus per Linux costituiscono un argomento controverso per ragioni simili a quanto visto per MacOS. Tutte le discussioni nascono dal fatto che Linux è stato concepito in origine come un sistema operativo progettato per utenti multipli connessi su una rete. Windows invece non segue la stessa filosofia, ragion per cui a detta di alcuni, Linux risulta un sistema intrinsecamente più sicuro e meno suscettibile ai virus. Da un punto di vista meramente statistico questa affermazione è vera dato che ci sono molte meno infezioni da malware su Linux rispetto a Windows, ma ciò non significa che non ce ne siano del tutto.

ClamAV è un antivirus per Linux molto comune e diffuso. Se non è già installato per default potete installarlo voi, utilizzando questo comando:

sudo apt-get install clamav clamtk

L’applicazione dell’antivirus è clamav mentre l’interfaccia grafica è clamtk.

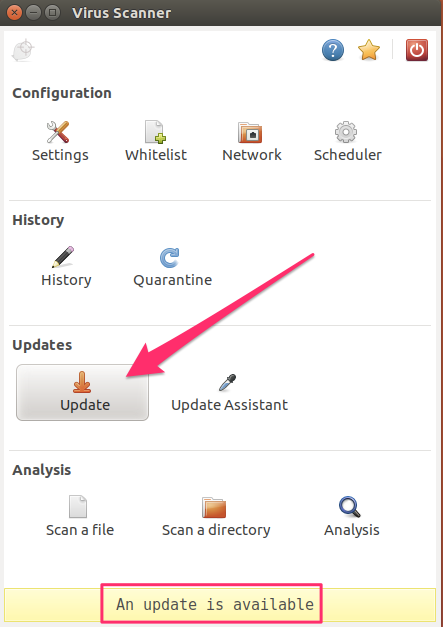

Una volta installato potete trovare ClamTK in Ubuntu cercando la parola antivirus.

![]()

Mentre in Kubuntu si trova nel menu Applications -> Utilities (Applicazioni > Utilità)

![]()

Quando si avvia il programma per la prima volta si vede chiaramente come le definizioni dei virus non siano aggiornate. Per cui è importante fare attenzione al messaggio di avviso presente nella parte bassa dello schermo e fare doppio click sul pulsante Update per aggiornarle.

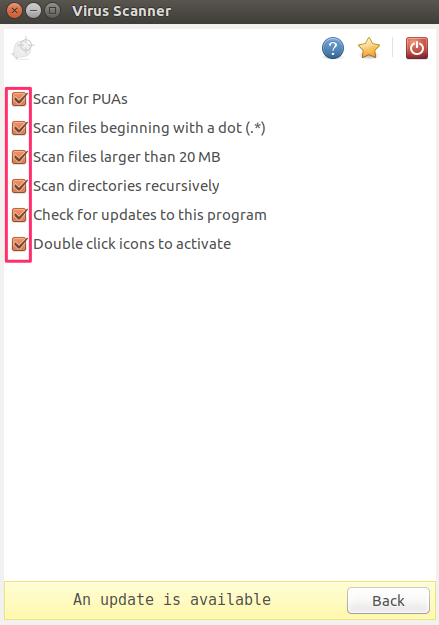

Fate doppio click sull’icona Settings (Impostazioni).

![]()

Abilitate tutte le opzioni comprese quelle che non sono attivate per default, poiché è importante effettuare una scansione completa.

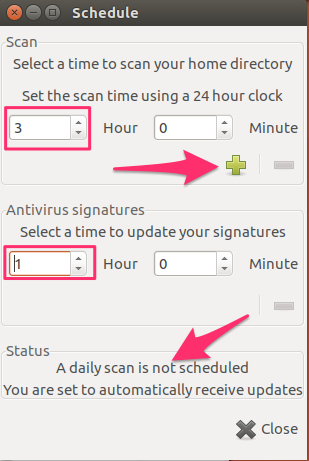

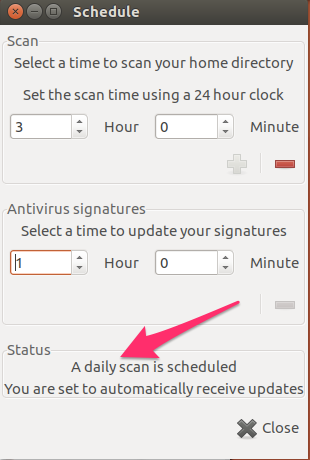

Infine cliccate sull’icona Scheduler.

![]()

Qui potete configurare le modalità di analisi del vostro sistema e il download dei nuovi aggiornamenti. Per aggiornamenti intendiamo principalmente le nuove definizioni dei virus. È molto importante impostarli in modo che avvengano prima della scansione, per far sì che l’analisi del sistema venga sempre fatta con un programma aggiornato.

Informazioni utili:

I programmi antivirus in genere usano due diversi modi per identificare i virus: o cercano virus che sono già noti o scansionano il sistema per identificare elementi che si comportano come tali. La prima modalità è utile per identificare virus noti che sono presenti sul sistema ma non è efficace contro i nuovi virus. Per questo è importante anche la seconda modalità, che consiste nell’identificare file e programmi che si comportano come fossero dei virus anche senza avere la certezza assoluta che lo siano. Il termine “signature” (firma) si riferisce alla parte di codice che rende un virus identificabile.

Non è subito evidente che è stata impostata una scansione. Una volta che è stato inserito un orario si può cliccare sul segno “+” nella sezione Scan time (Orario scansione). Successivamente si noterà come il segno “+” si sia trasformato in un segno “-” e il testo in fondo alla pagina segnala che la scansione è stata effettivamente programmata.

Per selezionare un altro orario per la scansione basta cliccare sul segno “-“ per rimuovere l’orario attuale e reimpostarlo.

Quasi tutti abbiamo amici e familiari su Facebook e, molto probabilmente, anche su altri social media. È difficile evitare di usare Facebook del tutto se si vuole rimanere aggiornati su cosa succede nella vita delle persone a noi care. Molti però, sono giustamente preoccupati dell’impatto che l’uso dei social media ha sulla nostra privacy. Esistono tuttavia dei modi per mantenerla. Parleremo qui specificatamente di Facebook, dato che è il servizio più popolare tra quelli di questo tipo, ma le stesse considerazioni valgono anche per gli altri social.

I social media sono gratuiti. Per cui vale la pena ricordare questo antico detto:

“Se non paghi per il prodotto è perché tu sei il prodotto.”

Ciò significa che le vostre informazioni personali, le vostre scelte e preferenze sono i dati che Facebook è interessato a conoscere e il metodo che ha scelto per farlo è quello di offrire accesso gratuito ai suoi servizi. Alla luce di ciò, risulta facile capire come a Facebook non interessi proteggere le vostre informazioni oltre a quanto venga imposto dalla legge. Più informazioni condividete col resto del mondo e maggiore è la quantità di dati che Facebook stesso può ottenere.

Ad ogni modo, la maggior parte dei dati è già accessibile a tutti gli utenti di questo social media, inclusi soggetti criminali. Detto ciò esistono delle procedure che potete eseguire per rendere le impostazioni della privacy più efficaci e per decidere quali tipi di informazioni condividere su Facebook e quali no.

Cosa non condividere

La cosa migliore da fare è considerare pubblico, da adesso in poi, tutto quello che si scrive su Facebook. Ciò include messaggi, commenti a post di altre persone e foto. Questo risulta particolarmente vero quando si commentano post di altre persone, dato che in questo caso non si ha alcun controllo sulle impostazioni della privacy dei messaggi, in quanto queste sono responsabilità dell’utente che ha pubblicato quei contenuti.

Sulla privacy dei post pubblicati da voi avete un maggiore controllo ma è risaputo che Facebook cambia le impostazioni della privacy senza preavviso, per cui è meglio tenere a mente che nulla è privato.

Periodi prolungati di assenza

Partendo dal presupposto che nulla è privato, diventa più semplice decidere che tipo di contenuti è opportuno non pubblicare sui social media. Pubblicare un messaggio che dice, ad esempio, che siete in Messico per un periodo di due settimane non è altro che un avviso per tutto il mondo che la vostra casa è vuota, un invito a nozze per i malintenzionati.

Collegamenti alla vostra posizione

Alcuni social media possono collegare la vostra posizione corrente al vostro profilo. La cosa può essere del tutto innocua se siete fuori per pranzo, ma è decisamente più pericolosa se il vostro profilo viene collegato a una stazione ferroviaria o a un aeroporto, poiché questi possono essere altri segnali che la vostra assenza da casa sarà prolungata.

Foto delle vacanze con le date

Tutte le fotocamere registrano informazioni sulle foto scattate, che vengono poi incluse nelle foto stesse. Probabilmente avrete già notato che dopo aver effettuato l’upload di una foto su determinati siti, alcuni dati quali la data in cui è stata scattata la foto o il luogo, vengono inseriti automaticamente. Queste informazioni provengono dai dati Exchangeable Image File (EXIF), che vengono inseriti all’interno dell’immagine stessa. Alcuni social media rimuovono tali informazioni dalle immagini, ma non tutti lo fanno. Per cui se decidete di pubblicare una foto con la data di oggi, in cui vi trovate sotto la torre Eiffel, è chiaro che non siete a casa. È meglio quindi caricare le foto solo dopo che la vacanza è terminata.

Informazioni personali riservate

Il consiglio che stiamo per darvi risulta quasi ovvio: pubblicare informazioni personali riservate non è mai una buona idea. Tuttavia molti non hanno un’idea chiara di cosa rientri in questa categoria. Informazioni come il codice fiscale, il numero di tessera sanitaria o il numero di passaporto sono ovviamente dati da non pubblicare. Ma molte altre informazioni, apparentemente di minore importanza, sono altrettanto pericolose da rivelare a soggetti malintenzionati.

Pensate, ad esempio, a cosa succede quando vi viene chiesto di identificarvi al telefono o su un sito Internet quando non avete una password o state creando un nuovo account. Molto probabilmente vi verrà chiesto di fornire delle informazioni di base quali l’indirizzo della vostra abitazione o il cognome da nubile di vostra madre. Queste due informazioni sono, di norma, molto semplici da reperire online. Infatti di solito non ci preoccupiamo di proteggerle poiché non le riteniamo particolarmente riservate. I cognomi da nubili sono scritti nei necrologi, ad esempio, e molti siti che si occupano di genealogia includono questi dati nei loro database.

Anche la vostra data di nascita, o quella del vostro partner, può aiutare un hacker ad indovinare password numeriche, come il PIN della banca, se tali password non vengono scelte con cura. Gli studi sulle banche dati delle password rubate hanno rilevato che le password che utilizzano date di nascita sono nettamente più comuni di quelle che invece usano sequenze numeriche casuali, ciò è noto anche ai soggetti criminali. Non è mai una buona idea scegliere come password la propria data di nascita, inoltre se questa risulta pubblica su un social media si rende davvero la vita molto facile agli hacker.

Funzioni di base per la privacy su Facebook

Esistono vari modi per effettuare l’accesso a Facebook. Le app ufficiali per i dispositivi Android e Apple, il sito Internet e un numero sempre più elevato di dispositivi di vario tipo, come smart watch o app di terze parti. Il sito Internet dovrebbe essere considerato come la versione principale di Facebook e, in quanto tale, è dotato di un set di impostazioni per la privacy molto più ampio di quello che si può trovare ad esempio su un’app. Per questo, vi consigliamo di utilizzare quest’ultimo per configurare tutte le opzioni relative alla sicurezza.

La maggior parte delle impostazioni relative alla sicurezza sono raggruppate sotto l’icona a forma di lucchetto, che si trova nella parte in alto a destra dello schermo. Potete cliccarci per vedere le varie categorie.![]()

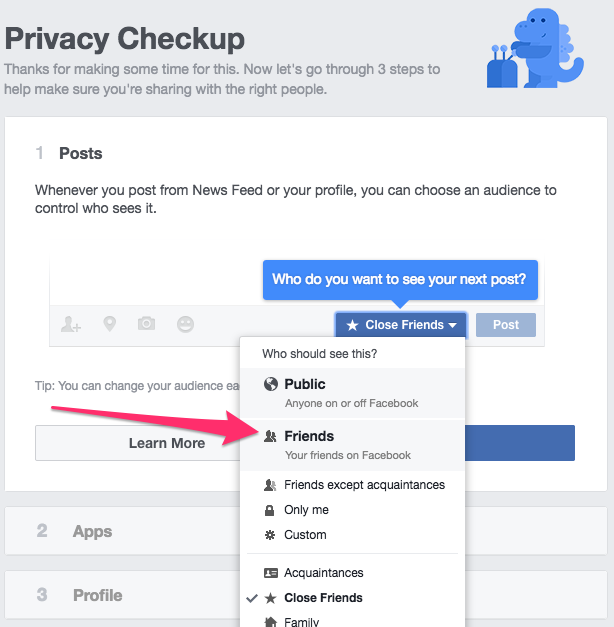

Il Privacy Checkup (Controllo della privacy) è un buon punto di partenza. Cliccandoci sopra, si avvierà una procedura guidata che consente di configurare le opzioni di condivisione delle vostre informazioni. Verificate che queste non vengano condivise pubblicamente. Selezionare l’opzione Friends (Amici) è probabilmente la scelta migliore, dato che in questo modo solo le persone che avete accettato come amici potranno vedere i vostri post.

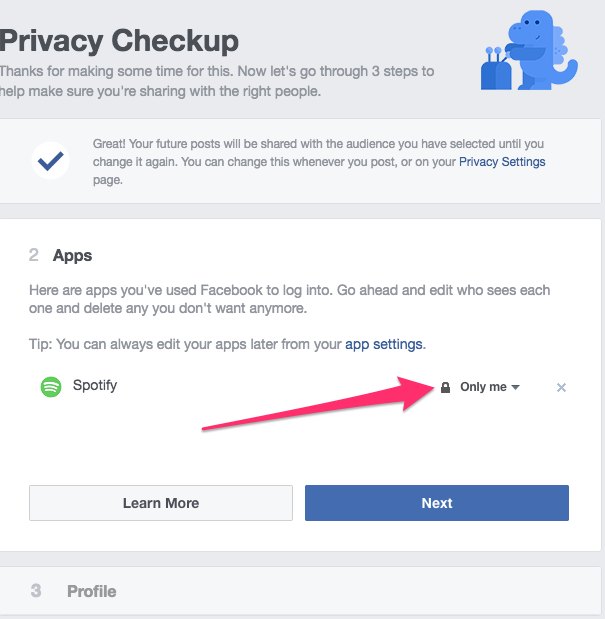

La pagina successiva mostra i permessi che sono stati dati ad alcune app sull’account. Se, ad esempio, avete effettuato l’accesso ad altri siti usando la combinazione username/password di Facebook o se avete usato app sui vostri dispositivi mobili che hanno richiesto l’accesso al vostro account di Facebook, troverete tutte queste informazioni elencate qui. Personalmente, a meno che non desideri che queste applicazioni pubblichino contenuti sul mio profilo, scelgo sempre l’opzione Only me (Solo io). Non mi fido, infatti, delle affermazioni e delle promesse di questi siti o app riguardo alle loro politiche e a cosa pubblicano su Facebook. Scegliendo l’opzione Only me (Solo io), siete sicuri che se anche questi pubblicassero qualcosa, voi sareste gli unici a visualizzare quel contenuto.

Questo articolo contiene maggiori dettagli su come rimuovere le app da Facebook e ulteriori informazioni su cosa accade davvero quando consentite ad app o siti web di accedere al vostro profilo.

Informazioni utili:

Paul Bischoff ha scritto un articolo sui metodi per utilizzare le vostre credenziali di Facebook per fare l’accesso ad altri siti o applicazioni. L’articolo ne spiega il funzionamento in modo dettagliato e fornisce consigli utili per aiutarvi a scegliere cosa fare.

La pagina successiva mostra delle informazioni personali quali numero di telefono, indirizzo e-mail e data di nascita e vi offre la possibilità di scegliere il livello di privacy per ciascuna di esse. Sarebbe meglio impostare tutto su Only me (Solo io), ma se preferite, potete lasciare l’indirizzo e-mail e la data di nascita impostate su Friends (Amici).

Nota:

Facebook suddivide la vostra data di nascita in due parti: la parte relativa a mese e giorno (es. 5 aprile) e la parte che si riferisce all’anno (es. 1944) ed è possibile impostarle su due diversi livelli di condivisione. Se decidete, ad esempio, di condividere con i vostri amici solo il mese e giorno, essi riceveranno comunque un avviso quando è il vostro compleanno. Ma poiché il vostro anno di nascita rimane nascosto, il rischio per la vostra sicurezza è inferiore.

Le altre tre sezioni di questo menu vi consentono di accedere velocemente ad altre impostazioni relative alla privacy.

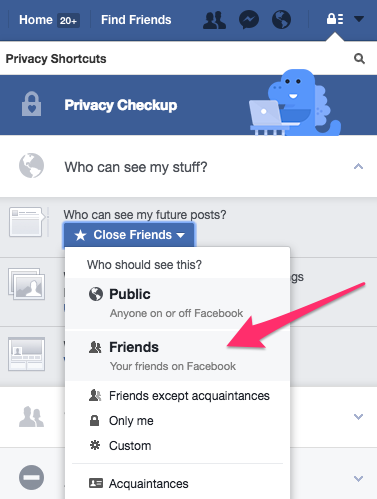

![]()

Una delle sezioni è chiamata Who can see my stuff? (Chi può vedere le mie cose). Anche qui la cosa migliore è scegliere Friends (Amici) ma se volete potete nascondere tutti i vostri post scegliendo Only me (Solo io).

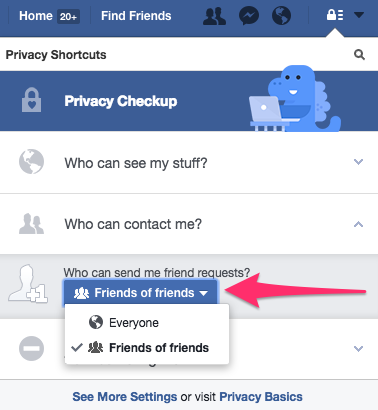

Facebook è stato creato per connettere le persone tra loro, per cui non è possibile impedire del tutto di ricevere richieste di amicizia. Per limitarle, la cosa migliore da fare è selezionare la relativa impostazione su Friends of friends (Amici di amici).

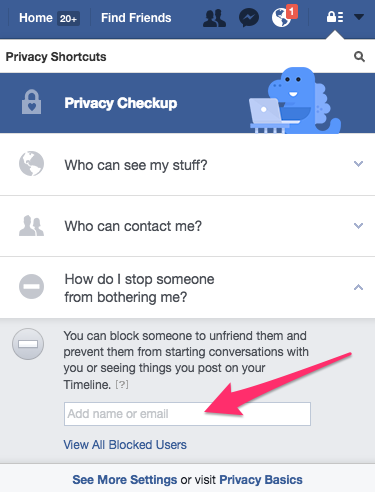

In alcuni casi potreste avere necessità di impedire a un determinato utente di Facebook di vedere le vostre informazioni. Ciò è possibile attraverso la funzione di blocco degli utenti. Secondo quanto sostenuto da Facebook, quando bloccate un utente questo viene anche rimosso dalla lista di amici e non ha più la possibilità di avviare una conversazione con voi o di vedere i contenuti che pubblicate sul vostro diario.

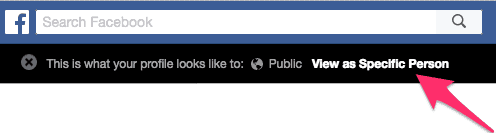

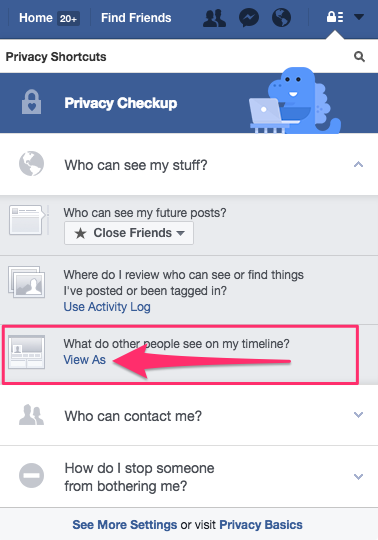

Se siete curiosi di sapere come il vostro profilo appare a un’altra persona, o in generale a tutti gli utenti potete cliccare sull’opzione View as (Visualizza come).

L’impostazione predefinita vi mostrerà il modo in cui il vostro profilo appare al pubblico, ovvero a tutti coloro che non sono tra i vostri amici. Ma potete anche selezionare un nome in particolare, tra i vostri contatti, per vedere cosa quella persona può visualizzare nel vostro profilo. Basta semplicemente inserire il nome della persona nel campo View as specific person (Visualizza come una persona specifica).