Das Innovativste, was derzeit bezüglich Datenschutz und Anonymität bei der Nutzung des Internets zur Verfügung steht, ist The Onion Router, kurz Tor. Das in der Mitte der 90er-Jahre entwickelte Programm ist der Nachfolger eines Projektes des U.S. Naval Research Laboratory.

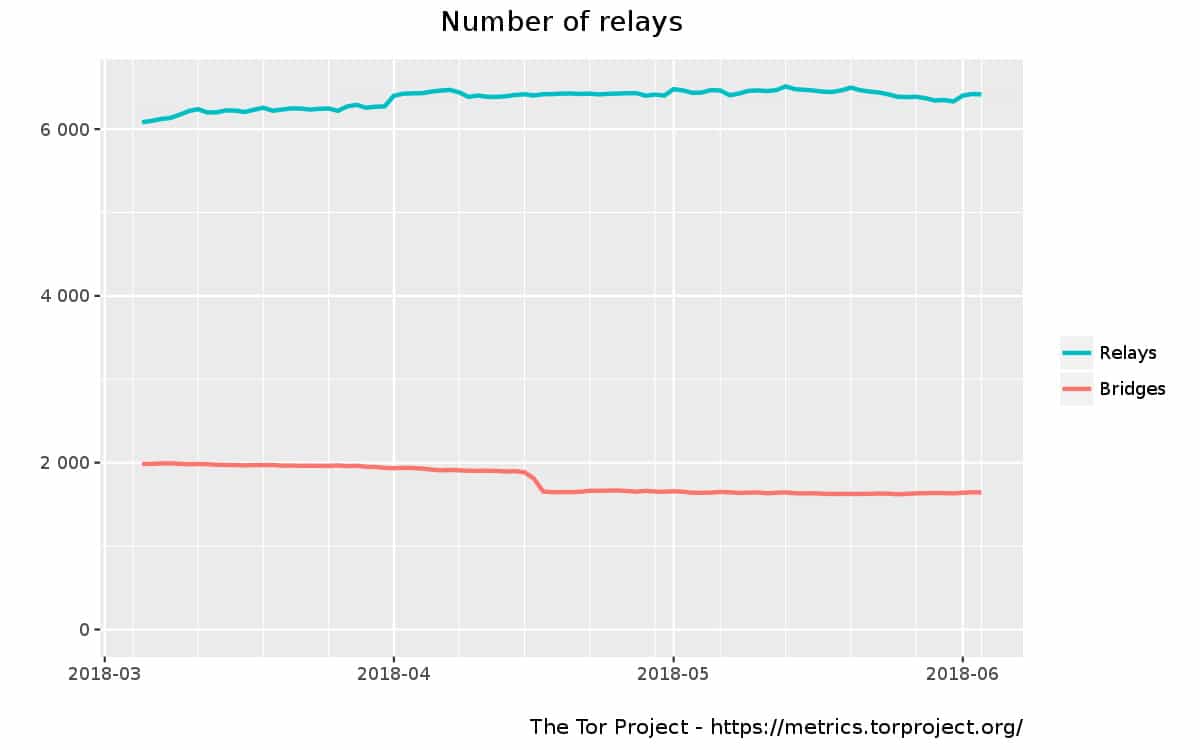

Tor ist die weltweit am häufigsten verwendete Software für den anonymen Zugang zum Internet. Als dieser Artikel veröffentlicht wurde, bestand das Tool aus nahezu 7000 Zwischenstationen und 3000 Bridges, die allesamt von Freiwilligen betrieben wurden.

Wenn Sie ordnungsgemäß mit Tor verbunden sind, können Ihre Webhistorie, Online-Posts, Instant Messages und andere Formen der Kommunikation nicht zu Ihnen zurückverfolgt werden.

Wie Tor funktioniert

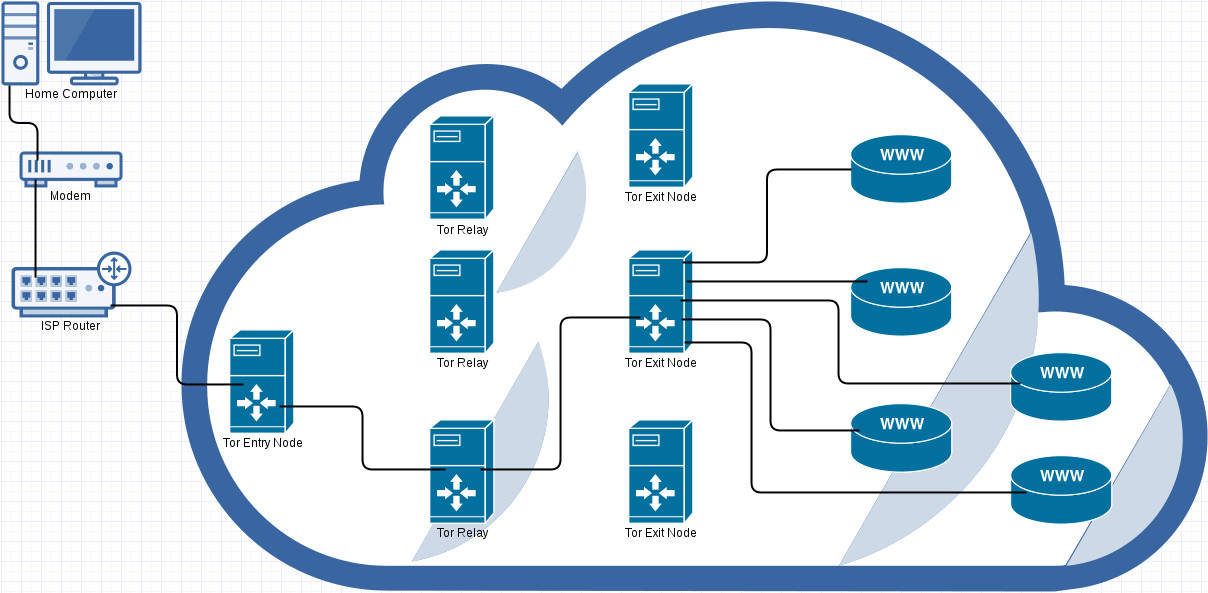

Tor ist ein Netzwerk, das sich aus tausenden Knotenpunkten, auch Relais genannt, zusammensetzt, die von Freiwilligen bereitgestellt werden. Wenn Sie eine Verbindung zum Tor-Netzwerk herstellen, zum Beispiel über den Tor-Browser, durchlaufen alle Daten, die Sie senden und empfangen, dieses Netzwerk und passieren eine zufällige Auswahl von Knotenpunkten. Tor verschlüsselt all diese Daten mehrmals, bevor sie Ihr Gerät verlassen, einschließlich der IP-Adresse des nächsten Knotens in der Sequenz. Eine Verschlüsselungsschicht wird jedes Mal dann entfernt, wenn die Daten einen anderen Knoten erreichen. Dies geschieht fortwährend, bis die Daten beim endgültigen Austrittsknoten eintreffen. Durch diesen Prozess, der als Onion-Routing bezeichnet wird, wird gewährleistet, dass niemand, nicht einmal die Personen, die die Knoten betreiben, den Inhalt der Daten sehen kann und auch nicht, welche Richtung sie nehmen.

Abgefangene Daten können also nicht gelesen werden. Im besten Fall kann entweder der Eintritts- oder der Austrittsknoten bestimmt werden, aber niemals beide. Dadurch ist es unmöglich, die Aktivitäten und den Browserverlauf eines Nutzers zurückzuverfolgen.

Was muss ich tun, um Tor zu verwenden?

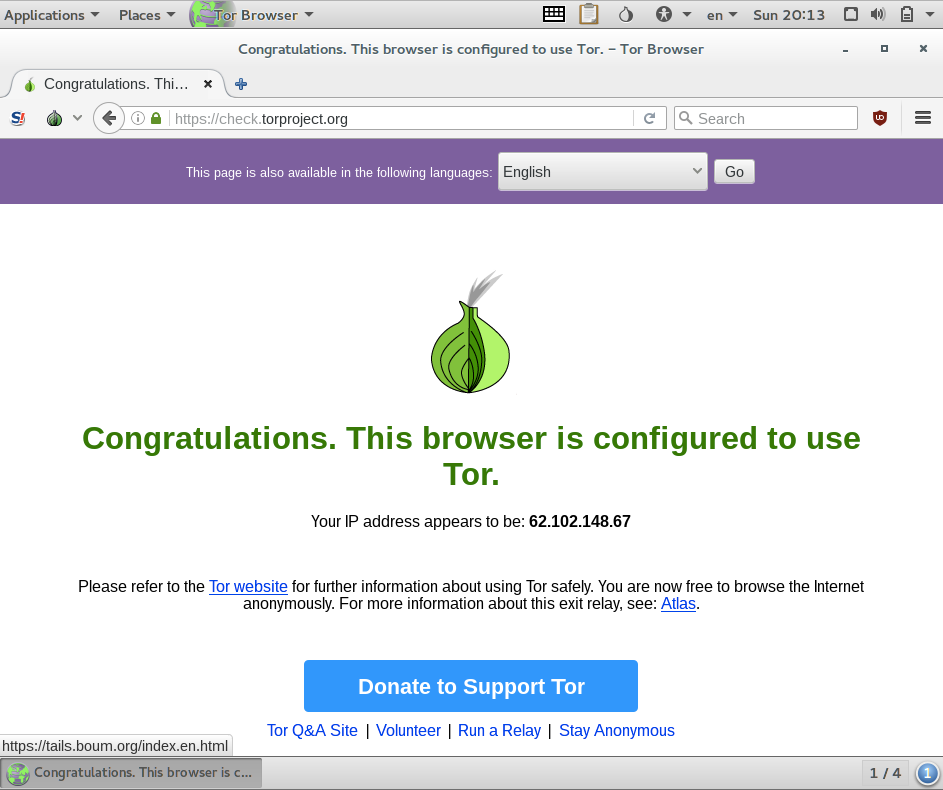

Der Tor-Browser ist die einfachste und beliebteste Methode für die Nutzung von Tor. Er basiert auf Firefox und funktioniert wie eine vereinfachte Version eines beliebigen anderen Webbrowsers. Es sind keine speziellen Optimierungen oder Konfigurationen vorzunehmen, um nach der Ersteinrichtung mit dem anonymen Surfen zu beginnen. – Eine Plug-and-Play-Lösung.

Das Surfen mit dem Tor-Browser ist völlig anonym, andere Aktivitäten auf Ihrem Computer jedoch nicht. Wenn Sie andere Applikationen und Dienste mit dem Tor-Netzwerk verbinden möchten, wird die Sache etwas komplizierter. Eine Liste anderer Projekte finden Sie weiter unten in diesem Artikel.

Und obwohl das Tor-Netzwerk Ihre Verbindung mit dem Internet anonymisiert, sind Sie dennoch selbst dafür verantwortlich, dass Sie anonym bleiben. Ein einziger Fehltritt kann Ihre Anonymität gefährden. Lesen Sie dazu unseren Leitfaden zur vollständigen Online-Anonymität.

Wer sind die Nutzer von Tor?

Die Zahl der Internetnutzer, die Tor verwenden, ändert sich fast täglich. Das Oxford Internet Institute und die University of Oxford haben berechnet, dass zwischen August 2012 und Juli 2013 täglich mehr als 126.000 Personen aus den Vereinigten Staaten das Internet unter Verwendung von Tor genutzt haben. Das sind zwischen 0,025 und 0,05 Prozent der Internetnutzer in den USA.

Genau wie es von TorProject versprochen wird, findet man keinerlei Statistiken darüber, was Nutzer von Tor online tun oder was für Inhalte Sie sich ansehen. Man kann aber mit Sicherheit davon ausgehen, dass viele Tor-Nutzer ihre Anonymität berechtigterweise wahren wollen.

- Journalisten schützen auf diese Weise ihre Quellen.

- Whistleblower versuchen, ihren Job nicht zu verlieren.

- Strafverfolgungsbeamte verfolgen unerkannt Kriminelle.

- Mitarbeiter von IT-Unternehmen führen Sicherheitstests innerhalb ihrer eigenen Netzwerke durch.

- Und viele andere Nutzer sind auf die Anonymität, die Tor ihnen bietet, angewiesen, um ihren Job machen zu können.

Wenn Sie mehr über mögliche legitime Gründe zum Anonym-Bleiben im Netz erfahren möchten, dann finden Sie hier eine zusammenfassende Beschreibung der Tor-Nutzergruppe, die vom Tor-Projekt selbst herausgeben wurde.

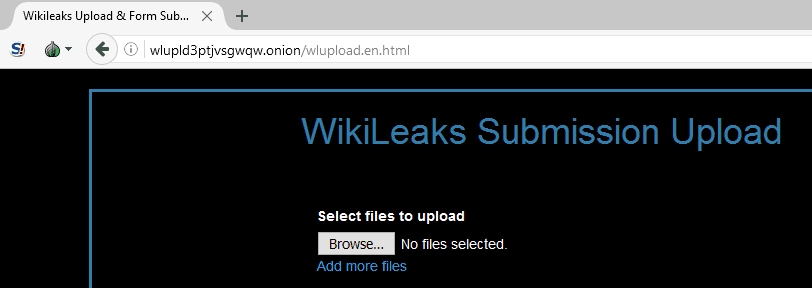

Zugang zum Darknet

Tor ist insofern einzigartig, als es anonymen Zugriff auf das Clearnet und das Darknet ermöglicht. Das Clearnet ist das, was die große Mehrheit der Internetnutzer am besten kennt. Alles im World Wide Web, auf das Sie mit Ihrem Nicht-Tor-Browser zugreifen können, gilt als „klares“/sichtbares Netz. Wenn Sie mit dem Tor-Browser auf Webseiten im Clearnet zugreifen, haben diese Webseiten keine standardmäßige Möglichkeit, Sie zu identifizieren, da Ihr gesamter Internetverkehr zuvor bereits durch das Anonymitätsnetzwerk von Tor gegangen ist. D. h., die Webseite kann lediglich sehen, dass Sie sie von einen Tor-Ausgangsknoten ausgehend besuchen.

Und dann ist da das Darknet. Eigentlich gibt es ein paar Darknets, aber dasjenige, das für Tor-Nutzer zugänglich ist, ist bei Weitem das beliebteste. Das Darknet besteht aus versteckten Services, hauptsächlich Webseiten, auf die Sie mit Ihrem gewöhnlichen Browser nicht zugreifen können. Die verborgenen Services von Tor können durch ihre Top-Level-Domänen „.onion“ identifiziert werden, die am Ende der URLs erscheinen. Nur Personen, die mit dem Tor-Netzwerk verbunden sind, können auf verborgene Dienste von Tor zugreifen. Sie bleiben dabei anonym. Aber man muss auch wissen, wo nach diesen Services zu suchen ist – Google und andere Suchmaschinen indizieren keine .onion-Webseiten. Darüber hinaus schützt das Tor-Netzwerk auch die Identität von Personen, die diese verborgenen Dienste erstellen, sodass es nahezu unmöglich ist zu wissen, wer eine bestimmte .onion-Seite besitzt oder betreibt.

Lesen Sie mehr dazu: Wie Sie sicher auf das Darknet und das Deep Web zugreifen können

Aus all diesen Gründen ist das Darknet aber auch besonders gut für Kriminalität geeignet und hat den Ruf, die schäbige Seite des Internets zu sein. Obwohl Tor, wie bereits erwähnt, vielfältig legal und legitim genutzt wird, gibt es im Darknet Marktplätze für illegale Waren und Dienstleistungen sowie Blogs und Foren extremistischer Gruppierungen.

Ist Tor legal?

Obwohl die Verwendung von Tor völlig legal ist, können Sie sich schon allein durch das Herstellen einer Verbindung in einigen Teilen der Welt verdächtig machen. Es ist zwar noch nie jemand wegen der Nutzung von Tor verhaftet und noch nicht einmal mit einem Bußgeld bestraft worden, aber es gibt Berichte über Befragungen von Nutzern zu ihren Browsing-Gewohnheiten durch Internetdienstanbieter und örtliche Strafverfolgungsbehörden. Anlass dafür sind die aus den Protokollierungen der Internetdienstanbieter ersichtlichen Verbindungsherstellungen zu Tor.

Diejenigen, die eine Tor-Zwischenstation betreiben, müssen darauf vorbereitet sein, dass sie früher oder später entweder von ihrem Internetdienstanbieter, den örtlichen Strafverfolgungsbehörden oder von beiden kontaktiert werden. Als Grund werden dabei illegale Onlineaktivitäten angegeben, die der IP-Adresse ihrer Zwischenstation zugeordnet werden. Bis dato ist es in diesen Fällen ausreichend, dass Nutzer die entsprechenden Seiten ganz einfach darüber informieren, dass diese IP-Adresse einem Knotenpunkt des Tor-Netzwerkes zugeordnet ist und dass auf diesem Server keine Protokollierungen stattfinden.

Die Kombination von Tor mit einem VPN

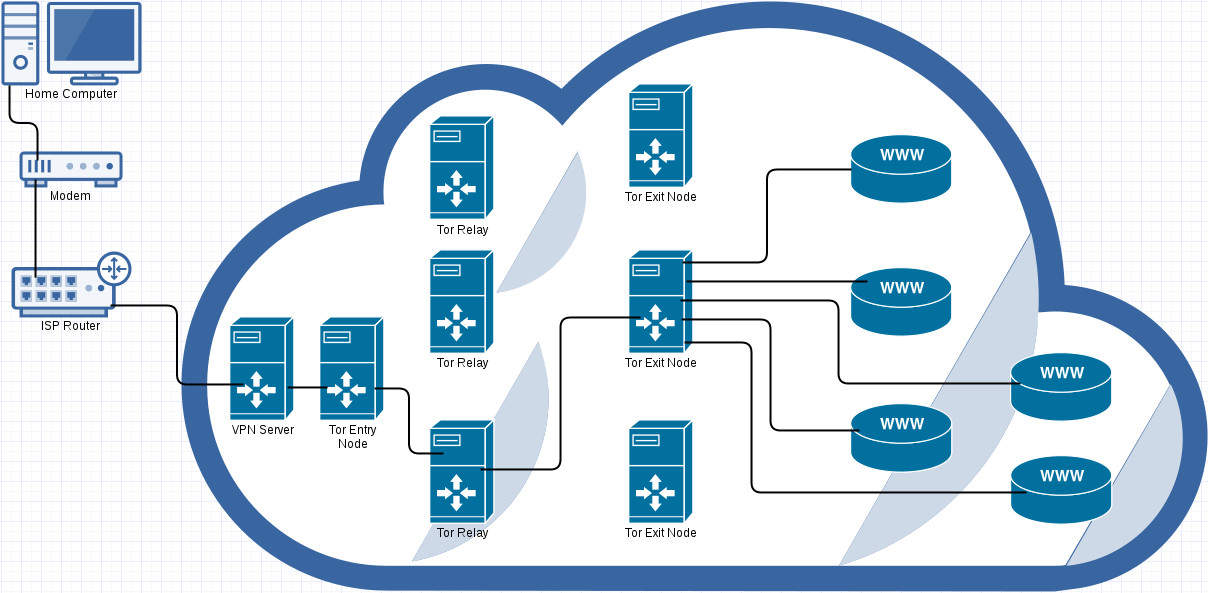

Aus dem eben genannten Grund sollten Sie Ihre Privatsphäre innerhalb des Tor-Netzwerkes noch tiefergehend schützen, indem Sie gleichzeitig ein VPN nutzen. Ein VPN, also ein virtuelles privates Netzwerk (engl. Virtual Private Network), ist ein verschlüsselter Tunnel innerhalb des Internets zwischen Ihrem Computer und einem VPN-Server. Wenn Sie über ein VPN im Internet surfen, dann wirkt es so, als würden Sie von einem VPN-Server aus browsen und nicht von Ihrem Computer aus. Um ein Beispiel zu geben: Eine Nutzerin in New York kann sich mit einem VPN-Server in Los Angeles verbinden. Dadurch wird sie von allen Webseiten, die sie besucht, nicht als Nutzerin aus New York, sondern als Nutzerin aus Kalifornien registriert. Ihr Internetserviceanbieter in New York wird keinen ihrer Web-Zugriffe sehen können. Alles, was er sieht, sind verschlüsselte Daten, die zwischen ihrem Computer und dem VPN-Server, mit dem sie verbunden ist, hin und her gehen. Sonst nichts.

Vereinfacht dargestellte VPN-Verbindung

Grundsätzlich dient ein VPN dazu, Ihre Daten zu verschlüsseln und Ihren tatsächlichen Standort zu verschleiern. Ihre Nutzeraktivitäten werden dadurch jedoch keineswegs völlig anonymisiert. Ein VPN sorgt lediglich für einen verschlüsselten Tunnel zwischen Ihrem Computer und dem VPN-Server, mit dem Sie verbunden sind. Der Betreiber eines VPN-Servers ist in der Lage, Ihre Online-Aktivitäten zu beobachten. Seriöse VPN-Dienste geben allerdings an, dies nicht zu tun, da es nicht mit ihren Datenschutzrichtlinien vereinbar ist.

Tor kommt ins Spiel, wenn es darum geht, Ihre Verbindungen zu Webseiten zu anonymisieren. Ihr Computer verbindet sich dabei mit einem Tor-Eintrittsknotenpunkt, woraufhin Ihr gesamter Datenverkehr eine Zwischenstation durchläuft, um dann zu einem Ausgangsknotenpunkt und von dort aus zur Zielwebseite gesendet zu werden. Alles, was Ihr Internetdienstanbieter während dieses Prozesses sehen kann, ist Ihre Verbindung zu einem Tor-Eintrittsknotenpunkt. Aber schon das allein kann genügen, um Aufmerksamkeit auf sich zu ziehen.

Vereinfacht dargestellte Tor-VerbindungDie Lösung für dieses Problem scheint einfach zu sein: Verbinden Sie sich mit einem VPN, öffnen Sie den Tor-Browser und surfen Sie anonym. Ihr Internetserviceanbieter kann auf diese Weise nicht erkennen, dass Sie mit Tor verbunden sind, und Ihr VPN kann den Inhalt des Tor-Datenverkehrs nicht einsehen.

Allerdings scheint dies für ein wenig Verwirrung zu sorgen, da sich viele fragen, ob es besser ist, sich zuerst mit einem VPN oder zuerst mit Tor zu verbinden.

Die einfachere Option ist die Verbindungsherstellung zu einem VPN, um danach den Tor-Browser zu öffnen. Der umgekehrte Prozess ist etwas komplizierter, da Sie dafür eine Remote-Secure-Shell-Verbindung zum VPN-Server oder einen VPN-Client benötigen, der eine entsprechende Funktion in seinen Konfigurationsoptionen enthält. Sie werden während dieses Prozesses irgendwann auf eine Option treffen, die es Ihnen ermöglicht, Tor als einen “Proxy” für den VPN-Client zu nutzen. Durch diese können Sie eine sichere Verbindung herstellen.

Die erste Verbindungsvariante Tor über VPN verhindert, dass Ihr Internetdienstanbieter sieht, dass Ihr Computer verschlüsselte Informationen zu einem bestimmten Server sendet oder von diesem empfängt. Auch der VPN-Server registriert lediglich, dass er mit einem Tor-Eingangsknotenpunkt verbunden ist und dass Ihre gesamten Surf-Aktivitäten über dieses Netzwerk abgewickelt werden. Die Webseiten auf der anderen Seite des Tor-Netzwerkes können ebenfalls keine Informationen über Sie erlangen, die eine persönliche Identifizierung möglich machen.

NordVPN unterhält Server mit Tor-über-VPN-Voreinstellungen, sodass Sie den Tor-Browser gar nicht erst verwenden müssen. Sie sollten allerdings bedenken, dass Chrome und andere verbreitete Browser möglicherweise Informationen an Webseiten weitergeben, die Sie identifizieren könnten.

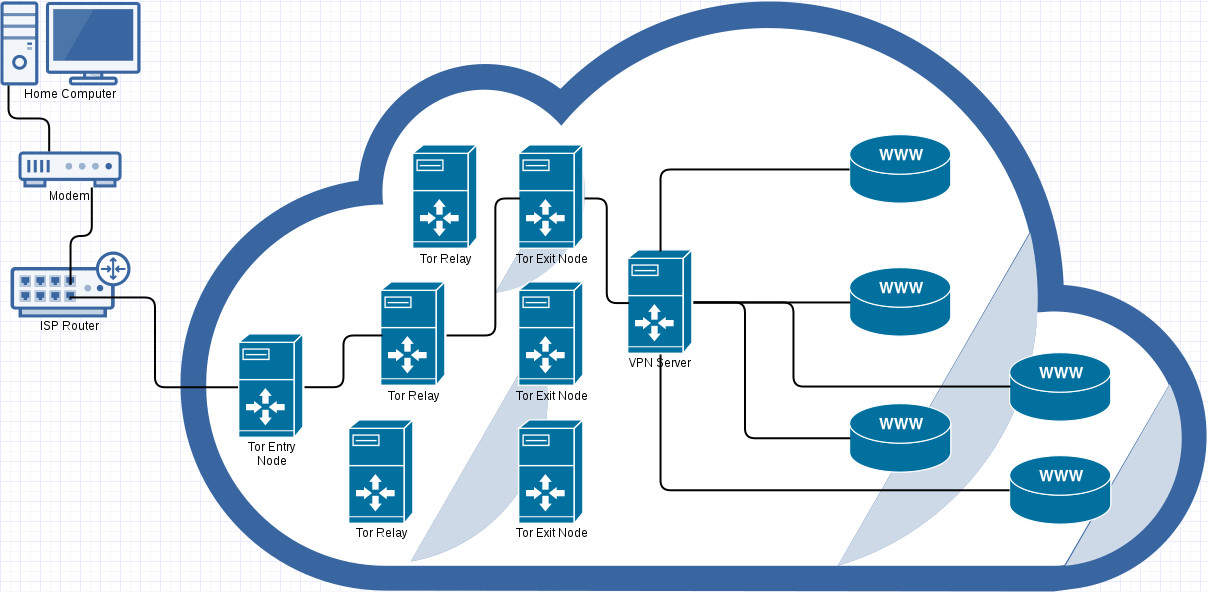

Erstes Szenario: Zuerst mit einem VPN verbinden und dann mit TorDie zweite Verbindungsvariante VPN über Tor ermöglicht Ihrem Internetdienstanbieter lediglich zu sehen, dass Ihr Computer mit einem Tor-Eintrittsknotenpunkt kommuniziert. Allerdings erhält der VPN-Server von einem Tor-Austrittsknotenpunkt Ihre Anmeldeinformationen, die als persönliche Identifikationsdaten verwendet werden können. Auf diese Weise kann die Anonymität eines Tor-Nutzers gefährdet werden. Die Webseiten, mit denen Sie sich verbinden, registrieren jedoch nur die Adresse des VPN-Servers.

AirVPN und BolehVPN sind zwei Beispiele für VPN-Anbieter, die VPN-über-Tor-Verbindungen ermöglichen.

Zweites Szenario: Zuerst mit Tor verbinden und dann mit einem VPNWenn Ihr VPN-Anbieter Protokolle über Ihre Internetaktivitäten führt, dann wird dadurch der mögliche Vorteil einer Tor-Nutzung wieder aufgehoben.

Sollten Sie mehr über die Unterschiede zwischen Tor über VPN und VPN über Tor erfahren wollen, dann empfehlen wir unseren Leitfaden für den Zugang zum Deep Web und zum Darknet sowie unsere Liste der besten VPNs für Tor.

Wurde der Schutz von Tor schon einmal durchbrochen? Was ist über die Schwächen von Tor bekannt?

Die Hauptschwäche von Tor besteht darin, dass es anfällig für Datenverkehrsanalyse-Angriffe ist. Aber das ist keine Neuigkeit. Sogar die ursprünglichen Designdokumente weisen auf diese Art von Schwachstelle hin. Davon einmal abgesehen ist Tor auch nicht dafür ausgelegt, einem großangelegten Angriff durch schädliche Knotenpunkte standzuhalten.

Nachdem der illegale Warenmarkt Silk Road 2.0 geschlossen und sein Gründer festgenommen worden war, veröffentlichte die Crew von Tor einen Patch für ihre Software und forderte die Nutzer zum Upgraden auf. Es war eine Gruppe von Relais gefunden worden, die die Anonymität von Nutzern, die auf versteckte Dienste im Netzwerk zugreifen wollten, aufgehoben hatte. Um diesen Angriff durchzuführen wurden geschätzte 50.000 US-Dollar für Services von Amazon ausgegeben, um die kompromittierten Relais zu hosten. Das Team von Tor hat außerdem Informationen erhalten, die darauf hindeuten, dass Wissenschaftler der Carnegie Mellon University vom FBI eine Zahlung von über einer Million Dollar erhalten haben, um diesen Angriff auszuführen. Trotz dieser jüngsten Attacke auf Tors Reputation ist Silk Road 3.0 bereits in Betrieb. Im Fall des Carnegie Mellon-Angriffs waren nur etwa sechs Prozent der Tor-Knoten kompromittiert.

Benutzerfehler

Diese Seiten und die Menschen hinter ihnen, zusammen mit einigen anderen, die im Rahmen der gleichen Operation getroffen wurden, wurden in erster Linie aufgrund menschlicher Fehler zu Opfern. Tor ist nur anonym, wenn es anonym genutzt wird. Die versteckten Server sind nur so sicher wie der Code, der auf ihnen installiert ist. Die Verwendung von persönlichen Informationen innerhalb des Deep Webs oder des Darknets wird Ihre Anonymität viel schneller kompromittieren, als es jede Strafverfolgungsbehörde kann. Die Verwendung von veralteten oder fehlerhaften Codes auf einem versteckten Server macht ihn für Sicherheits-Exploits anfällig, die schließlich dazu führen, dass er eingenommen wird.

Tor ist ein hervorragendes Tool zur Wahrung Ihrer Privatsphäre und Anonymität. Aber es ist nur so gut wie diejenigen, die es nutzen. Das schwache Glied ist nicht Tor, sondern die Nutzerbasis.

Welche Möglichkeiten gibt es sonst noch? Derzeit ist Tor das größte anonyme Netzwerk der Erde, aber ist es auch die einzige Option? Natürlich nicht. Wenn es um Software geht, gibt es immer mehr als nur einen Weg, der nach Rom führt.

Alternativen zu Tor

Wie man weiß, wird das Tor-Projekt nach wie vor weitergeführt und -entwickelt. Dennoch mag sich mancher fragen, welche Alternativen verfügbar sind. Für diese Leute haben wir gute Nachrichten: Es gibt auch noch andere Tools, mit denen Sie anonym bleiben können. Im Folgenden gehen wir näher auf einige der Beliebtesten ein, die derzeit zur Verfügung stehen.

I2P

Ähnlich wie Tor verwendet auch I2P, das Invisible Internet Project (dt. Projekt Unsichtbares Internet), eine dezentralisierte Netzwerkdatenbank und Peer-Auswahl für anonymen Datenverkehr. Obwohl auch dieses Netzwerk anfällig für Angriffe durch Datenverkehrsanalyse ist, hat es im Vergleich zu Tor einige Vorteile. Peers werden beispielsweise aufgrund von ständig aktualisierten Profilen und Leistungseinstufungen ausgewählt. Das Netzwerk ist außerdem klein genug, dass nur wenige oder gar keine aktiven Blockierungen nötig sind, um unerwünschte Zugriffe zu verhindern.

Freenet

Anders als Tor verwendet Freenet keine eigens für den Netzzugang eingerichteten Eingangs- und Ausgangspunkte. Stattdessen stellen Nutzer über die Computer ihrer Freunde Verbindungen zu Freenet her. Wenn Sie keine Freunde in Freenet haben, können Sie Verbindungen über die Computer von Fremden herstellen, was aber als weniger sicher gilt, als das Verbinden zu Computern von Freunden, denen man vertraut. Bei Freenet handelt es sich um ein Dateiverteilungssystem, bei dem verschlüsselte Dateien auf den Computerfestplatten innerhalb eines Netzwerkes gespeichert werden. Durch die Verschlüsselung ist es unwahrscheinlich, dass Nutzer in der Lage sind herauszufinden, was diese Dateien tatsächlich enthalten.

JonDoFox

Ein weiteres Anonymisierungs-Tool zum Surfen, das Tor ähnelt, ist das auf Mozilla Firefox oder Firefox ESR basierende JonDoFox. Der Nutzercomputer verbindet sich hierbei mit einer Reihe von Mix-Betreibern, die den Datenverkehr des Nutzers anonymisieren und ihn mit mehreren Verschlüsselungsschutzschichten umhüllen. Das JonDoFox-Netzwerk ist genau wie Freenet erheblich kleiner als das Tor-Netzwerk, was in erster Linie dem Zertifizierungsprozess geschuldet ist. Um Betreiber eines Mixes (einer Zwischenstation) zu werden, müssen Sie einen Zertifizierungsprozess durchlaufen. Dadurch wird zumindest theoretisch die Chance vermindert, dass sich ein Angreifer in die modifizierten Server einschleicht. Ob das tatsächlich der Fall ist, muss durch Tests unter simulierten Bedingungen erst noch nachgewiesen werden.

GNUnet

GNUnet ist ein Peer-to-Peer-Filesharing-Tool, das durch große Gruppen von Nutzern die Identitäten der einzelnen Individuen verschleiert. Ein Individuum ist (außer vom Initiator) innerhalb der Gruppe nahezu nicht von den anderen Nutzern zu unterscheiden.

Leistungsfähigere Lösungen, die derzeit entwickelt werden

Die folgenden, sich in Entwicklung befindlichen Projekte haben zum Ziel, noch leistungsfähigere Anonymisierungsnetzwerke für noch spezifischere Anwendungen zu schaffen. Tor wurde als eine Art allgemein anwendbare Lösung für anonymes Surfen entwickelt. Die nachfolgenden Projekte befassen sich mit konkreten Anwendungen für die Nutzung des Webs.

Aqua/Herd

Aqua ist ein Filesharing-Netzwerk, das mit dem Ziel vollständiger Anonymität entwickelt wurde. Herd ist dagegen ein Voice-over-IP-Netzwerk. Die Designer arbeiten an einer Lösung, Metadaten vom Netzwerkdatenverkehr zu trennen, da diese hauptsächlich für das Nachverfolgen eines Client und des Servers, mit dem der Client kommuniziert, dienen.

Vuvuzela/Alpenhorn

Alpenhorn ist die zweite Version von Vuvuzela, das nach dem Horn benannt ist, das bei Fußballspielen in Lateinamerika und Afrika verwendet wird. Es handelt sich bei Alpenhorn um ein anonymes, Metadaten-freies Chat-Programm, das zumindestens theoretisch für Millionen von Nutzern verfügbar gemacht werden kann. Sie können in naher Zukunft eine Public-Beta-Lösung erwarten.

Dissent

Wenn Ihnen Anonymität wichtiger als kurze Latenzzeiten ist, dann bietet Dissent Ihnen die derzeit größte Anonymität. Aufgrund seiner höheren Latenzzeit und der geringen Datenübertragungsrate ist Dissent am besten für Blogging, Mikroblogging oder sogar IRC-artige Kommunikation geeignet. Das Funktionsprinzip von Dissent ist recht simpel, schlägt sich aber negativ auf die Datenübertragungsrate nieder. Wenn ein Client etwas überträgt, dann übertragen alle anderen Clients ein Paket derselben Größe. Anstelle von Onion-Routing basiert Dissent auf DC-Netzwerken und verwendet Dining-Cryptographers-Algorithmen. In Kombination mit einer überprüfbaren Zufallspermutation wird damit der höchste Grad an Anonymität erreicht, der Forschern derzeit bekannt ist.

Riffle

Das Interesse an anonymem Filesharing nimmt mehr und mehr zu. Riffle ist ein weiterer Versuch, eine anonyme Filesharing-Methode für Dateien jeglicher Größe zu entwickeln. Riffle soll Tor nicht ersetzen, sondern ergänzen, da Tor Anonymität im Falle von Filesharing nicht gewährleistet. Mit Riffle steht Nutzern eine wahrhaft anonyme Filesharing-Methode zur Verfügung, die gleichzeitig nicht zur Drosselung des Tor-Netzwerkes führt. Angeregt von Dissent verwendet auch Riffle eine Zufallspermutation – allerdings nicht den Dining-Cryptographers-Algorithmus.

Riposte

Die Entwicklung von Riposte wurde von Dissent angeregt, allerdings legt Riposte seinen Fokus auf Mikroblogging, wobei Nutzer ihre “Blogs” mit Informationsschnipseln (z.B. Zitate von berühmten Persönlichkeiten, Bitten um Feedback oder Aufforderungen, einem Netzwerk beizutreten) aktualisieren. Zu diesen Mikroblogging-Services gehören beispielsweise Twitter und Pinterest. Auch Riffle ermöglicht seinen Nutzern anonymes Mikroblogging, allerdings geht das zu Lasten der Internetgeschwindigkeit. Genau wie Dissent verwendet Riposte ein DC-Netzwerk, um ursprüngliche Datenübertragungen innerhalb einer riesigen Menge von Übertragungen zufälliger Datenbits der gleichen Größe zu verstecken.

Tor-Projekte

Zum Schluss haben wir im Folgenden als so etwas wie eine kleine Zugabe eine Liste der anderen in Entwicklung befindlichen Projekte bzw. Produkte des TorProject zusammengestellt, die sich alle auf den Schutz Ihrer Privatsphäre im Internet konzentrieren. Einige dieser Produkte sollen der Lösung recht offensichtlicher Probleme dienen und sind benutzerfreundlich. Bei anderen handelt es sich eher um Lösungen für ”Probleme hinter den Kulissen”. Für Softwareentwickler stehen einige Programmierbibliotheken zur Verfügung, sodass ihre Produkte in der Lage dazu sind, mit dem Onion-Netzwerk zu kommunizieren.

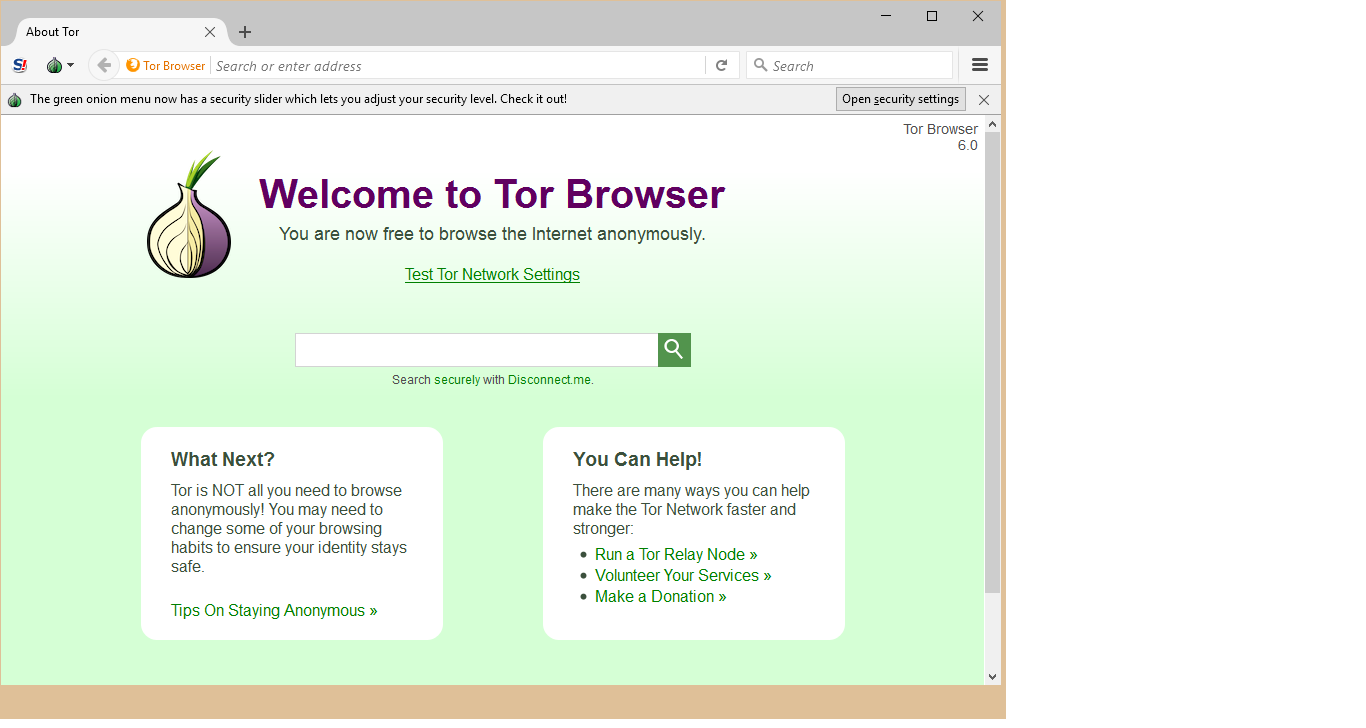

Der Tor-Browser

![]() Das ist das Tool, das die meisten für den Zugang zu Tor nutzen. Der Browser ist sehr einfach zu erhalten und anzuwenden. Da es sich bei dem Browser um eine modifizierte Version von Mozilla Firefox handelt, sieht er wie jeder andere Webbrowser aus und auch der Gebrauch entspricht dem eines normalen Browsers. Die Modifizierung ist so angelegt, dass beim Browsen keine Spuren auf Ihrem Computer hinterlassen werden. Sie müssen lediglich die Ihrem Betriebssystem (Windows, MacOS oder Linux) entsprechende, komprimierte Datei herunterladen und in einem eigenen Ordner extrahieren. Führen Sie dann alle ausführbaren Dateien aus und schon können Sie nach Belieben und in völliger Anonymität surfen. Wenn Sie den Browser schließen, werden alle Ihre Spuren aus dem Speicher entfernt. Lediglich Ihre Lesezeichen/Favoriten und Downloads bleiben erhalten.

Das ist das Tool, das die meisten für den Zugang zu Tor nutzen. Der Browser ist sehr einfach zu erhalten und anzuwenden. Da es sich bei dem Browser um eine modifizierte Version von Mozilla Firefox handelt, sieht er wie jeder andere Webbrowser aus und auch der Gebrauch entspricht dem eines normalen Browsers. Die Modifizierung ist so angelegt, dass beim Browsen keine Spuren auf Ihrem Computer hinterlassen werden. Sie müssen lediglich die Ihrem Betriebssystem (Windows, MacOS oder Linux) entsprechende, komprimierte Datei herunterladen und in einem eigenen Ordner extrahieren. Führen Sie dann alle ausführbaren Dateien aus und schon können Sie nach Belieben und in völliger Anonymität surfen. Wenn Sie den Browser schließen, werden alle Ihre Spuren aus dem Speicher entfernt. Lediglich Ihre Lesezeichen/Favoriten und Downloads bleiben erhalten.

.onion-Webseiten

Hierbei handelt es sich um Webseiten, die nur innerhalb des Tor-Netzwerkes zugänglich sind. Außerdem muss man wissen, wo genau sie zu finden sind. Es existiert eine Reihe von speziellen Suchmaschinen wie beispielsweise Onion.city und Onion.to. Sie sollten allerdings immer bedenken, dass sich im Darknet Betrüger und Honeypots tümmeln. Überlegen Sie also gut, was Sie anklicken. Außerdem sollten Sie gewarnt sein, dass Sie einigen sehr verstörenden Bildern begegnen könnten.

Orbot

Sie können mit Ihrem Android-Gerät auf das Tor-Netzwerk zugreifen, indem Sie Orbot nutzen. Das Programm kreiert auf Ihrem Gerät einen Tor-Proxy, sodass der gesamte Internetdatenverkehr Ihres Gerätes durch das Tor-Netzwerk läuft. Das bedeutet, dass auch der Datenverkehr all Ihrer Telefon- oder Tablet-Apps durch das Tor-Netzwerk geleitet wird. Allerdings sind einige Apps dazu entwickelt, nicht anonym zu sein. In diesem Falle funktioniert die Anonymisierung des Tor-Netzwerkes nicht. Um auch hier völlige Anonymität zu erreichen, sind einige Schritte vonnöten, um sicherzustellen, dass diese Löcher gestopft werden oder dass die Apps zumindest nicht laufen, wenn Sie Tor gerade nutzen. So sollten Sie beispielsweise nicht vergessen, Auto-Sync zu deaktivieren und alle Apps zu schließen, die Sie automatisch in Accounts wie Gmail, Yahoo!, Facebook oder Twitter einloggen.

OrFox

Zusätzlich zu Orbot gibt es einen weiteren Browser für Android-Geräte: OrFox. Er erlaubt es Ihnen, im Netz mittels Tor zu surfen. Dieses anonyme Websurfing gilt jedoch nur für den Browser. Alle anderen Apps auf Ihrem Android-Gerät kommunizieren nach wie vor über die normalen Verkehrswege und somit ohne die Anonymität, die der Onion-Router bietet.

Tails

Hierbei könnte es sich um die vielleicht beste Nutzung von Tor handeln. Tails ist ein “Live-Betriebssystem”, das von einer CD oder einem USB-Speicherstick aus ausgeführt wird. Dabei wird die CD oder der USB-Stick direkt vor einem Neustart in den Computer eingelegt/eingesteckt. Wenn das BIOS des Computers richtig eingerichtet ist, wird nicht das Betriebssystem auf der Festplatte geladen, sondern stattdessen Tails. Das ist die perfekte Lösung für anonymes Websurfing auf einem Computer, der Ihnen nicht gehört. Sie hinterlassen so keine Browsing-Spuren. Die interne Festplatte des Computers ist nicht betroffen, wenn Tails ausführt wird, und der Computerspeicher wird mit jedem Neustart gelöscht. Des Weiteren werden Cookies und temporäre Internetdateien, die in Tails hochgeladen wurden, nicht auf der CD oder dem Stick gespeichert, sodass sie ebenfalls verschwunden sind, wenn ein Neustart durchgeführt wurde.

Arm

Arm wurde Ihnen das erste Mal am Ende des Artikels Wie man seine eigene Tor-Zwischenstation oder seinen eigenen Tor-Knotenpunkt einrichtet vorgestellt. Es handelt sich dabei um einen Kommandozeilen-basierten Monitor für eine Tor-Zwischenstation. Darin werden Echtzeitinformationen über eine Zwischenstation oder eine Bridge im Tor-Netzwerk angezeigt. Diese Informationen in Form von Statistiken, Messwerten und Funktionsberichten helfen Ihnen dabei, Kontrolle über Ihre Zwischenstation zu behalten. Sie können beispielsweise sehen, wie viele Nutzer über Ihre Zwischenstation Zugang zu Tor erlangt haben oder wie viel Ihrer verfügbaren Datenübertragungsrate durch die Unterstützung von Tor in Anspruch genommen wird.

Atlas

Atlas ist eine Web-Anwendung, die Informationen über den aktuellen Status der Zwischenstationen des Tor-Netzwerkes liefert. Wenn Sie den Namen einer Zwischenstation in die Suchzeile im oberen Bereich der Seite eingeben, erhalten Sie eine allgemeine Übersicht über den aktuellen Status der Station. Wenn Sie den Spitznamen der Zwischenstation anklicken, wird Ihnen ein wesentlich detaillierterer Bericht zusammen mit Erklärungen zu allen Flags des Knotenpunktes angezeigt.

Pluggable Transports

Dieses Tool modifiziert die Erscheinung Ihres Datenstroms, um die Verbindung mit einem Tor-Netzwerk aufrechtzuerhalten. Die Tatsache, dass Sie Tor verwenden, kann nämlich nicht nur durch die IP-Adressen der Zwischenstationen und Bridges erkannt werden, sondern auch durch den Datenverkehr selbst. Tor-Datenverkehr kann also als solcher erkannt und somit blockiert werden. Pluggable Transports ist ein Tool, das die Eigenschaften des Tor-Datenverkehrs verändert, um ihn als normalen Datenverkehr erscheinen zu lassen, damit Erkennung und Blockierung vermieden werden.

Stem

Hierbei handelt es sich um die Bibliothek, die Entwickler für die Erstellung von Programmen nutzen, die mit Tor interagieren. Arm ist beispielsweise selbst genau so ein Programm.

OONI

Während Atlas den aktuellen Status des Tor-Netzwerkes anzeigt, ist OONI eine Seite, die den aktuellen Status der weltweiten Zensur präsentiert. Das tut sie, indem sie ein bereits vorliegendes gutes Ergebnis bezüglich Internetzensur mit dem Ergebnis eines ungeschützten, unverschlüsselten Vorganges vergleicht. Jede Diskrepanz zwischen diesen Ergebnissen wird als Beweis von Manipulation oder Zensur interpretiert.

TorBirdy

Hierbei handelt es sich um eine Erweiterung für Mozilla Thunderbird, die den Client so konfiguriert, das er innerhalb des Tor-Netzwerkes funktionieren kann. Man kann die Erweiterung als einen Tor-Button für Thunderbird betrachten.

Onionoo

Onionoo ist ein webbasiertes Protokoll, das Informationen zum aktuellen Status des Onion-Netzwerkes enthält. Diese Informationen werden nicht in einem für Menschen lesbaren Format präsentiert, sondern werden für andere Anwendungen wie beispielsweise Atlas oder Tor2Web verwendet.

Metrics Portal

Wie der Name schon andeutet, erhalten Sie durch dieses Portal Messdaten über das Tor-Netzwerk einschließlich Datenübertragungsrate und geschätzter Größe der aktuellen Nutzergruppe. Jeder Forscher, der an spezifischen, detaillierten Statistiken zum Tor-Netzwerk interessiert ist, kann sie hier finden oder kann hier Anfragen zu Messdaten stellen, die ihn/sie interessieren.

Shadow

Hierbei handelt es sich um eine Netzwerksimulation, die den tatsächlichen Tor-Browser verwendet. Diese Simulation ist insbesondere dazu geeignet, unter kontrollierten Bedingungen zu testen, wie Tor ein (simuliertes) Netzwerk beeinflusst. Sie können also entsprechende Tests durchführen, ohne Ihr eigenes Netzwerk dazu zu verwenden. Shadow ist die perfekte Lösung für das Experimentieren mit Tor und anderen Programmen, bevor sie innerhalb Ihres örtlichen Netzwerkes Anwendung finden.

Tor2Web

Tor2Web erlaubt Nutzern den Zugang zu Webseiten, die sich innerhalb der versteckten Services von Tor befinden – und zwar mit Browsern, die keine Tor-Browser sind. Dadurch wird Internetnutzern also die Möglichkeit gegeben, mit Standardbrowsern auf versteckte Informationen innerhalb des Tor-Netzwerkes zuzugreifen, was allerdings zur Aufgabe der Nutzeranonymität führt. Die Anonymität der Webseiten, die sie besuchen, wird auf diese Weise allerdings nicht beeinträchtigt.

Tor Messenger

Tor Messenger ist ein Instant-Messenger-Client, der das Tor-Netzwerk für alle Datenübertragungen verwendet. Er ist plattformunabhängig und mit automatischen Datenschutzeinstellungen versehen, was ihn zu einem idealen Chatprogramm für jeden macht, der sicher und anonym bleiben will.

txtorcon

Hierbei handelt es sich um eine Bibliothek, die Programmierer für die Entwicklung Phyton-basierter Anwendungen nutzen, die ein Tor-Programm öffnen oder mit ihm interagieren. Sie enthält alle Dienstprogramme, die für den Zugang zu Verbindungen, Datenströmen, Logging-Funktionen und versteckten Services des Tor-Netzwerks nötig sind.