Die Nutzung des Darknets und des Deep Web wirkt oft abschreckend, weil sie geheimnisumwittert ist und oft missverstanden wird. Diese verborgene Ebene des Internets ist über Standardbrowser nicht zugänglich. Sie ist ein Ort, an dem Menschen ihre Anonymität wahren wollen. Das Darknet mag einen schlechten Ruf haben, doch es gibt Buchklubs, Schachwettbewerbe – und selbst die BBC bietet dort eine Spiegelseite an.

Allerdings birgt die Schattenseite des Internets auch Risiken. Es ist wichtig zu wissen, wie man sich dort sicher bewegt, und das ist vielleicht nicht jedermanns Sache. Diese schrittweise Anleitung erklärt Ihnen den Zugang zum Darknet, damit Sie die Zensur umgehen, auf wichtige Informationen zugreifen oder sicher kommunizieren können.

Es ist wichtig, den Unterschied zwischen dem Deep Web und dem Darknet zu verstehen. Das Deep Web bezieht sich auf den riesigen, unsichtbaren Teil des Internets, der von herkömmlichen Suchmaschinen nicht indiziert wird und alles von privaten Datenbanken bis hin zu passwortgeschützten Websites umfasst. Das Darknet ist eine Untergruppe des Deep Web und wurde speziell im Hinblick auf Anonymität entwickelt. Es bietet Websites, auf die man mit Tor privat zugreifen kann.

Dieser Leitfaden bietet eine schrittweise Anleitung für den sicheren Zugang zu diesen versteckten Domänen. Wir gehen auf die Bedeutung der digitalen Sicherheit, der Anonymität und der ethischen Überlegungen beim Zugang zum Darknet ein. Egal, ob Sie Wissenschaftler, Verfechter der Privatsphäre oder jemand sind, der in einem Land mit weitreichender Überwachung lebt – dieser Leitfaden versetzt Sie in die Lage, das Darknet verantwortungsvoll und sicher zu erkunden.

In diesem Zusammenhang: Die besten VPNs für Tor

Der Unterschied zwischen Deep Net und Darknet

Deep Web: Obwohl viele Gerüchte über dieses kursieren, handelt es sich beim Deep Web lediglich um Teile des Internets, die nicht von Suchmaschinen indexiert sind. Der Zugriff erfordert keine spezifischen Werkzeuge, man muss einfach nur wissen, wo man suchen muss. Zu diesen gehören:

- DeeperWeb: Die Deep-Web-Suchmaschine von Google.

- WWW Virtual Library: Gleicht einem Verzeichnis.

- Surfwax: Ein RSS-Feed-Index, dessen aktueller Status allerdings unsicher ist.

- IceRocket: Durchsucht Blogs und Twitter/X.

Falls Sie nach spezifischen Informationen suchen (z. B. Gerichtsfälle oder akademische Zeitschriften), könnten Sie spezialisierte Seiten, öffentliche Archive oder unsere Anleitung zur Nutzung des Deep Web zu wissenschaftlichen Zwecken nützlich finden.

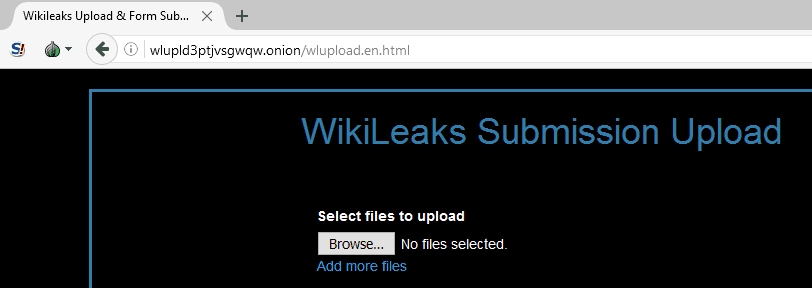

Darknet: Ein Teil des Deep Web, dessen Inhalte absichtlich verborgen werden, weshalb man für den Zugriff spezielle Werkzeuge benötigt. Im Darknet findet man illegale Handelsplätze sowie private Foren und Blogs. Die anonyme Nutzung macht es besonders für Journalisten und Journalistinnen sowie Whistleblower attraktiv, um heikle Informationen auszutauschen.

Tor

Das Darknet ist kein zentraler, einheitlicher Bereich, sondern genau wie das Surface Web durch viele Server über die gesamte Welt verstreut. Der am häufigsten genutzte Weg, um auf das Darknet zuzugreifen, führt jedoch über The Onion Router, kurz Tor genannt. Die URLs von Darknet-Webseiten enden daher oftmals mit .onion anstelle von .com oder .org, was bedeutet, dass diese nur Tor-Nutzern zugänglich sind.

Tor ist ein Netzwerk von freiwilligen Zwischenstationen, durch die die Internetverbindung des Nutzers geleitet wird. Die Verbindungen sind verschlüsselt und der Datenverkehr springt zwischen den weltweiten Zwischenstationen hin und her, wodurch der Nutzer anonym bleibt.

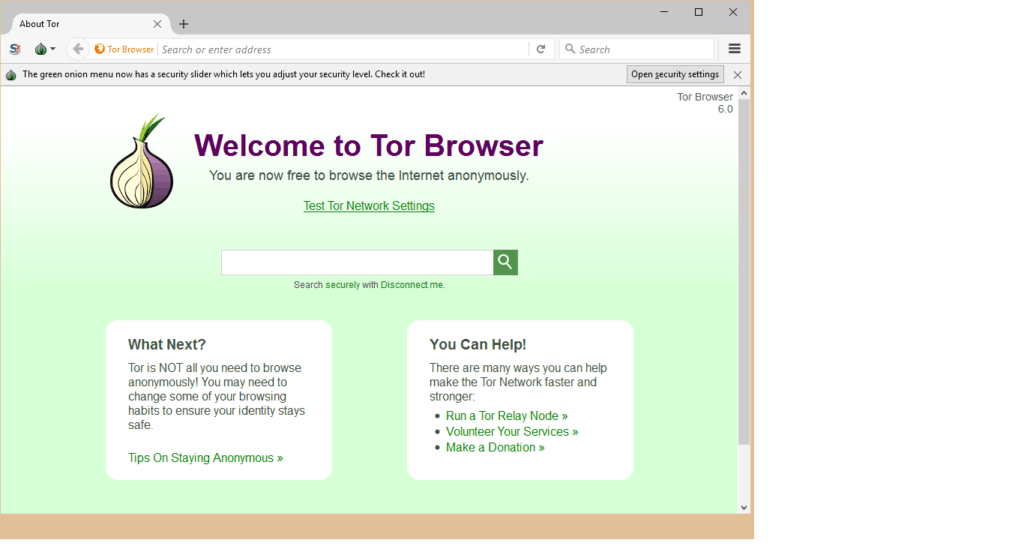

Wie gelangt man nun aber ins Tor-Netzwerk? Die einfachste Möglichkeit besteht darin, den Tor-Browser herunterzuladen und zu installieren. Mittels Firefox können Sie dann ganz normal im Web surfen. Der Unterschied besteht lediglich darin, dass Ihr gesamter Datenverkehr jetzt automatisch durch das Tor-Netzwerk geleitet wird. Sie sollten allerdings sicherstellen, dass Sie den Tor-Browser von der offiziellen Webseite herunterladen, da Sie ansonsten riskieren, Malware, Spyware oder andere Viren auf Ihr Gerät zu laden. Der Tor-Browser ist offiziell nur für Windows, Mac und Linux verfügbar. Deshalb raten Experten von der Nutzung eines anderen mobilen Browsers für das Tor-Netzwerk ab.

Sobald der Tor-Browser installiert ist, können Sie auf die erwähnten .onion-Webseiten zugreifen.

Navigieren im Dark Web

Sie können jetzt zwar sicher im Darknet browsen, aber wenn Sie vorhaben, mehr als das zu tun, sollten Sie einige Sicherheitsmaßnahmen befolgen. Um beispielsweise auf einem Darknet-Marktplatz ein Medikament zu kaufen, das Ihre Mutter unbedingt benötigt, um zu überleben, sollten Sie eine falsche Identität kreieren. Das schließt beispielsweise ein, eine verschlüsselte E-Mail mit einer neuen E-Mail-Adresse einzurichten, ein Pseudonym zu verwenden, eine anonyme Bitcoin-Wallet einzurichten, Javascript im Tor-Browser zu deaktivieren usw., um dann nach Verkäufern zu suchen.

Das Auffinden der entsprechenden .onion-Webseiten stellt eine weitere Herausforderung dar, da diese bei einer Google-Suche nicht erscheinen. Zu den wenigen Suchmaschinen, die auch .onion-Seiten auflisten, gehören Onion.city, Onion.to und NotEvil. Um nach speziellen Produkten wie z.B. Medikamenten und Betäubungsmittels auf mehreren Marktplätzen gleichzeitig zu suchen, können Sie Grams nutzen.

Reddit ist eine weitere wertvolle Quelle für das Auffinden von Darknet- oder Deep-Web-Seiten. Sie sollten die Subreddits /r/deepweb, /r/onions und /r/Tor ausprobieren. Wiki-Verzeichnisse wie beispielsweise dieses können ebenfalls nützlich sein, um Ihre Suche einzugrenzen.

Wir können nicht genug betonen, dass Datenschutz und Anonymität höchste Priorität haben sollten, wenn Sie auf Darknet-Webseiten zugreifen. Zwar sind weder Ihr Internet-Serviceanbieter noch Regierungsbehörden in der Lage zu sehen, worin Ihre Aktivitäten im Tor-Netzwerk bestehen, aber sie wissen zumindest, dass Sie sich im Tor-Netzwerk befinden. Das allein kann Behörden auf Sie aufmerksam machen. Ein kürzliches Urteil des Obersten Gerichtes der USA hat beispielsweise festgestellt, dass allein die Nutzung von Tor als ein hinreichender Verdacht für das FBI gilt, um einen Computer zu durchsuchen und zu beschlagnahmen, egal wo er sich in der Welt befindet.

Eine weitere wichtige Vorsichtsmaßnahme besteht darin sicherzustellen, dass Ihre .onion-URLs korrekt sind. Onion-URLs enthalten im Allgemeinen eine Reihe scheinbar zufälliger Buchstaben und Zahlen. Und da HTTPS im DarkNet nur wenig genutzt wird, ist es nicht möglich zu überprüfen, ob eine Website mit einem SSL-Zertifikat legitim ist oder nicht. Wir empfehlen, drei verschiedene Quellen bei der Überprüfung einer URL zu verwenden, bevor Sie auf eine Seite im DarkNet zugreifen. Andernfalls besteht Gefahr, einem Phishing-Betrug wie diesem falschen Bitcoin-Mixer zum Opfer zu fallen. Sobald Sie sicher sind, dass Sie die richtige URL haben, sollten Sie sie als verschlüsselte Notiz speichern – der Tor-Browser speichert sie nicht für später.

Aus diesem Grunde empfehlen wir nachdrücklich die Einrichtung einer zusätzlichen Datenschutzebene mittels eines VPNs.

VPN-über-Tor im Vergleich zu Tor-über-VPN

Ein VPN ermöglicht einem Nutzer den gesamten Internet-Datenverkehr, der von und zu seinem Gerät kommt, zu verschlüsseln und durch Server an Orten seiner Wahl zu leiten. Die Kombination eines VPNs mit Tor erhöht den Datenschutz und die Anonymität eines Nutzers erheblich.

Obwohl Tor und VPN Ähnlichkeiten aufweisen, ist Tor ein wichtigeres Tool was Anonymität angeht und ein VPN ein wichtigeres Tool was Datenschutz betrifft. Beide zusammen bieten dem Nutzer höhere Sicherheit, die aber durch die unterschiedliche Kombination der beiden Tools bestimmt wird. Als Erstes wollen wir die Kombination Tor über VPN näher betrachten.

Wenn Sie eine Verbindung zu Ihrem VPN herstellen und dann den Tor-Browser nutzen, findet die Kombination Tor über VPN Anwendung – die am häufigsten genutzte Methode. Der gesamte Internet-Datenverkehr Ihres Gerätes wird zuerst zu einem VPN-Server geleitet und danach fließen die Daten durch das Tor-Netzwerk, um letztlich am Bestimmungsort anzukommen. Ihr Internet-Serviceanbieter sieht dabei lediglich den verschlüsselten VPN-Datenverkehr, ohne zu wissen, dass Sie Tor nutzen. Sie können somit ganz normal auf .onion-Webseiten zugreifen.

Tor über VPN setzt jedoch voraus, dass Sie Ihrem VPN-Anbieter vertrauen, da dieser sehen kann, dass Sie Tor verwenden. Und auch wenn der Anbieter die eigentlichen Inhalte des verschlüsselten Tor-Datenverkehrs nicht einsehen kann, sollten Sie sich bewusst sein, dass einige VPN-Anbieter Metadaten-Protokolle führen. Aus diesem Grunde ist ein VPN empfehlenswert, das weder Datenverkehrs- noch Sitzungsprotokolle führt.

Datenverkehrsprotokolle geben Auskunft über die Inhalte Ihres Internet-Datenverkehrs einschließlich Ihrer Suchanfragen und der Webseiten, die Sie besucht haben. Im Unterschied dazu enthalten Sitzungsprotokolle Metadaten (z.B. Ihre IP-Adresse während der Verbindung zum VPN) und die Datenmengen, die transferiert wurden. Es ist offensichtlich, dass Datenverkehrsprotokolle größeres Bedenken hervorrufen als Sitzungsprotokolle. Dennoch sind beide nicht wünschenswert.

Für bereits eingerichtete Tor-über-VPN-Lösungen bietet NordVPN Server, die Ihren Datenverkehr automatisch durch das Tor-Netzwerk leiten (Lesen Sie hier mehr dazu.). Sie müssen dazu noch nicht einmal den Tor-Browser nutzen. Allerdings sollten Sie bedenken, dass andere Browser eventuell Informationen durch das Netzwerk senden, die Ihre Identität preisgeben können.

Ein weiterer Anbieter ist IPVanish, der angibt, den weltweit besten Service für VPN-über-Tor zu bieten. IPVanish bietet hier derzeit einen 60 %-Rabatt auf das Jahresabonnement.

GÜNSTIGES ANGEBOT: NordVPN bietet derzeit ein 2-Jahre abonnement mit einem riesigen 66 %-Rabatt.

Tor über VPN schützt Sie allerdings nicht vor schädlichen Austrittsknotenpunkten. Da Tor-Knotenpunkte von Freiwilligen bereitgestellt werden, kann nicht mit Sicherheit davon ausgegangen werden, dass in allen Fällen die notwendigen Regeln eingehalten werden. Die letzte Zwischenstation, bevor der Datenverkehr die Ziel-Webseite erreicht, wird als Austrittsknotenpunkt bezeichnet. Dieser Austrittsknotenpunkt entschlüsselt Ihren Datenverkehr und kann somit auf Ihre persönlichen Informationen zugreifen oder einen schädlichen Code injizieren. Darüber hinaus werden Tor-Austrittsknotenpunkte oftmals von Webseiten blockiert, die sie als nicht vertrauenswürdig erachten, wogegen Tor über VPN nichts tun kann.

Die weniger verbreitete Methode VPN über Tor wird vom offiziellen Tor-Projekt nicht empfohlen und wir kennen auch nur zwei VPN-Anbieter (AirVPN und BolehVPN), die diesen Service anbieten. Bei dieser Methode ist die Reihenfolge der beiden Tools umgekehrt: Der Internet-Datenverkehr verläuft zuerst durch das Tor-Netzwerk und dann durch das VPN. Das hat zur Folge, dass Ihr VPN-Anbieter Ihre tatsächliche IP-Adresse nicht sehen kann und dass das VPN Sie vor schädlichen Austrittsknotenpunkten schützt.

Der große Nachteil dieser Methode besteht jedoch darin, dass Ihr Internet-Serviceanbieter weiß, dass Sie Tor nutzen. Mancherorts kann das zum Problem werden, was viele Nutzer vor dieser Methode abschreckt. Wenn Sie sich für diese Lösung entscheiden, sollten Sie hierbei aber ebenfalls ein protokollierungsfreies VPN nutzen und, wenn möglich, mit Bitcoin zahlen, um anonym zu bleiben. Die VPN-über-Tor-Technologie ist im Übrigen auch anfällig für End-zu-End-Angriffe, obwohl diese extrem unwahrscheinlich sind.

Tor über VPN verlangt von Ihnen ein besonderes Vertrauen gegenüber Ihrem VPN-Anbieter und ist die bessere Lösung, wenn Sie .onion-Webseiten besuchen wollen. Im Gegensatz dazu sollten Sie bei VPN über Tor Ihrem Internet-Serviceanbieter besonders vertrauen. Die VPN-über-Tor-Methode ist die bessere Lösung, wenn Sie die Effekte schädlicher Tor-Austrittsknotenpunkte meiden wollen. So mancher betrachtet VPN über Tor als die sicherere Lösung, da durch sie Anonymität während des gesamten Prozesses gewahrt wird – vorausgesetzt, Sie zahlen für Ihr VPN mit einer anonymen Methode. Und obwohl das offizielle Tor-Projekt von VPN über Tor abrät, ist jede der beiden Kombinationen (VPN über Tor oder Tor über VPN) besser, als gar kein VPN zu verwenden.

Der einzige Nachteil einer VPN-Nutzung ist die Verringerung der Datengeschwindigkeit. Aufgrund all der Knotenpunkte, die der Datenverkehr durchlaufen muss, limitiert schon Tor allein die Datenübertragungsrate erheblich. Wenn dann noch ein VPN hinzugefügt wird (selbst wenn es sich um ein schnelles VPN wie z.B. IPVanish handelt), sinkt die Datenübertragungsrate weiter. Ihnen wird also Geduld abverlangt.

I2P

I2P, ein weiteres anonymes Netzwerk, ist eine Alternative zu Tor. Im Gegensatz zu Tor kann es jedoch nicht für den Zugang zum öffentlichen Internet genutzt werden. Mittels dieses Netzwerkes kann nur auf I2P-spezifische, verborgene Services und Inhalte zugegriffen werden. Es ist nicht möglich, auf diese Weise .onion-Webseiten zu besuchen, da das I2P-Netzwerk und das Tor-Netzwerk völlig separiert sind und I2P eigene verborgene Seiten mit dem Namen Eepsites betreibt.

Welche Gründe sprechen nun aber dafür, I2P anstelle von Tor zu verwenden, obwohl I2P z.B. viel weniger beliebt, nicht für den Zugriff auf normale Webseiten geeignet und weniger einfach zu benutzen ist? Beide Netzwerke basieren auf einer Peer-to-Peer-Struktur in Kombination mit mehreren Verschlüsselungsebenen, die ein datengeschütztes und anonymes Browsen sicherstellen.

I2P ist aufgrund einiger technischer Unterschiede jedoch wesentlich schneller und verlässlicher als Tor. Die Peer-to-Peer-Struktur von I2P ist ausgereifter und nutzt kein althergebrachtes Verzeichnis für Routing-Informationen. Des Weiteren werden innerhalb des I2P-Netzwerkes Einbahn-Tunnel verwendet, sodass im Falle von “Lauschangriffen” entweder der ausgehende oder der eingehende Datenverkehr, aber nicht beide erfasst werden können.

Die Einrichtung von I2P erfordert allerdings einen größeren Konfigurationsaufwand als die von Tor. I2P muss zuerst heruntergeladen und installiert werden und danach wird die Konfiguration durch die Router-Konsole durchgeführt. Jede individuelle Anwendung muss dann separat konfiguriert werden, damit sie auch mit I2P funktioniert. Außerdem müssen Sie Ihre Browser-Proxy-Einstellungen innerhalb Ihrer Browser konfigurieren, damit der richtige Port verwendet wird.

Freenet

Freenet unterscheidet sich von Netzwerken wie I2P und Tor. Es ist ein Peer-to-Peer-System, das sich nicht auf Server verlässt. Inhalte, die auf Freenet hochgeladen werden, bleiben so lange verfügbar, wie sie beliebt sind.

Verbindungsarten:

- Darknet-Modus: Verbinden Sie sich und teilen Sie Inhalte mit einer Gruppe ausgewählter Freunde, die ein privates und anonymes Netzwerk bilden.

- Opennet-Modus: Sie werden automatisch mit Peers verbunden. Im Gegensatz zum Darknet-Modus, verwendet dieser zentralisierte Server sowie ein Peer-to-Peer-Netzwerk.

Einfache Einrichtung: Laden Sie die Software einfach herunter, installieren Sie sie und schon können Sie loslegen. Freenet läuft auf einem webbasierten Interface in Ihrem Browser. Um Ihre Anonymität zu gewährleisten, sollten Sie einen Browser verwenden, den Sie ansonsten nicht häufig nutzen. Freenet ist ein laufendes Experiment, das weder für Zensur noch DoS-Angriffe anfällig ist.

Welches ist das beste VPN für den Zugriff auf das Dark Web in Deutschland?

Um auf das Dark Web zugreifen zu können, müssen Sie ein Anonymisierungsnetzwerk, z. B. Tor, verwenden. Zusätzlich nutzen viele ein VPN, um ihre tatsächliche IP-Adresse vor dem Eintrittsknoten des Anonymisierungsnetzwerks zu verbergen. Dies trägt zum Schutz vor potenziell bösartigen Eintrittsknoten bei. Außerdem wird auf diese Weise der Eintrittsknoten vor Ihrem Internetdienstanbieter verborgen, sodass dieser nicht weiß, dass Sie auf das Dark Web zugreifen. So wird Ihre Privatsphäre durch eine weitere Ebene geschützt.

Allerdings erlaubt nicht jedes VPN, sich über seine Server mit einem Netzwerk wie Tor zu verbinden, was Sie bei der Wahl eines Anbieters berücksichtigen sollten. Wir haben die besten VPNs für das Dark Web ermittelt.

Unsere Top-Empfehlung ist NordVPN, weil es schnell, sicher und zuverlässig ist. Es bietet zudem eine größere Auswahl an Funktionen als fast jedes andere VPN, das für Tor geeignet ist, und ermöglicht den Zugriff auf mehr Streaming-Dienste als andere Anbieter. Mit NordVPN erhalten Sie ein hervorragendes Preis-Leistungs-Verhältnis.

Aber auch die anderen von uns empfohlenen VPN-Dienste ermöglichen Ihnen, sich mit dem Tor-Netzwerk zu verbinden. Und alle befolgen eine Keine-Protokolle-Richtlinie, sodass sichergestellt wird, dass auch zu einem späteren Zeitpunkt nicht nachvollziehbar ist, was Sie online getan haben.

Welches sind die besten Ressourcen im Dark Web?

Viele glauben, dass es im Dark Web nichts Legitimes gibt, auf das man zugreifen sollte. Und mit Sicherheit werden im Dark Web kriminelle Marktplätze beherbergt und kriminelle Aktivitäten ausgeführt, darunter Hacker-Foren und -Services.

Es ist jedoch eine Tatsache, dass auch einige legitime Organisationen eine Version ihrer Website im Dark Web zur Verfügung stellen. Sie tun dies, um Menschen, die in repressiven Regimen leben, den Zugriff auf ihre Dienste zu ermöglichen, wenn diese im Clear Web blockiert sind.

Beispielsweise unterhält die BBC eine Nachrichtenwebsite im Darknet. Es gibt viele weitere Beispiele für nicht kriminelle Dark-Web-Ressourcen. Wenn Sie mehr darüber erfahren möchten, empfehlen wir, unseren Beitrag über die 12 besten Onion-Sites zu lesen.

Ist es illegal, in Deutschland auf das Darknet zuzugreifen?

Nein, der Zugriff auf das Darknet über Tor ist in Deutschland nicht illegal. Allerdings empfiehlt es sich, nur auf das Darknet zuzugreifen, wenn Sie es für gesetzlich zulässige Zwecke verwenden.

Im Darknet mangelt es nicht an Handelsplätzen, wo illegale Güter und Dienste verkauft werden, was es zu einer Gefahrenzone macht. Zusätzlich strotzt es vor illegalen Inhalten, die Sie gesetzlich in Schwierigkeiten bringen können, wenn Sie auf sie zugreifen.

Es ist also nicht der Zugriff auf das Darknet, sondern Ihre Handlungen im Darknet, die von entscheidender Bedeutung sind. Sie sollten auf keinen Fall illegale Güter mit Kryptowährungen kaufen, Hacking-Tools oder -Dienste erwerben oder jegliche andere Verbrechen im Darknet begehen, da Sie dafür strafrechtlich verfolgt und zu einer Gefängnisstrafe verurteilt werden könnten.

Bleibe ich beim Zugriff auf das Darknet anonym?

Beim Zugriff auf das Darknet wird meistens Tor verwendet. Dabei handelt es sich um einen Browser, der Datenschutz und Anonymität gewährleistet. Er verschlüsselt Ihren Datenverkehr und leitet ihn über verschiedene Knoten, bevor er an sein Ziel gelangt.

Dadurch können Websites, die Sie besuchen, Ihre Identität kaum herausfinden, was Ihre Anonymität im Netz garantiert. Zusätzlich erschwert das Onion-Netzwerk, über das Sie mit Tor auf das Darknet zugreifen, das Überwachen von Personen, die sich im Darknet bewegen. Trotz all dem bevorzugen es einige, sich mit einem VPN zu verbinden, bevor Sie eine Verbindung zu Tor aufbauen, um zusätzlichen Datenschutz zu erhalten.

Wichtig ist, dass Tor Ihre Anonymität nur dann gewährleistet, wenn die Dienste, die Sie nutzen, Sie nicht erkennen. Wenn Sie sich mit persönlichen Daten anmelden oder etwas mit einer Kreditkarte bezahlen, die Ihren echten Namen enthält, wird Ihre Identität offengelegt.

Sie müssen also damit vertraut sein, wie Sie Ihre Daten im Darknet mit guter OPSEC schützen können. Selbst die gewieftesten Kriminellen wurden schon im Darknet erwischt, weil sie etwas vergessen haben. Das ist eine gute Erinnerung daran, dass man im Darknet nur anonym bleibt, wenn man es entsprechend nutzt.

Sollten Sie das Dark Web meiden?

Generell ist es ratsam, sich nicht im Dark Web aufzuhalten, es sei denn, Sie haben einen bestimmten, triftigen Grund dafür. Das Dark Web, das nur über spezielle Software wie Tor zugänglich ist, wird oft mit illegalen Aktivitäten in Verbindung gebracht. Dabei erfüllt es für bestimmte Nutzende auch wichtige Zwecke. Hier sind Beispiele von Personen, die legitime Gründe haben könnten, das Dark Web zu nutzen:

- Whistleblower: Das Dark Web kann Whistleblowern eine sichere Plattform bieten, um sensible Informationen weiterzugeben und gleichzeitig ihre Identität zu schützen. Das ist wichtig für Personen, die Korruption oder illegale Aktivitäten in Organisationen oder Regierungen aufdecken.

- Personen aus dem Journalismus und der Forschung: In Ländern mit strenger Medienzensur können diese Menschen das Dark Web nutzen, um staatliche Beschränkungen zu umgehen und frei auf Informationen zuzugreifen oder diese zu verbreiten.

- Politisch aktive Menschen: In Ländern mit repressiven Regimen kann das Dark Web dazu dienen, um sich zu organisieren, zu kommunizieren und Informationen auszutauschen, ohne Angst vor staatlicher Überwachung oder Repressalien zu haben.

- Menschen in restriktiven Ländern: Menschen, die in Ländern mit strenger Internetzensur leben, können das Dark Web nutzen, um auf blockierte Inhalte wie internationale Nachrichtenseiten, Social-Media-Plattformen oder andere eingeschränkte Ressourcen zuzugreifen. Wichtige Websites, wie z. B. BBC News, unterhalten einen Dark Web Mirror ihrer Website, um Menschen in restriktiven Regimen den Zugriff auf neue Nachrichten zu ermöglichen.

- Personen, die großen Wert auf ihre Privatsphäre legen: Einige Nutzende, die sich Sorgen um ihre Privatsphäre und die Überwachung im normalen Internet machen, nutzen das Dark Web für eine privatere Kommunikation und den Austausch von Informationen.

- Forschende, die das Dark Web studieren: Forschende und Cybersicherheitsfachleute erkunden das Dark Web häufig, um zu recherchieren, um Cyber-Bedrohungen zu verstehen und um bessere Sicherheitsmaßnahmen zu entwickeln.

Auch wenn dies legitime Zwecke sind, birgt das Dark Web Risiken, da Sie potenziell mit illegalen Inhalten und bösartigen Nutzenden in Berührung kommen können. Für die meisten Menschen, vor allem für diejenigen, die keinen besonderen Bedarf an Anonymität oder Zugang zu zensierten Inhalten haben, ist es sicherer und unkomplizierter, sich vom Dark Web fernzuhalten.

Nützliche Links: