Ihre Internetaktivitäten werden in Form von Datenpaketen über viele Router und Switches an ihren Zielort geleitet. Diese Pakete können auf ihrem Weg an jeder Stelle gesammelt und analysiert werden; ein Prozess, der Packet Sniffing genannt wird. In diesem Artikel erklären wir Packet Sniffing und geben einige praktische Ratschläge, wie Sie es vermeiden können.

Lesen Sie dazu auch: Die besten Paket-Schnüffler und Netzwerkanalysatoren

Es gibt viele Formen der Vernetzung und die häufigste ist TCP/IP. Dieses Akronym steht für Transmission Control Protocol over Internet Protocol, was bedeutet, dass das Netzwerk TCP-Pakete an Zielcomputer sendet, indem es IP-Adressen verwendet. Der entscheidende Begriff innerhalb dieser Beschreibung ist Pakete (Packets). Man könnte glauben, Internetverkehr wie Webseiten und E-Mails wird als Ganzes durch das Internet gesendet. Dies ist jedoch nicht der Fall. Datenverkehr wird beim Absenden in kleine Pakete zerlegt und am Endziel wieder in sein ursprüngliches Format zusammengesetzt. Während diese Datenpakete über das Internet übertragen werden, können sie gelesen und sogar modifiziert werden. Diese Technik wird umgangssprachlich Packet Sniffing genannt und von Internetdienstanbietern, Regierungen, Werbeagenturen und Kriminellen gleichermaßen angewendet. In diesem Artikel zeigen wir Ihnen Wege auf, wie Sie sich vor Packet Sniffing schützen können.

[Inhaltsverzeichnis]

Was ist Packet Sniffing?

Um die Funktionsweise von Packet Sniffing zu verstehen, sollte man wissen, wie Internet-Routing funktioniert. Webseiten und E-Mails werden nicht als Ganzes über das Internet gesendet, sondern die sendende Seite (Ihr Computer) teilt sie in viele kleine Datenpakete auf. Diese Pakete werden an eine IP-Adresse an die Empfängerseite gesendet. Letztere ist in der Regel verpflichtet, den Empfang jedes einzelnen eingegangenen Paketes zu bestätigen. Um dies zu ermöglichen, enthält jedes Paket die sendende und empfangende IP-Adresse sowie eine Reihe anderer Informationen.

Diese Pakete werden nicht auf einen Schlag vom Sender zum Empfänger weitergeleitet, sondern durchlaufen auf dem Weg an ihre Zielorte das Internet und passieren eine Reihe von Verkehrskontrollgeräten, beispielsweise Router und Switches. Jedes Mal, wenn ein Paket eines dieser Verkehrskontrollgeräte durchläuft, ist es potentiell einer Erfassung und Analyse ausgesetzt.

Eine Anmerkung zu Routing und Konvergenz

Die Rolle eines Routers besteht innerhalb dieses Prozesses in dem Leiten des Verkehrs an sein Ziel. Die Router des Internets wissen, wo die Ziel-IP-Adresse zu finden ist, oder sie wissen zumindest, wohin sie das Paket senden sollen, wenn sie nicht direkt mit dem Ziel verbunden sind. Diese Technik wird Konvergenz genannt, da Pakete aus der ganzen Welt mithilfe von Routing auf Ziele zusammenlaufen. Nehmen wir zum Beispiel ein großes Ziel wie das soziale Netzwerk Facebook, bei dem Datenverkehr von überall aus der Welt eingeht. Wenn diese Pakete näher an die tatsächlichen Facebook-Server gelangen, konvergieren die verschiedenen Datenverkehre in einen stark frequentierten Bereich des Internets. Die Router an diesen Standorten müssen daher sehr robust und sicher sein.

Ein einfacher Vergleich wäre eine Autobahn mit Hunderten von Ausfahrten in verschiedene Städte. Der gesamte Verkehr, der für die Stadt Quahog bestimmt ist, wird die Ausfahrt Quahog nehmen. Dabei handelt es sich um eine Form der Konvergenz – die einzelnen Autos haben nichts miteinander zu tun, außer, dass sie alle die Autobahn verlassen, um nach Quahog zu gelangen. Wenn ein Beobachter alle in diese Stadt fahrenden Autos untersuchen möchte, ist es am sinnvollsten, an der Quahog Autobahnausfahrt zu sitzen. 100% der Autos, die diese Ausfahrt nehmen, sind die Autos von Interesse. Das Setzen an einen anderen Standort an der Autobahn zur Untersuchung der entsprechenden Autos ergibt weniger Sinn, weil nur ein Teil von ihnen das Ziel Quahog hat. Das PRISM-Überwachungsprogramm der National Security Agency (NSA) wendet genau diese Technik an. Die NSA-Paket-Schnüffler “parken” in der Nähe der Router, die großen Internetanbietern wie Google und Facebook am nächsten sind, um so viel für diese Seiten vorgesehenen Verkehr wie möglich zu sammeln.

Wer führt Packet Sniffing durch?

Jeder, der Zugang zu einem Router hat, kann Pakete sammeln und anschließend analysieren. Da Internetnutzer in der Regel nicht wissen, wie ihr Datenverkehr geroutet wird, ist es ihnen auch nicht möglich zu wissen, wer ihren Datenverkehr beobachtet. Es hat sich im Laufe der Jahre gezeigt, dass verschiedene Akteure aus verschiedenen Gründen am Packet Sniffing beteiligt sind. Wir werden Im Folgenden näher auf sie eingehen.

Eine Anmerkung zu Routern

Die meisten von uns denken beim Hören des Wortes “Router” wahrscheinlich an den WLAN-Router in unserem Haus. Das ist völlig richtig. Ein Endnutzer-Router in Ihrem Haus erledigt die gleichen Aufgaben wie die großen kommerziellen Router im Internet. Ihr Heim-Router ist dafür verantwortlich, den Datenverkehr von den verschiedenen mit dem Internet verbundenen Geräten in Ihrem Zuhause aufzunehmen und an das Internet weiterzuleiten. Er ist auch dafür verantwortlich, Antwortdatenverkehr aus dem Internet aufzunehmen und an das spezifische Gerät zu leiten, das ihn angefordert hat. Der einzige Unterschied besteht darin, dass Internet-Router dies für Millionen von Geräten tun, während Ihr Heim-Router einer solch gewaltigen Aufgabe nicht gewachsen wäre.

Regierungsbehörden

USA

Die Snowden-Papiere haben einen massiven Überwachungsapparat namens PRISM enthüllt, den die US-Regierung seit Jahren im Verborgenen einsetzt. Insbesondere die NSA erfasst passiv den Internetverkehr großer Internetseiten wie Facebook und Google. Die Behörde verfügt über umfangreiche Analyse-Tools wie beispielsweise XKeyscore, die es ermöglichen, die gesammelten Pakete zu einem späteren Zeitpunkt zu durchsuchen.

Großbritannien

Großbritannien verfügt über ein ähnliches passives Datensammlungs-Überwachungssystem namens Tempora. Das Land ist einzigartig positioniert, da der größte Teil seines Internetverkehrs über Unterwasser-Glasfaserkabel geleitet wird. Dadurch ist ein einziger Zugangspunkt nach/Ausgangpunkt von Großbritannien gegeben, an dem Tempora-Geräte operieren können.

Etwa ein weiteres Dutzend (oder mehr) Länder ist ebenfalls dafür bekannt, Internetmassenüberwachungen durchzuführen. Jede dieser Internetüberwachungen erfordert eine Art von Paketsammlung und -analyse.

Unternehmen

Internetüberwachung wird nicht nur von Regierungen durchgeführt. Industriespionage gibt es seit Jahrzehnten und es besteht kein Zweifel, dass einige Unternehmen Techniken wie die hier beschriebenen einsetzen, um die Vorhaben und Aktivitäten der Konkurrenz herauszufinden. Industriespionage-Agenten verfügen natürlich nicht über den Luxus von Vollzugsbescheiden, mit denen die Behörden zum Sammeln von Paketen Zugriff auf interne Netzwerke und Router einfordern können. Der Großteil internetbasierter Industriespionage greift daher wahrscheinlich auf bewährte Methoden wie Phishing zurück, um Zugang zu internen Netzwerken zu erhalten. Sobald auf diese Weise im Zielnetzwerk Fuß gefasst gewonnen ist, kann die Sammlung und Analyse von Datenpaketen beginnen. Dadurch kann eine Fülle von Wissen erworben werden.

Werbetreibende

Werbeagenturen sind notorisch skrupellos, insbesondere Internet-Werbeagenturen. Diese werden in der Regel auf eine dieser zwei Arten bezahlt: entweder durch die Anzahl der Anzeigen, die sie schalten (Tausend-Kontakt-Preis, kurz TKP) oder durch die Anzahl der Klicks auf Anzeigen (Preis pro Klick/Pay Per Click, kurz PPC). In beiden Fällen gilt: Je größer der Eindruck ist, den eine Anzeige hinterlässt, desto höher sind die Einnahmen. Werbetreibende wenden daher Methoden wie Packet Sniffing an, um den Konsumgeschmack von Nutzern zu ermitteln, oder – noch schlimmer – Werbeinhalte in eingehende Pakete zu injizieren.

Es ist beispielsweise bekannt geworden, dass Comcast in seinem Netzwerk Packet Sniffing durchführt, um den optimalen Ort für das Einfügen von Anzeigen in beliebige Webseiten zu ermitteln, die von Nutzern besucht werden.

Die Modifizierung von Inhalten, die weder Comcast gehören noch aus seinem Netzwerk stammen, wirft natürlich ethische Fragen auf. Und es braucht auch nicht viel Vorstellungskraft, um zu spekulieren, was sonst noch in Pakete injiziert werden könnte. Internet-Anzeigen enthalten beispielsweise in vielen Fällen Malware. Wenn ein Akteur, wie ein Werbetreibender, auf den für Ihren Computer bestimmten Datenverkehr zugreifen und beliebige Inhalte, oftmals Malware, einfügen kann, werden viele von Ihnen durchgeführten Schutzmaßnahmen umgangen.

Eine hervorragende Demonstration dieser Vorgehensweise finden Sie bei Steal My Login (verwenden Sie bitte keinen echten Benutzernamen/kein echtes Passwort bei der Durchführung des Tests). Auf dieser Seite wird gezeigt, wie ein Angreifer durch das Einfügen einer einzigen Codezeile in die Anmeldeseite Ihre Anmeldeinformationen stehlen kann. Wenn Comcast Werbeanzeigen mittels JavaScript injizieren kann, dann kann ein Angreifer JavaScript auch verwenden, um Ihre Anmeldedaten heimlich zu stehlen.

Kriminelle

Viele Kriminelle sind geschickt in der Anwendung von einer Vielzahl von Methoden für das Stehlen von Informationen. Phishing ist nach wie vor die Methode Nummer eins, mit der sie Zugang zu Informationen wie Login- oder Finanzdaten erhalten. Aber Phishing zielt nicht nur auf eine Art von Informationen ab. Ein normaler Bürger kann wegen seiner Kreditkarteninformationen angezielt werden, die der Kriminelle dann verkauft. Von dem Systemadministrator einer Bank werden dagegen beispielsweise die Anmeldeinformationen gestohlen. Der Kriminelle kann dann im internen Netzwerk der Bank auf Pakete zugreifen und Finanzdaten von den Kunden der Bank sammeln. Viele heimtückische und tiefgehende Angriffe beginnen mit einer einfachen Phishing-E-Mail.

Eine weitere sehr verbreitete Methode, die Kriminelle kleineren Kalibers anwenden, ist das Einrichten eines gefälschten WLAN-Zugangspunktes an öffentlichen Orten wie Cafés und das Sammeln der Datenpakete von den Personen, die sich ohne böse Ahnung mit diesem verbinden.

Malware kann Paket-Schnüffler enthalten, die die Onlineaktivitäten von Nutzern überwachen und die Daten zurück an ein Hacker-Führungszentrum senden. Die VPNFilter Malware, welche eine halbe Million WLAN-Router in über 50 Ländern infizierte, beinhaltete in seiner dritten Stufe einen Paket-Schnüffler. VPNFilter fängt Datenpakete ab, die Anmeldeinformationen enthalten, und sendet sie über das Tor-Netzwerk an die Hacker.

Warum ist das ein Problem für mich?

Die Überwachung Ihres Datenverkehrs kann aus einigen allgemeinen Gründen und aus Hunderten von kleineren Gründen negative Konsequenzen für Sie haben.

Persönliche Informationen

Überlegen Sie mal, wie viele persönliche Angelegenheiten Sie online erledigen. Die meisten von uns nutzen Online-Banking-Seiten, buchen online Arzttermine, schreiben E-Mails mit persönlichen Inhalten und führen längere Online-Gespräche mit Familienangehörigen oder Freunden. Wie viele dieser Informationen möchten Sie veröffentlicht sehen oder auch nur andere lesen lassen?

Es ist leicht vorstellbar, dass Kriminelle Ihre Kreditkartennummern stehlen, aber was ist mit subtileren Informationen? Würde Ihre Versicherung gerne wissen, dass Sie kürzlich ein Angiogramm machen ließen? Würde Ihr zukünftiger Arbeitgeber gerne wissen, dass Sie gerade einen Termin bei einer Familienklinik vereinbart haben? Würde Ihre Bank gerne wissen, dass Sie kürzlich Ihren Job verloren haben? Der Grund, warum wir diese Informationen persönliche Informationen nennen, ist, weil sie persönlich sind und wir ihre Verbreitung kontrollieren möchten.

Ja, Sie haben etwas zu verbergen

Manchen Personen sei die Überwachung über das Internet egal, weil sie die Haltung vertreten, dass sie nichts zu verbergen haben. Diese Einstellung offenbart ganz eindeutig ein grundlegendes Missverständnis des Problems. Packet Sniffing wird nicht nur von Strafverfolgungsbehörden durchgeführt, sondern auch von Kriminellen, die Ihnen Schaden zufügen können. Da es keine Möglichkeit gibt, ein Datenpaket so zu konfigurieren, dass es zwar von Strafverfolgungsbehörden gelesen werden kann, nicht jedoch von Kriminellen, ist die einzig logische Schlussfolgerung – und wie wir alle etwas zu verbergen haben!

Unternehmensinformationen

Unternehmen halten ihre Pläne und bevorstehenden Angelegenheiten in der Regel unter Verschluss. Ein Unternehmen, das sich über den Aufkauf eines Wettbewerbers in Verhandlungen befindet oder das ein Bauvorhaben an einem strategischen Standort plant, könnte sich plötzlich benachteiligt sehen, wenn diese Informationen in die falschen Hände gerieten. Im Falle von Immobiliengeschäften existiert beispielsweise oftmals ein “Go/No Go-Punkt“ für die Tätigung großer Investitionen. Wenn nach diesem Punkt sensible Informationen durchsickern, kann ein Unternehmen große Mengen Geld verlieren. Dies kann zu Arbeitsplatzverlusten und in kleineren Regionen zu erheblichen wirtschaftlichen Auswirkungen führen. Eine der Möglichkeiten, wie solche Informationen durchsickern, ist Wirtschaftsspionage, die auch Packet Sniffing von ungesicherten E-Mails und Nachrichten einschließen kann.

Wie Sie sich vor Packet Sniffing schützen können

Um zu verstehen, wie Sie sich vor Packet Sniffing schützen können, sollten Sie über die Form Ihres Datenverkehrs in verschiedenen Szenarien Bescheid wissen. Ich werde mich diesbezüglich auf das Internet konzentrieren, aber die gleichen Prinzipien gelten für jede Art von Internetkommunikation, also auch für E-Mails und Messaging. Die Verwendung von unverschlüsseltem HTTP ist die schlechteste Sicherheitskonstellation. HTTPS (eine SSL-verschlüsselte Sitzung) bietet dagegen mehr Sicherheit. Noch mehr Schutz erreichen Sie jedoch mit der Nutzung eines VPNs.

Werfen wir zunächst einen Blick auf das Anmeldeformular einer Webseite, die nur HTTP verwendet und somit unverschlüsselt ist. Ich denke, es ist mittlerweile allgemein bekannt, dass die Dateneingabe auf einer Webseite mit einer Adressleiste ohne HTTPS und ohne Schlosssymbol als nicht sicher gilt. Trotzdem hat eine erstaunliche Anzahl von Webseiten-Betreibern nach wie vor kein HTTPS auf Anmeldeseiten implementiert, weshalb Nutzer dieser Seiten nicht ausreichend geschützt sind.

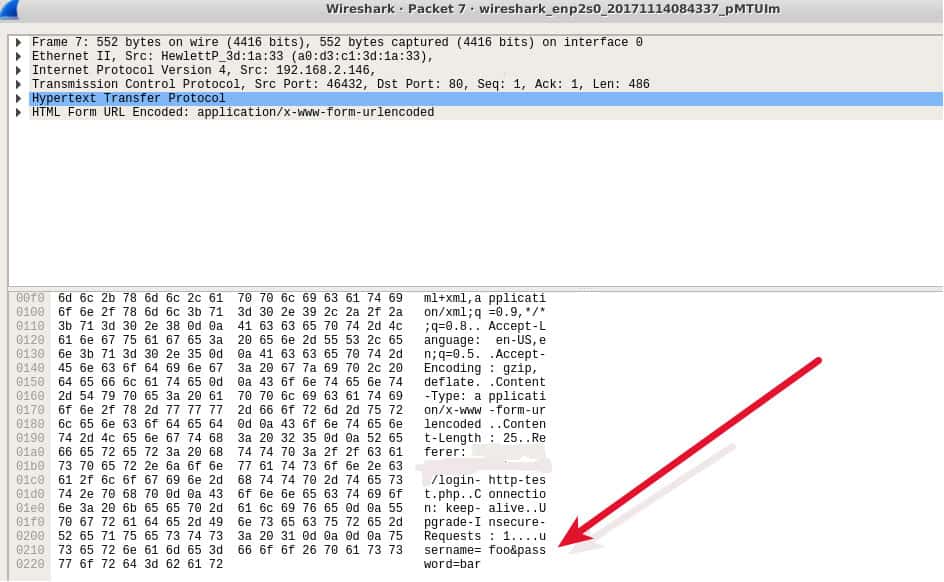

Ich habe eine Schein-Anmeldeseite erstellt und mich mit dem Benutzernamen foo und dem Passwort bar eingeloggt. Der folgende Screenshot zeigt die Erfassung dieses Logins durch die Paket-Analyse-Software Wireshark. Ein Beobachter kann meinen Benutzernamen und mein Passwort leicht sehen und später verwenden, um sich in meinem Konto anzumelden.

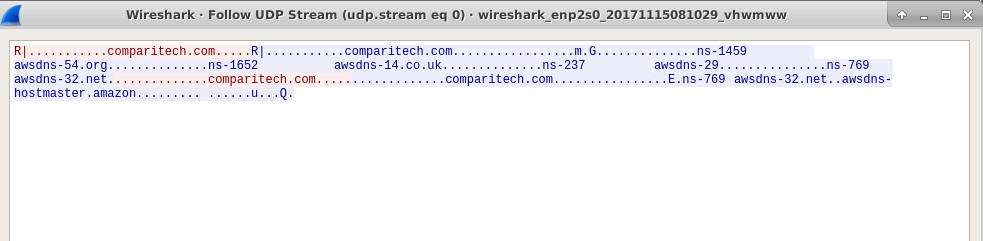

Als Nächstes habe ich die Comparitech-Webseite besucht, die Nutzer zur Verwendung von HTTPS zwingt. Hierzu habe ich comparitech.com in meinen Browser eingegeben. Das Erste, was mein System tut, ist die Durchführung einer unverschlüsselte DNS-Suche, um die IP-Adresse von comparitech.com zu erhalten.

Durch diese Information erfährt jeder Beobachter, dass ich die Comparitech-Webseite besuchen werde.

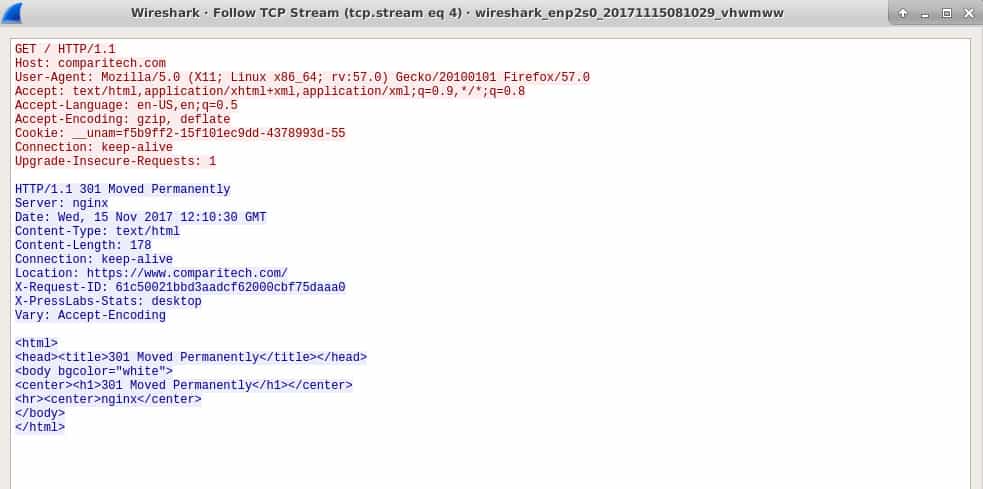

Mein Browser hat dann versucht, sich mit comparitech.com zu verbinden. Wie zu sehen ist, lässt die Webseite keine unverschlüsselten HTTP-Verbindungen zu. Stattdessen sendet sie HTTP-Header-Felder zurück an meinen Browser, die dazu auffordern, es erneut mit HTTPS zu versuchen:

Mein Browser folgt dieser Aufforderung, und ab diesem Zeitpunkt ist meine Sitzung verschlüsselt. Dieser Prozess ist etwas sicherer als die Verwendung eines einfachen HTTPs, da meine nachfolgende Anmeldung sowie alle meine anderen Aktivitäten auf der Seite nun verschlüsselt sind. Aber dennoch wird auf diese Weise ein möglicher Beobachter darüber informiert, dass ich die Comparitech- Webseite besuche. Diese Art von Information gehört zur Klasse der Metadaten, und die meisten staatlichen Überwachungsprogramme rechtfertigen mit ihnen ihre Spionageaktivitäten. Diese Programme versuchen zu behaupten, dass Metadaten nicht wertvoll sind, aber das ist eindeutig nicht zutreffend. Informationen darüber, wo sich Nutzer online bewegen, ist von großem Wert.

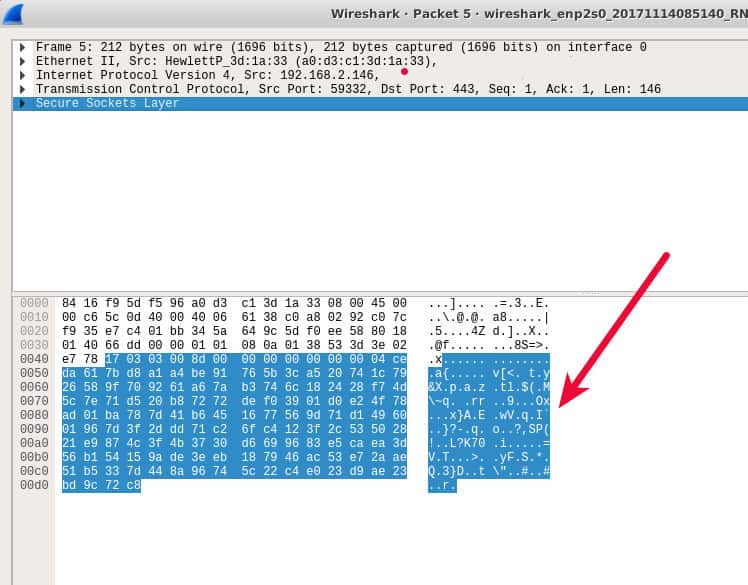

Dies ist ein Screenshot davon, was ein Beobachter auf der Webseite mit HTTPS von meinen Aktivitäten sehen kann. Das Meiste ist verschlüsseltes Kauderwelsch.

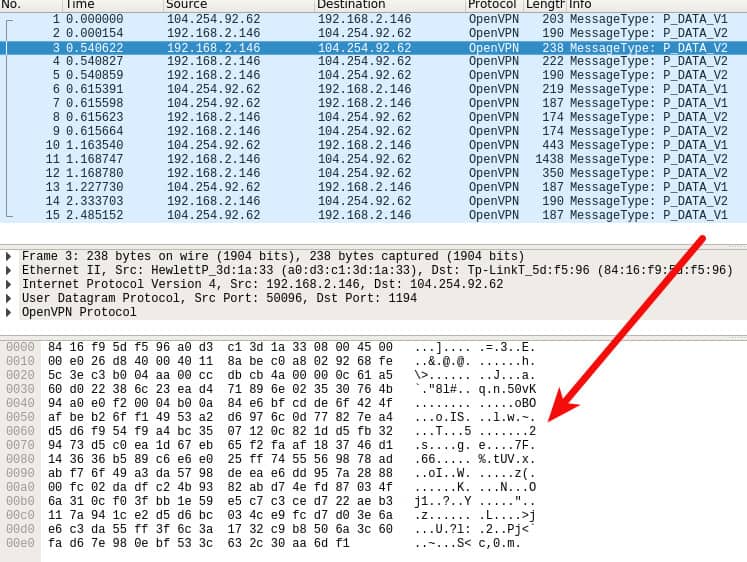

Schließlich erfasste ich einige Pakete, während ich mein VPN verwendete. In diesem Fall ist alles verschlüsselt. Das Einzige, was ein Beobachter von meinem Datenverkehr sehen kann, ist eine Reihe von für einen OpenVPN-Server bestimmte, verschlüsselte OpenVPN-Pakete.

Mein Datenverkehr wird insgesamt auf meinem Computer verschlüsselt, bevor er über das VPN gesendet wird und wird erst entschlüsselt, wenn er auf dem VPN-Server eintrifft. Der VPN-Server entfernt dann die Verschlüsselungsebene, die er auf der sendenden Seite hinzugefügt hatte, und leitet dann für mich den Datenverkehr an das vorgesehene Ziel.

Beachten Sie, dass ich meine DNS-Anfragen ebenfalls über mein VPN weiterleite, sodass auch diese verschlüsselt und für einen Beobachter unsichtbar sind.

Die angeführten Beispiele von Paketerfassungen machen deutlich, worin die Regeln für den Schutz vor Packet Sniffing bestehen sollten:

Verwenden Sie jederzeit ein VPN

Die oben aufgeführten Paketerfassungen zeigen, dass VPN-Verbindungen den umfassendsten Schutz darstellen. Ihr Datenverkehr ist vollständig verschlüsselt. Wenn Sie dann noch sicherstellen, dass Ihre DNS-Anfragen ebenfalls über Ihr VPN laufen, können Ihre Datenverkehrsziele nicht zurückverfolgt werden.

Die einzige Partei, die Ihren Datenverkehr dann noch sehen kann, ist Ihr VPN-Anbieter, da er die VPN-Verschlüsselung entfernen muss, um zu sehen, wohin der Datenverkehr gehen soll. Sie müssen also ein gewisses Maß an Vertrauen in Ihren VPN-Anbieter haben, beispielsweise dass dieser Ihren Datenverkehr nicht protokolliert.

Sie können Ihre Anonymität und Privatsphäre noch weiter erhöhen, indem Sie Tor in Verbindung mit einem VPN verwenden. Dafür gibt es zwei Möglichkeiten, wie Paul Bischoff in seinem Artikel Die besten VPNs für Tor-Nutzer erläutert.

Verwenden Sie wenn möglich immer HTTPS

Wenn Sie eine Webseite besuchen, die HTTP verwendet, prüfen Sie, ob sie eine HTTPS-Verbindung akzeptiert, indem Sie https:// in die Browserleiste vor der Webseitenadresse eingeben. Viele Webseiten verfügen über SSL-Zertifikate, aber nicht alle Betreuer der Seiten zwingen Besucher dazu, diese zu verwenden. Die Electronic Frontier Foundation bietet ein Browser-Addon für Chrome, Firefox und Opera namens HTTPS Everywhere, das dies für Sie erledigen kann. Die Erweiterung versucht, zu jeder Webseite, die Sie besuchen möchten, eine HTTPS-Verbindung herzustellen, ohne dass Sie Ihrerseits etwas dafür tun müssen.

Sie sollten HTTPS auch dann noch verwenden, wenn Sie ein VPN nutzen. Dies liegt daran, dass HTTPS-verschlüsselte Nutzdaten nur vom Ziel-Webserver oder von Ihrem eigenen Browser entschlüsselt werden können. Ein VPN-Anbieter muss die VPN-Verschlüsselung, die er dem Paket hinzugefügt hatte, entschlüsseln, ist aber nicht in der Lage, das HTTPS-Paket selbst zu entschlüsseln; der VPN-Anbieter kann also nur die Metadaten sammeln.

Senden Sie niemals Formulardaten über HTTP

Wenn Sie in einer Situation sind, in der Sie kein VPN oder HTTPS verwenden können, sollten Sie es ganz vermeiden, Daten an eine Webseite zu senden. Insbesondere sollten Sie keine Formulare ausfüllen oder auf Formularschaltflächen auf Webseiten klicken. Formulare senden Daten von Ihrem Computer an den Webserver. Dies geschieht am häufigsten bei Anmeldeformularen, Kontaktformularen und anderen Seiten, die Informationen über Sie sammeln.

Jedes Mal, wenn Sie Daten mit unverschlüsseltem HTTP an eine Webseite senden, werden diese für einen Beobachter sichtbar. Der erste Screenshot in diesem Abschnitt veranschaulicht, wie einfach es ist, meinen Benutzernamen und mein Passwort in einem HTTP-Paket zu sehen. Alle Informationen, die Sie über HTTP senden, sind gleichermaßen sichtbar.