Internet est une chose vraiment ahurissante. C’est un réseau mondial d’ordinateurs, tous connectés les uns aux autres, partageant une multitude d’informations. Présenté, afin de le rendre compréhensible, comme un outil nous permettant de visiter des sites Web et de nous connecter à des systèmes tiers, Internet fonctionne en réalité d’une bien autre façon. Dans ces différences entre la notion présentée au grand public et la réalité de son fonctionnement se nichent de nombreux problèmes de sécurité. Dans cet article, nous présenterons séparément les aspects les plus importants de la sécurité sur Internet, et proposerons pour chacun des conseils pratiques.

Contents [cacher]

Internet n’est en réalité qu’un moyen de transmettre des données. Il se contente de connecter des ordinateurs entre eux, et ne possède pas de contenu propre. Tout comme une autoroute n’existe que pour permettre aux voitures de se rendre d’un point A à un point B, le réseau Internet n’existe que pour transporter les données du trafic réseau d’un point A à un point B. L’utilisation d’Internet se résume véritablement au transfert de paquets de données, à un trafic entre ordinateurs. Ceux-ci incluent généralement votre propre appareil et des machines spécifiquement dédiées au Web, appelées serveurs.

Lorsque vous vous connectez à un site Web, la situation est la suivante (utilisez un site Web bancaire, par exemple) :

- Votre navigateur Internet demande la page de connexion sur le site Web. Pour ce faire, il vous faut cliquer sur le bouton « Connexion ». .

- Cette page de connexion est transférée via Internet et téléchargée sur votre ordinateur, où votre navigateur l’affiche.

- Vous saisissez votre nom d’utilisateur et votre mot de passe, et cliquez sur le bouton de connexion.

- Ce nom d’utilisateur et ce mot de passe sont transférés par Internet sur le serveur Web

- La combinaison du nom d’utilisateur et du mot de passe est vérifiée par rapport à la base de données utilisateur présente sur le serveur

- Si la combinaison est correcte, le serveur Web transfère votre page de compte privé sur votre ordinateur. Ce dernier l’affiche alors, et vous pouvez procéder à vos opérations bancaires.

Chaque fois que vous cliquez sur un lien, le même processus se produit. Votre requête est transférée sur le serveur Web, qui vous renvoie la page demandée. Si l’on reprend la métaphore routière présentée plus haut, vous devriez commencer à comprendre que toutes vos données, privées et publiques, circulent sur Internet en permanence. C’est ici que réside tout le potentiel de problèmes de sécurité d’Internet, contre lequel vous pouvez adopter certains comportements de base, afin de mieux vous protéger.

Mots de passe : comment les créer et les conserver

Il est impossible d’avoir une utilisation poussée d’un ordinateur ou d’Internet sans avoir à fournir un nom d’utilisateur et un mot de passe. De nos jours, la plupart des sites Web nécessitent une connexion pour accéder à l’ensemble de leurs fonctionnalités. Il peut être difficile de garder une trace de tous ces identifiants, et la façon la plus simple d’y faire face peut sembler de réutiliser la même combinaison d’adresse e-mail et de mot de passe pour plusieurs sites.

Il s’agit pourtant d’une stratégie dangereuse, qui doit absolument être évitée. Chaque jour, de nombreux sites Web sont attaqués, et leur base de données de noms d’utilisateurs et de mots de passe est volée. Une fois que les pirates informatiques (ou hackers) ont en leur possession votre nom d’utilisateur ou adresse e-mail et votre mot de passe, ils essaieront de les utiliser sur d’autres sites. Si vous avez utilisé les mêmes identifiants sur votre site de surveillance de quartier, à faible niveau de sécurité, et sur votre site bancaire, très sécurisé, vous venez de fournir aux potentiels pirates les informations d’identification dont ils ont besoin pour accéder à votre compte bancaire.

Choisir de bons mots de passe

L’idée de ce que doit être un bon mot de passe peut sembler vague. Afin de comprendre en quoi un mot de passe est meilleur qu’un autre, nous devons d’abord définir ce qu’est un mauvais mot de passe. Pour faire simple, un mauvais mot de passe est un mot qui peut être facilement deviné.

Des bases de données de noms d’utilisateurs et de mots de passe sont volées chaque jour sur des sites Web peu sûrs. Cela signifie qu’il y a beaucoup d’informations d’identification à étudier, et qu’il devient évident que les humains sont assez peu compétents pour trouver de bons mots de passe.

Certaines études démontrent que seulement 1000 mots simples représentent 91 % de l’ensemble des mots de passe. Ce lien répertorie les 10000 mots de passe les plus utilisés du monde, et certains sont colorés. Ces derniers sont les plus faciles à deviner, car les pirates ont aussi accès à ces listes, et testeront votre adresse e-mail et ces mots de passe sur différents sites, pour voir si certains fonctionnent. Si vous êtes curieux de connaître le niveau de sécurité de votre mot de passe actuel, essayez notre testeur de mot de passe.

Beaucoup de gens tentent de rendre leur mot de passe plus complexe en ajoutant des chiffres à la fin. C’est une astuce bien connue des pirates informatiques. Une étude de base de données a montré que parmi les mots de passe finissant par un nombre, près d’un quart d’entre eux utilisent le chiffre 1.

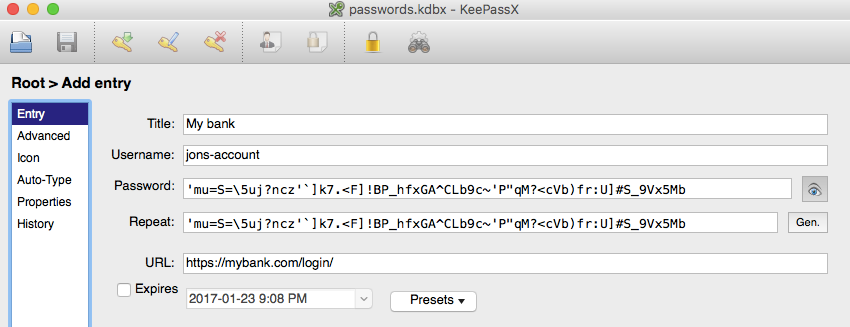

Les conseils pour créer un mot de passe efficace ne manquent pas sur Internet, et il peut être difficile de s’y retrouver parmi toutes ces recommandations. Les meilleurs mots de passe sont constitués d’un long mélange aléatoire de chiffres, lettres et autres caractères spéciaux de ponctuation. Utiliser de bons mots de passe forts comme ceux-ci serait peu pratique, sinon impossible, sans l’existence d’outils de gestion de mots de passe, que notre ami Lee Munson aborde ici.

Utiliser des gestionnaires de mots de passe.

Il existe toute une catégorie de logiciels nommés gestionnaires de mots de passe, facilitant l’utilisation de mots de passe longs et aléatoires. Ces logiciels créent des mots de passe sécurisés à votre place, et les stockent, afin que vous puissiez facilement les rechercher lorsque vous en avez besoin. Certains d’entre eux proposent des fonctionnalités supplémentaires, qui les rendent encore plus faciles à utiliser, telles que :

- Le remplissage automatique des champs de connexion d’un site Web, pour que vous n’ayez pas à interrompre ce que vous êtes en train de faire pour rechercher vos identifiants.

- Le stockage de vos données de mots de passe en ligne, ce qui signifie que vous pouvez y accéder depuis différents appareils, tels que votre iPad et votre ordinateur de bureau. Remarque : les listes de mots de passe créées par ces logiciels sont toujours cryptées, ce qui permet de les stocker en ligne avec un minimum de sécurité.

- Des alertes de sécurité, par exemple lorsqu’un site Web que vous utilisez a été attaqué, afin que vous sachiez que vous devez modifier votre mot de passe, qui a potentiellement été volé.

Comparitech propose une liste des meilleurs gestionnaires de mots de passe, gratuits comme payants.

Utiliser l’authentification à deux facteurs (2FA, ou two-factor authentification)

L’authentification à deux facteurs (2FA) existe depuis de nombreuses années au sein des entreprises et des gouvernements, mais commence à peine à devenir courante dans le secteur de la communication. Il s’agit d’ajouter un deuxième facteur à votre mode d’authentification, ce qui signifie qu’un simple identifiant et un mot de passe ne suffisent plus pour vous connecter à votre compte. Vous devrez aussi fournir un deuxième élément d’information, généralement un code numérique valide seulement pendant quelques secondes. Imaginez une personne mal intentionnée ayant en possession votre nom d’utilisateur et votre mot de passe, qui essaierait de se connecter à votre compte bancaire. Lorsque lui sera demandé le code numérique supplémentaire, il ne sera pas en capacité de le fournir.

Il appartient à chaque site Web d’offrir un mode de connexion 2FA, et ce n’est pas le cas de tous. Vérifiez les paramètres de sécurité ou de connexion de votre compte sur un site donné pour voir s’il existe des options d’authentification à deux facteurs. Si tel est le cas, le formulaire prendra probablement l’une des formes suivantes :

Envoyer un code numérique sur votre téléphone portable par SMS

C’est la forme la plus courante de 2FA, car elle est facile à mettre en œuvre pour le fournisseur de services, et les téléphones portables sont omniprésents de nos jours. Vous devrez fournir votre numéro de téléphone mobile sur le site, qui enverra généralement un code de test à votre téléphone, pour vérifier s’il fonctionne. Une fois que vous entrez ce code de test dans le site, il active l’option 2FA sur votre compte.

À partir de ce moment, chaque fois que vous tenterez de vous identifier, vous recevrez un code différent par SMS, que vous devrez saisir sur le site pour vous connecter.

Utiliser une application sur votre smartphone pour générer des codes

Un certain nombre d’applications peuvent générer des codes 2FA, tels que Google Authentificator, Authy et LastPass Authentificator. Si un site Web prend en charge l’une de ces applications, les instructions relatives à sa configuration figureront sur la page des paramètres de sécurité ou de connexion.

En règle générale, vous devrez installer le logiciel à partir de la boutique d’applications de votre smartphone, puis scanner un code à partir du site Web à l’aide de la caméra de votre appareil. Cela créera un emplacement réservé dans votre application d’authentification pour ce site Web, qui affichera un code numérique en constante évolution. Entrez le code actuel dans le site Web et il activera 2FA sur votre compte.

À partir de ce moment, vous devrez ouvrir l’application sur votre appareil et entrer le code affiché pour ce site afin de vous connecter.

Avantages et inconvénients des deux types de 2FA

La méthode par SMS est plus facile à gérer, car vous n’avez pas besoin d’installer d’application tierce sur votre téléphone. Il est également facile de la transférer d’un appareil à l’autre, car votre numéro de téléphone est lié à votre carte SIM, et lorsque vous changez de mobile, le numéro vous accompagne. L’inconvénient est que vous devez être dans une zone de couverture réseau mobile. Si vous êtes dans un café, ou dans tout autre lieu avec une faible couverture mobile, vous ne pourrez pas recevoir le code. De plus, si vous voyagez souvent et que vous avez l’habitude de changer de carte SIM pour utiliser un numéro de téléphone correspondant au pays dans lequel vous vous trouvez, votre numéro changera aussi. Gardez cela à l’esprit avant de voyager, si vous utilisez une authentification à deux facteurs par SMS sur l’un de vos comptes.

La méthode par application élimine la nécessité d’une couverture réseau mobile, car la réception d’un code par SMS n’est pas nécessaire. L’application génère les codes de connexion sur le téléphone par elle-même, afin que vous puissiez les obtenir même si votre téléphone est en mode avion. L’inconvénient est qu’il est plus difficile de transférer l’application d’authentification vers un autre téléphone. Vous aurez généralement besoin de désactiver 2FA sur tous vos comptes, d’installer l’application sur votre nouveau téléphone, puis de réactiver 2FA.

Comment identifier les sites Web dangereux

Les pirates informatiques en ont après une chose : votre identité. Ils veulent avoir accès à vos informations personnelles, et pour ce faire, ils ont besoin de vos identifiants de connexion sur différents sites. Comme la plupart d’entre nous ne fournissons pas cette information volontairement, les personnes mal intentionnées doivent nous inciter à la divulguer. Les deux façons les plus courantes d’y parvenir sont de nous amener à saisir nos informations d’identification sur un faux site Web, que nous pensons être réel, ou de nous inciter à installer un logiciel espion sur notre ordinateur, qui leur enverra ces informations. Plus loin dans cet article, vous trouverez une section traitant la question des programmes antivirus et de sécurité, fournissant différents conseils sur ces derniers. Ici, nous aborderons l’identification de sites Web dangereux.

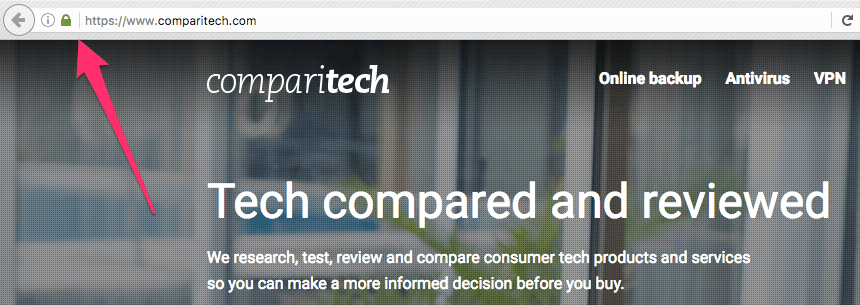

HTTPS et SSL – qu’est-ce que cela signifie ?

Si vous utilisez fréquemment le Web, vous savez probablement que certains sites affichent une barre d’adresse de couleur verte, contenant parfois un cadenas, lorsque vous la visitez. Cela indique que les données que vous échangez avec le serveur Web sont cryptées. Pour les lecteurs curieux, les acronymes ci-dessus signifient Hyper Text Transfer Protocol Secure et Secure Sockets Layer. Pour des raisons pratiques, nous considérerons que ce sont des termes interchangeables. Cela est amplement suffisant en termes d’informations techniques pour cet article, mais si vous êtes intéressé par une« plongée en profondeur » dans SSL, Sam Cook en a fait une bonne introduction ici.

Remarque :

Le cryptage ou chiffrement signifie que les informations que vous envoyez sur le site Web et les informations qu’il vous renvoie sont brouillées. Les deux seules parties pouvant déchiffrer les données et les rendre à nouveau lisibles sont votre navigateur et le serveur.

Vous pourriez en déduire qu’il est essentiel et suffisant de voir le protocole HTTPS se verrouiller (faisant apparaître le cadenas dans la barre d’adresse) lorsque vous transférez des données sensibles, telles que des noms d’utilisateur et des mots de passe, ou toute autre information personnelle. Cela garantirait que les données ne puissent pas être volées lors de leur transit entre votre ordinateur et le serveur Web.

Il est cependant important de comprendre que le cadenas HTTPS ne signifie en aucun cas que le site est à 100 % fiable. Cela ne signifie pas que le site ne contient pas de logiciel malveillant ; cela ne signifie pas que les propriétaires du site ne sont pas des criminels ; cela ne signifie pas non plus que vous pouvez faire confiance au site.

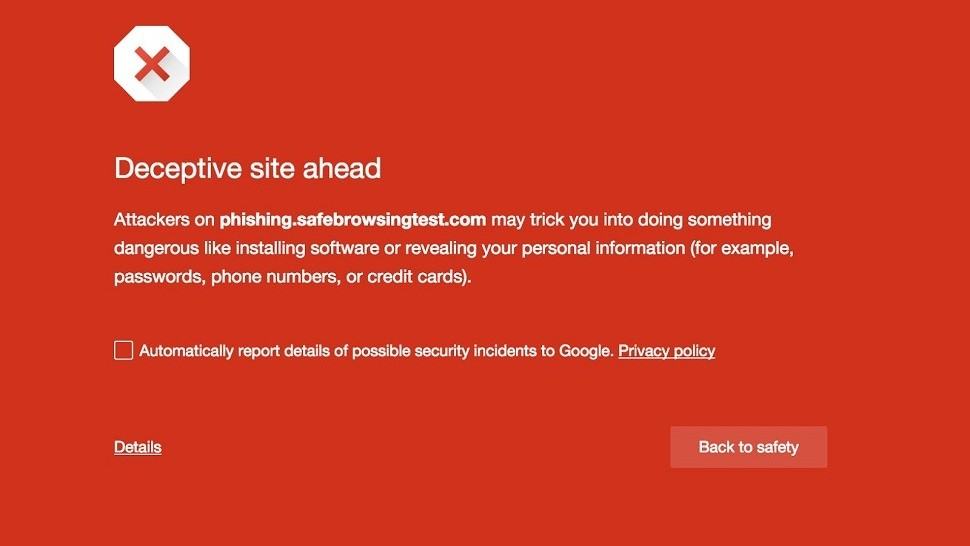

Les avertissements du service Google SafeBrowsing (navigation sécurisée)

Google est le moteur de recherche le plus populaire du monde. Il scanne en permanence chaque site Web sur Internet, et garde une trace de toutes les pages. Ce faisant, Googlebot (le logiciel qui explore chaque site à la recherche de contenu) examine également le code de chaque page. S’il y trouve un code malveillant, il l’ajoute à une liste de site suspects, constituant le service SafeBrowsing. Le navigateur Web de Google, Chrome, et certains autres navigateurs tels que Firefox de Mozilla et Safari d’Apple utilisent cette liste. Si vous essayez de visiter un site figurant dans la « liste noire » de navigation sécurisée, ces navigateurs afficheront un avertissement similaire à celui-ci :

Remarque :

Afin de pouvoir fournir le service SafeBrowsing, Google récolte des informations sur les sites que vous visitez. Certains prétendent que ces informations sont partagées avec la NSA par le biais de cookies, de sorte que le compromis entre confidentialité et sécurité peut ne pas paraître acceptable. Si cette question vous intéresse, vous pouvez lire cet article, pour plus d’informations sur la question de la sécurité lors de vos achats en ligne, ou bien cet article traitant spécifiquement de la façon d’identifier les sites Web frauduleux.

Prenez garde aux liens et pièces jointes

Pour accéder à n’importe quoi sur votre ordinateur, les pirates doivent installer sur votre système un type de logiciel appelé malware. Étant donné que s’introduire chez vous pour installer manuellement des logiciels malveillants n’est pas une chose aisée, ils peuvent passer beaucoup de temps à essayer de vous inciter à cliquer sur des liens, ou joindre des logiciels malveillants à des e-mails qui installeront le programme à leur place. Une fois leur logiciel malveillant installé, il aura accès à votre système et peut effectuer toute tâche néfaste. Certains malwares redirigent simplement vos recherches vers des publicités rémunératrices, de sorte que l’auteur du programme gagne de l’argent sur votre dos. Certains sont bien pires, et peuvent voler les noms d’utilisateur et mots de passe que vous utilisez en ligne, ou même crypter votre ordinateur tout entier pour rendre vos fichiers inaccessibles, et vous les rendre en échange d’une rançon.

Remarque :

Malware est une contraction de Malicious Software (logiciel malveillant). Auparavant, ces derniers étaient surtout connus sous le nom de virus. La catégorie des virus devenant de plus en plus vaste et variée, le terme « malware » a été choisi comme expression plus inclusive, faisant référence à tout type de logiciel malveillant.

Les hackers ont tout intérêt à ce que vous cliquiez sur leurs liens, et mettent donc en place des stratégies finement élaborées afin de vous les faire paraître légitimes. Certaines tentatives sont cependant clairement négligées, et facilement détectables, comme les célèbres courriels du « prince nigérian », caractérisés par des revendications démentes rédigées en mauvais français. D’autres sont plus difficiles à repérer, car les pirates utiliseront les noms de vos amis ou de votre famille comme adresses d’expédition des e-mails. Vous serez donc plus enclin à faire confiance au lien.

Il existe un autre moyen utilisé par les pirates pour obtenir vos noms d’utilisateur et mots de passe : le phishing. Ils développent un clone d’une page de connexion à un site Web bien connu, puis tentent d’inciter les utilisateurs à entrer leur nom d’utilisateur et leur mot de passe sur ce faux site. Bien sûr, les personnes à qui cela arrive ne se sont pas connectées au site auquel elles s’attendaient, et leurs identifiants sont directement envoyés à des personnes malveillantes.

Remarque :

Le phishing, ou hameçonnage, est un terme qui désigne l’acte d’essayer de tromper un grand nombre de personnes pour qu’elles agissent contre leurs intérêts. Les tentatives d’hameçonnage sont indifférenciées, et ne se ressemblent que par le fait de couvrir le plus grand nombre d’individus grâce à des courriels, pour tenter de piéger quelques personnes. C’est un peu comme jeter une ligne de pêche dans une rivière pour voir ce que vous pourriez attraper, d’où la métaphore de la pêche. Il existe une variante plus avancée du phishing, plus ciblée, appelée Spear Phishing, mais les mêmes méthodes d’évitement s’appliquent. Vous trouverez ici de bons conseils sur la façon de repérer un e-mail de phishing.

Vous devez toujours vérifier les liens avant de cliquer dessus. Il existe différentes façons de le faire :

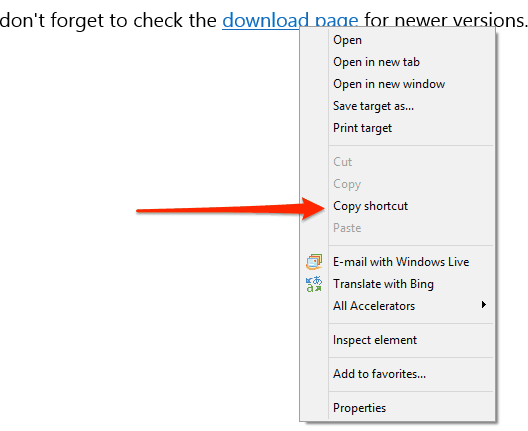

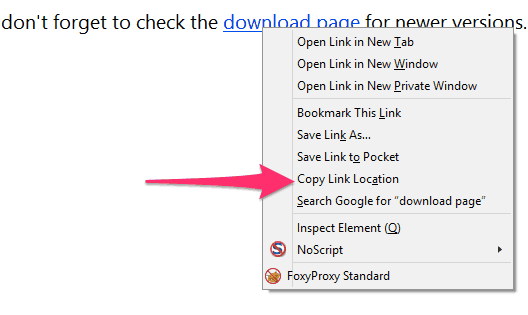

Faites un clic droit sur le lien et copiez-le

Un « clic droit » correspond au fait de cliquer sur le bouton droit de votre souris. Si vous utilisez un trackpad sur un ordinateur portable, vous n’aurez pas forcément le bouton droit de la souris. Dans ce cas, tapoter le pad avec deux doigts en même temps. Cela fera apparaître un menu contextuel, présentant plusieurs options. Le texte exact de ce menu varie selon le système d’exploitation. Voici comment cela se présente sous Windows :

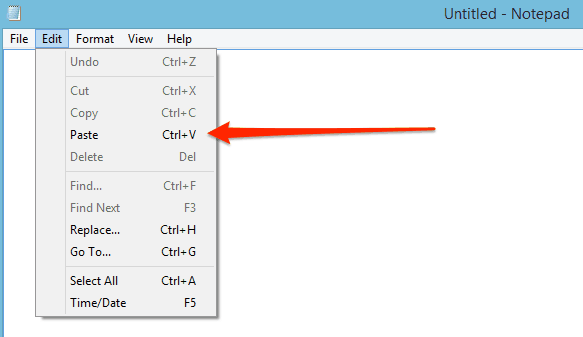

Cliquez sur le bouton « copier le raccourci », puis collez ce dernier dans le Bloc-notes ou un traitement de texte. Pour coller le lien, vous pouvez soit utiliser le menu Édition et cliquer sur l’option Coller, ou bien faire un autre clic droit et sélectionner Coller.

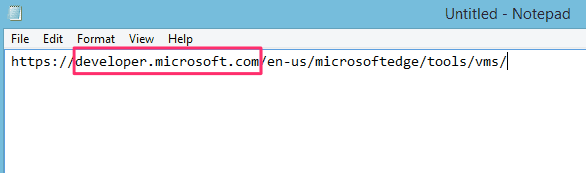

Ce lien était censé être un lien vers la page de téléchargement de la machine virtuelle sur le site Web de Microsoft. Maintenant que je peux voir le lien réel dans le Bloc-notes, je remarque que cela semble exact :

La partie la plus importante d’un lien est le nom de domaine.

Background

Le domaine est ici surligné en rouge, et comprend la partie d’une adresse comprise entre le premier jeu de barres obliques (slash) // et la barre oblique unique suivante /.

On peut ici voir que ce lien mène au site developer.microsoft.com, ce à quoi l’on s’attend, donc cela semble sûr.

D’autres navigateurs utilisent le terme « adresse du lien » en lieu et place du « raccourci ». Voici le menu correspondant au clic droit sous Firefox :

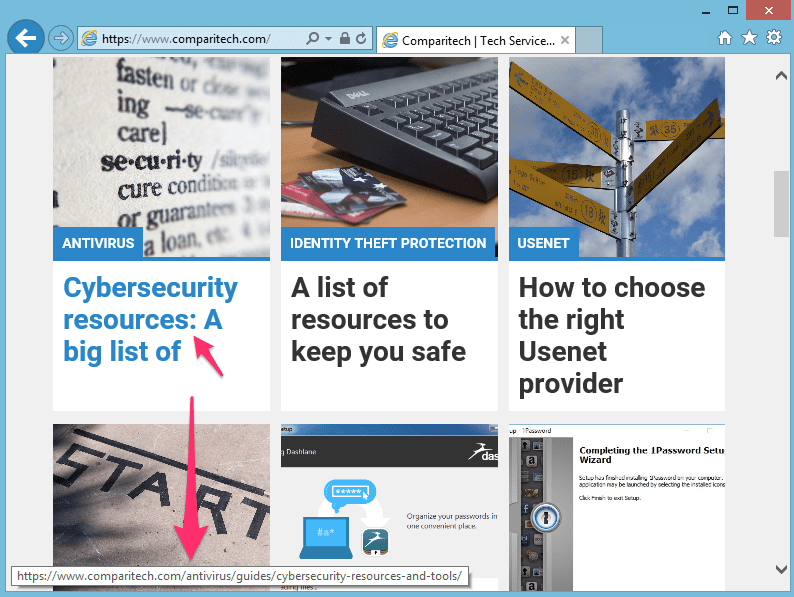

Survolez le lien pour voir sa destination

Certains programmes affichent la destination d’un lien si vous passez la souris dessus.

Remarque :

Survoler signifie placer le pointeur de la souris sur un lien, mais sans cliquer dessus.

La plupart des navigateurs afficheront la destination réelle d’un lien survolé au bas de la fenêtre. Cette capture d’écran ne contient pas le curseur de la souris, mais elle survole « Cybersecurity resources: A big list of link ».

Dans ce cas, nous nous attendons à un lien conduisant à un autre article sur le domaine comparitech.com, il semble donc sûr.

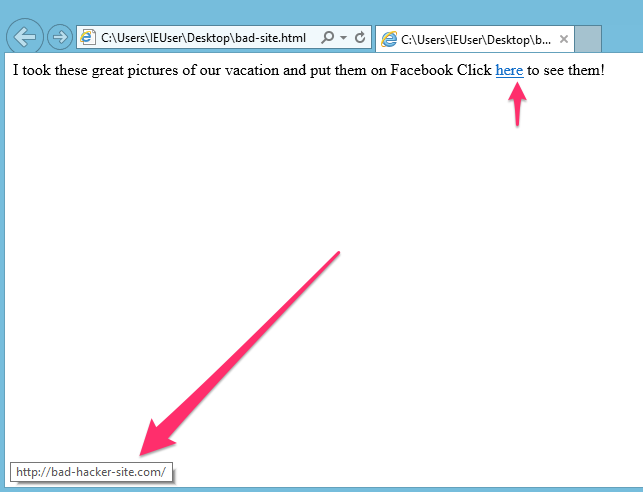

Si la destination réelle ne semble pas correcte, ne cliquez pas sur le lien. Celui-ci m’annonce que j’ai de belles photos de vacances sur Facebook. Mais si je survole le lien, je peux voir qu’il ne me mènera pas à Facebook. Cela n’est donc pas sûr.

Comment utiliser les réseaux WiFi publics

Le sigle WiFi correspond à la principale technologie d’Internet sans fil. Presque tous les appareils informatiques actuels peuvent être connectés à un réseau WiFi, et de nombreux lieux publics offrent un accès à Internet par ce biais. Il existe quelques dangers à l’utilisation d’un réseau WiFi public, car vous le partagez avec tous les autres utilisateurs qui l’utilisent. Cela peut inclure des individus mal intentionnés.

Remarque :

Le terme WiFi n’a en réalité aucune véritable signification, il était simplement plus facile à commercialiser que son vrai nom IEEE 802.11b Direct Sequence.

La meilleure règle à suivre est de ne jamais utiliser les réseaux wifi publics. Il n’y a pas de moyen raisonnable de savoir si le réseau a été compromis et si toutes vos données ne sont pas capturées par quelqu’un. Voici quelques scénarios quotidiens:

- Quelqu’un a configuré un faux point d’accès WiFi, avec un nom paraissant officiel, et vous l’avez rejoint par erreur. Nous pouvons prendre l’exemple d’un pirate mettant en place un point d’accès nommé « Starbucks Guest WiFi » dans un Starbucks. Vous n’avez aucun moyen de savoir que ce n’est pas le bon.

- Quelqu’un a piraté le bon point d’accès, et peut ainsi voir tout votre trafic réseau. Dans ce cas, vous avez rejoint le bon point d’accès et vous n’avez aucun moyen de savoir qu’il n’est plus sûr.

Il existe d’autres scénarios rendant le WiFi public peu sûr, mais il est difficile de les éviter. Par conséquent, si vous devez utiliser le WiFi public, suivez ces conseils pour rester en sécurité.

N’utilisez pas le WiFi public pour réaliser des transactions sensibles

N’utilisez pas le WiFi public pour réaliser des transactions financières ou consulter des informations très personnelles ou sensibles, par exemple des sites Web gouvernementaux. Partez du principe que les informations que vous envoyez sont susceptibles d’être lues, et prenez vos décisions en conséquence. Il est probablement adapté d’utiliser les réseaux publics pour des lectures d’articles ou des recherches occasionnelles, mais si vous avez besoin de vous connecter personnellement à un site, vous devez évaluer s’il est raisonnable ou non de le faire via un WiFi public.

Utilisez un Réseau Privé Virtuel (VPN)

Un très bon moyen de sécuriser le WiFi public consiste à utiliser un réseau privé virtuel (VPN). Les mécanismes sous-tendant un VPN sont assez complexes, mais heureusement, le processus d’utilisation est très simple. Un VPN crée un tunnel crypté pour tout votre trafic, qui ne sera pas décrypté tant qu’il n’a pas quitté le réseau WiFi public. Cela signifie que même si le réseau public que vous utilisez est compromis, le hacker sera incapable de lire vos données. Voici quelques informations de base sur les VPN et quelques conseils sur la manière de choisir un bon fournisseur.

Si vous ne pouvez pas utiliser un VPN et que vous devez réaliser une tâche dépassant l’utilisation occasionnelle d’Internet, nous vous conseillons de fermer votre connexion WiFi et d’utiliser vos données mobiles. Il est plus difficile de compromettre les réseaux mobiles, ce qui les rend un peu plus sûrs que le WiFi public.

Utilisez une authentification à deux facteurs (2FA) sur vos comptes utilisateurs

L’authentification à deux facteurs (2FA) a été abordée dans la section concernant les mots de passe, au début de cet article. Si vous craignez que votre nom d’utilisateur et votre mot de passe soient volés lors de l’utilisation du WiFi public, il est évident que la seule chose qui empêcherait le pirate de se connecter à votre compte est un code 2FA. Tous les services ne proposent pas l’authentification à deux facteurs, mais vous devriez l’activer pour chaque service la rendant possible.

Comment éviter et résoudre les vols d’identité

Le vol d’identité correspond à la situation dans laquelle une personne mal intentionnée a pu obtenir suffisamment d’informations sur vous pour pouvoir prétendre être vous-même. Les pirates utilisent ces informations pour créer des comptes de cartes de crédit, des comptes bancaires et d’autres choses en votre nom, ce qui peut par la suite vous causer beaucoup de problèmes. Si vous suivez les conseils de cet article, vous réduirez considérablement les risques de vol d’identité en ligne. Cependant, cela peut toujours arriver, et peut même se produire hors ligne.

Signes de vol d’identité

Votre dossier de crédit est probablement la meilleure source d’informations. Les dossiers de crédit regroupent l’ensemble des comptes de crédit et de prêt ouverts au nom d’une personne. L’examen systématique de votre dossier est une étape essentielle dans la détection d’un problème d’usurpation d’identité. Si vous voyez des comptes de crédit ouverts pour des entreprises auxquelles vous n’avez jamais eu affaire, il peut s’agir d’un signe de vol d’identité.

Une fois qu’un pirate a volé votre identité et fait établir de grosses factures en votre nom, ne vous attendez pas à ce qu’il les paie pour vous. Ainsi, tôt ou tard, les créanciers commenceront à vous envoyer des lettres de rappel, et vous pourriez recevoir la visite d’un huissier. Si vous commencez à recevoir des courriers de recouvrement de la part d’entreprises auxquelles vous n’avez pas été confronté, il s’agit d’un nouveau signe d’alerte.

Bien plus grave, un vol d’identité peut aussi avoir des conséquences dans le monde réel. Certains hackers très persévérants peuvent même essayer de rediriger votre courrier postal.

Que faire si votre identité a été volée

Les étapes pour signaler une usurpation d’identité varient d’un pays à l’autre. Mais, en général, elles respectent cet ordre :

- Obtenez une copie de votre dossier de crédit auprès de l’un des organisme en capacité de vous le fournir

- Identifiez les comptes qui ne vous appartiennent pas

- Placez une alerte de fraude sur votre dossier de crédit

- Contactez la police, déposez un plainte

Nous proposons un guide de résolution du vol d’identité détaillé, avec des instructions détaillées pour plusieurs pays.

Détecter et résoudre les infections par malwares

Si votre système a été infecté par des logiciels malveillants malgré tous vos efforts, il est probablement possible de résoudre les choses. Selon l’objectif du malware, il peut manifester des signes révélateurs de sa présence, et il existe souvent des moyens de vous en débarrasser.

Signes d’une infection par un malware

Si le logiciel malveillant présent dans votre système effectue à distance une tâche compliquée, il utilisera des ressources telles que la mémoire vive et probablement le disque dur de votre ordinateur. Si votre appareil semble lent, ou si le voyant de votre disque dur clignote en permanence, même lorsque vous n’utilisez pas l’ordinateur, il est probable que vous soyez infecté par un malware.

Il est également possible de répertorier les processus en cours d’exécution sur votre système, afin d’identifier tous ceux que vous ne reconnaissez pas. Nous avons récemment publié un article sur le piratage de navigateur Web, vous y trouverez une section traitant plus en détail de la détection des logiciels malveillants.

Installer un bon logiciel antivirus est le meilleur moyen d’être alerté de la présence de malwares sur votre ordinateur, mais ces infections peuvent parfois être difficiles à détecter. En cas de doute, il est préférable d’apporter votre appareil dans un atelier de réparation informatique pour une inspection approfondie.

Que faire si votre système est infecté par un malware

Certains logiciels malveillants peuvent être supprimés à l’aide d’un logiciel antivirus, dont nous parlerons plus loin dans cet article. Idéalement, vous devez disposer d’un logiciel antivirus s’exécutant en tâche de fond, afin de vous protéger contre l’infection dès le départ. Mais si par hasard vous vous retrouvez durablement infecté, il peut être assez simple de supprimer le logiciel intrus. Le processus de « nettoyage » dépend de l’application antivirus que vous utilisez, mais il vous informera généralement de la présence du virus et vous guidera tout au long de sa suppression.

Si vous n’utilisez pas encore d’antivirus, ou si vous devez supprimer un virus, nous avons établi ici une liste mise à jour des meilleurs antivirus pour chaque système d’exploitation.

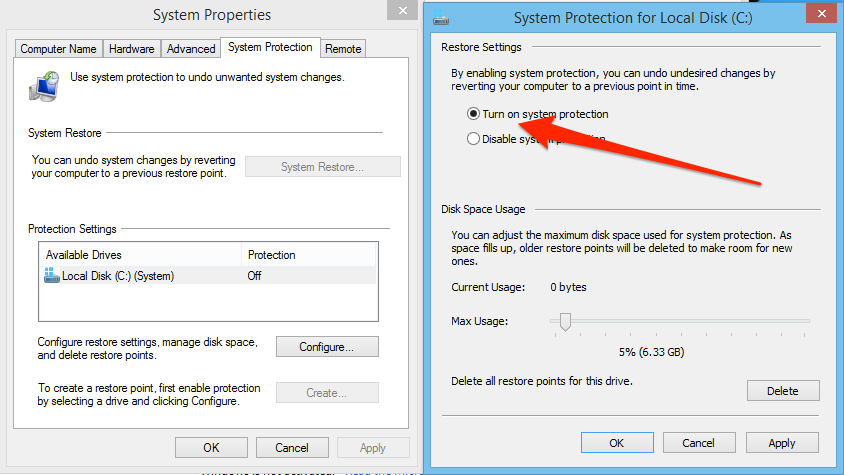

Restaurations et sauvegardes système

Une autre option à envisager est une restauration du système. Si vous avez une preuve de l’infection et que votre système a déjà été configuré pour créer des points de restauration, le retour à un état antérieur à l’infection peut fonctionner.

Remarque :

Il existe une différence nette entre une restauration du système et la restauration d’une sauvegarde. Une restauration de système signifie généralement que votre système revient à un état antérieur, peut-être au tout début de son installation. Cela implique que tout sera annulé ou supprimé, y compris l’intégralité des fichiers de votre système d’exploitation. La restauration d’une sauvegarde consiste généralement à ne restaurer que vos données, telles que vos documents et vos e-mails. Une restauration de sauvegarde n’inclut généralement pas les fichiers du système d’exploitation. C’est est une distinction importante à faire selon le type d’infection par malware que vous souhaitez traiter.

La restauration du système sous Windows se fait dans le Panneau de configuration du système d’exploitation. Vous trouverez des instructions détaillées avec des captures d’écran dans l’article de Sam Cooke sur la suppression et la prévention des logiciels malveillants sous Windows.

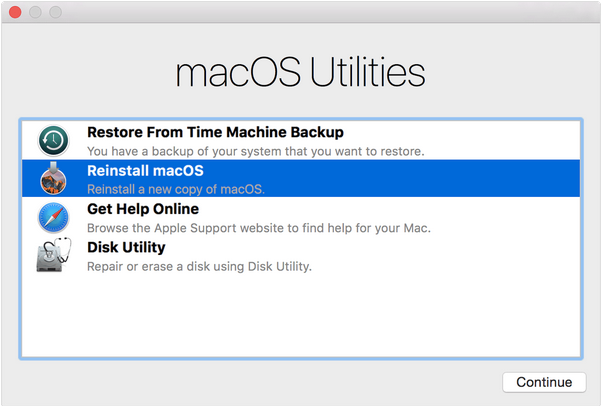

Pour Mac OS / OSX, vous devez redémarrer le système et maintenir la touche « Command » et le bouton « R » immédiatement après l’allumage de l’appareil. Cela fera apparaître les Options de restauration du système. Vous pouvez alors restaurer des fichiers à partir d’une sauvegarde Time Machine si vous avez configuré cet outil, ou bien restaurer complètement le système, à partir de zéro. La deuxième option supprimera tout, y compris vos données et fichiers, du système. Cette méthode est drastique, mais est certaine de supprimer tous les logiciels malveillants.

Les distributions Linux pour micro-ordinateurs telles qu’Ubuntu ne disposent pas d’application de sauvegarde ou de restauration système natives. Il existe cependant de nombreux logiciels de sauvegarde tiers, qui requièrent tout de même une certaine habileté pour les configurer, ainsi que de nombreux services de sauvegarde dans le cloud, tels que CrashPlan et Jungle Disk, qui prennent en charge les systèmes Linux. CrashPlan a un avantage, car la version gratuite vous permet de sauvegarder vos fichiers sur un autre disque local gratuitement. Il faudra payer uniquement pour utiliser les fonctionnalités avancées telles que le stockage de vos sauvegardes sur le cloud.

Que faire si l’un de vos comptes en ligne a été hacké

Le terme « hack » signifie que presque n’importe quelle mauvaise chose peut arriver à n’importe qui. Dans le contexte d’Internet, cela signifie généralement que quelqu’un a eu un accès non autorisé à l’un de vos comptes en ligne.

Signes d’un compte en ligne compromis

Une activité inattendue sur un compte est l’un des meilleurs indicateurs d’un piratage. Dans presque tous les cas d’activité néfaste, la première ligne de défense consiste simplement à rester attentif. Si vous ne recevez plus aucun e-mail de la part de l’un de vos services en ligne, cela peut aussi être un signe d’avertissement.

Selon l’intention du hacker, il pourra réaliser l’une des deux choses suivantes :

- Gardez le compte ouvert, sans vous avertir qu’il y accède également.

- Vous exclure du compte, afin de vous empêcher de découvrir qu’il a été compromis jusqu’à ce qu’il ait terminé.

Dans les deux cas, il est probable que le pirate tente de modifier l’adresse e-mail de votre compte ou d’y ajouter la sienne. La plupart des services enverront un e-mail de notification au premier compte de messagerie lors d’une tentative de modification ou de l’ajout d’une nouvelle adresse.

Un autre indicateur peut être l’impossibilité d’accéder à votre compte. Si les pirates en ont juste besoin pendant une courte période, par exemple pour transférer des fonds, ils peuvent changer votre mot de passe afin de vous empêcher de vous connecter et arrêter la procédure. Encore une fois, de nombreux services Web envoient des e-mails d’alerte lorsqu’un mot de passe de compte est modifié. Gardez donc un œil sur ceux-ci.

Mesures à prendre après un piratage

Si vous constatez un piratage de compte via une alerte par courrier électronique, des problèmes de connexion ou toute autre manifestation, votre première action devrait consister à informer le service Web concerné.

Si vous êtes en capacité de vous connecter à votre compte, faites-le, puis recherchez les informations de contact du support technique. Appelez-les, utilisez le chat en direct ou déposez un ticket d’assistance afin de les informer de la probable compromission de votre compte utilisateur. La plupart des sites Web prennent cela très au sérieux et vous aideront à résoudre rapidement la situation. Si vous ne parvenez pas à vous connecter, vous devez suivre le même processus, mais comme vous n’êtes pas identifié à votre compte, il sera moins facile pour le support technique de vous reconnaître comme étant le propriétaire légitime du compte. Ils pourront vous demander davantage d’informations prouvant votre identité avant de vous aider. Il vaut la peine d’être patient, même si cela peut être stressant.

Une fois votre compte à nouveau sous votre contrôle, il sera temps d’évaluer les dégâts. Selon ce que le pirate a fait et selon le type d’informations que le compte contenait, vous pourrez effectuer les mêmes opérations que pour le vol d’identité : déposez une plainte et placez une alerte de fraude sur vos dossiers de crédit.

Gestion du système

Les logiciels obsolètes, non mis à jour, représentent un risque majeur d’infection par des malwares. En effet, les mises à jour incluent presque toujours des corrections de failles de sécurité découvertes depuis la dernière évolution du logiciel. Les pirates peuvent obtenir les mises à jour de sécurité aussi facilement que les autres utilisateurs. Ils vont alors les examiner pour découvrir quels problèmes de sécurité y sont résolus. Ils peuvent ensuite utiliser ces informations pour rechercher un ordinateur qui n’a pas encore été mis à jour, et exploiter les failles de sécurité tant qu’elles sont encore disponibles. Pour cette raison, il est essentiel d’appliquer les mises à jour pour chaque application que vous utilisez, ainsi que les mises à jour du système d’exploitation dès qu’elles sont disponibles.

Conserver votre système à jour

Les trois principaux systèmes d’exploitation (Windows, Mac OS / OSX et Linux) peuvent être configurés pour rechercher des mises à jour régulièrement et les appliquer automatiquement. Ces fonctionnalités doivent être activées.

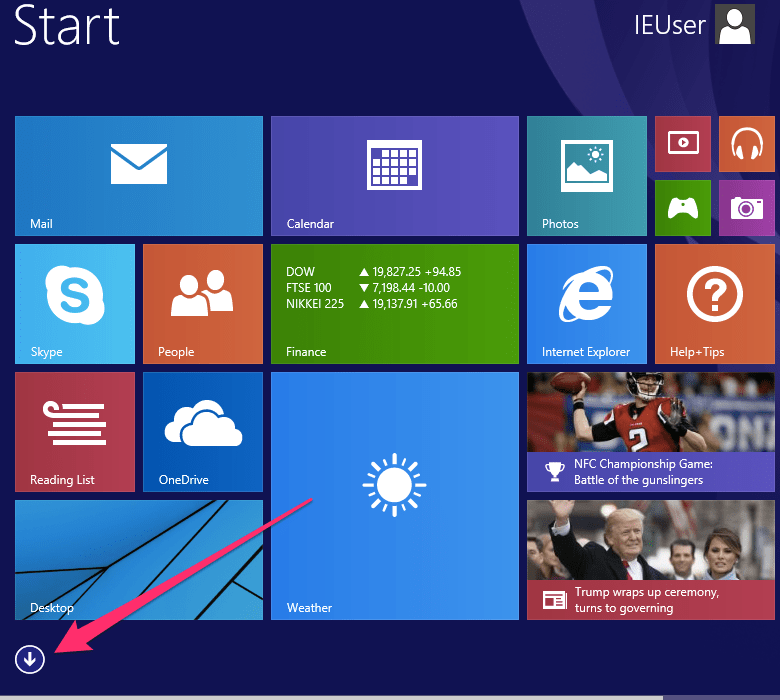

Windows 8

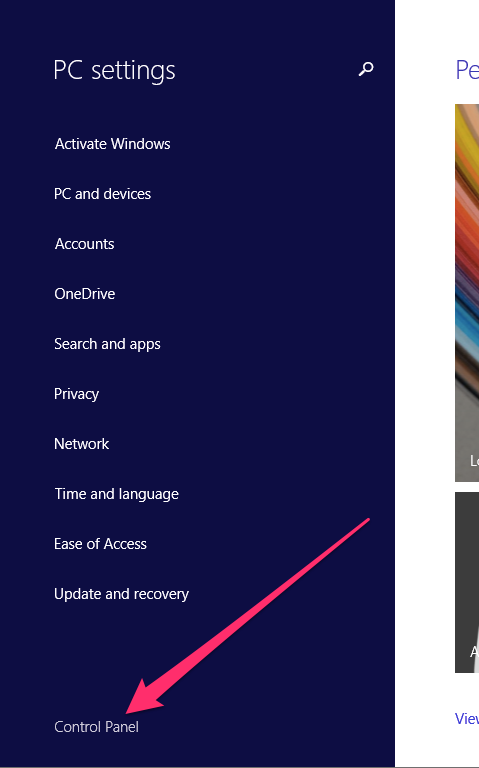

Pour lancer l’outil de configuration de mise à jour Windows, cliquez sur le bouton Démarrer, puis sur la flèche vers le bas située en bas à gauche du bureau :

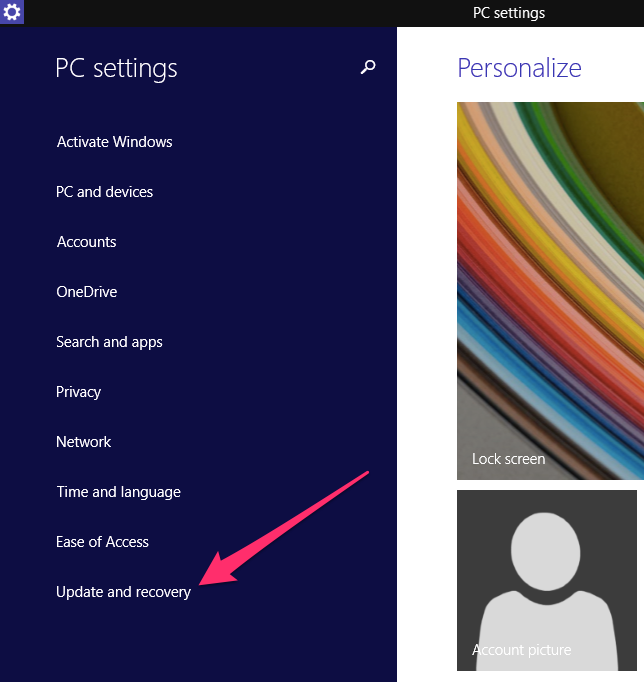

Sélectionnez l’option Paramètres du PC, puis Mises à jour et récupération :

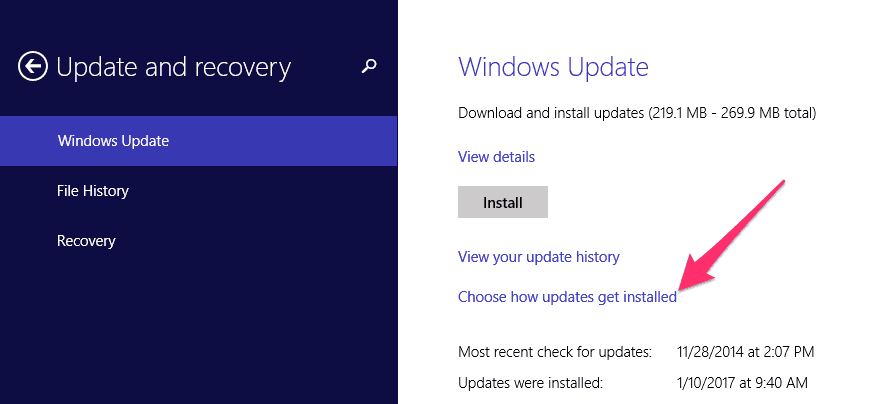

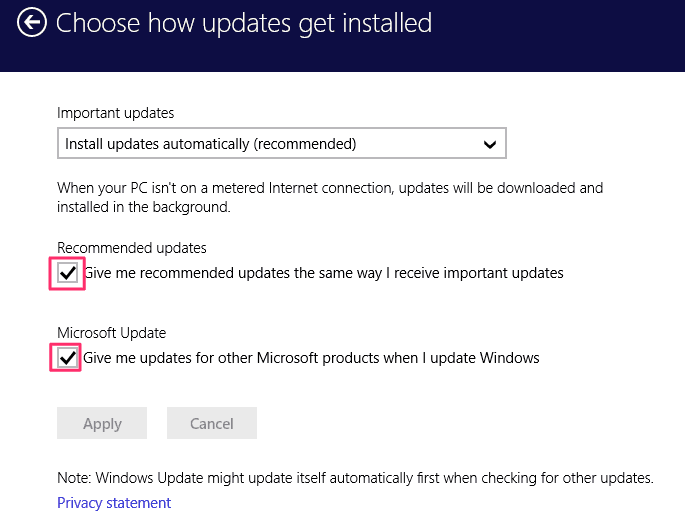

Cliquez sur le bouton Choisir le mode d’installation des mises à jour, et assurez-vous que l’option Installer automatiquement les mises à jour (recommandé) est sélectionnée et que les options décrites en rouge sont sélectionnées :

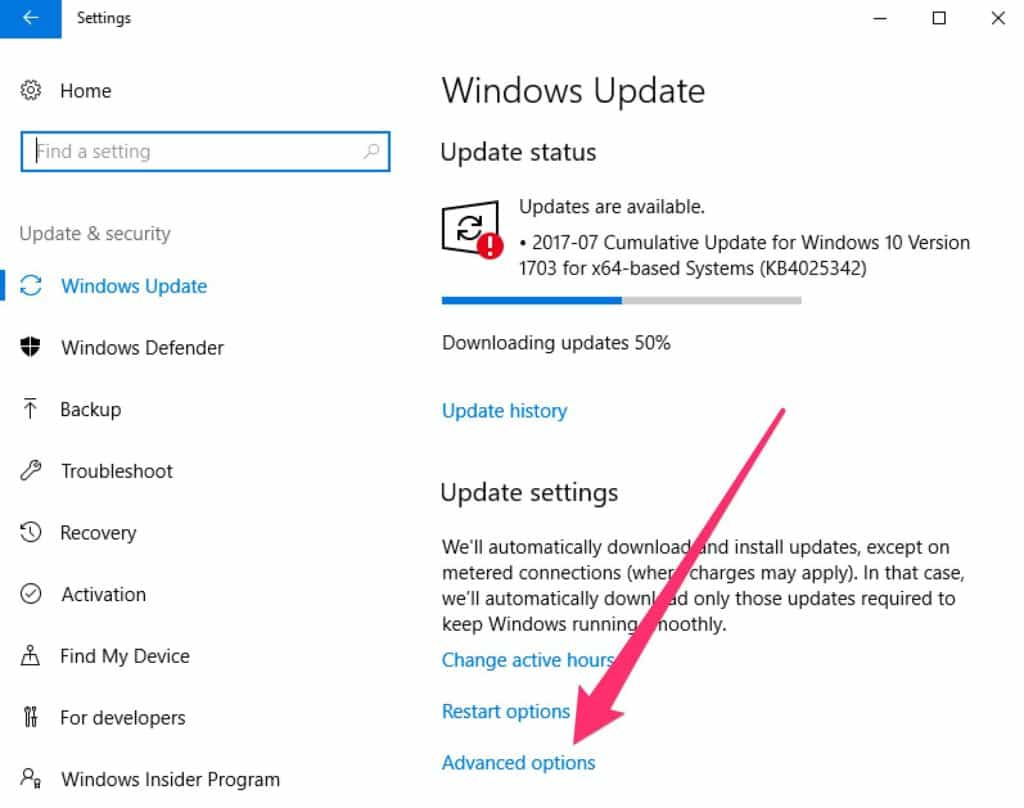

Windows 10

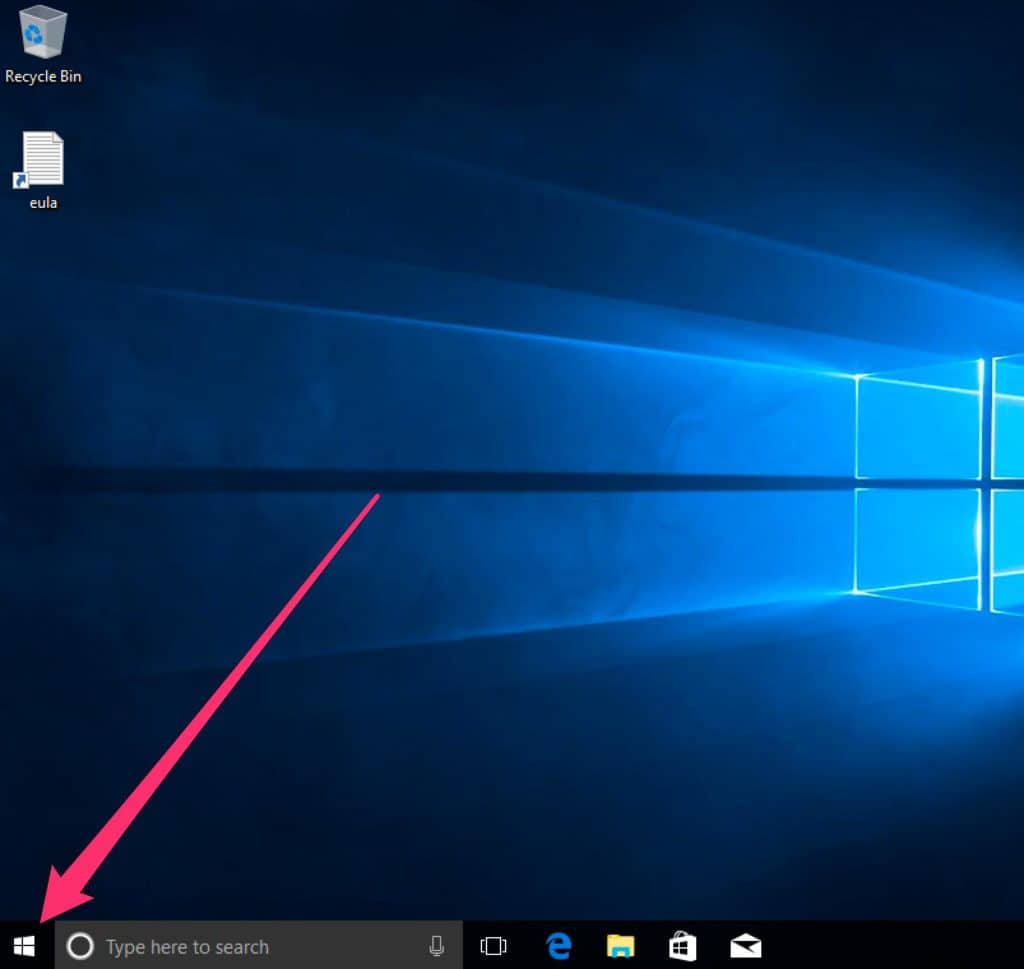

La configuration des mises à jour sous Windows 10 est très similaire à celle de Windows 8. Cliquez sur le bouton Démarrer.

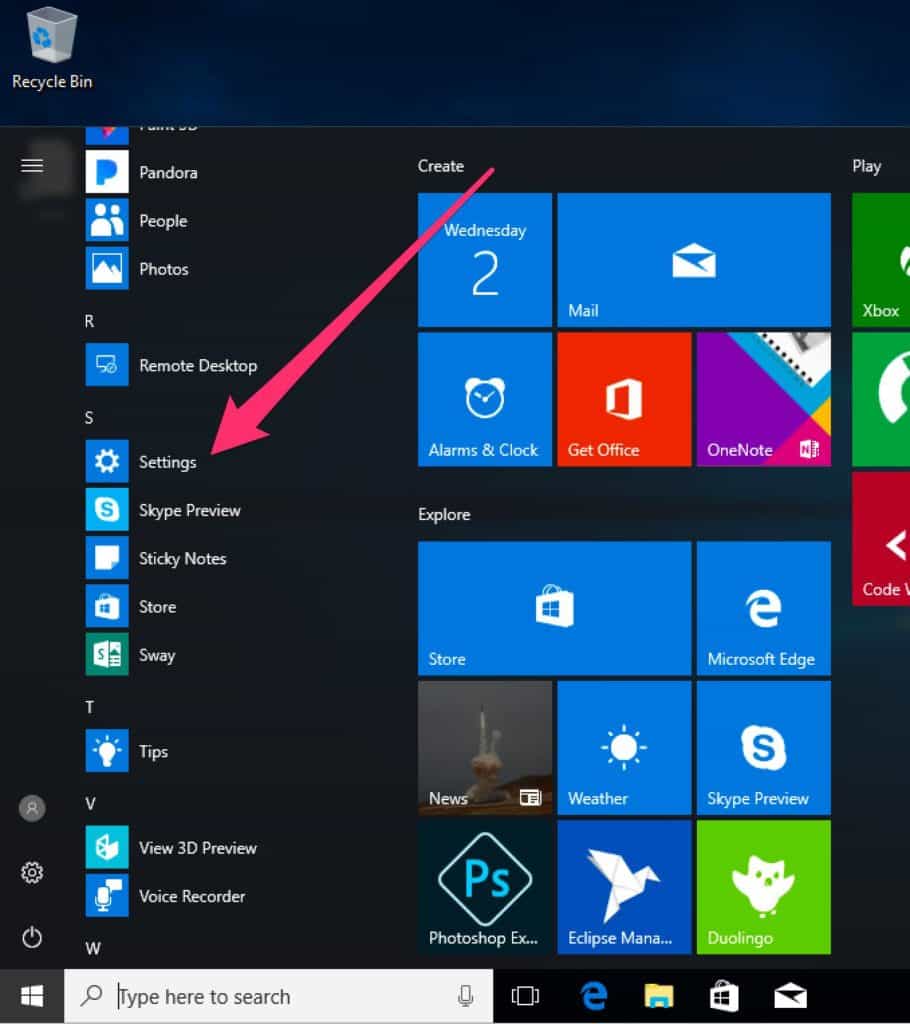

Cliquez alors sur le bouton Paramètres

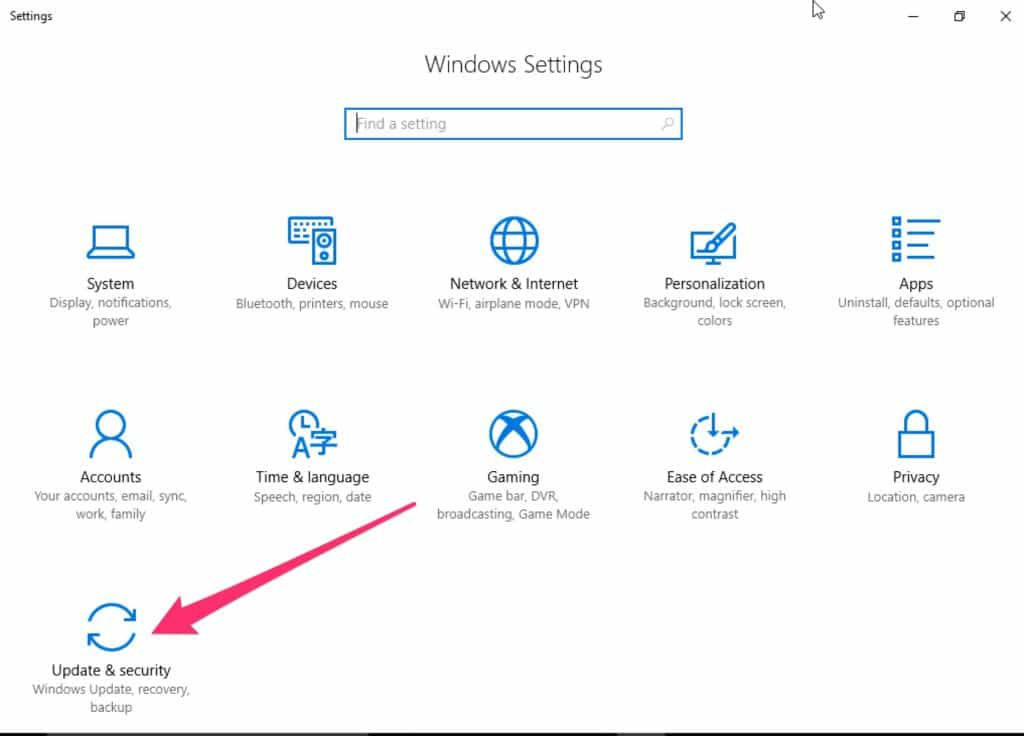

Sélectionnez l’option Mise à jour et sécurité puis Windows Update pour accéder aux paramètres de mise à jour

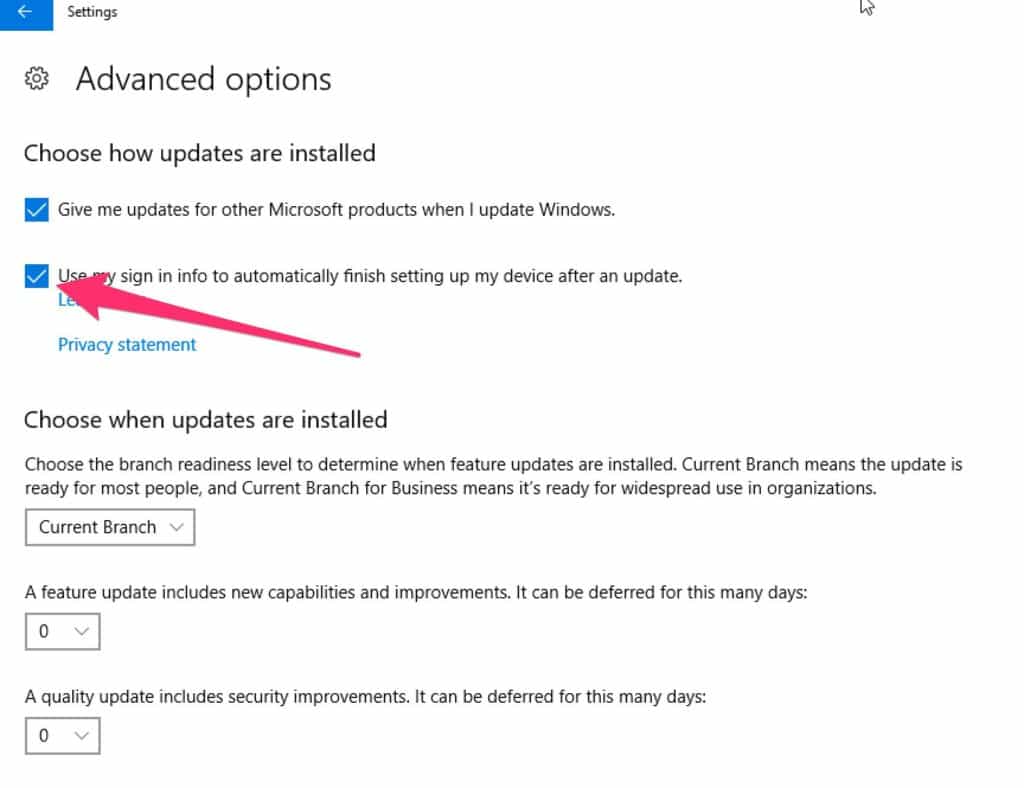

Cliquez sur le bouton Paramètres avancés

Affichez ensuite les options. La configuration par défaut est présentée ci-dessous, ainsi que la case à cocher Utiliser les informations de mon compte pour terminer automatiquement le paramétrage de mon système après une mise à jour. Celle-ci n’est pas sélectionnée par défaut, vous pouvez le faire. Si vous cochez cette case, Windows peut achever les mises à jour éventuellement téléchargées mais qui ne peuvent être déployées que si vous êtes connecté. Si vous ne cochez pas cette case, vous devrez parfois attendre que les mises à jour soient appliquées lorsque vous vous connectez pour la première fois après leur téléchargement.

Sauf si vous avez une raison très précise de les modifier, laissez les autres paramètres tels quels. Le paramètre Optimisation de livraison vous indiquera les mises à jour les plus stables ; retarder les mises à jour n’est généralement pas une bonne idée.

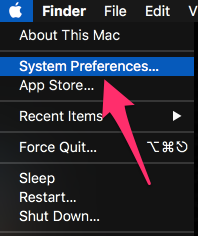

Mac OS / OSX

Accédez à la configuration de mise à jour sous Mac OS en cliquant sur l’icône Apple en haut à droite du bureau :

Les mises à jour du système d’exploitation se trouvent dans le menu de configuration de l’App Store. Cliquez donc sur l’icône App Store :

Enfin, assurez-vous que toutes les options entourées en rouge sont activées :

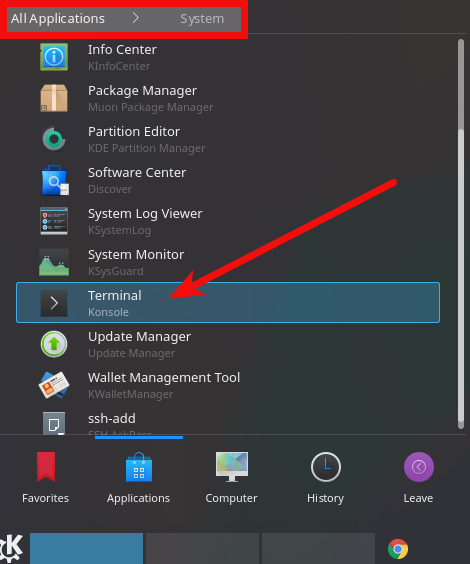

Linux

La configuration des mises à jour sous Linux dépend de l’environnement de bureau utilisé. Les deux environnements les plus courants sont KDE et Gnome.

KDE

De nombreuses modifications ont été apportées au programme de mise à jour du logiciel KDE au fil du temps. La méthode la plus efficace semble être d’ouvrir une fenêtre de terminal et de taper :

sudo software-properties-kd

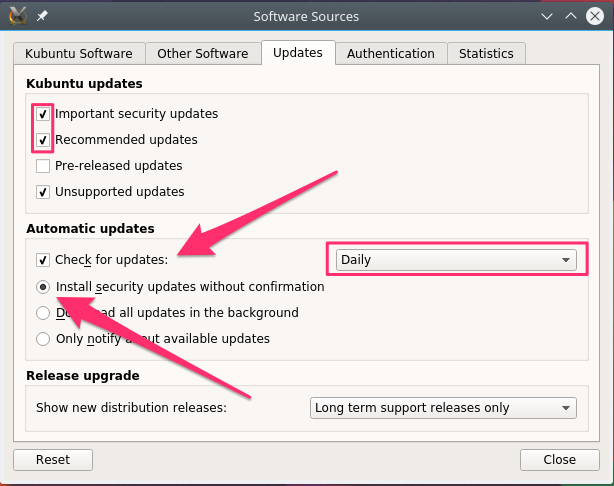

Cela lancera l’application Software Sources. Cliquez sur l’onglet Mises à jour et vérifiez que les options suivantes sont activées :

- Les mises à jour de sécurité importantes et les mises à jour recommandées sont sélectionnées.

- Check for updates (vérifier la présence de nouvelles mises à jour)est coché, Daily (quotidiennement) est sélectionné

- Installer les mises à jour de sécurité sans confirmation est sélectionné

Vous pouvez définir le reste des options selon vos préférences.

Gnome

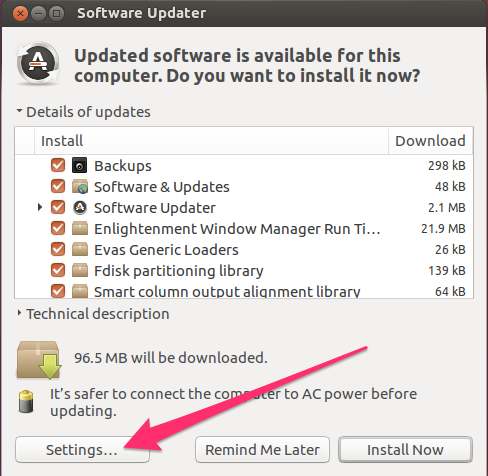

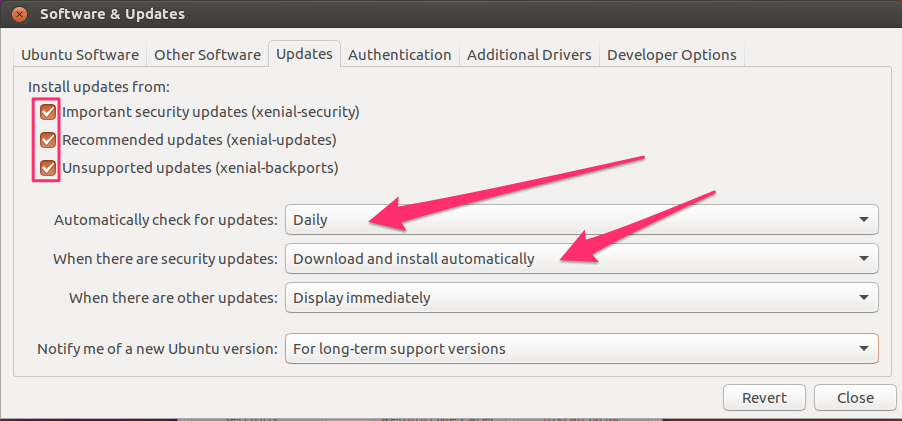

Sélectionnez le menu Applications en haut à gauche du bureau. Ensuite, accédez à Outils système -> Administration -> Software Updater :

La mise à jour sera lancée et vérifiera les versions disponibles. Vous pouvez installer les mises à jour directement à partir de ce menu ou cliquer sur le bouton Paramètres pour configurer les mises à jour automatiques :

Assurez-vous que les mises à jour de sécurité sont configurées pour être téléchargées et installées automatiquement. Les autres mises à jour peuvent être définies selon vos préférences, car elles sont moins critiques que celles de sécurité :

Sauvegardez vos données

Malgré tous vos efforts, il peut arriver que vous perdiez tout ou une de vos données. Un vieux dicton illustre bien cette situation :

Il existe deux types de personnes dans le monde : celles qui ont perdu des données, et celles qui ne le savent pas encore.

Avec un peu d’effort, rejoindre la première catégorie ne sera pas trop douloureux.

Les données peuvent être perdues par divers moyens. Elles peuvent être malencontreusement supprimées, ce qui peut toujours se produire malgré la présence d’une corbeille ou d’un dossier de recyclage sur la plupart des systèmes. Elles peuvent aussi être écrasées par de mauvaises données, ou endommagées sans réparation possible par des logiciels malveillants. Dans tous les cas, la méthode la plus simple pour pouvoir récupérer vos données consiste à en effectuer une sauvegarde régulière.

La sauvegarde de données était autrefois une tâche ardue, souvent négligée. Si vous devez en permanence vous rappeler de faire des sauvegardes, vous finirez probablement par les oublier ou les perdre. La meilleure façon de vous assurer que vos données sont constamment protégées est d’utiliser un service de sauvegarde automatisé.

Il existe un certain nombre de services de sauvegarde sur le marché, et ils fonctionnent tous de la même manière. Vous devez vous abonner à l’un d’entre eux, puis installer leur logiciel sur votre ordinateur. En général, c’est tout ce que vous avez à faire pour lancer la sauvegarde automatique de vos données. Vous pouvez configurer les données à sauvegarder si vous n’aimez pas la sélection par défaut, et certaines applications proposent d’autres options.

Pour vous aider à choisir le bon service, vous trouverez ici la liste des meilleurs services de sauvegarde en ligne pour 2017.

Logiciels de sécurité et antivirus

La meilleure stratégie consiste dans un premier temps à prévenir les infections par des malwares. Une part importante de cette méthode consiste à utiliser des logiciels de sécurité, comprenant un outil antivirus.

Les logiciels de sécurité sont des applications ou des périphériques qui limitent l’accès à votre ordinateur depuis Internet. Dans la plupart des cas, vous souhaitez pouvoir accéder fréquemment à Internet depuis votre ordinateur, sans que les autres internautes puissent accéder à votre système. Il existe plusieurs façons d’éviter cela :

- L’utilisation d’un routeur est une bonne étape pour vous isoler d’Internet. Les routeurs sont utilisés dans la plupart des configurations Internet de nos jours, et il est probable que le technicien qui a installé votre réseau en utilise un. En cas de doute, demandez à votre fournisseur d’accès à Internet comment votre service est configuré.

- Activez le pare-feu (firewall) de votre système d’exploitation. Les murs coupe-feu sont des murs spécialement construits dans les bâtiments, résistant au feu, qui divisent l’édifice en compartiments séparés. Ils rendent la propagation du feu difficile en cas d’incendie. En langage informatique, le feu correspond à Internet, et le but d’un pare-feu est de créer une séparation entre votre ordinateur et le réseau, pour vous protéger des éléments négatifs.

Lecture facultative supplémentaire :

Si la notion de pare-feu vous intéresse, il existe un bon article sur les différents types de pare-feu et pourquoi vous devriez en utiliser un ici.

Windows

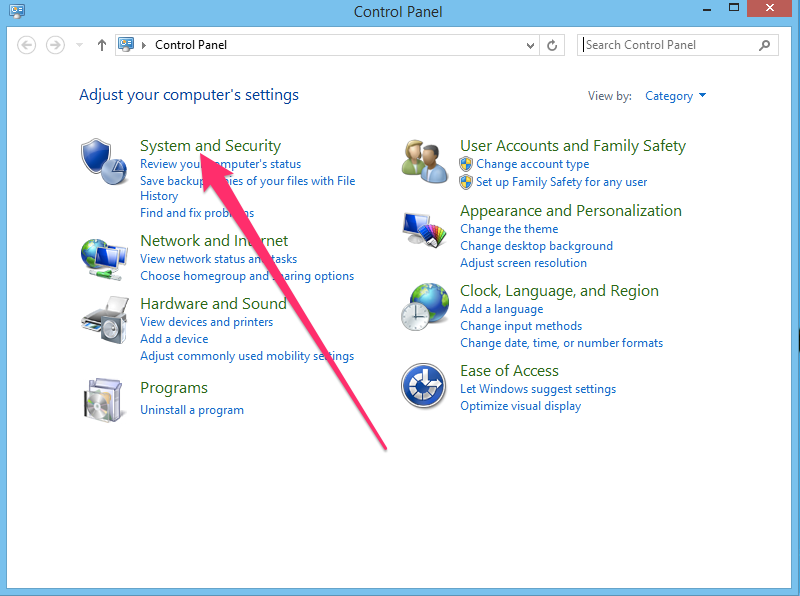

Windows est livré d’office avec Microsoft Security Essentials, qui est une application de sécurité et antivirus tout à fait correcte. Pour y accéder, rendez-vous sur la page Paramètres du PC utilisée pour configurer vos mises à jour, mais cliquez sur le lien Panneau de configuration :

Sélectionnez le lien Sécurité et maintenance :

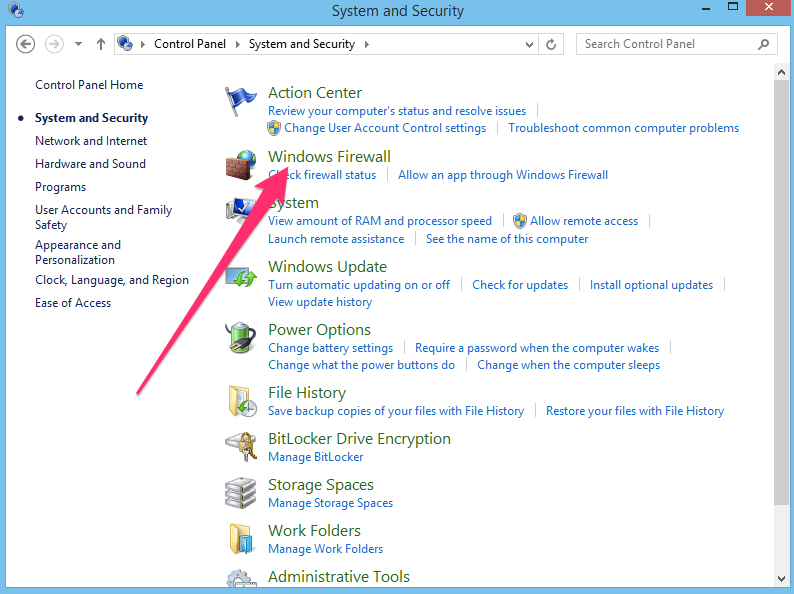

Puis la section Pare-feu Windows :

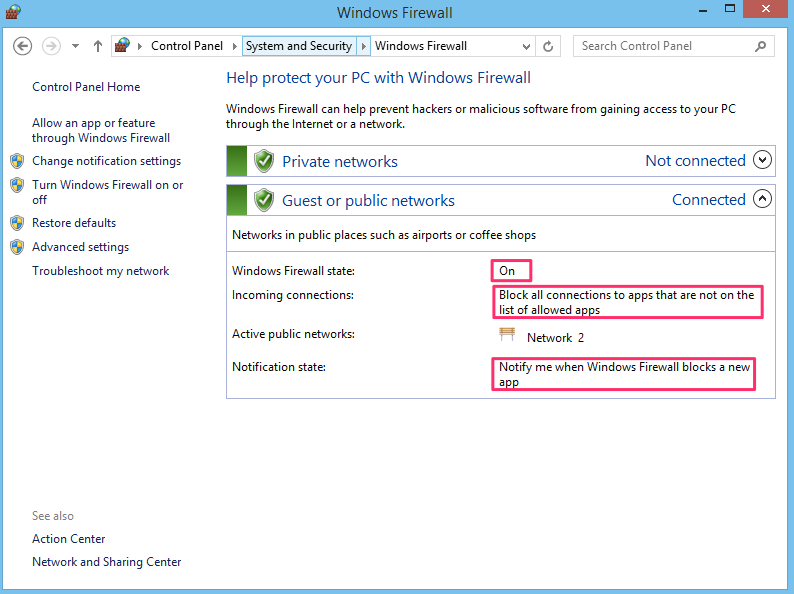

Assurez-vous que le pare-feu est activé, en bloquant les connexions et en vous informant de toute application tentant d’accéder à Internet :

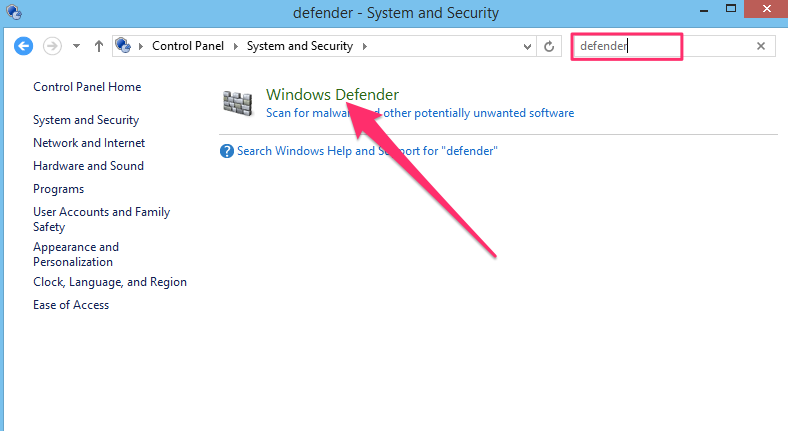

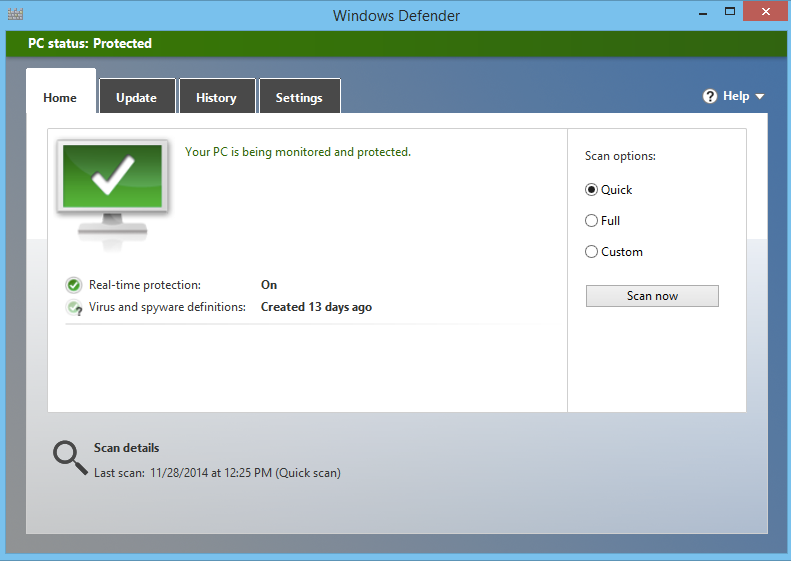

Pour afficher les paramètres antivirus, vous devez accéder à une autre section du panneau de configuration. Recherchez defender dans le champ de recherche du panneau de configuration et cliquez sur le lien Windows Defender dans les résultats de recherche :

Cela lancera l’application Windows Defender. Elle n’est pas nécessairement activée par défaut, car il est possible que d’autres programmes antivirus la désactivent. Assurez-vous qu’elle est activée, ce qui sera indiqué par la coche verte.

Windows Defender est un bon antivirus, mais il reste assez basique. Si vous souhaitez avoir davantage de contrôle sur votre antivirus et une plus grande gamme d’options, vous pouvez utiliser un logiciel tiers. Il existe une liste des meilleurs antivirus de 2017 pour vous aider. Vous pouvez trouver un bon antivirus tel que TotalAV à moins de 20 dollars par an.

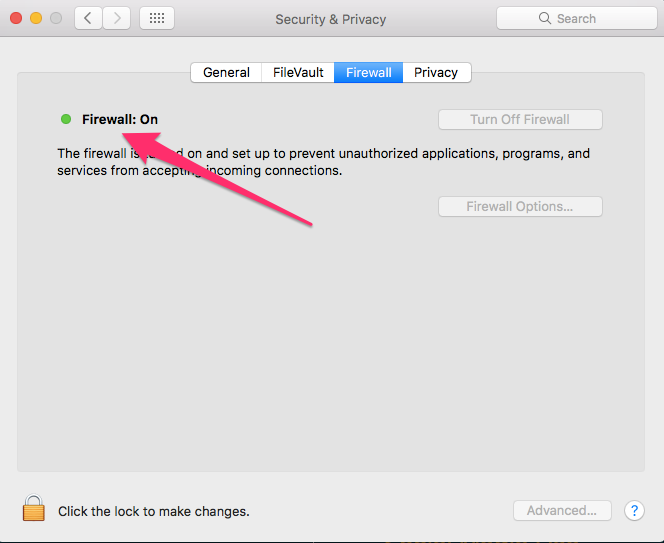

Mac OS / OSX

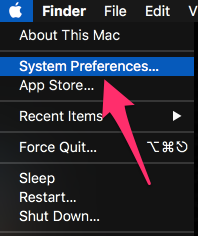

Mac OS est aussi livré avec un pare-feu. Pour accéder à sa configuration, cliquez sur l’icône Apple en haut à droite du bureau et sélectionnez l’option Préférences système :

Sélectionnez l’icône Sécurité et confidentialité :

![]()

Assurez-vous que le pare-feu est activé.

Les ordinateurs Mac ont la capacité de trouver et mettre en quarantaine les logiciels malveillants connus intégrés au système d’exploitation. Tant que vos mises à jour sont correctement configurées, comme décrit plus haut dans cet article, votre Mac vous avertira si vous tentez d’ouvrir un fichier incorrect connu.

Remarque :

Le système d’exploitation Mac OS est basé sur un noyau Unix, ce qui signifie qu’il dispose d’un modèle de sécurité et de séparation des utilisateurs assez robuste. De ce fait, les Mac sont moins sensibles aux logiciels malveillants, tout en n’étant pas totalement immunisés. Vous trouverez une discussion et quelques recommandations sur les antivirus pour Mac ici.

Comme pour Windows Defender, la vérification des logiciels malveillants intégrée à votre Mac est efficace mais reste assez basique. Beaucoup de gens souhaitent une protection et des fonctionnalités plus étendues pour leur antivirus. Si c’est votre cas, Bitdefender est une application antivirus très réputée pour Mac OS.

Linux

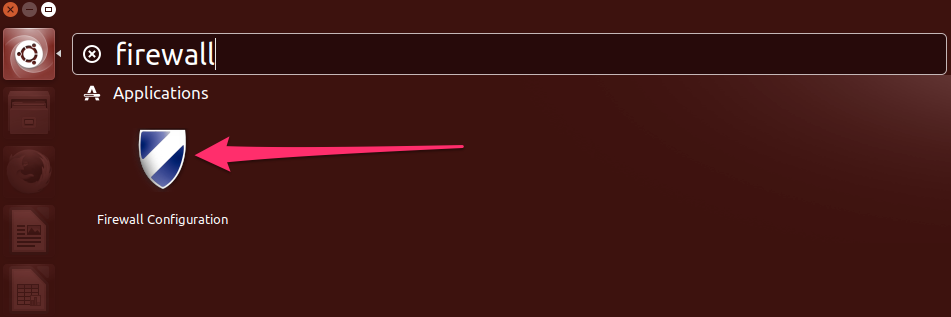

Les versions récentes d’Ubuntu et de Kubuntu ont un pare-feu intégré nommé Ultimate Firewall. S’il n’est pas installé par défaut, vous pouvez utiliser les instructions suivantes pour l’installer. Ouvrez une fenêtre de terminal et tapez :

sudo apt-get install ufw gufw

Cela va installer Ultimate Firewall (ufw) et l’interface graphique (gufw) qui le rendra plus facile à gérer. Une fois le logiciel installé, lancez l’application Configuration du pare-feu.

Dans Ubuntu, cliquez sur l’icône Ubuntu et recherchez le terme « pare-feu » (ou firewall)

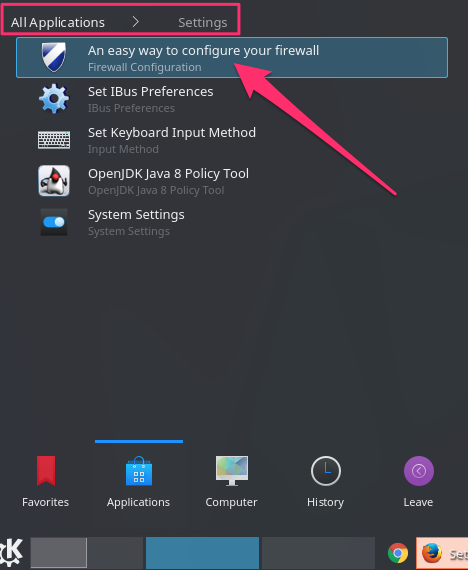

Dans Kubuntu, vous trouverez la configuration du pare-feu dans le menu Applications -> Paramètres :

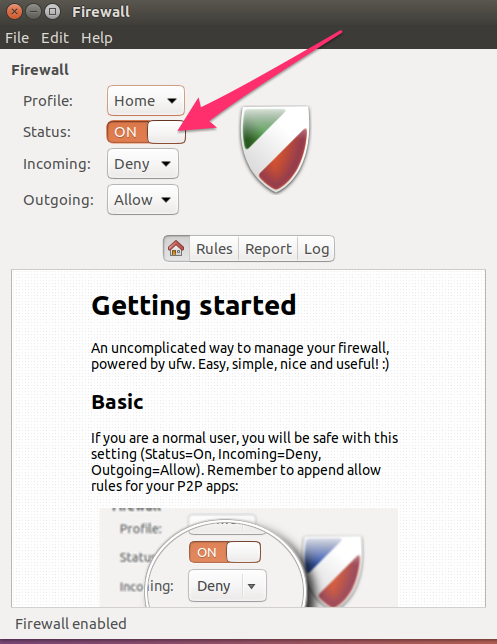

Dans la plupart des cas, il vous suffira d’activer le pare-feu en faisant glisser le curseur Statut vers la bonne position. Laissez le paramètre Entrée sur Refuser et le paramètre Sortie sur Autoriser. Cela empêchera tout accès non requis depuis Internet.

Remarque :

La question des antivirus sous Linux est un sujet d’actualité pour la même raison que sous Mac OS. L’argument repose sur le fait que Linux était à l’origine conçu pour être un système d’exploitation utilisé par plusieurs utilisateurs sur un réseau. Windows n’a pas été développé pour cela. On peut donc penser que Linux offre une meilleure séparation des utilisateurs et une meilleure sécurité du réseau, ce qui le rend moins vulnérable aux virus. Statistiquement, c’est vrai. Il existe beaucoup moins de malwares sous Linux que sous Windows, mais cela ne veut pas dire que les infections sont impossibles.

ClamAV est une application antivirus largement utilisée et gratuite pour Linux. S’il n’est pas installé par défaut, vous pouvez utiliser la commande suivante pour l’installer :

sudo apt-get install clamav clamtk

L’application antivirus est clamav et l’interface graphique pour la gérer est clamtk.

Une fois installé, vous trouverez ClamTK dans Ubuntu en recherchant un antivirus :

![]()

Et sous Kubuntu dans le menu Applications -> Utilitaires :

![]()

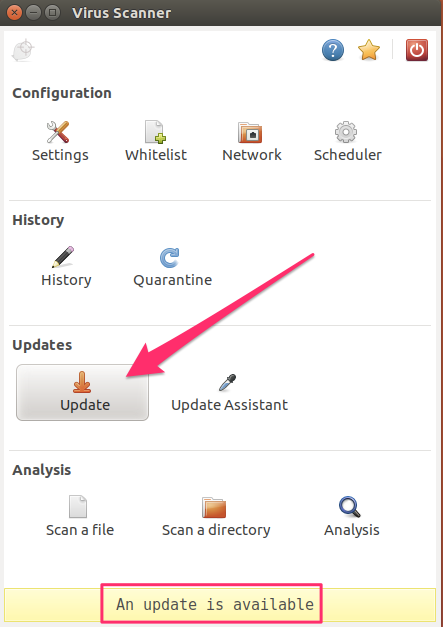

Lors de sa première exécution, les définitions de virus seront obsolètes. Il est important de tenir compte de l’avis de mise à jour au bas de l’écran et de double-cliquer sur le bouton Mettre à jour pour la lancer :

Double-cliquez sur l’icône Settings :

![]()

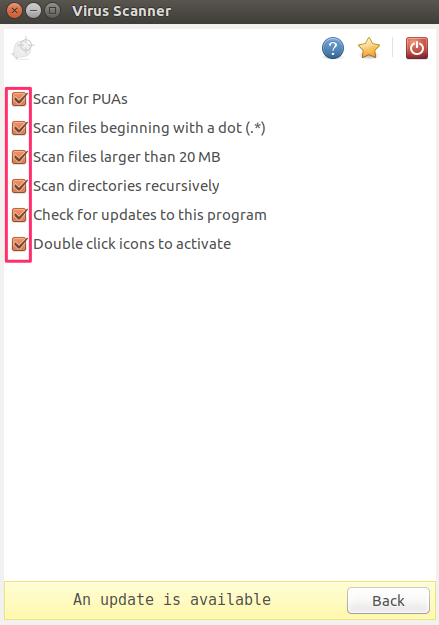

Et activez toutes les cases à cocher. Beaucoup ne sont pas activées par défaut, mais il vaut mieux tout analyser.

Ensuite, double-cliquez sur l’icône Scheduler :

![]()

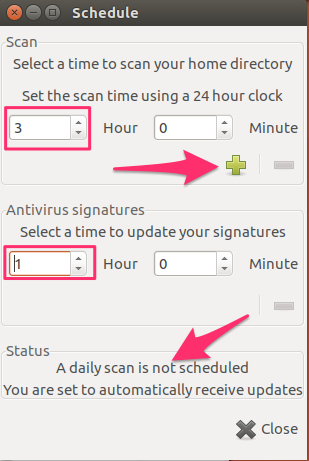

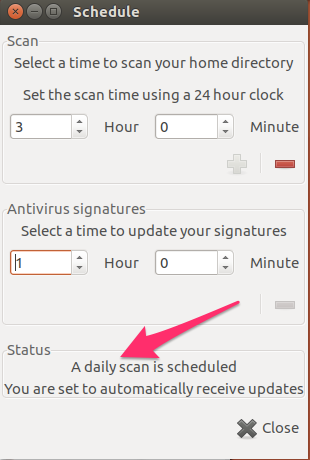

Entrez une planification afin d’analyser votre système et de télécharger de nouvelles mises à jour sur Internet. Les mises à jour correspondent aux signatures et bases de données de virus que le programme utilise pour identifier les malwares sur votre ordinateur. Il est judicieux de planifier les mises à jour avant l’analyse afin que cette dernière dispose des signatures les plus récentes.

Remarque :

Les logiciels antivirus utilisent généralement deux méthodes pour détecter les malwares. Ils recherchent les virus connus et des éléments qui agissent comme tels. La première catégorie est utile pour détecter les virus connus présents sur votre système, mais elle ne détecte aucun virus inconnu ou nouveau. La deuxième catégorie tente de trouver des éléments qui ressemblent à un virus, même si elle ne le sait pas avec certitude. Le terme signature fait référence à la marque d’identification d’un virus.

Il n’est pas forcément évident qu’un calendrier ait été établi. Une fois que vous avez entré une heure dans le scan time (temps d’analyse), cliquez sur le signe « plus ». Remarquez que le signe « plus » devient un signe « moins » et que le texte au bas de la page change pour indiquer qu’une planification a bien été définie.

Si vous souhaitez reprogrammer l’analyse, cliquez sur le signe « moins » pour la supprimer, puis entrez-la à nouveau.

Utilisation des réseaux sociaux

La plupart d’entre nous ont des membres de leur famille et des amis inscrits sur Facebook, et peut-être sur d’autres types de réseaux sociaux. Il est difficile d’éviter de rejoindre Facebook si vous souhaitez suivre le rythme de vos enfants et de vos amis. Les réseaux sociaux suscitent de nombreuses interrogations en matière de confidentialité, mais vous pouvez prendre certaines mesures simples pour en préserver un minimum. Nous prendrons Facebook comme exemple, car il est le réseau social le plus populaire, mais les mêmes principes généraux s’appliquent à tous les sites de ce type.

Les sites de réseaux sociaux ne facturent généralement pas leur utilisation. Un vieil adage s’applique ici :

Si vous ne payez pas pour le produit, c’est que vous êtes le produit.

Cela signifie que vos informations personnelles et votre comportement sont ce que Facebook cherche à collecter, et le fait de fournir un accès gratuit au site constitue leur principal mode de collecte. Vous pouvez donc en déduire que Facebook n’a aucun intérêt à protéger vos informations au-delà de ce qui est requis par la loi. Plus vous partagez d’informations avec le reste des utilisateurs de Facebook, plus le site peut collecter de données.

Cependant, une grande partie de ces données est disponible pour tous les utilisateurs de Facebook, y compris les moins bien intentionnés. Dans cette optique, vous devez prendre des mesures pour renforcer les paramètres de confidentialité par défaut, et prendre soin du type d’informations que vous publiez sur le réseau social.

Ce que vous ne devez pas partager

Il vaut mieux supposer que tout ce que vous écrivez est immédiatement public, ou sera public à un moment donné dans le futur. Cela inclut les nouveaux messages que vous rédigez, ainsi que les commentaires sur les publications et les images d’autres personnes. Ce n’est pas très éloigné de la réalité, car, en cas de commentaires sur les publications de vos amis, vous n’avez que peu de contrôle sur la confidentialité de ces commentaires. Cela revient principalement à la personne qui a publié le contenu que vous avez commenté.

Vous avez davantage de contrôle sur la confidentialité de vos messages, mais Facebook est connu pour apporter des modifications régulières à leur système, modifiant ainsi les paramètres de confidentialité sans préavis. Il est donc préférable de supposer que rien n’est privé.

Vos absences prolongées

Si vous partez du principe que rien n’est privé, il devient alors un peu plus facile de juger du type de choses que vous ne devez pas publier sur les réseaux sociaux. Le fait que vous passiez de bonnes vacances au Mexique et que vous reveniez dans deux semaines ne fait qu’annoncer au monde entier que vous n’êtes pas chez vous, ce qui rend votre maison vulnérable à un cambriolage.

Votre localisation

Certains réseaux sociaux permettent aux utilisateurs de partager leur emplacement géographique. Si vous partez simplement pour le déjeuner, ce n’est pas gênant, mais évitez de vous localiser publiquement dans un aéroport ou une gare. C’est un autre signe de possible absence prolongée.

Vos photos de vacances en temps réel

Presque tous les appareils photo intègrent des informations sur les images prises dans leurs fichiers. Vous avez surement déjà remarqué après le téléchargement d’une image que le site était capable de saisir automatiquement des informations telles que la date ou l’emplacement de la photo. Ces informations proviennent des données EXIF (Exchangeable Image File) intégrées à l’image. Certains sites de réseaux sociaux extraient ces données EXIF des images. Certaines n’en ont pas. Si vous publiez des photos du mont Fugi avec la date du jour dans les données EXIF, c’est un autre signe que vous n’êtes pas chez vous. Postez-les plutôt à votre retour.

Des informations d’identité personnelle

Cela peut sembler évident ; poster des informations personnelles en public n’est jamais une bonne idée. Cependant, beaucoup de gens ne réalisent pas la portée de ce qui peut être une information utile pour un potentiel pirate. Des choses évidentes comme le numéro de sécurité sociale ou de passeport sont faciles à comprendre, mais beaucoup d’informations moins protégées peuvent également être très utiles aux hackers.

Considérez une situation où vous devriez vous identifier par téléphone ou sur un site Web alors que vous n’avez pas encore de mot de passe, ou êtes en train de créer un nouveau compte. On vous a probablement posé quelques questions personnelles telles que votre adresse postale, et peut-être quelques informations comme le nom de jeune fille de votre mère. Ces deux informations sont généralement assez faciles à trouver en ligne. Nous n’avons pas tendance à protéger de telles données, car elles ne sont pas considérées comme très confidentielles. Les noms de jeune fille sont publiés dans des avis de décès, et les sites de généalogie ont des bases de données remplies d’informations comme celles-ci.

Même votre date de naissance, ou celle des personnes importantes dans votre vie, peuvent aider un pirate à deviner des mots de passe numériques tels que les codes de carte bancaire. Les chercheurs qui examinent les bases de données de mots de passe volés constatent que ceux utilisant les dates de naissance sont beaucoup plus communs que les nombres aléatoires, choses que les hackers savent aussi. Ce n’est pas une bonne idée d’utiliser une date de naissance comme mot de passe, mais si c’est toutefois le cas, la publication de votre date anniversaire en ligne ne fait que faciliter la tâche aux pirates informatiques.

Comment vous assurer une confidentialité de base sur Facebook

Il y a plusieurs façons d’accéder à Facebook. Il existe des applications pour les appareils Android et Apple, le site Web principal lui-même ainsi que des dérivés pour une pléthore d’appareils périphériques comme des montres intelligentes, et des applications tierces. Le site Web doit être considéré comme la version basique de Facebook. En tant que tel, il dispose de tous les paramètres de confidentialité disponibles, contrairement aux autres applications. Par conséquent, nous utiliserons le site Web comme exemple de configuration de la confidentialité.

Les paramètres de confidentialité de Facebook sont généralement situés dans l’icône de cadenas située en haut à droite de votre page. Cliquez dessus pour voir les principales catégories d’options de confidentialité :

![]()

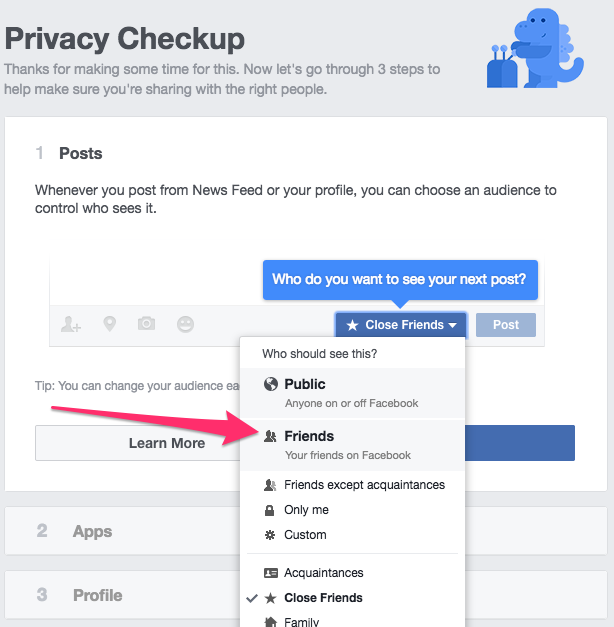

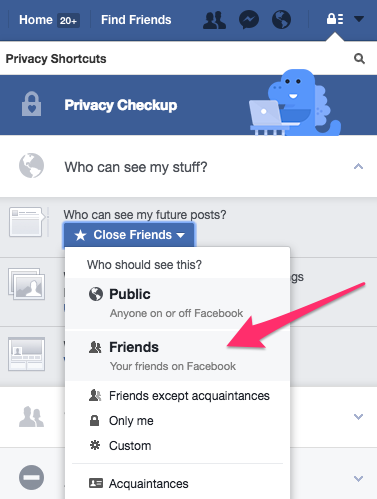

La page Paramètres de confidentialité est un bon point de départ. Cliquez sur cette option, et le menu vous guidera étape par étape pour vous permettre de configurer la manière dont vos informations sont partagées. Assurez-vous que ce paramètre n’est pas défini sur Public. Le paramétrer sur Amis est probablement le plus souhaitable, car cela permettra aux personnes que vous avez acceptées en tant qu’amis sur Facebook de voir vos messages.

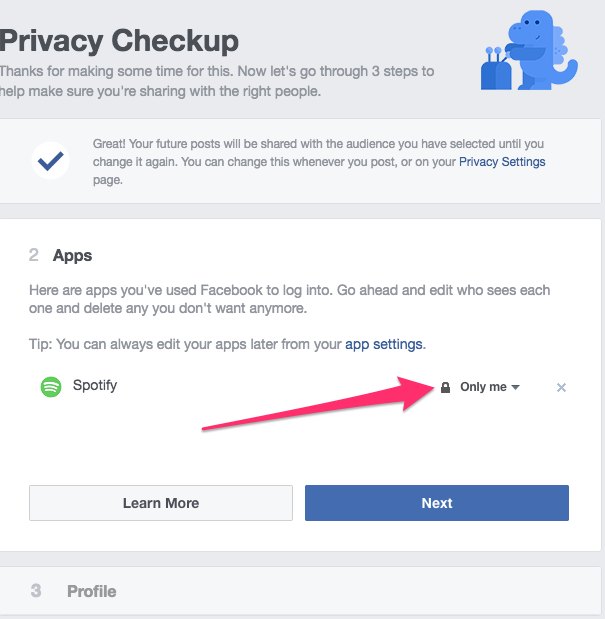

La page suivante affichera les autorisations que toute application peut avoir sur votre compte Facebook. Si vous vous êtes connecté à d’autres sites Web avec votre nom d’utilisateur et votre mot de passe Facebook, ou si vous avez utilisé des applications sur vos appareils mobiles qui ont demandé l’accès à votre compte Facebook, elles seront répertoriées ici. À moins que vous n’ayez clairement la volonté qu’une application fasse des publications sur votre mur Facebook en votre nom, choisissez toujours l’option Moi uniquement. Ne faites pas confiance aux applications ou aux sites pour respecter les promesses qu’ils ont faites concernant la publication sur Facebook. En sélectionnant Moi uniquement, vous faites en sorte que s’ils publient quelque chose, vous serez le seul à pouvoir le voir.

Cet article contient des informations supplémentaires sur la manière de supprimer des applications de Facebook, ainsi que des informations sur ce que vous laissez réellement faire lorsque vous autorisez un site ou une application à accéder à votre compte Facebook.

Remarque :

Paul Bischoff a écrit un article sur les méthodes par lesquelles vous pouvez utiliser vos informations d’identification Facebook pour vous connecter à d’autres sites ou applications. Il approfondit la mécanique de celles-ci, ainsi que des conseils pour vous aider à décider si vous voulez le faire ou non.

La page suivante affichera les informations de votre profil, telles que votre numéro de téléphone, votre adresse e-mail et votre date d’anniversaire. Vous pourrez sélectionner le niveau de confidentialité pour chacune de ces informations. Il est préférable de tout définir sur Moi uniquement, mais vous pouvez définir votre adresse e-mail et votre mois / jour d’anniversaire sur Amis.

Remarque :

Facebook divise votre anniversaire en deux parties. La partie jour / moi (5 avril) et la partie année (1944). Vous pouvez choisir de partager ou de masquer chacune de ces parties. Si vous choisissez de ne partager que la partie jour / moi avec vos amis, ils seront avertis quand ce sera le jour de votre anniversaire. Mais comme vous n’avez pas partagé la partie année, cela représente moins de risques pour la sécurité, car il s’agit de données incomplètes.

Les trois autres sections du menu Confidentialité vous permettent d’accéder rapidement aux paramètres et de modifier vos options de confidentialité :

![]()

Qui peut voir mes informations ? Amis est probablement la meilleure option ici, mais vous pouvez complètement verrouiller votre compte Facebook en choisissant Moi uniquement.

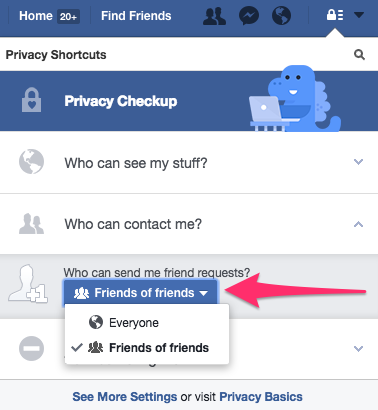

L’objectif de Facebook est de connecter les gens entre eux. Il n’est donc pas possible d’interdire à tout le monde d’envoyer des demandes d’amis. Le mieux que vous pouvez faire est de le limiter aux amis de vos amis.

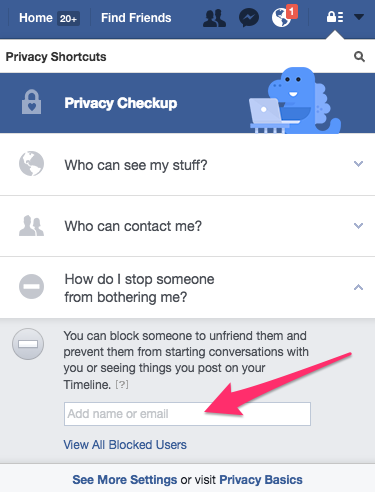

Il se peut que vous souhaitiez vous assurer qu’un autre utilisateur de Facebook ne puisse pas accéder à vos informations. Vous pouvez utiliser la fonction Bloquer un utilisateur pour le faire. Selon Facebook, lorsque vous bloquez un utilisateur, vous allez l’empêcher de commencer une conversation privée avec vous ou de voir les choses que vous publiez sur votre mur.

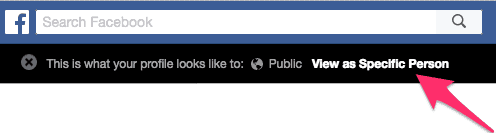

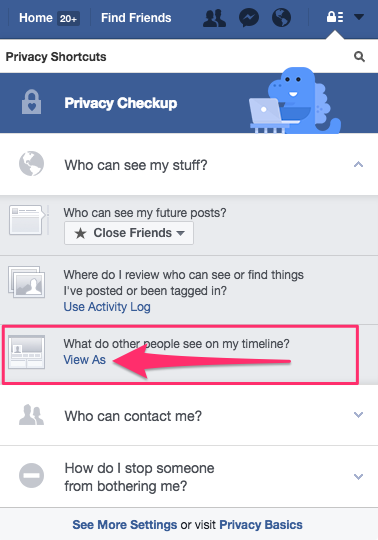

Si vous souhaitez voir comment votre profil Facebook apparaît à d’autres personnes ou au grand public, utilisez l’option Afficher en tant que.

Par défaut, cela vous montrera à quoi ressemble votre profil pour le public, c’est-à-dire toute personne qui n’est pas votre ami sur Facebook. Vous pouvez également sélectionner des amis Facebook spécifiques pour voir comment ils voient votre profil. Cliquez simplement sur le lien Voir en tant que personne spécifique et entrez le nom de la personne :