* Este artículo se actualiza regularmente con estadísticas de ransomware más recientes del periodo 2018-2022. Hemos recopilado más de 50[A1] datos, cifras y tendencias, junto con unas cuantas predicciones de expertos del sector al final del artículo.

Érase una vez algo llamado ransomware que al principio era solo un término llamativo. Hoy en día, se trata de una amenaza más que real para empresas, gobiernos y usuarios de todo el mundo. El problema con el ransomware es doble.

Por un lado, está diseñado para cifrar completamente el equipo de la víctima, lo que puede llevar a una pérdida de datos irreversible. Por otro lado, cada vez más ciberdelincuentes se valen del ransomware para conseguir dinero de sus víctimas. Algunas encuestas muestran que las pérdidas de las empresas pueden ascender a 2500 [A2] $ de media, y hay algunas dispuestas a soltar millones de dólares a cambio de recuperar sus datos descifrados.

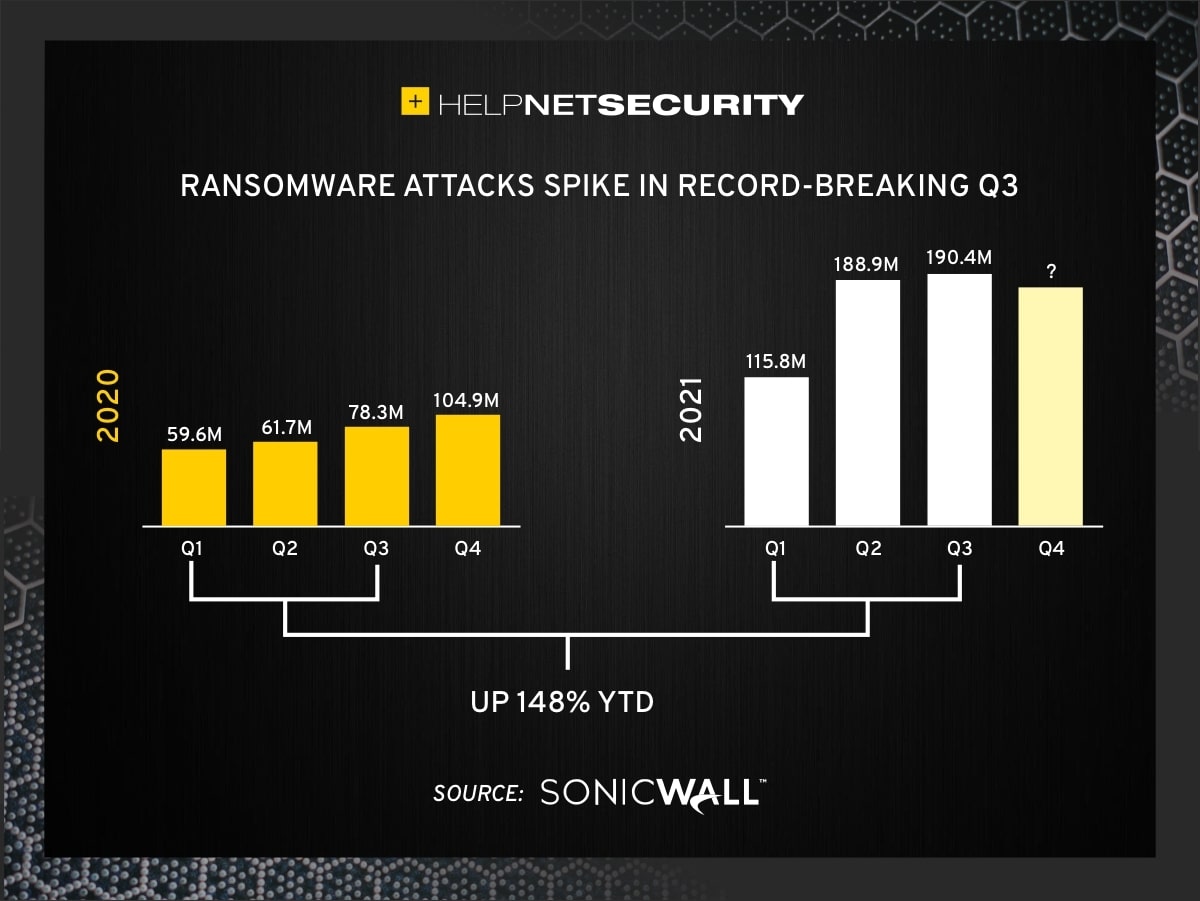

Según varios estudios, es una amenaza creciente. Por ejemplo, el de Sonicwall descubrió que ese tipo de ataques se incrementó más de un 100 % solo en 2021. Es más: siendo las pequeñas y medianas empresas quienes más peligro corren, el rescate exigido suele ser de siete u ocho cifras. Se ha confirmado que el mayor que se ha pagado hasta el momento ascendió a 40 millones de dólares estadounidenses. Lo pagó CNA Financial en mayo de 2021.

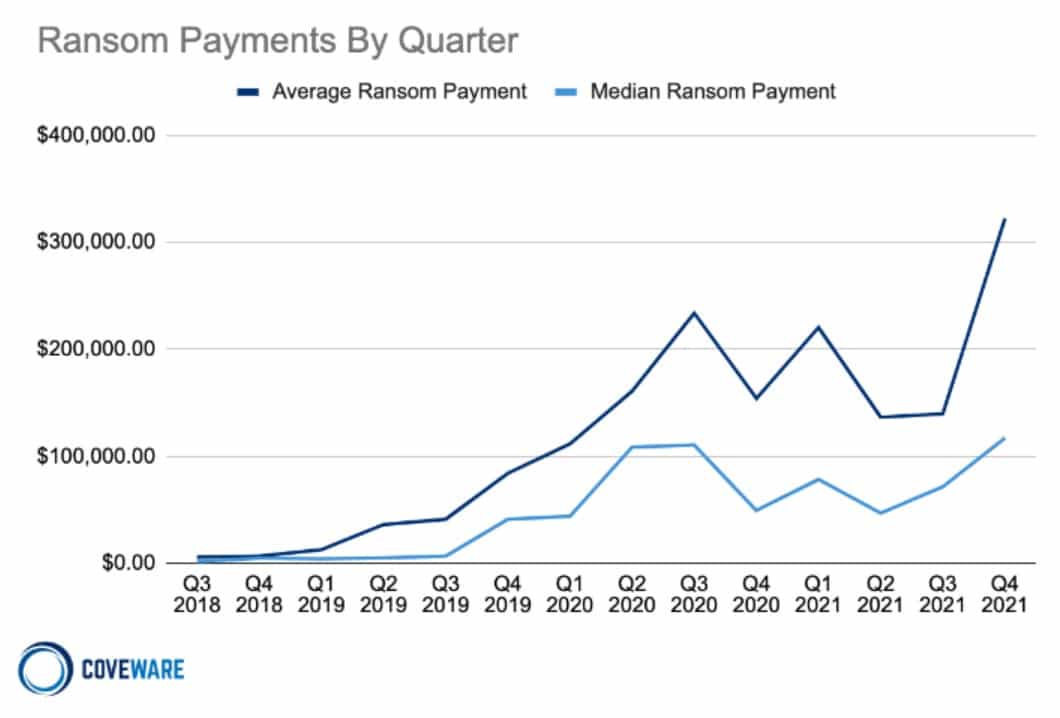

Todo eso demuestra que esta amenaza sigue siendo extremadamente lucrativa para los ciberdelincuentes, que atacan indistintamente empresas, gobiernos y particulares y llegan a obtener más de 100 000 $ por ataque.

Para que te hagas una mejor idea del panorama del ransomware, hemos reunido los datos y estadísticas más interesantes al respecto del periodo de 2018 a 2022. Hacen patente que es una preocupación de seguridad activa.

Más información: Las mejores herramientas para protegerse del ransomware

Más de la mitad de las empresas españolas sufrieron un ataque de ransomware en 2020

El 62 % de las empresas españolas sufrieron un ataque de ransomware en 2020. Es un porcentaje más alto que el de Italia y Japón, donde fue respectivamente del 60 % y el 56 %. Aunque, según el informe de CDR, España no fue el mayor objetivo; Australia y Estados Unidos salieron mucho peor parados, con 79,6 % y 78,5 %, respectivamente (fuente: CDR).

El ransomware le costó a España 750 000 $ de media en 2021

Un informe de Sophos descubrió que el valor de los pagos de rescates del ransomware se incrementó un 25 % en España entre 2020 y 2021. Aumentó de 600 000 $ a 750 000 $, pero eso casi ni se compara con las empresas austriacas, que pagaron de media rescates de 7,75 millones de dólares en 2021. Bélgica salió un poco mejor parada que Austria, con un pago medio de 4,75 millones de dólares (fuente: Sophos).

El ransomware también ataca con cada vez más frecuencia repositorios de copias de seguridad

Según el informe de VEEAM de 2022, el 95 % de los ataques de ransomware también intentaron infectar los repositorios donde se almacenaban copias de seguridad. Eso remarca la peligrosa naturaleza de esta creciente amenaza y los graves problemas en que pueden verse envueltas las empresas si no cuentan con copias de seguridad externas debidamente separadas y, de preferencia, en múltiples ubicaciones.

Los hackers consiguen penetrar con éxito en el 93 % de las redes corporativas

Según un estudio de Positive Technologies de diciembre de 2021, las empresas tienen mucho trabajo por delante para protegerse adecuadamente contra hackeos y ataques de ransomware. Ese estudio muestra que, sorprendentemente, los hackers pueden penetrar en un 93 % de las redes empresariales, lo que les permitiría introducir ransomware, troyanos, spyware u otras aplicaciones maliciosas.

Solo el 50 % de las pequeñas y medianas empresas de Estados Unidos tienen ciberseguridad

Puede resultar increíble, pero, según un estudio de UpCity de 2022, la mitad de las pymes de Estados Unidos carece de medidas de ciberseguridad. Eso implica que las empresas emergentes y las pymes tienen un riesgo extremo de sufrir ataques de ransomware. Deben poner la ciberseguridad en el tope de sus prioridades para evitar perder valiosos contenidos de propiedad intelectual, datos de clientes y otra información corporativa necesaria para su actividad diaria.

Cuando perder datos lleva a perder dinero

Dado que la razón de ser del ransomware es sacarles el dinero a sus víctimas, los valores totales de pérdida suelen ser los datos que más le interesan a todo el mundo. Entre 2018 y 2022, cada vez más empresas, gobiernos y particulares han sufrido grandes pérdidas por culpa de este tipo de ataques informáticos.

En 2020, CWT, una empresa de viajes, pagó 4,5 millones de dólares a unos hackers como rescate por sus datos. Aunque se trate de un pago especialmente cuantioso, es menos de la mitad de lo que los atacantes pidieron al principio: 10 millones. En todo caso, el rescate medio pedido se ha incrementado significativamente en general. No hay más que ver los 50 millones de dólares que los atacantes le exigieron al gigante informático Acer en 2021.

Durante los últimos años, los ataques se han ido alejando de los particulares. Es cada vez más común que se centren en infraestructuras básicas. Así, administraciones locales, hospitales y universidades de todo el mundo han tenido que enfrentarse a la exigencia de pagar enormes cantidades de dinero. Es obvio que ese tipo de instituciones tienen muchas razones para aceptar pagar, aunque el FBI recomiende encarecidamente lo contrario. El informe de Thycotic State of Ransomware de 2021 revela que acaban pagando en torno al 83 % de las víctimas.

Quizá el ataque más sonado de 2021 fue el de Colonial Pipeline. Esa empresa suministraba más del 40 % del combustible de la Costa Este, pero el ataque de ransomware le impidió facturar debidamente y tuvo que suspender su actividad durante un tiempo. Aunque la empresa pagó 4,4 millones de dólares de rescate, le llevó mucho tiempo volver a poner todo en marcha y eso provocó restricciones de compra de combustible en 17 estados de Estados Unidos.

No es el único caso de problemas que tardaron en resolverse tras un ataque. En 2019, el ayuntamiento de Baltimore se quedó inhabilitado durante más de un mes. Se estima que el coste de recuperación ascendió a más de 18 millones de dólares, aunque el ciberdelincuente tras el ataque de malware solo pidiera el equivalente a 76 000 $ en bitcoins. Supuestamente, el ataque afectó a la producción de vacunas y también los cajeros automáticos, aeropuertos y hospitales.

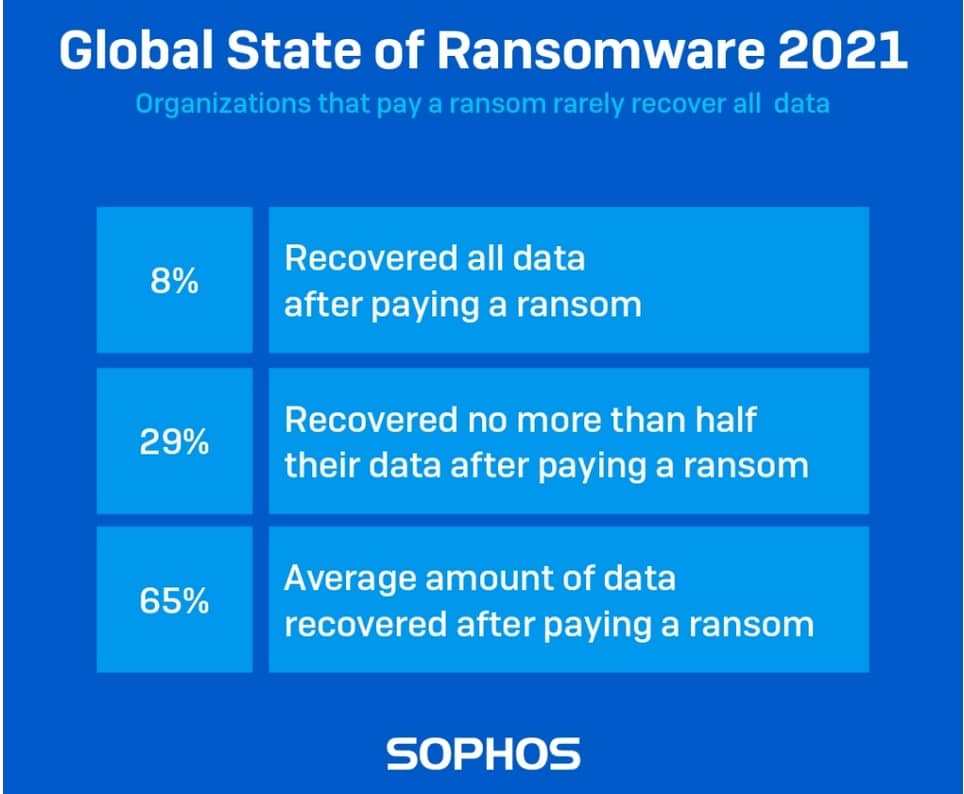

Aunque muchos decidan no pagar el rescate del ransomware —y, de hecho, la mayoría de los profesionales de la seguridad afirman que pagar suele ser una mala idea—, es habitual que quienes sí paguen descubran que sus datos siguen cifrados. Al fin y al cabo, quienes confían en la buena fe de los delincuentes suelen acabar decepcionándose.

Con las tendencias actuales, es probable que las pérdidas superen los 265 000 millones de dólares en 2031. Aparte de haberse llenado aún más los bolsillos con el ransomware en los últimos años, los ciberdelincuentes también provocaron más daños que nunca.

- En 2022, más de un terabyte de datos propietarios de NVIDIA quedaron cifrados por el grupo de ransomware LAPSUS$, que acabó liberándolos cuando NVIDIA se negó a pagar.

- Más de diez universidades del Reino Unido y Canadá se vieron comprometidas después de que unos atacantes hackearan con éxito Blackbaud, un proveedor de servicios en la nube usado habitualmente por instituciones educativas. Aunque Blackbaud declaró que había conseguido repeler el ataque, se supo después que simplemente había pagado el rescate.

- JBS, el mayor suministrador de carne del mundo, pagó 11 millones de dólares para recuperar el acceso a archivos confidenciales, pero se vio obligado a detener su actividad mientras tanto, lo que provocó escasez de productos.

- Garmin, una de las principales figuras del mundo tecnológico, sufrió una grave vulneración que desconectó sus servicios de GPS durante varios días. Supuestamente, para recuperar el control, la empresa pagó un rescate de 10 millones de dólares.

- Los ciberataques aguaron el comienzo del curso académico 2019-2020 de dos universidades americanas. Un ciberataque contra la universidad de Regis en Denver, Colorado, ocurrido a finales de agosto, inutilizó todos sus servicios de telefonía e Internet. La universidad de Monroe, en Nueva York, vio sus archivos bloqueados fruto de un ataque de ransomware. Esa universidad no reveló si pagó o no el rescate (fuente: Inside Higher Ed).

- Un ataque de ransomware contra el ayuntamiento de Nueva Orleans, a principios del 2020, le costó siete millones de dólares a la ciudad. Por suerte, tenía un seguro de ciberseguridad y recuperó tres millones; algo que, por otro lado, hace pensar que la póliza del seguro no era suficiente (fuente: SC Magazine).

- El ayuntamiento de Baltimore sufrió un grave ataque de ransomware en 2019 que lo dejó malparado durante un mes y provocó pérdidas de más de 18 millones de dólares (fuente: Baltimore Sun).

- También Nueva York sufrió un ataque de ransomware en 2019 que afectó a varios servicios clave (fuente: CNET).

- La localidad de Riviera Beach, en Florida, pagó 600 000 $ de rescate en junio de 2019 para recuperar archivos cifrados por un ataque de ransomware (fuente: CBS News).

- Múltiples centros hospitalarios se vieron afectados por ransomware a principios de 2019 y pagaron los rescates para recuperar sus archivos. Uno pagó 75 000 $ para recuperar los archivos cifrados (fuente: Health IT Security).

- Para las organizaciones, los costes medios de recuperación ante ataques de ransomware superan los 1,4 millones de dólares (fuente: Sophos).

- Ya en 2016, el ransomware le costaba a los negocios más de 75 000 millones de dólares al año (fuente: Datto).

- El último informe del IC3 del FBI (PDF) registra más de 3700 casos de ransomware denunciados en 2021. En total, supusieron unas pérdidas de 49 millones de dólares solo en Estados Unidos. Muchos incidentes ni siquiera llegaron a denunciarse.

- En 2018, las empresas perdieron 8500 $ por hora por tiempos de inactividad derivados de ataques de ransomware (fuente: Govtech).

- De 2020 a 2021, hubo más del doble de infecciones de ransomware (fuente: Symantec).

- Symantec también determinó que las empresas fueron quienes sufrieron el 81 % de los ataques de ransomware de 2018 (fuente: Symantec).

- Los proveedores de servicios gestionados británicos informaron de que habían pagado de media 5600 $ en 2020 (fuente: Datto).

- En 2016, menos del 40 % de las víctimas pagó el rescate. Ese valor subió al 46 % en 2022 (fuente: Malwarebytes, Sophos).

- En 2020, solo el 38 % de los empleados de administraciones públicas locales y nacionales tenían formación de prevención de ransomware. De hecho, los hackers han solicitado ayuda al 65 % de los ejecutivos (fuente: IBM, Hitachi-ID).

- El condado de Albany, en Nueva York, sufrió tres ataques a lo largo de tres semanas a finales de 2019. Uno ocurrido el día de Navidad contra la Autoridad Aeroportuaria del Condado de Albany (ACAA) resultó en el pago de un rescate de cinco cifras (fuente: Times Union).

- Tras sufrir un ataque del ransomware SamSam en marzo de 2018, la ciudad de Atlanta, Georgia, tuvo que gastar más de cinco millones de dólares para reconstruir su red informática. Entre ellos se incluyeron tres millones para contratar asesores de emergencia y gestores de crisis (fuente: Statescoop).

- Un distrito escolar de Massachusetts pagó 10 000 $ en bitcoins tras un ataque de ransomware en abril de 2018 (fuente: Cyberscoop).

- En 2019, el 96 % de las organizaciones que pagaron el rescate recibió una herramienta de descifrado de los hackers (fuente: Coveware).

- El éxito del descifrado depende del tipo de virus. Las variantes de Dharma suelen ser menos fiables tras el pago del rescate comparadas con las de GrandGrab TOR, que casi siempre enviaron una herramienta de descifrado válida a las víctimas que pagaron el rescate (fuente: Coveware).

- En 2021, solo el 4 % de las víctimas recuperaron todos sus datos tras pagar el rescate (fuente: Sophos).

- Los bitcoins fueron la principal forma de pago del ransomware. Se pagaron así alrededor del 98 % de los rescates (fuente: Coveware).

- El Tesoro de Estados Unidos ha relacionado con el ransomware más de cinco mil millones de dólares en transferencias de bitcoins.

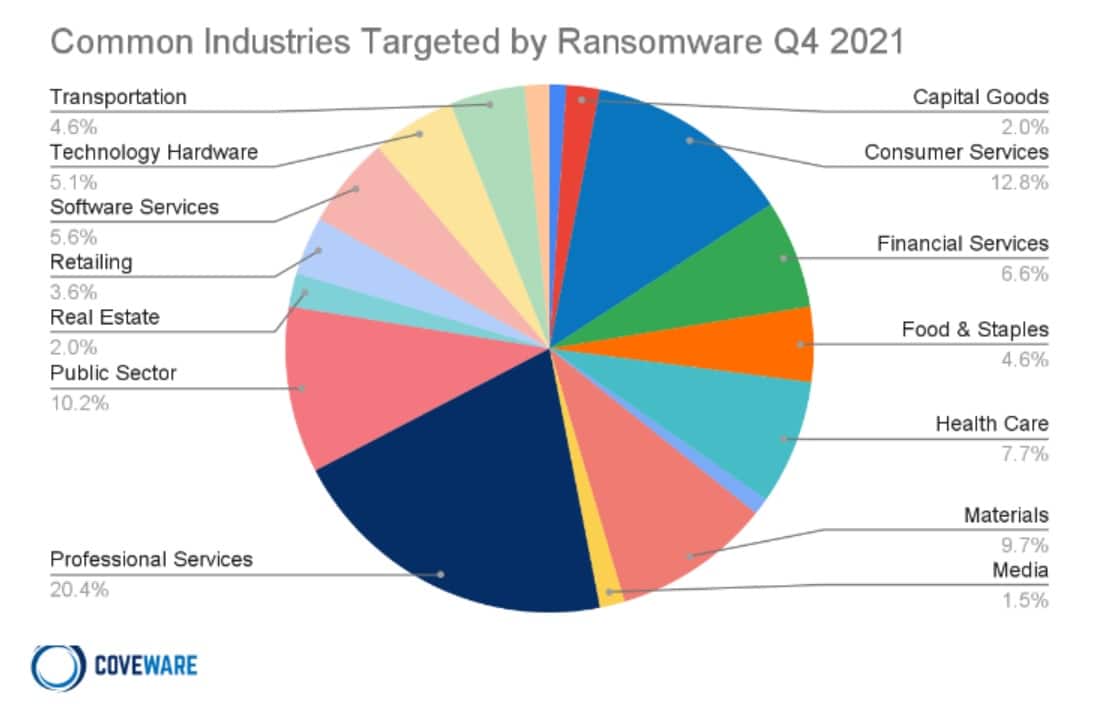

- Las empresas de servicios profesionales siguen siendo los objetivos más probables, aunque los servicios al consumidor y los organismos del sector público se están convirtiendo en objetivos cada vez más populares (fuente: Coveware).

El ransomware sigue creciendo y golpeando con dureza a empresas y particulares

La cruda realidad sobre el ransomware es que conocer mejor la amenaza que supone no se refleja necesariamente en un impacto menor. FedEX es un buen ejemplo de ello: aunque la empresa conocía esa amenaza desde hace años, perdió 300 millones de dólares en 2017 por ese tipo de ataques tan dañinos. Más que al pago del rescate, ese valor se debió al coste de recuperación y a los tiempos de inactividad del sistema que conllevó. Que esa empresa no tuviera un ciberseguro destaca que muchos particulares e incluso grandes empresas multinacionales aún no son del todo conscientes de la amenaza que supone el ransomware.

En cuanto a la preparación para él y otras ciberamenazas, Sophos revela que las administraciones locales están entre las organizaciones con menos probabilidades de conseguir evitar que sus datos acaben cifrados. Además, son las que más tardan en recuperarse; el 40 % necesita un mes o más para ello. Por otro lado, las empresas multimedia, de ocio y de entretenimiento son las más preparadas. Aun así, solo consiguieron evitar el cifrado de sus datos en un poco más de la mitad de los casos.

Cuantos más incidentes se registran, más claro parece que el ransomware es ahora el tipo de ataque preferido de muchos ciberdelincuentes. Conforme avance el año, es probable que veamos informes de fuentes relevantes que muestren un gran crecimiento anual de las amenazas de ransomware.

Estos son algunos ejemplos de grandes destrozos causados por el ransomware en los últimos años:

- Un informe de Coveware del cuarto trimestre de 2021 reveló que los pagos del ransomware son mayores que nunca, probablemente porque hay más víctimas que pagan, lo que a su vez puede deberse a que el 90 % de las organizaciones afectadas tenían algún tipo de seguro contra él (fuente: Coveware).

- Coveware también descubrió que, cada vez con más frecuencia, los atacantes destruyen los datos permanentemente, en lugar de atacar copias de seguridad o componentes críticos de la infraestructura de las empresas. En algunos casos, eso ocurrió incluso tras el pago del rescate (fuente: Coveware).

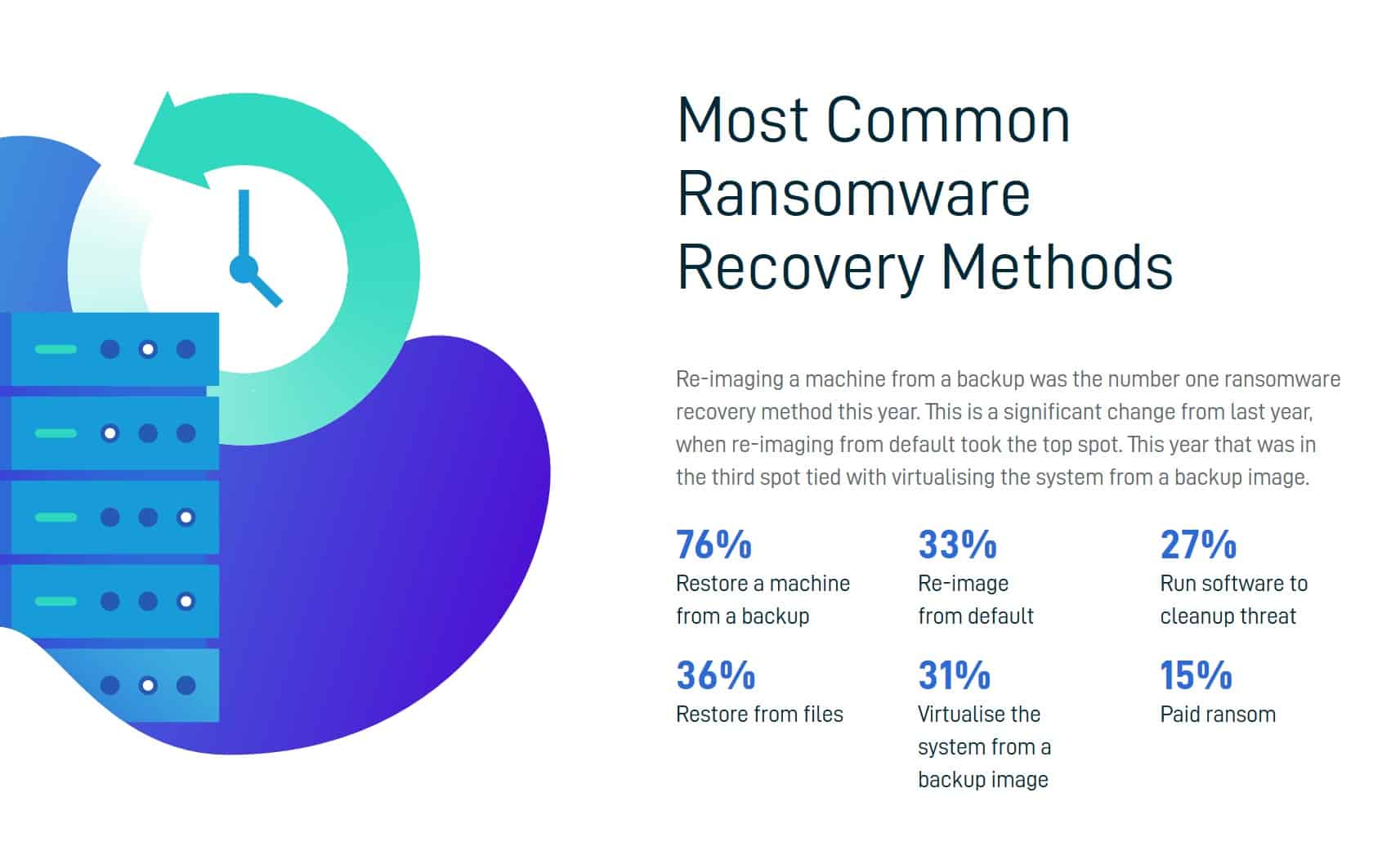

- La mayoría de los usuarios que logran recuperar sus datos lo consiguen de formas alternativas al pago del rescate (fuente: Datto).

- Según el informe Ransomware Resiliency de NinjaOne de 2020, los proveedores de servicios gestionados pierden muchos más clientes tras un ataque de ransomware de lo que prevén. De hecho, el 57 % perdió entre un 11 % y un 12 % de sus clientes tras un ataque de ransomware y el 13 % de las empresas perdió más del 50 %. Sin embargo, alrededor del 35 % de los proveedores no esperaba perder más de un 10 % de clientes tras un ataque así (fuente: NinjaOne).

- En torno al 40 % de los proveedores de servicios gestionados y profesionales de TI creen que sus empresas no serían capaces de asumir pérdidas de medio millón de dólares o más como resultado de un ataque de ransomware. Teniendo en cuenta que un 52 % de las empresas que sufrieron un ataque de ransomware tuvieron gastos superiores a 500 000 $, muchos negocios podrían sufrir un daño irreparable tras un ataque (fuente: NinjaOne).

- NinjaRMM reveló que la mitad de los proveedores de servicios administrados creen que no perderían clientes hasta transcurridos dos días de inactividad pero los clientes más afectados sufrieron un tiempo de inactividad de entre 3 y 14 días. Un periodo tan prolongado puede ser un factor determinante en la tasa de pérdida de clientes e indica que muchos proveedores de datos gestionados subestiman [A3] lo rápido que perderían clientes por culpa de la inactividad (fuente: NinjaOne).

Predicciones sobre el ransomware de 2023 en adelante

Por desgracia, el ransomware no va a desaparecer tan fácilmente. Los ciberdelincuentes se han dado cuenta de lo lucrativo que es cifrar datos ajenos, sobre todo con el aumento de los programas de ransomware como servicio que puede usar cualquiera, aunque no tenga conocimientos técnicos. Sigue habiendo otras amenazas de seguridad cibernéticas, principalmente las vulneraciones de datos, pero los delincuentes que buscan dinero fácil suelen valerse de paquetes de ransomware ya preparados.

¿Qué podemos esperar de 2023 en adelante? Aquí tienes unas cuantas predicciones:

- SC Media predice que el gobierno de Estados Unidos se centrará en la formación en ciberseguridad para combatir los cada vez más comunes ataques de ransomware.

- Cybersecurity Ventures predice que el ransomware costará 10,5 billones de dólares anuales en 2025 y que, en 2031, se producirá un ataque cada dos segundos (fuente: Cybersecurity Ventures).

- Security predice que muchos negocios adoptarán modelos de confianza cero (fuente: Security).

- McAfee espera que el ransomware como servicio siga creciendo y que haya más competencia de nuevos grupos que entren en escena. También cita la falta de un panel de comunicaciones específico como la razón por la que ningún grupo mantiene su credibilidad durante mucho tiempo.

- Check Point predice un aumento en el número de ataques contra la cadena de suministro (fuente: Check Point).

- Según RSA Security, los atacantes usarán cada vez más los dispositivos IoT (Internet de las cosas, Internet of Things por sus siglas en inglés) para ataques de ransomware (fuente: RSA Security).

Más información: Estadísticas sobre ciberseguridad y ciberdelincuencia

Preguntas frecuentes sobre ataques de ransomware

¿Qué es el ransomware?

El ransomware es un programa malicioso que amenaza los datos de sus víctimas y exige el pago de un rescate para recuperarlos. Es importante saber cómo protegerse de ese tipo de ataques y qué hacer si uno es víctima de ellos.

Cuando un ransomware infecta un equipo, cifra todos los archivos personales y exige el pago de un rescate para conseguir la clave de descifrado. Lo normal es que los atacantes den un plazo para pagar. Si el rescate no se paga a tiempo, suelen amenazar con borrar o hacer públicos los archivos.

Si sufres un ataque de ransomware, lo primero que debes hacer es ponerte en contacto con un profesional que consiga ayudarte a recuperar tus datos sin pagar el rescate. Hay herramientas gratuitas que pueden ayudarte a conseguirlo, pero no siempre son eficaces. Si decides pagar el rescate, asegúrate de usar un medio fiable para comprar la clave de descifrado y hazlo solo tras verificar que tus datos se hayan descifrado correctamente.

¿Cómo se infecta uno con ransomware?

Hay varias formas en que uno puede acabar infectado con ransomware. Un modo es haciendo clic en un archivo adjunto de un correo electrónico malicioso. Otra forma es simplemente visitar una página web infectada. También es posible sufrir una infección al descargar archivos malintencionados de redes P2P o al instalar programas pirateados que contengan el ransomware.

¿Qué tipos de datos pone en peligro un ataque de ransomware?

En un ataque de ransomware, cualquier tipo de datos personales están en peligro. Entre ellos, fotos, documentos y hasta información financiera.