Los entusiastas de Linux en España a menudo se sienten ignorados en cuanto al número de opciones de software, y la situación es la misma cuando se trata de servicios VPN. No nos engañemos, la mayoría de las empresas y desarrolladores con frecuencia relegan a los usuarios de Linux a un segundo plano, de hecho, esto es algo que hemos vivido de primera mano mientras escribíamos este artículo. Después de tener dificultades para utilizar la aplicación Linux de una empresa, nos pusimos en contacto con su equipo de atención al cliente, quienes admitieron que sabían que la aplicación no funcionaba. No pudieron decirnos cuándo se solucionaría el problema de la aplicación, lo cual no es una respuesta que inspirara demasiada confianza. Tal vez los usuarios de Linux no se quejan lo suficiente porque les han inculcado que siempre hay soluciones alternativas.

La buena noticia es que hay varios proveedores de VPN que sí se toman en serio a los usuarios de Linux y que han creado aplicaciones que son eficaces y fáciles de usar. Algunas de ellas cuentan con una interfaz gráfica de usuario (GUI), mientras que otras se usan a través de la línea de comandos. En cualquier caso, desaparece la tarea a menudo tediosa de configurar servidores VPN y lo único que hay que hacer es descargar e instalar una aplicación. Al utilizar uno de los proveedores de nuestra lista, podrás disfrutar de una gran cantidad de funciones y ventajas mejoradas que las VPN genéricas no pueden igualar.

Si solo quieres las mejores recomendaciones, aquí tienes nuestra lista de las mejores VPN para Linux:

- NordVPN: la mejor VPN para Linux del mercado, especialmente para usuarios españoles. Rápida, fácil de instalar y compatible con nueve distribuciones de Linux diferentes. Ofrece servidores españoles y funciona muy bien para reproducir servicios españoles como RTVE, Mitele y Atresplayer. Todos los planes de esta VPN incluyen una garantía de devolución del dinero de 30 días.

CONSEJO En nuestras pruebas hemos comprobado que el plan NordVPN más barato (Estándar) fonctionne parfaitement pour Linux. - Surfshark: nuestra VPN económica favorita para usuarios de Linux en España. La aplicación de Linux tiene una GUI completa, lo que la hace extremadamente fácil de usar. Los usuarios españoles pueden proteger todos los dispositivos simultáneamente y acceder a servicios de streaming españoles como RTVE, Movistar Plus+ y Atresplayer con facilidad.

- ExpressVPN: ofrece velocidades rápidas y funciona con seis distribuciones de Linux, lo que la convierte en la mejor opción para los usuarios de Linux españoles. Es capaz de desbloquear diversos servicios de streaming seguros, incluidos servicios españoles como Movistar Plus+, Mitele y RTVE, y ofrece funciones de seguridad sólidas.

- Private Internet Access: aplicaciones Linux de código abierto con una GUI completa. Permite conexiones ilimitadas de dispositivos de forma simultánea y funciona con cinco distribuciones de Linux. Los servidores españoles te permiten acceder a servicios como Atresplayer y Mitele desde el extranjero.

- PureVPN: una VPN de gran relación calidad-precio para suscripciones a largo plazo, ideal para usuarios de Linux españoles. Sus aplicaciones para Linux ofrecen opciones tanto GUI como CLI, con servidores disponibles en España y más de 66 países, lo que permite reproducir servicios españoles como RTVE y Movistar Plus+ desde cualquier lugar.

- Proton VPN: aplicación de código abierto con GUI y sólidas funciones de privacidad, perfecta para usuarios de Linux españoles. Incluye redirección de puertos y acceso a servidores españoles, lo que la hace ideal para usar servicios de streaming como Mitele y Atresplayer mientras mantiene una privacidad y seguridad sólidas.

Muchas VPN afirman proteger tu privacidad y ofrecer una conexión rápida y fiable, pero la mayoría (especialmente las VPN gratuitas) limitan tu velocidad de conexión o filtran información.

Probamos regularmente las 70 mejores VPN en cuanto a seguridad y velocidad, y esta lista sólo incluye VPN rápidas, fiables y muy bien valoradas en cuanto a privacidad y seguridad. Además, sólo recomendamos las VPN que ofrecen una garantía de devolución total del dinero, lo que te permite probarlas sin riesgos.

¿QUIERES PROBAR LA MEJOR VPN SIN COMPROMISO?

NordVPN ofrece una prueba de 30 días sin compromiso con todas las funciones si te registras en esta página. Puedes usar la VPN calificada como la número uno para Linux, sin ninguna limitación, durante un mes. Es perfecta si quieres probar todas las características del servicio por ti mismo antes de tomar una decisión.

No hay letra pequeña, solo tienes que ponerte en contacto con atención al cliente en un plazo de 30 días si decides que NordVPN no es lo que estás buscando y obtendrás un reembolso completo. Comienza tu periodo de prueba de NordVPN aquí.

Nuestros criterios para las mejores VPN para Linux

Los proveedores de VPN no son particularmente útiles al describir sus aplicaciones de Linux. Nos sorprendió lo vaga que parece ser la definición de «fácil de usar». Si bien algunas aplicaciones se pueden configurar y entender por completo en uno o dos minutos, otras requieren un esfuerzo importante simplemente para cambiar la ubicación del servidor.

Nos hemos interesado en conocer cómo funcionan las aplicaciones en varias áreas, que resumimos a continuación. Todo ello marcará una diferencia real en tu experiencia, por lo que es necesario explorarlas en profundidad. Puedes leer más sobre nuestra metodología de pruebas extensa y echar un vistazo a los datos por ti mismo más adelante en el artículo. En pocas palabras, esto es lo que buscamos:

- Adecuación para Linux: calificamos la idoneidad de cada proveedor para Linux en función de si su aplicación tiene una GUI, para cuántas distribuciones está disponible y cuántos protocolos admite.

- Velocidad de la red global: hemos medido las velocidades de descarga al usar cada VPN en comparación con nuestra velocidad de conexión base. Hemos realizado múltiples pruebas de velocidad mientras estábamos conectados a servidores en tres países diferentes y hemos creado una puntuación general basada en los resultados.

- Seguridad y privacidad: calificamos a los proveedores según 15 criterios de seguridad y privacidad diferentes. Estos incluían si se conservaban registros de actividad, si se utilizaban servidores DNS privados y si las aplicaciones incluían un interruptor de apagado.

- Streaming: para descubrir cuáles VPN son mejores para el streaming, las calificamos según nueve métricas diferentes. Estas incluyen si ofrecen un servicio de DNS inteligente y si funcionan en países con muchas restricciones.

- Relación calidad-precio: utilizamos ocho criterios diferentes para crear una puntuación general de relación calidad-precio. Estos incluyen los límites de conexión, términos de suscripción y el precio más bajo.

Las mejores VPN para Linux: una instantánea de sus características

| No value | NordVPN | Surfshark | ExpressVPN | Private Internet Access | Proton VPN | PureVPN |

| Sitio web | NordVPN.com | Surfshark.com | ExpressVPN.com | PrivateInternetAccess.com | ProtonVPN.com | PureVPN.com | Clasificación para Linux | 1 | 2 | 3 | 4 | 5 | 6 | Países con servidor | 118 | 100 | 105 | 100+ | 117 | 66 | Protocolo VPN | OpenVPN, NordLynx | OpenVPN, WireGuard | OpenVPN, Lightway, IKEv2 | WireGuard, OpenVPN, IPSec on iOS | OpenVPN, Smart Protocol (solo Windows), WireGuard | IKEv2, OpenVPN, Wireguard | Límite de conexiones | 10 | Ilimitadas | 8 | Ilimitado | Gratis: 1, VPN Plus: 10 | 10 | Número total de servidores | 7,425 | 3,200 | No revelado | 1000+ | 12,660 | 6,000+ |

|---|---|---|---|---|---|---|

| Coste mensual mínimo | $3.39 AHORRA hasta un 73% + datos eSIM gratuitos | $2.19 Ahorra un 86 % con un plan que dura dos años | $4.99 AHORRA: 61% + 4 meses gratis en planes de 2 años | $2.19 Ahorra un 82% con el plan de 2 años + 2 meses gratis | $3.59 AHORRA 70% con el plan de 2 años | $1.99 AHORRE 82% con el plan de 2 años |

Las mejores VPN para Linux

Estas son las mejores VPN para Linux que cuentan con una aplicación dedicada.

1. NordVPN

Aplicaciones para:

- PC

- Mac

- IOS

- Android

- Linux

- FireTV

Puntuaciones de la VPN:

| Puntuación global: | 9.5 / 10 |

|---|---|

| Transmisión de vídeo: | 9.2 / 10 |

| Velocidad: | 9.8 / 10 |

| Seguridad y privacidad: | 9.5 / 10 |

| Facilidad de uso: | 9.6 / 10 |

| Relación calidad-precio: | 9.5 / 10 |

Sitio web: www.NordVPN.com

Reembolso garantizado: 30 DAYS

NordVPN tiene una aplicación de línea de comandos dedicada que es mucho más fácil de configurar y usar que configurar servidores manualmente. Funciona con más distribuciones que cualquier otra aplicación de nuestra lista y cuenta con la mayoría de las mismas excelentes características que existen para otros sistemas operativos, como un interruptor de apagado automático, un bloqueador de anuncios y un filtro contra el malware. Las distribuciones compatibles incluyen Ubuntu, Debian, Elementary OS, Linux Mint, Fedora, RHEL, CentOS, Qubes OS y openSUSE.

Si aún así prefieres hacer las cosas a la antigua usanza, Nord cuenta con una amplia base de tutoriales para usuarios, que incluyen instrucciones detalladas de configuración de Linux para Protocolos OpenVPN, IKEv2 y PPTP.

Instalar la aplicación es fácil. Para distribuciones basadas en Debian, debes introducir:

sh <(curl -sSf https://downloads.nordcdn.com/apps/linux/install.sh)

Una vez instalado, solo es cuestión de iniciar sesión y conectarse a un servidor NordVPN.

Si introduces lo siguiente le permitirás a NordVPN elegir un servidor para ti:

nordvpn connect

También puedes elegir un servidor en una ciudad o país específicos.

Probamos la velocidad de la aplicación Linux de NordVPN mientras estábamos conectados a un servidor en tres ubicaciones diferentes y en tres momentos diferentes del día. Utilizamos una conexión de banda ancha doméstica con una velocidad de descarga promedia de 49,44 Mb/s.

Velocidades de descarga de NordVPN estando conectada a servidores en tres países diferentes.

Las velocidades de NordVPN fueron excelentes en general, pero más consistentes cuando está conectada a un servidor en Japón. La velocidad de descarga global promedio fue de 37,88 Mb/s, lo que representa una caída de 11,56 Mb/s respecto de nuestra velocidad de conexión base. Incluso con esta caída, NordVPN sigue siendo lo suficientemente rápida para reproducir contenido en alta definición.

Pudimos reproducir contenido desde BBC iPlayer mientras estábamos conectados a un servidor del Reino Unido. La aplicación para Linux de NordVPN también funcionó con todas las demás plataformas que probamos, incluidas Netflix, Amazon Prime Video, Hulu, Disney+ y Max. Además, tiene servidores españoles que funcionan para reproducir Atresplayer, Telecinco, La 1, Mitele, RTVE y otras plataformas españolas desde el extranjero o desde el trabajo.

Si deseas ver la configuración actual de la VPN, simplemente debes introducir:

nordvpn settings

Cada configuración se puede habilitar o deshabilitar en la terminal usando el comando correspondiente.

Por ejemplo, puedes habilitar el interruptor de apagado al introducir lo siguiente:

nordvpn set killswitch enabled

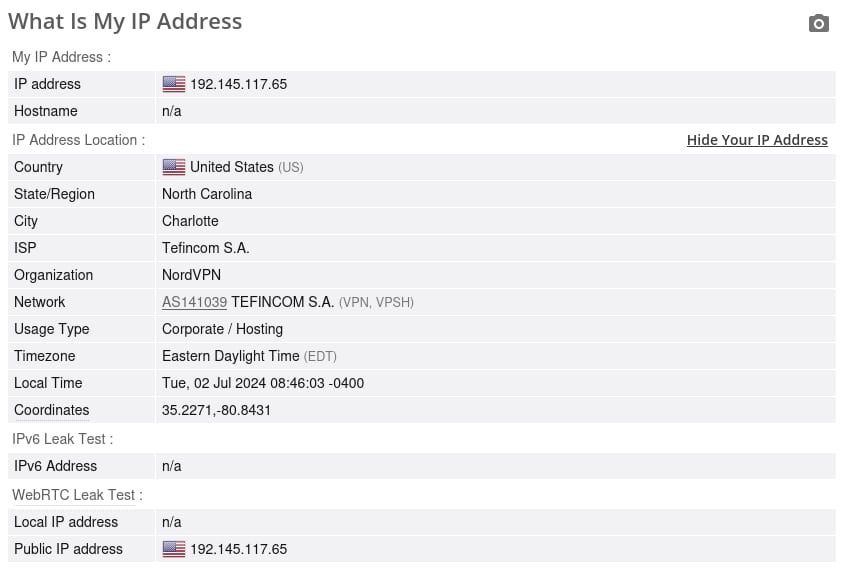

La aplicación para Linux de NordVPN cuenta con protección contra fugas incorporada, que probamos nosotros mismos a través de browserleaks.com. No encontramos evidencia de fugas de IP, DNS o WebRTC mientras estábamos conectados.

Otras características de NordVPN es Meshnet, que permite crear redes dentro de las cuales puedes compartir archivos o acceder de forma remota a otros dispositivos. Una función de conexión automática garantiza que tu conexión está protegida desde el inicio, y la protección contra amenazas ayuda a bloquear anuncios y tráfico malicioso.

NordVPN ofrece diversos servidores especializados. Las opciones incluyen servidores para tráfico P2P, servidores ofuscados para eludir bloqueos en países como China, servidores VPN dobles para una capa adicional de cifrado y servidores Onion sobre VPN para poder acceder a la red Tor con un solo clic.

Además de para Linux, las aplicaciones están disponibles para Windows, MacOS, iOS y Android. NordVPN permite hasta diez conexiones de dispositivos simultáneas, lo que es más que suficiente para la mayoría de las personas. Si no es así, el software es compatible con diversos rúteres. Si configuras una conexión de rúter, esta protegerá todos los dispositivos de tu red, incluidos aquellos que no admiten aplicaciones VPN de forma nativa.

NordVPN tiene su sede en Panamá, país que está fuera del alcance de alianzas internacionales de recopilación de inteligencia como Five Eyes. La empresa tiene una política de cero registros auditada de forma independiente, lo que proporciona la seguridad de que tus datos no se recopilan mientras estás conectado.

Compra esta VPN si:

- Quieres una aplicación de Linux fácil de usar que funcione con la mayoría de las distribuciones.

- Quieres velocidades más rápidas.

- Quieres tener acceso fácil a la red Tor.

- Valoras tu privacidad.

No compres esta VPN si:

- Quieres una GUI completa.

MEJOR VPN PARA LINUX: NordVPN es nuestra VPN número uno para Linux. Permite conectar hasta diez dispositivos simultáneamente. Tiene una seguridad impresionante, una gran capacidad de desbloqueo y las velocidades más rápidas. La garantía de devolución de 30 días significa que puedes probarla sin compromiso.

Lee nuestro análisis de NordVPN al detalle.

2. Surfshark

Aplicaciones para:

- PC

- Mac

- IOS

- Android

- Linux

Puntuaciones de la VPN:

| Puntuación global: | 9.4 / 10 |

|---|---|

| Transmisión de vídeo: | 9.2 / 10 |

| Velocidad: | 9.5 / 10 |

| Seguridad y privacidad: | 9.5 / 10 |

| Facilidad de uso: | 8.9 / 10 |

| Relación calidad-precio: | 9.7 / 10 |

Sitio web: www.Surfshark.com

Reembolso garantizado: 30 DAYS

Surfshark cuenta con suscripciones de gran valor y una aplicación de Linux que incluye una GUI completa. La GUI hace la vida más sencilla si estás empezando a usar Linux o no tienes tiempo (o ganas) de aprender más comandos. La aplicación está actualmente disponible para distribuciones basadas en Ubuntu, Mint y Debian.

Una vez que te hayas registrado, instalar la aplicación es fácil. Para distribuciones basadas en Debian, introduce lo siguiente en una terminal:

curl -f https://downloads.surfshark.com/linux/debian-install.sh --output surfshark-install.sh cat surfshark-install.sh sh surfshark-install.sh

Una vez instalada, Surfshark aparecerá en tu lista de aplicaciones.

Después de eso, solo es cuestión de iniciar sesión. A continuación verás el panel de Surfshark, que es el mismo que verías desde un ordenador Windows o Apple.

¿Pero cómo funciona? Primero quisimos saber cómo de rápidas eran las velocidades de descarga, así que nos conectamos a servidores en tres países diferentes en tres momentos distintos del día y registramos las velocidades resultantes.

Velocidades de descarga probadas con la aplicación Surfshark para Linux.

Las velocidades de conexión fueron excelentes en general, y las más rápidas las registramos en el Reino Unido, lo cual es lógico, ya que nos conectamos desde el Reino Unido.

Una diferencia notable entre la aplicación Surfshark y la aplicación NordVPN es que Surfshark es mucho más lenta al establecer una conexión. En general, las velocidades de conexión también fueron más lentas.

Además de los servidores regulares, Surfshark ofrece servidores de doble capa y servidores con direcciones IP estáticas. Los servidores IP estáticos se encuentran en Alemania, Japón, Países Bajos, Singapur, Reino Unido y Estados Unidos.

Otras características incluyen un bloqueador de anuncios, rastreadores y malware, un interruptor de apagado y conexión automática. Los usuarios pueden elegir entre los protocolos WireGuard, OpenVPN (TCP) y OpenVPN (UDP) o dejar que Surfshark elija por ellos.

Ten en cuenta que la aplicación de Linux no tiene modo oculto ni túnel dividido. Estas están disponibles con otras aplicaciones de Surfshark, por lo que necesitarás usar un sistema operativo diferente si, por ejemplo, quieres acceder a Internet desde China.

Surfshark es una excelente opción para el streaming y funcionó a la primera cuando la probamos con BBC iPlayer. También pudimos acceder a Netflix, Hulu, Amazon Prime Video y Disney+ durante la prueba. Finalmente la probamos para ver servicios españoles como Mitele y Movistar Plus+ sin ningún problema.

En cuanto a la privacidad, Surfshark tiene una política de cero registros auditada de forma independiente. Utiliza un cifrado sólido para proteger el tráfico generado por el usuario y sus aplicaciones vienen con protección contra fugas incorporada. Confirmamos que la aplicación de Linux mantuvo nuestra dirección IP oculta al realizar pruebas de fugas de IP, DNS y WebRTC mientras estábamos conectados a un servidor en Albania.

Además de su aplicación para Linux, Surfshark tiene aplicaciones dedicadas para Windows, macOS, iOS y Android. Los usuarios pueden conectar tantos dispositivos como quieran al mismo tiempo, lo que convierte a Surfshark en una opción sólida para hogares más grandes.

Compra esta VPN si:

- Prefieres interactuar con una GUI en lugar de la CLI.

- Planeas utilizar una VPN con muchos dispositivos al mismo tiempo.

- Tienes un presupuesto limitado.

- Quieres una VPN que funcione para ver plataformas de televisión españolas.

No compres esta VPN si:

- No te gusta tener que esperar a que se establezcan las conexiones.

- Te estás conectando desde un país donde el uso de las VPN está restringido.

MEJOR VPN ECONÓMICA:Surfshark es asequible, rápida y fiable. Proporciona un montón de funciones de seguridad y una fuerte capacidad de desbloqueo, así como una garantía de devolución del dinero de 30 días.

Lee nuestro análisis en profundidad de Surfshark.

3. ExpressVPN

Aplicaciones para:

- PC

- Mac

- IOS

- Android

- Linux

Puntuaciones de la VPN:

| Puntuación global: | 9.1 / 10 |

|---|---|

| Transmisión de vídeo: | 9.2 / 10 |

| Velocidad: | 9.5 / 10 |

| Seguridad y privacidad: | 9.2 / 10 |

| Facilidad de uso: | 9.3 / 10 |

| Relación calidad-precio: | 8.4 / 10 |

Sitio web: www.ExpressVPN.com

Reembolso garantizado: 30 DAYS

ExpressVPN lanzó su aplicación oficial para Linux en abril de 2016. Esta continúa ejecutándose utilizando una interfaz de línea de comandos en lugar de una GUI. Dicho esto, es bastante sencilla de utilizar.

Primero, descargamos el instalador de la página de configuración de ExpressVPN. Luego introducimos lo siguiente en un terminal:

cd Downloads sudo dpkg -i expressvpn_3.72.0.0-1_amd64.deb expressvpn activate

Una vez que hayas introducido el código de activación solicitado, ya estará todo listo. Al introducir «expressvpn connect» te conectará automáticamente al servidor más rápido disponible.

Alternativamente, puedes elegir un servidor. Para ver las opciones disponibles, introduce

expressvpn list all

Esto te proporcionará una lista de las ubicaciones disponibles dentro de cada país, junto con un alias para cada servidor.

Entonces, por ejemplo, si deseas conectarte a un servidor en Woolloomooloo, simplemente puedes introducir «expressvpn connect auwo». Las conexiones se establecen rápidamente, incluso cuando te conectas a servidores distantes. Puedes ver el proceso de elección y conexión a un servidor en el vídeo a continuación.

[/ctech_youtube_link]

Para probar las velocidades de descarga una vez conectados, realizamos una serie de pruebas de velocidad. Nos conectamos a servidores en tres ubicaciones en tres momentos diferentes del día y registramos los resultados.

Velocidades de descarga probadas utilizando la aplicación ExpressVPN para Linux.

Las velocidades de descarga fueron más rápidas cuando nos conectamos a un servidor de Estados Unidos. Sin embargo, la velocidad de descarga promedia general fue de 27,1 Mb/s, lo que es bastante más lento que nuestra velocidad de conexión base promedia de 49,44 Mb/s. Aun así, es lo suficientemente rápido para reproducir contenido en alta definición.

La aplicación ExpressVPN funcionó muy bien para el streaming. La probamos para acceder a plataformas de streaming españolas como Mitele, Movistar Plus+ y RTVE desde el extranjero. También la utilizamos con éxito para acceder a BBC iPlayer, así como a Amazon Prime Video, Disney+ y Netflix.

Las opciones para ajustar la configuración de VPN incluyen la selección de un protocolo específico. Puedes elegir entre Lightway—UDP, Lightway – TCP, OpenVPN—UDP y OpenVPN -TCP. Lightway es el protocolo propio de ExpressVPN y normalmente proporcionará las velocidades más rápidas. Si deseas configurar aún más tus ajustes, puedes elegir entre cifrado AES o ChaCha20.

Hay un interruptor de apagado y cuenta con la capacidad de bloquear automáticamente anuncios, rastreadores y acceso a sitios maliciosos. Como es de esperar, puedes ver todas las opciones disponibles ejecutando el comando «man».

La página del manual proporciona algunos comandos adicionales que te ahorrarán tiempo, como «expressvpn list recent», que imprime las últimas tres ubicaciones de servidores VPN conectados.

A lo largo de los años, ExpressVPN se ha ganado una reputación de sólida seguridad y privacidad. Parte de esto implica asegurarse de que las direcciones IP de los usuarios no se filtren mientras están conectados. Lo probamos nosotros mismos usando una serie de pruebas de fugas de IP, DNS y WebRTC mientras estábamos conectados a un servidor en Malta.

La infraestructura y las aplicaciones de ExpressVPN han sido auditadas de forma independiente en múltiples ocasiones. Se adhiere a una estricta política de cero registros y todos sus servidores son solo de RAM.

En general, la oferta de Linux de ExpressVPN es buena y segura. Lo mismo puede decirse de sus otras aplicaciones, que están disponibles para Windows, Android, iOS y macOS. Incluso hay una aplicación para rúteres, para que puedas proteger todos tus dispositivos de una sola vez.

Compra esta VPN si:

- Quieres una aplicación de Linux fácil de usar.

- Quieres usar una VPN con tu rúter.

- Quiere los más altos niveles de seguridad y privacidad.

- Quieres una VPN con una red global de servidores, incluida España.

No compres esta VPN si:

- Estás buscando un servicio económico.

- Quieres una GUI.

PRIORIZA LA PRIVACIDAD:Es un placer utilizar ExpressVPN. Cuenta con una red de servidores grande y altamente segura y establece conexiones rápidamente. Cuenta con una garantía de devolución de 30 días.

Lee nuestro análisis en profundidad de ExpressVPN.

4. Private Internet Access

Aplicaciones para:

- PC

- Mac

- IOS

- Android

- Linux

- FireTV

Puntuaciones de la VPN:

| Puntuación global: | 8.4 / 10 |

|---|---|

| Transmisión de vídeo: | 8.4 / 10 |

| Velocidad: | 8.0 / 10 |

| Seguridad y privacidad: | 8.5 / 10 |

| Facilidad de uso: | 8.4 / 10 |

| Relación calidad-precio: | 8.5 / 10 |

Sitio web: www.PrivateInternetAccess.com

Reembolso garantizado: 30 DAYS

Private Internet Access es uno de los pocos proveedores que ofrece una GUI completa con su aplicación Linux. Además, su decisión de hacer que la aplicación sea de código abierto y permitir a los usuarios examinar el código la hace aún más única. La aplicación está disponible para una serie de distribuciones, incluidas Ubuntu 20.04 (LTS), Mint, Debian, Fedora y Arch.

Para comenzar, ve al sitio de PIA y descarga el instalador para tu distribución particular de Linux (para este análisis estamos usando Ubuntu 20.04). Abre una terminal y navega hasta “Descargas”, luego ejecuta el archivo de instalación como se ilustra a continuación:

Una vez instalada la aplicación, deberás iniciar sesión con las credenciales de tu cuenta. A continuación, PIA se abrirá automáticamente y te mostrará el mismo panel que obtendrías al usar un sistema operativo convencional como Windows o macOS.

Al hacer clic en el botón de encendido grande, se seleccionará automáticamente un servidor y se establecerá una conexión. Alternativamente, puedes elegir uno tú mismo haciendo clic en el mapa o en la flecha que está al lado. PIA tiene servidores en 91 países, por lo que hay muchas opciones disponibles.

PIA es una excelente opción para el streaming y tiene servidores optimizados precisamente para ese propósito. Nos conectamos a un servidor optimizado para el streaming en el Reino Unido y reprodujimos con éxito BBC iPlayer, ITVX y Channel 4, aunque no sin algunos problemas de tiempos de carga.

Conectarse a un servidor optimizado para el streaming en Estados Unidos significa que puedes ver las versiones estadounidenses de Netflix y Amazon Prime Video. También hay servidores optimizados para el streaming disponibles en Países Bajos, Italia, Suecia, Alemania, Finlandia, Dinamarca, Japón, Canadá y Australia. Probamos la VPN nosotros mismos y pudimos acceder a Atresplayer, Mitele, Movistar Plus+ y otros servicios populares desde el extranjero. Esto la convierte en un todoterreno bastante decente.

Los usuarios pueden elegir entre los protocolos de conexión OpenVPN y WireGuard según quieran, si bien WireGuard suele ser la opción más rápida. Las funciones disponibles incluyen un interruptor de apagado, túnel dividido y un bloqueador de anuncios, rastreadores y malware. PIA es una de las pocas VPN que ofrecen redirección de puertos, lo cual es genial para todos los usuarios que usan torrents. Aquellos que necesitan evitar los bloqueos de VPN pueden utilizar los proxy Shadowsocks y SOCKS5 integrados en la aplicación.

Para probar la velocidad de PIA, nos conectamos a servidores en tres países diferentes en tres momentos distintos del día. Las velocidades de conexión fueron más rápidas en Estados Unidos y más lentas cuando estábamos conectados a un servidor en Japón. La velocidad promedia general fue de 25,6 Mb/s, que es aproximadamente la mitad de la velocidad de nuestra velocidad de conexión base promedia de 49,44 Mb/s.

Velocidades de descarga probadas utilizando la aplicación PIA para Linux.

PIA es experta en proteger la privacidad de sus usuarios. No guarda registros de la actividad del usuario y tiene una red de servidores de primer nivel que solo utiliza RAM. Confirmamos que, efectivamente, la aplicación de Linux no filtró nuestra dirección IP ya que realizamos una serie de pruebas de fuga de IP, DNS y WebRTC.

PIA ofrece contratos mensuales renovables, suscripciones de un año y suscripciones de tres años. El plan a largo plazo ofrece la mejor relación calidad-precio. Todos los planes incluyen conexiones de dispositivos ilimitadas, lo que hace que PIA sea una buena opción para compartir entre varios usuarios.

Las aplicaciones están disponibles para Windows, macOS, Android, iOS, Amazon Fire TV y, por supuesto, Linux. La aplicación PIA para Linux es, sin duda, impresionante y es especialmente genial que la empresa haya hecho el esfuerzo en garantizar que la aplicación tenga las mismas características que sus otras aplicaciones. Es excelente para acceder a plataformas de streaming y, aparentemente, también para el uso de torrents. Sin embargo, es relativamente lenta en comparación con otros proveedores, lo que puede hacer que el streaming y el uso de torrents sean un poco frustrantes.

Compra esta VPN si:

- Quieres muchas funciones, como la redirección de puertos.

- Quieres una interfaz gráfica de usuario elegante.

- Quieres tener acceso a muchas plataformas de streaming.

- Quieres usar una VPN con servidor en España.

No compres esta VPN si:

- Quieres una VPN que no tenga su sede en Estados Unidos.

- Quieres velocidades de conexión rápidas.

CONECTA DISPOSITIVOS ILIMITADOS:Private Internet Access es fácil de usar con Linux gracias a su aplicación GUI. Conéctate a servidores en 91 países y accede a múltiples plataformas de streaming, incluidos servicios de televisión en español. Permite conexiones ilimitadas para otros dispositivos y tiene una garantía de devolución del dinero de 30 días.

Lee nuestra reseña completa sobre Private Internet Access.

5. PureVPN

Aplicaciones para:

- PC

- Mac

- IOS

- Android

- Linux

Puntuaciones de la VPN:

| Puntuación global: | 8 / 10 |

|---|---|

| Transmisión de vídeo: | 7.3 / 10 |

| Velocidad: | 7 / 10 |

| Seguridad y privacidad: | 8.7 / 10 |

| Facilidad de uso: | 9.1 / 10 |

| Relación calidad-precio: | 8.1 / 10 |

Sitio web: www.PureVPN.com

Reembolso garantizado: 31 DAYS

PureVPN está dirigida a usuarios de Linux españoles que prefieren trabajar en la línea de comandos, así como a aquellos que prefieren la comodidad de una GUI. Nos encanta la comodidad, por eso aquí analizaremos la versión GUI.

Para comenzar, inicia sesión en tu cuenta PureVPN y descarga el archivo GUI de PureVPN para Linux (o copia el comando CLI si lo prefieres).

Para instalar la aplicación, abre una terminal, ve a “Descargas” e introduce:

La aplicación PureVPN aparecerá junto con todas las demás aplicaciones. Al abrirla, accederás al panel de control de PureVPN, que es incluso más minimalista que las otras aplicaciones del proveedor, que ya son minimalistas de por sí.

Al hacer clic en el botón del medio te conectas al servidor más rápido disponible. Puedes elegir el tuyo abriendo el menú “Ubicaciones”, a la izquierda. Hay 66 países en total entre los que elegir.

Nos impresionó la rapidez con la que se establecieron las conexiones. Sin embargo, las velocidades de descarga fluctuaron bastante. Lo comprobamos conectándonos a servidores en tres países diferentes en tres momentos distintos del día. A veces, las velocidades de descarga estaban bastante cerca de nuestra velocidad de conexión base sin una VPN. En otras ocasiones, eran bastante lentas.

Velocidades de descarga probadas utilizando la aplicación PureVPN para Linux.

Intentamos conectarnos a un servidor del Reino Unido para ver si podíamos acceder a plataformas de streaming con sede en el Reino Unido. Tuvimos éxito con BBC iPlayer, ITVX y Channel 4.

También pudimos acceder a otras plataformas de streaming mientras estábamos conectados a PureVPN, especialmente Netflix y Amazon Prime Video. Y probamos los servidores españoles para acceder a Mitele, Atresplayer, RTVE y otros servicios sin ningún problema.

En comparación con algunos de los otros proveedores de nuestra lista, la aplicación PureVPN para Linux no tiene casi ninguna función. Hay una conexión automática al iniciarse, una opción entre los protocolos OpenVPN y WireGuard y un interruptor de apagado. No hay ofuscación ni túnel dividido ni redirección de puertos, y no cuenta con opciones multicapa.

Lo que sí tiene PureVPN es una política de cero registros que ha sido auditada de forma independiente varias veces. Utiliza un cifrado sólido para proteger el tráfico generado por el usuario y su aplicación tiene protección contra fugas incorporada. Confirmamos que nuestra dirección IP permaneció oculta mientras estábamos conectados realizando una serie de pruebas de fugas de IP, DNS y WebRTC.

PureVPN tiene uno de los períodos de suscripción más largos disponibles en su oferta de cinco años. Esto la convierte en una buena opción para aquellos que prefieren conseguir una buena oferta en lugar de comparar precios cada pocos años.

Si solo buscas una VPN que se ejecuta silenciosamente en segundo plano mientras realizas tus tareas, entonces la aplicación para Linux de PureVPN podría ser ideal para ti. Es fácil de instalar, rápida de conectar y, en general, sin complicaciones.

Compra esta VPN si:

- Quieres una VPN que sea muy fácil de instalar y usar.

- Quieres una suscripción barata a largo plazo.

- Quieres una VPN que sea rápida para ver la televisión española en streaming.

No compres esta VPN si:

- Quieres velocidades rápidas para streaming.

- Quieres una aplicación con muchas funciones.

BAJO COSTO:PureVPN permite a los usuarios de Linux obtener privacidad y seguridad en línea a un precio muy económico. Los usuarios pueden disfrutar de una política de cero registros, cifrado AES, un interruptor de apagado y protección contra fugas de DNS. La ayuda por chat está disponible y tiene una garantía de devolución del dinero de 30 días.

Puedes obtener más información en nuestra reseña al detalle de PureVPN.

6. ProtonVPN

Aplicaciones para:

- PC

- Mac

- IOS

- Android

- Linux

Puntuaciones de la VPN:

| Puntuación global: | 8 / 10 |

|---|---|

| Transmisión de vídeo: | 6.7 / 10 |

| Velocidad: | 8 / 10 |

| Seguridad y privacidad: | 9.3 / 10 |

| Facilidad de uso: | 8.8 / 10 |

| Relación calidad-precio: | 7.4 / 10 |

Sitio web: www.ProtonVPN.com

Reembolso garantizado: 30 DAYS

ProtonVPN es muy avanzada y está repleta de funciones que atraerán a los usuarios avanzados de Internet en España. Lo mejor de todo es que tiene una aplicación GUI Linux completa para Ubuntu, Debian o Fedora. La VPN también puede funcionar con otras distribuciones, pero no son compatibles oficialmente. La hemos usado con Kali Linux basado en Debian.

Para acceder a la aplicación, es necesario descargar la configuración y las claves del repositorio:

wget https://repo.protonvpn.com/debian/dists/stable/main/binary-all/protonvpn-stable-release_1.0.3-3_all.deb

Y luego el repositorio que contiene la aplicación:

sudo dpkg -i ./protonvpn-stable-release_1.0.3-3_all.deb && sudo apt update

Por último, instala la aplicación al introducir:

sudo apt install proton-vpn-gnome-desktop

La aplicación Proton VPN ahora aparecerá en tu lista de aplicaciones. Antes de poder acceder correctamente a la aplicación, deberás introducir el nombre de usuario y la contraseña de tu cuenta. Después de la autenticación, verás el panel de control de Proton VPN.

A diferencia del panel de control de sus aplicaciones para Windows o macOS, el panel de control de la aplicación Linux de Proton VPN parece consistir en poco más que una lista de ubicaciones de servidores. Sin embargo, al hacer clic en la flecha hacia abajo en la esquina superior izquierda aparecen todas las opciones disponibles. Esto incluye el menú de configuración, que te ofrece la posibilidad de habilitar (o deshabilitar) el bloqueador de anuncios, malware y rastreadores; el interruptor de apagado y el acelerador de VPN.

Proton VPN es una de las pocas VPN que ofrece redirección de puertos, lo que la convierte en una gran elección para los usuarios de torrents. Los jugadores apreciarán la oportunidad de crear conexiones directas al habilitar la función NAT moderada. De manera más general, hay una función de conexión automática y la opción de anclar servidores a la bandeja del sistema.

Ten en cuenta que los únicos protocolos de conexión disponibles son OpenVPN (TCP) y OpenVPN (UDP). El protocolo WireGuard destaca por su ausencia en la aplicación Proton VPN para Linux.

Queríamos saber qué tipo de velocidades eran posibles usando la aplicación en una conexión de banda ancha doméstica normal, así que realizamos pruebas en tres momentos diferentes del día mientras estábamos conectados a servidores en tres países diferentes.

Al igual que con otros proveedores de esta lista, las velocidades de descarga fluctuaron en gran medida. Por ejemplo, mientras estábamos conectados a un servidor del Reino Unido, nuestras velocidades de descarga variaron entre 12,29 Mb/s y 41,64 Mb/s. Si ves que siempre experimentas velocidades lentas, vale la pena cambiar de servidor. Proton VPN tiene muchas opciones en países como Reino Unido, EE. UU., Japón y España para ver RTVE, Mitele, Atresplayer y cualquier otro servicio español que te guste.

Velocidades de descarga probadas con la aplicación Proton VPN para Linux.

Siempre que estés conectado a un servidor con velocidades decentes, Proton VPN funciona bien para acceder a una serie de plataformas de streaming. Mientras estábamos conectados a un servidor en el Reino Unido, pudimos ver BBC iPlayer, ITVX y Channel 4, por lo que es una buena herramienta todoterreno para el streaming.

La aplicación también funcionó con los catálogos de contenido de Estados Unidos para Amazon Prime Video y Netflix, aunque experimentamos algunos problemas de tiempo de carga.

Proton VPN tiene reputación de ofrecer privacidad y seguridad, y esto se extiende a su aplicación para Linux. Protege el tráfico generado por el usuario con cifrado AES-256 y tiene una política de cero registros auditada de forma independiente. Confirmamos que Proton VPN mantuvo nuestra dirección IP verdadera oculta mediante la conexión a un servidor en Austria y mientras realizamos pruebas de fugas de IP, DNS y WebRTC.

Proton tiene su sede en Suiza, un país con leyes de privacidad estrictas y sin directivas obligatorias de retención de datos. Todas sus aplicaciones son de código abierto y el código está disponible para que se pueda inspeccionar de forma pública. Funciona en Linux, Windows, MacOS, iOS y Android.

Compra esta VPN si:

- Quieres funciones como la redirección de puertos.

- Quieres apoyar a una empresa centrada en la privacidad.

- Prefieres usar una GUI.

- Quieres ver servicios de televisión en español en streaming en el trabajo o en el extranjero.

No compres esta VPN si:

- Tienes un presupuesto limitado.

- Quieres velocidades rápidas y consistentes.

AVANZADA Y SEGURA:Proton VPN es una VPN muy avanzada y fiable que está repleta de funciones útiles de privacidad y seguridad. Funciona con la mayoría de las principales plataformas de streaming y ofrece velocidades ultrarrápidas. Cuenta con servidores optimizados para el uso de torrent a escala mundial y es una de las pocas VPN con redirección de puertos. Ofrece 30 días de garantía de devolución del dinero.

Lee nuestro análisis en profundidad de Proton VPN.

Nuestra metodología: encontrar las mejores VPN para Linux

Antes de recomendar algo, nos interesaba descubrir cómo funcionaba la aplicación Linux de cada proveedor de VPN en varias áreas clave. Las pruebas se realizaron en máquinas virtuales que ejecutan Kali Linux y Ubuntu. Por cierto, si alguna vez necesitas (o deseas) probar un sistema operativo diferente, el software Oracle VM VirtualBox es gratuito, de código abierto y fácil de usar.

Adecuación para Linux

Para evaluar cómo de adecuado es un proveedor en particular para Linux, primero los calificamos según si sus aplicaciones tenían una GUI o eran solo de línea de comandos. En nuestra experiencia, la mayoría de las personas prefieren una GUI, si la hay.

Luego, los calificamos según cuántas distribuciones admitían y cuántos protocolos estaban disponibles. Finalmente, uno de nuestros expertos residentes dio su propia puntuación para cada proveedor.

| Proveedor de VPN | ¿GUI? (sí = 10, no = 0) | ¿Número de distribuciones de Linux compatibles? | Número de distribuciones de Linux: puntuación sobre 10 | ¿Número de protocolos compatibles? | Número de protocolos - puntuación sobre 10 | Calificación del revisor | Adecuación para Linux: Puntuación general |

|---|---|---|---|---|---|---|---|

| NordVPN | 0 | 9 | 10.0 | 3 | 7.5 | 9.9 | 6.9 |

| Surfshark | 10 | 3 | 3.3 | 3 | 7.5 | 9 | 7.5 |

| ExpressVPN | 0 | 6 | 6.7 | 4 | 10 | 9.6 | 6.6 |

| PIA (Private Internet Access) | 10 | 5 | 5.6 | 3 | 7.5 | 8.3 | 7.8 |

| PureVPN | 10 | 2 | 2.2 | 0 | 8.2 | 5.1 | |

| Proton VPN | 10 | 3 | 3.3 | 3 | 7.5 | 8.6 | 7.4 |

La combinación de lo anterior nos dio una puntuación general de la idoneidad de cada proveedor para Linux. Puedes ver la comparativa en el gráfico a continuación.

Gráfico que muestra la puntuación general de idoneidad para Linux de cada proveedor de VPN.

Los proveedores que tienen una aplicación con GUI obtuvieron mejores resultados. Private Internet Access y Surfshark también obtuvieron buenos resultados en otras áreas.

Velocidad de la red global

Realizamos pruebas de laboratorio periódicas para determinar la velocidad máxima posible de cada VPN. Sin embargo, también nos gusta realizar pruebas en un entorno del mundo real. Para las aplicaciones de Linux, probamos las velocidades de descarga en una conexión de banda ancha doméstica con una velocidad promedia de 49,44 Mb/s. Realizamos pruebas por la mañana, al mediodía y por la tarde mientras estábamos conectados a servidores en el Reino Unido, Estados Unidos y Japón.

Gráfico que muestra los resultados de las pruebas de velocidad individuales para cada proveedor.

Como puedes ver en el gráfico, NordVPN fue la VPN más rápida en general. Su velocidad promedia fue de más de 10 Mb/s, más rápida que tres de los proveedores más lentos.

Si quieres la capacidad de reproducir contenido en 4K sin interrupciones, NordVPN es la aplicación ideal. ExpressVPN es la segunda mejor opción: funcionó particularmente bien al estar conectada a un servidor del Reino Unido.

Para comparar mejor la capacidad general de cada proveedor, estandarizamos nuestros datos de prueba de velocidad a una puntuación sobre 10. Esta estandarización ayuda a convertir las puntuaciones a una escala común, independientemente del rango original de valores. Logramos hallar la puntuación de velocidad mínima y máxima de las pruebas de todos los proveedores de VPN. Estos valores establecen los límites para la estandarización.

El siguiente gráfico muestra cómo se comparan las velocidades de los proveedores con sus puntuaciones estandarizadas. Esto deja aún más claro que NordVPN es la mejor opción en términos de velocidades de descarga.

Gráfico que muestra la puntuación general de velocidad de la red para cada proveedor de VPN.

Seguridad y privacidad

Si usas Linux, es probable que valores la seguridad y la privacidad en gran medida. Con esto en mente, solo hemos seleccionado proveedores que obtuvieron puntuaciones altas en 15 criterios diferentes. Puedes ver un resumen de todas las métricas que medimos en la siguiente tabla.

| Característica | NordVPN | Surfshark | ExpressVPN | PureVPN | ProtonVPN | Private Internet Access |

|---|---|---|---|---|---|---|

| Registros de actividad | No hay registros de actividad | No hay registros de actividad | No hay registros de actividad | No hay registros de actividad | No hay registros de actividad | No hay registros de actividad |

| Registros de IP | No hay registros de IP | No hay registros de IP | No hay registros de IP | No hay registros de IP | No hay registros de IP | No hay registros de IP |

| Cifrado | AES-128 p más alto | AES-128 p más alto | AES-128 p más alto | AES-128 p más alto | AES-128 p más alto | AES-128 p más alto |

| Autenticación | SHA-384 | SHA-512 | SHA-512 | SHA-256 | SHA-512 | SHA-256 |

| Clave | 4096 bits | 4096 bits | 4096 bits | 4096 bits | 2048 bits | 4096 bits |

| Secreto perfecto hacia adelante | Sí | Sí | Sí | Sí | Sí | Sí |

| Protección contra fugas de DNS | Sí | Sí | Sí | Sí | Sí | Sí |

| Protección contra fugas de IPv6 | Sí | Sí | Sí | Sí | Sí | Sí |

| DNS privado | Sí | Sí | Sí | Sí | Sí | Sí |

| Se permite el uso de torrents | Sí | Sí | Sí | Sí | Sí | Sí |

Asignamos una puntuación a cada uno de los criterios para generar una puntuación general sobre 10, que podemos utilizar para comparar proveedores directamente.

Gráfico que muestra las puntuaciones generales de seguridad y privacidad de cada proveedor de VPN.

Como puedes observar en el gráfico anterior, ExpressVPN ofrece el mayor nivel de seguridad y privacidad. NordVPN, Surfshark y PureVPN la siguen de cerca.

Antes de siquiera considerar revisar proveedores, verificamos que no filtren nuestra dirección IP mientras estamos conectados. Este es un requisito básico y una buena manera de descartar rápidamente a proveedores menores. Realizamos pruebas para detectar fugas de IP, DNS y WebRTC utilizando el servicio disponible en browserleaks.com. Los proveedores deben superar las tres pruebas para progresar.

Streaming

La posibilidad de acceder a servicios de streaming gratuitos en otros países o nuevos catálogos de contenido dentro de plataformas existentes es un gran atractivo para las personas que eligen una VPN. Analizamos nueve criterios diferentes para evaluar completamente la capacidad de streaming de cada VPN. Puedes ver los datos en la siguiente tabla.

| Característica | NordVPN | Surfshark | ExpressVPN | PureVPN | ProtonVPN | Private Internet Access |

|---|---|---|---|---|---|---|

| Número de ubicaciones en el país relevante | + 5 ubicaciones | + 5 ubicaciones | + 5 ubicaciones | + 5 ubicaciones | + 5 ubicaciones | + 5 ubicaciones |

| Resultados de la prueba de velocidad regional | 300- 500 Mbps | + 500 Mbps | 300- 500 Mbps | 100- 299 Mbps | 100- 299 Mbps | < 100 Mbps |

| ¿Incluye bloqueador de publicidad? | Sí | Sí | Sí | No | Sí | Sí |

| Funciona en países con gran censura | Sí | Sí | Sí | Sí | No | Sí |

| Ofrece un servicio de DNS inteligente | Sí | Sí | Sí | No | No | Sí |

| Aplicaciones de dispositivos de streaming | + 2 aplicaciones | + 2 aplicaciones | + 2 aplicaciones | + 2 aplicaciones | 1 aplicación | 1 aplicación |

| Puede desbloquear el streaming de nivel 1 | De forma segura | De forma segura | De forma segura | De manera poco confiable | De manera poco confiable | De forma segura |

| Puede desbloquear el streaming de nivel 2 | Sí | Sí | Sí | Sí | Sí | Sí |

| Puede desbloquear el streaming de nivel 3 | Sí | Sí | Sí | Sí | Sí | Sí |

Damos una puntuación a cada uno de estos criterios y luego los combinamos para obtener una puntuación general sobre 10. Esto hace que sea más fácil para ti comparar proveedores.

Gráfico que muestra las puntuaciones de streaming de cada proveedor de VPN.

Usando el gráfico anterior, puedes ver que NordVPN, Surfshark y ExpressVPN son excelentes en términos de capacidad de streaming. Elegir uno de estos proveedores te dará más posibilidades de acceder a una mayor gama de contenido, dondequiera que estés.

Relación calidad-precio

Analizamos ocho métricas diferentes al evaluar la relación calidad-precio de los proveedores (no solo cuánto cuestan sus suscripciones). Puedes ver la puntuación de cada uno en la siguiente tabla.

| Característica | NordVPN | Surfshark | ExpressVPN | PureVPN | ProtonVPN | Private Internet Access |

|---|---|---|---|---|---|---|

| Devolución del dinero garantizada | Sí | Sí | Sí | Sí | Sí | Sí |

| Límite de conexión | 6+ | Ilimitado | 6+ | 6+ | 6+ | Ilimitado |

| Condiciones de suscripción | 3 términos + | 3 términos + | 3 términos + | 3 términos + | 3 términos + | 3 términos + |

| Ofertas disponibles | Ofertas con frecuencia | Ofertas con frecuencia | Ofertas con frecuencia | Ofertas con frecuencia | Ofertas con frecuencia | Ofertas con frecuencia |

| Precio mensual | <13 $ | <10 $ | >15 $ | <13 $ | <10 $ | <13 $ |

| Precio más bajo | <5 $ | <5 $ | >5 $ | <5 $ | >5 $ | <5 $ |

| Prueba gratuita | Sí | Sí | Sí | Sí | Sí | Sí |

| Descuento de estudiante | Sí | Sí | Sí | No | No | No |

Para comparar proveedores más fácilmente, combinamos las puntuaciones de cada métrica sobre una puntuación total de 10.

Gráfico que muestra las puntuaciones generales de relación calidad-precio de cada proveedor de VPN.

En el gráfico se puede ver que Surfshark ofrece la mejor relación calidad-precio en general, seguido de cerca por NordVPN.

VPN que los usuarios de Linux deben evitar

Existen varios tutoriales que te mostrarán cómo instalar OpenVPN. Lo cual es genial, porque OpenVPN es probablemente el mejor protocolo VPN del mercado. Sin embargo, OpenVPN es solo un protocolo y un cliente, no es un servicio VPN en sí mismo, por lo que necesitarás uno o más servidores a los que conectarte, y aquí es donde muchos usuarios se topan con problemas de privacidad.

Todos los servicios de pago que hemos enumerado anteriormente tienen políticas de cero registro, lo que significa que no monitorean ni registran cómo utilizas la VPN. Esto significa que un pirata informático no puede violar los servidores del proveedor y encontrar información sobre ti, la empresa no puede vender tu información a terceros y las autoridades no pueden obligar a la empresa a entregar información privada sobre sus clientes.

La realidad suele ser muy diferente con las VPN gratuitas. Una empresa no va a desperdiciar dinero alojando y manteniendo un servidor VPN sin esperar algo a cambio. Por eso es muy importante leer las políticas de privacidad y registro de una empresa antes de conectarse.

Como regla general, mantente alejado de los servicios VPN que solo ofrecen una conexión PPTP. PPTP es rápido y sencillo de configurar, pero contiene varias vulnerabilidades de seguridad.

A continuación te mostramos un par de ejemplos de VPN gratuitas que debes evitar activamente:

SecurityKISS

Si buscas una VPN gratuita para Linux en Google, es posible que te encuentres con SecurityKISS. La empresa almacena los registros de conexión y las direcciones IP de los usuarios, una práctica que los defensores de la privacidad desaprueban. En la versión gratuita, su uso está limitado a 300 Mb por día. En la versión de pago… Bueno, realmente no importa porque hay al menos seis opciones mejores.

USAIP

Otro servicio VPN mediocre que de alguna manera se abrió camino en los resultados de búsqueda: el último cliente Linux de USAIP solo usa PPTP. Tampoco proporciona sus propios servidores DNS ni utiliza los de Google de forma predeterminada, lo que significa que tu proveedor de Internet aún puede monitorear tu actividad en línea. Además de eso, no revela su política de registro.

Ten en cuenta que algunos de los proveedores de nuestra lista ofrecen versiones reducidas de sus aplicaciones principales de forma gratuita en un intento de atraer a los usuarios a una suscripción. Estas aplicaciones tienden a ser tan privadas y seguras como sus equivalentes de pago, pero con solo unos pocos servidores entre los que elegir y, en consecuencia, velocidades lentas. Si prefieres ahorrar, estas son preferibles a las VPN gratuitas que funcionan como servicios independientes.

Linux seguro

Una VPN es un gran paso para proteger tu sistema Linux, pero necesitarás más que eso para obtener una protección completa. Como todos los sistemas operativos, Linux tiene sus vulnerabilidades y sus correspondientes piratas que quieren explotarlas. Aquí hay algunas herramientas más que recomendamos para los usuarios de Linux:

- Antivirus.

- Anti-rootkit.

- Tripwire.

- Cortafuegos.

- Extensiones de navegador centradas en la seguridad.

Puedes obtener más información sobre todas estas herramientas, cuáles usar y cómo instalarlas en nuestra guía de seguridad de Linux. Allí también encontrarás muchos otros consejos y recomendaciones para proteger Linux.

Una aclaración sobre OpenVPN

Incluso si un proveedor de VPN no ofrece un cliente nativo dedicado para su versión de Linux, casi todos proporcionarán archivos de configuración que funcionan con OpenVPN. Todo lo que necesitas hacer es descargar un archivo de configuración para cada servidor al que quieras conectarte. Esto puede resultar tedioso si te gusta tener muchas opciones, pero es perfectamente factible.

OpenVPN es genial, pero el cliente genérico no tiene tantas funciones como la prevención de fugas de DNS y los interruptores de apagado de Internet. Nuevamente, puedes encontrar secuencias y paquetes que se encargarán de esto por ti, pero preferimos la comodidad de los clientes que lo incorporan todo.

Cómo instalar y conectarse a OpenVPN en el terminal Linux

Aquí te mostramos cómo instalar el cliente OpenVPN en Ubuntu. Otras distribuciones, como Mint y CentOS, deberían funcionar de manera similar, pero los comandos pueden variar ligeramente.

- Abre un terminal.

- Escribe sudo apt-get install -y openvpn y pulsa “Intro”.

- Escribe tu contraseña de administrador y presiona “Intro”.

- Escribe y y presiona “Intro” para aceptar todas las dependencias y completar la instalación..

- Introduce sudo apt-get install network-manager network-manager-openvpn network-manager-openvpn-gnome y pulsa “Intro”.

- Introduce sudo apt-get install openvpn easy-rsa.

Ten en cuenta que en las versiones más nuevas de Ubuntu es posible que tengas que cambiar el «apt-get«de parte de los comandos por «yum«.

Una vez instalado OpenVPN, necesitarás archivos de configuración. Generalmente puedes descargar archivos de configuración .ovpn desde el sitio web de tu proveedor de VPN. Cada archivo de configuración está asociado con un servidor y una ubicación particulares, así que toma algunos de ellos para cada ubicación a la que quieras conectarte. Asegúrate de tener copias de seguridad en caso de que un servidor deje de funcionar.

Para conectarte desde la línea de comandos, lo siguiente debería funcionar en la mayoría de las distribuciones:

- Con OpenVPN instalado, escribe sudo openvpn –config en el terminal y pulsa “Intro”.

- Arrastra y suelta el archivo de configuración .ovpn del servidor al que deseas conectarte en el terminal. La ruta correcta se capturará automáticamente.

- Presiona “Intro” y espera el mensaje «Secuencia de inicialización completada». Ahora ya estás conectado a la VPN. Puedes minimizar la ventana del terminal, pero al cerrarla te desconectarás de la VPN.

Esta es solo una forma de conectarse. También puedes probar el administrador de red de Ubuntu o la GUI de OpenVPN. Estos pueden requerir certificados CA o claves privadas de tu VPN, así que asegúrate de que estén disponibles en el sitio web del proveedor.

Guías para otras distribuciones de Linux:

- Cómo configurar una conexión OpenVPN en Kali Linux.

- Cómo configurar una conexión OpenVPN en Linux Mint.

Cómo hacer un interruptor de apagado de VPN en Linux

En el caso de que la conexión VPN se interrumpa inesperadamente, el ordenador continuará enviando y recibiendo tráfico desde la red desprotegida de tu proveedor de Internet, posiblemente sin que lo notes. Para evitar este comportamiento, puedes crear un interruptor de apagado simple que detenga todo el tráfico de Internet hasta que se restablezca la conexión VPN. Te mostraremos cómo escribir algunas reglas sencillas usando Iptables y la aplicación Ubuntu Ultimate Firewall (UFW).

Primero, crea un script startvpn.sh que establezca las reglas del cortafuegos. Estas reglas del cortafuegos solo permiten el tráfico a través de la interfaz de red .tun0 de la VPN, y solo permiten que el tráfico a través de esa interfaz vaya al servidor de tu VPN.

$ cat startvpn.sh sudo ufw default deny outgoing sudo ufw default deny incoming sudo ufw allow out on tun0 from any to any sudo ufw allow out from any to 54.186.178.243 # <-- note this is the IP from the "remote" field of your configuration file sudo ufw enable sudo ufw status sudo openvpn client.conf &

El tráfico de red no puede pasar por ninguna otra interfaz de red con estas reglas del cortafuegos aplicadas. Cuando tu VPN se cae, elimina la interfaz tun0 de tu sistema para que no quede ninguna interfaz permitida, para que pase el tráfico y la conexión a Internet se interrumpa.

Cuando finaliza la sesión VPN, debemos eliminar las reglas para permitir el tráfico de red normal a través de nuestras interfaces de red reales. El método más simple es desactivar UFW por completo. Si tienes reglas UFW existentes ejecutándose de forma normal, entonces querrás crear un script de desmantelamiento más elegante. Este elimina las reglas del cortafuegos y luego apaga openvpn con un script llamado stopvpn.sh

$ cat stopvpn.sh

sudo ufw disable

sudo ufw status

sudo kill `ps -ef | grep openvpn | awk '{print $2}'`

Si utilizas otros medios para conectarte a tu VPN, puedes eliminar las dos últimas líneas de cada script. En tal configuración, tendrás que recordar ejecutar manualmente el script startvpn.sh antes de iniciar tu VPN usando algún otro método. Una vez que finalizas tu sesión VPN, recordar ejecutar el script stopvpn.sh no es difícil; probablemente notarás la falta de conectividad a Internet hasta que lo ejecutes.

Para obtener más instrucciones, lee nuestra guía sobre cómo hacer un interruptor de apagado de VPN en Linux con UFW.

¿Qué distribución de Linux es mejor para la privacidad?

Si te preocupa la privacidad, cambiar de MacOS o Windows a cualquier distribución Linux de código abierto ya es un paso en la dirección correcta. Tanto Apple como Microsoft recopilan datos personales de los usuarios en sus respectivos sistemas operativos. Se sabe que ambas empresas cooperan con agencias policiales y de inteligencia como la NSA. Microsoft utiliza los datos de sus clientes para vender anuncios. Ambos sistemas operativos son de código cerrado, lo que significa que el público no puede acceder al código fuente para ver dónde hay vulnerabilidades o puertas traseras.

Linux, por otro lado, es de código abierto y frecuentemente auditado por la comunidad de seguridad. Si bien Ubuntu alguna vez coqueteó con Amazon para monetizar a los usuarios, esta y otras distribuciones en general no buscan ganar dinero vendiendo tus datos a terceros.

Sin embargo, no todas las distribuciones de Linux son iguales y algunas son más seguras que otras. Si estás buscando una distribución que funcione como un reemplazo de escritorio diario pero que también esté diseñada teniendo en cuenta la privacidad y la seguridad en línea, te recomendamos Ubuntu Privacy Remix. UPR es una compilación de Ubuntu basada en Debian que almacena todos los datos del usuario en medios extraíbles cifrados, como un disco duro externo. El sistema operativo «no manipulable» se supone que es inmune al malware.

Aún necesitarás una VPN para cifrar tu conexión a Internet. La mayoría de las aplicaciones de los proveedores de VPN mencionados anteriormente deberían funcionar bien en UPR.

Si UPR no es suficiente y quieres utilizar tu ordenador con total anonimato, te recomendamos TAILS (abreviatura de The Amnesiac Incognito Live System). TAILS es una distribución de Linux construida por las mismas personas que crearon la red Tor. TAILS es un sistema operativo en vivo diseñado para instalarse y ejecutarse desde una unidad USB o un CD. Es una versión reforzada de Linux que cifra todo el tráfico de Internet a través de la red Tor. No deja ningún rastro de uso después de retirarlo del dispositivo.

Crea tu propia VPN

Si no confías en los proveedores de VPN comerciales o simplemente prefieres una solución casera, siempre puedes crear tu propia VPN. Necesitarás configurar tu propio servidor. Las opciones más comunes son los servicios de nube privada virtual como Amazon Web Services y Digital Ocean. Aquí tienes una serie de herramientas a tu disposición que te ayudarán a poner en funcionamiento tu VPN local:

- OpenVPN.

- Streisand.

- Algo.

- SoftEther VPN.

- StrongSwan.

Cada una tiene sus ventajas y desventajas en términos de protocolo, seguridad, características y facilidad de uso. Contamos con un magnífico tutorial sobre cómo configurar OpenVPN con un cliente Linux y una instancia Linux de Amazon EC2.

Pero aunque configurar tu VPN te proporciona control total sobre casi todos los aspectos de cómo funciona la VPN, existen algunas desventajas. En primer lugar, es mucho más difícil utilizar servidores preexistentes y aplicaciones preconfiguradas. En segundo lugar, si utilizas un servicio en la nube como AWS o Digital Ocean, tus datos aún pasan por manos de un tercero. En tercer lugar, solo dispones de un único servidor y una única ubicación a la que conectarte.

Por último, y quizás lo más importante, crear tu propia VPN probablemente significa que solo tú y quizás un puñado de conocidos la usarán. Esto hace que sea mucho más fácil rastrear la actividad de Internet hasta una persona específica. Por otro lado, las mejores VPN para Linux que recomendamos normalmente asignan a los usuarios direcciones IP compartidas. Es posible agrupar hasta cientos de usuarios bajo una única IP, anonimizando eficazmente el tráfico que sale del servidor VPN.

Preguntas frecuentes sobre Linux VPN

¿Cómo conseguir una VPN gratis para Linux temporalmente?

Te recomendamos aprovechar la devolución del dinero garantizada de alguno de los proveedores VPN enumerados anteriormente. Todos tienen aplicaciones para Linux y garantías de hasta 45 días.

¿Cómo puedo conectarme a una VPN mediante Linux Network Manager?

Depende del proveedor VPN y del protocolo VPN que pretendas usar. Consulta la documentación del sitio web de tu VPN. Quizá puedas descargar los archivos de configuración de OpenVPN directamente desde el sitio web del proveedor VPN e importarlos luego a Linux Network Manager. Cuando ya tengas listos el archivo o los datos de configuración:

- Haz clic en el botón de red de la parte superior derecha de la pantalla.

- Pincha en VPN OFF y elige configuraciones de la VPN (VPN Settings) en el menú desplegable.

- Pulsa el icono + de la sección VPN.

- Importa el archivo de configuración o elige el protocolo que quieras configurar e indica los datos correspondientes.

- Pulsa añadir (Add).

- La conexión VPN debe aparecer ahora en la ventana de configuración. Pulsa el interruptor para activarlo (se pondrá en verde) y conectar la VPN.

¿Cómo configurar una conexión VPN L2TP en Linux?

Primero asegúrate de que tu proveedor VPN admite L2TP/IPSec. Si es así, debes ser capaz de conseguir los datos de conexión necesarios. Entre ellos, probablemente se incluya un código secreto compartido además de tu usuario y contraseña. Quizá tengas que instalar L2TP mediante la línea de comandos. Luego podrás añadir la conexión usando el Linux Network Manager y siguiendo los pasos que hemos visto antes.

¿Cómo me conecto a una VPN automáticamente en Linux?

La mayoría de las VPN que recomendamos tienen aplicaciones específicas para Linux y ofrecenla opción de conectarse automáticamente en las configuraciones. Dependiendo de la aplicación puedes, por ejemplo, hacer que se active siempre que te conectes a una red desconocida o pública.

Si has configurado la VPN a mano, la opción de que se ejecute automáticamente dependerá del protocolo que hayas definido y de si usas una aplicación VPN de terceros.

¿Usar Linux es la mejor opción para descargar torrents y evitar virus?

La mayoría del malware se crea para Windows. Si usas Linux, es menos probable acabar infectado por algún virus. No obstante, sigue siendo muy importante tomar las debidas precauciones también en Linux, ya que existe también mucho malware destinado a dicho sistema operativo.

Lo más importante es hacer todo lo posible para descargar torrents solo de fuentes fiables. Deben estar ligados a la fuente oficial que corresponda. Si no es así, elige torrents con buenas reseñas y muchas semillas.

Las VPN protegen tu privacidad frente a elementos maliciosos que pueda haber en las redes de BitTorrent y evitan peticionesno solicitadas en tu dispositivo. Algunas VPN, como CyberGhost, ofrecen protección antimalware integrada.

¿Las VPN hacen más lenta mi conexión?

Todas las VPN ralentizan la conexión a Internet hasta cierto punto, pero en la mayoría de los casos no se nota la diferencia. Hay dos razones básicas para esa reducción de la velocidad.

La primera es que la aplicación de la VPN debe cifrar todos los datos de salida y descifrar los de entrada. Eso consume tiempo y recursos. El retardo resultante se notará más en equipos o dispositivos menos potentes.

La segunda razón es que tus datos de Internet deben pasar por un servidor VPN. Tanto los de entrada como los de salida se redirigen a través de un servidor VPN situado en una ubicación diferente, lo que añade un paso más a la conexión. En la mayoría de los casos, el tráfico redirigido a través de un servidor no suele ser tan rápido como el de una conexión directa. Pero puedes minimizar ese retardo eligiendo un servidor VPN cerca de ti.

¿Linux tiene una VPN integrada?

No. Aunque la mayoría de las distribuciones Linux sean compatibles con protocolos de tunelización de VPN como L2TP/IPsec, OpenVPN o WireGuard, sigue haciendo falta suscribirte a alguna VPN. Los proveedores VPN permiten usar la compatibilidad de Linux con ellos facilitando servidores remotos a los que conectarse. Las VPN de este artículo tienen sus propias aplicaciones y guías de uso para Linux, como ya hemos comentado. Así podrás instalarlas y usarlas para tener más privacidad y mejores opciones de accesibilidad.

¿Qué VPN debería usar para un sistema Linux en China?

Si estás en China, necesitarás una VPN capaz de saltarse el rígido cortafuegos nacional de ese país. Por desgracia, muy pocas VPN funcionan en China. Y algunas de las que lo hacen tienen su sitio web bloqueado allí. Eso puede dificultar suscribirse desde dentro de la propia China. Afortunadamente, algunas VPN cuentan con sistemas de ofuscación que permiten establecer una conexión capaz de saltarse el gran cortafuegos de China.

Puedes seguir este enlace para ver más información sobre las VPN que funcionan en China. Si buscas una respuesta rápida a ese asunto, te recomendamos optar por NordVPN. Nos parece la mejor VPN para Linux y para usuarios que estén en China dada la cantidad de funcionalidades que tiene, la rapidez de sus conexiones y su excelente tecnología de ofuscación.

¿Qué puede ver mi proveedor de Internet si no uso una VPN para Linux?

Si no usas una VPN para Linux, tu proveedor de Internet podrá ver todo lo que hagas en Internet. Eso incluye tu historial de navegación y la cantidad de tiempo que pases en cada sitio que visites. Tu proveedor también sabrá qué equipo o dispositivo estás usando y tu ubicación aproximada. Al utilizar una VPN en Linux, tu tráfico se redirigirá por un túnel cifrado capaz de evitar que tu proveedor de Internet vea tu actividad online.

¿WireGuard es una buena opción para usuarios de Linux?

Sí. WireGuard es un nuevo, rápido, seguro y simple software VPN que usa criptografía del más alto nivel. Se ha diseñado de raíz para ser un protocolo moderno y aprovechar las más recientes opciones de seguridad disponibles en Linux.

WireGuard aún está en desarrollo, pero ya se le considera muy estable y se utiliza cada vez más. Es una excelente alternativa para usuarios de Linux que busquen una solución VPN rápida, segura y sencilla.

¿Qué cifrado VPN debería usar para Linux?

Con Linux puedes usar varios protocolos de cifrado VPN, pero al cifrado AES de 256 bits con autenticación de firma HMAC SHA256 es considerado el más seguro. Esa combinación garantiza tanto la confidencialidad de los datos como la autenticación de los mensajes, y es virtualmente imposible de romper.