Gli attacchi di phishing sfruttano l’ingegneria sociale con e-mail e messaggi per convincere le vittime a rivelare informazioni come password o dati finanziari, o per indurle a scaricare un malware o inviare un bonifico bancario. Gli schemi di phishing diventano man mano sempre più sofisticati e gli attacchi mirati (spear phishing) rappresentano una minaccia per molte aziende.

Seppure molte delle e-mail di phishing vengono bloccate dai filtri antispam, quelle più recenti e sofisticate riescono ad arrivare a destinazione nonostante la maggior parte delle persone sia a conoscenza del phishing. Infatti, molte aziende offrono corsi di formazione e simulazioni per insegnare ai dipendenti come individuare le e-mail e i messaggi pericolosi.

Ciononostante, questo tipo di attacco informatico rimane uno dei preferiti dagli hacker. E come se non bastasse, gli hacker stanno cambiando le loro strategie per aggirare le misure anti-phishing in uso.

Ecco un riepilogo di statistiche e notizie relative al phishing nel 2022:

1. Gli attacchi di phishing sono ancora molto diffusi

Secondo il report sulle tendenze del phishing del quarto trimestre del 2021 di APWG, gli attacchi di phishing hanno raggiunto il loro massimo storico nello stesso anno. Con oltre 300.000 attacchi solo nel mese di dicembre, sono tre volte più comuni rispetto a meno di due anni prima.

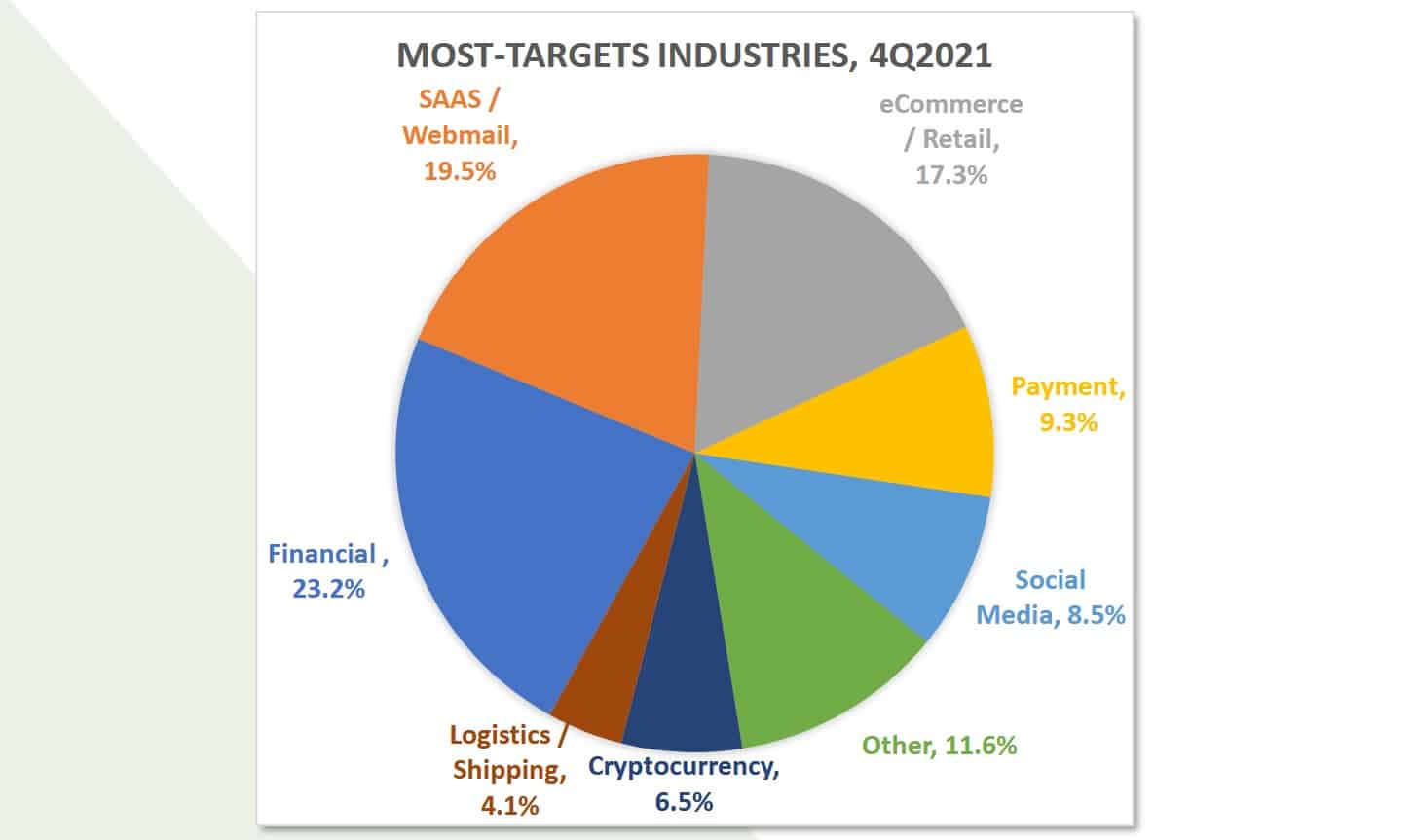

Il report del 2021 evidenzia anche l’aumento degli episodi di phishing ai danni delle società di criptovalute. Attualmente, questi rappresentano il 6,5% di tutti gli attacchi. Appare chiaro come gli hacker stiano puntando ai bersagli più remunerativi.

Inoltre, dopo mesi di crescita, il numero di aziende prese di mira negli attacchi è diminuito a dicembre. Tuttavia, ci sono stati comunque più di 500 attacchi: questo significa che gli hacker stanno ampliando la portata delle loro attività per adescare nuove vittime.

2. I loader rappresentano il metodo d’attacco più usato

Il report di Cofense relativo al primo trimestre del 2022 ha rilevato che i loader sono diventati lo strumento preferito dagli hacker, superando i sistemi per rubare le informazioni e i keylogger. Secondo lo studio, ben oltre la metà di tutti gli attacchi avviene tramite i loader. Un dato notevole se confrontato con quello dell’inizio del 2019, quando quasi il 74% degli attacchi puntava piuttosto a ottenere le credenziali (furto di nomi utente e password).

Sono attacchi difficili da bloccare perché di solito le e-mail non mostrano alcun segnale di pericolosità. Molte arrivano da account aziendali compromessi, una tattica nota come “business e-mail compromise” o BEC. Inoltre, i phisher spesso creano false pagine di login (siti di phishing) su domini personalizzati di Microsoft Azure. A volte i domini terminano in “windows.net”, il che fa sembrare il sito innocuo in modo da mascherando meglio la truffa.

Nel report di Cofense sul phishing relativo al primo trimestre del 2021, l’azienda ha constatato che “il 93% delle violazioni odierne include un attacco di phishing”. Il dato mostra quindi quanto sia diffuso il problema del phishing con keylogger e furto di informazioni.

Purtroppo, Cofense prevede che l’anno prossimo le cose non cambieranno, con nuovi downloader di malware dietro falsi abbonamenti che si andranno ad aggiungere al panorama delle minacce del phishing.

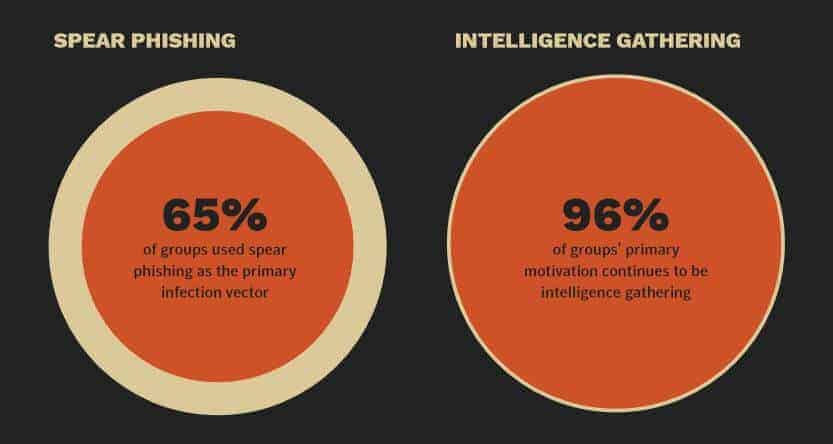

3. Le e-mail di spear phishing sono il vettore più diffuso per gli attacchi mirati

Il report di Symanetc del 2019 sulle minacce relative alla sicurezza informatica mostra che le e-mail di spear phishing vengono usate da quasi due terzi (65%) dei gruppi noti di hacker che operano con attacchi mirati. Il report ci dice anche che il 96% di questi attacchi serve a raccogliere informazioni.

Nel documento Tendenze negli scenari di minaccia del 2020, Symantec ha segnalato un’impennata di e-mail sul tema del COVID-19 come metodo per attirare le vittime. Ciò dimostra che lo spear phishing si evolve nel tempo facendo leva su nuovi argomenti.

Lo stesso report rivela che, solo nel primo trimestre del 2020, circa 31.000 organizzazioni hanno subito truffe con conseguente compromissione delle e-mail aziendali.

4. L’intelligenza umana è la migliore difesa contro gli attacchi di phishing

Nel suo report del 2019, Cofense ha ribadito l’importanza di un training che insegni a sventare i tentativi di phishing. Cita un esempio in cui un attacco di phishing rivolto a un’importante azienda sanitaria è stato bloccato in soli 19 minuti. Gli utenti hanno segnalato di aver ricevuto e-mail sospette e il centro operativo di sicurezza è intervenuto rapidamente.

5. Il phishing diventa sempre più sofisticato

Cofense fa luce anche sui tipi di attacchi più moderni, questo perché gli utenti si fidano dei link che indirizzano a strumenti come OfficeMacro, siti cloud e pagine web infette.

Nel 2022 ci sono state sempre più violazioni di piattaforme affidabili come SharePoint, Amazon AWS, Google, Adobe, DigitalOceanSpaces, Weebly, Backblaze B2 e WeTransfer.

Cofense ha inoltre confermato le conclusioni di Symantec sulla capacità degli hacker di sfruttare rapidamente gli eventi in corso. Nel 2020 c’è stato un afflusso di phishing legato al COVID-19, spesso con e-mail contenenti proposte di assistenza finanziaria a favore dei cittadini colpiti.

6. Gli hacker utilizzano stratagemmi come lo Zombie Phish e gli URL abbreviati.

Una tecnica molto utilizzata dagli hacker è quella dello Zombie Phish. Come è stato spiegato nel report Cofense del 2019, il sistema prevede che gli hacker utilizzino un account e-mail conosciuto dall’utente e rispondano a una vecchia conversazione con un link di phishing. Il mittente e l’oggetto sono noti al destinatario, perciò l’e-mail sembra autentica.

Un’altra strategia sempre più presente nelle e-mail di phishing è l’uso di URL abbreviati forniti da servizi come Bitly. Questi link vengono bloccati raramente dai filtri di contenuto degli URL, poiché non rivelano la vera destinazione del link. Inoltre, gli utenti che sono attenti ai nomi di dominio sospetti hanno meno probabilità di identificare un link abbreviato come dannoso.

Tuttavia, nel report del 2021, Cofense ricorda ai consumatori che i domini .com rappresentano ancora il 50% degli attacchi di phishing alle credenziali. Di conseguenza, è fondamentale essere attenti ai domini di primo livello di questo tipo.

7. I servizi finanziari sono i principali obiettivi

Sebbene il phishing che mira alle credenziali ormai non sia la tattica più diffusa, è comunque ancora diffuso. Il rapporto dell’APWG fa luce sui tipi di credenziali a cui gli hacker sono interessati.

Ultimamente c’è stato un netto cambiamento. Gli hacker ora stanno prendendo di mira soprattutto i servizi finanziari, come le piattaforme bancarie e di cambio delle criptovalute, mentre la posta e il commercio elettronici sono scesi rispettivamente al secondo e al terzo posto.

8. Le società più piccole ricevono un numero maggiore di e-mail dannose

Symantec combina i dati relativi a vari tipi di minacce e-mail, tra cui phishing, malware e spam, e riferisce che i dipendenti delle società più piccole hanno maggiori probabilità di ricevere queste minacce. Ad esempio, per un’organizzazione che conta tra 1 e 250 dipendenti, circa un’e-mail su 323 è dannosa. Per un’impresa che conta tra 1001 e 1500 dipendenti, la probabilità è molto più bassa: un’e-mail su 823 è dannosa.

9. Le e-mail dannose colpiscono soprattutto le aziende minerarie

Symantec ha anche suddiviso i tassi di ricezione di e-mail dannose per settore. L’industria mineraria è in cima alla lista con un’e-mail dannosa su 258. Seguono i settori agricoli, di silvicoltura, pesca e la pubblica amministrazione (una su 302), dopodiché il settore manifatturiero, il commercio all’ingrosso e l’edilizia.

10. Le aziende australiane sono state le più esposte

Secondo il report “Lo stato del phishing” di Proofpoint del 2022, lo scorso anno il 92% delle società australiane ha subito un attacco andato a buon fine, un aumento del 53% rispetto all’anno precedente. Allo stesso tempo, meno del 60% delle organizzazioni spagnole ha subito campagne di phishing o ransomware.

11. Molte violazioni dei dati avvengono a seguito degli attacchi di phishing

Il report investigativo sulla violazione dei dati di Verizon del 2020 ha rilevato che il phishing è una delle principali minacce nelle violazioni dei dati, con un tasso del 22%. Nel report del 2021, la prevalenza degli attacchi di ingegneria sociale, compreso il phishing, è cresciuta, arrivando a rappresentare circa il 30% degli attacchi.

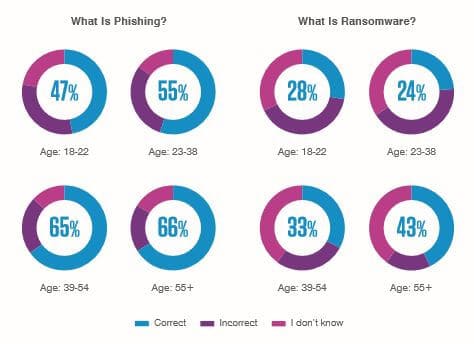

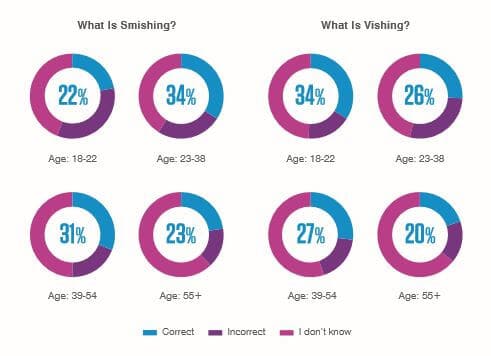

12. La conoscenza della terminologia relativa al phishing varia a seconda delle generazioni

Proofpoint offre informazioni interessanti in merito alla terminologia relativa al phishing da parte dei dipendenti delle aziende. Tra le quattro fasce d’età, i baby boomer (di età superiore ai 55 anni) sono quelli che maggiormente riconoscono i termini “phishing” e “ransomware”.

Tuttavia, la vecchia generazione è stata quella che ha riconosciuto meno termini come “smishing” e “vishing”.

13. La sextortion è una tattica comune di phishing

Cofense ha rivelato che il phishing a sfondo sessuale è in forte crescita. Si tratta di e-mail alquanto generiche, però gli hacker fanno leva sulla paura per spingere le vittime a pagare un riscatto. I truffatori di solito richiedono il pagamento in bitcoin o in un’altra criptovaluta per evitare di essere scoperti.

Cofense ha scoperto che nei primi sei mesi del 2019 più di sette milioni di indirizzi e-mail sono stati oggetto di sextortion. Ha rilevato anche che sono stati inviati 1,5 milioni di dollari a portafogli di bitcoin noti per essere associati a schemi di sextortion.

Alla fine del 2019 è stata persino segnalata una botnet di sextortion che inviava fino a 30.000 e-mail all’ora.

14. Le app più diffuse continuano a essere utilizzate per diffondere malware

Nel report di McAfee Labs del secondo trimestre del 2021, è emerso che l’uso di Powershell e Microsoft Office come metodo di diffusione delle minacce informatiche è diminuito significativamente dopo l’enorme crescita registrata nel quarto trimestre del 2020. Ora gli hacker sembrano affidarsi piuttosto alle app rivolte al pubblico.

Nel suo report di ottobre del 2021, McAfee Labs segnala che tra tutte le minacce cloud analizzate, lo spam ha registrato il più alto incremento di incidenti, con un aumento del 250% dal primo al secondo trimestre del 2021. Il report ha inoltre rilevato che lo spear phishing rimane la tecnica più utilizzata per l’accesso iniziale ai sistemi compromessi.

15. I SEG sono tutt’altro che esenti dagli attacchi di phishing

Molti utenti credono erroneamente che l’utilizzo di un Secure Email Gateway (SEG) protegga dal phishing. Purtroppo non è così: il 90% dei phishing segnalati a Cofense è stato scoperto in un ambiente che utilizza un SEG.

Secondo Cofense, ciò è dovuto al fatto che nemmeno i sistemi di rilevamento automatico più avanzati riescono a stare al passo con le recenti tecniche di phishing. Gli sviluppatori di SEG devono mantenere anche un equilibrio tra protezione e produttività. Inoltre, come tutti i sistemi, i SEG sono soggetti a errori di configurazione.

Nel suo rapporto del 2022, Cofense rivela che le estensioni degli allegati .pdf o .html raggiungono più facilmente gli utenti in ambienti protetti da SEG, e rappresentano rispettivamente il 35% e il 30% circa delle minacce.

16. Gli allegati dannosi che sfruttano CVE-2017-11882 sono ancora comuni

CVE-2017-11882 è una vulnerabilità di esecuzione del codice remoto presente nel software di Microsoft Office. È stata identificata nel 2017 e gli aggiornamenti successivi hanno corretto la falla. Ciononostante, secondo Cofense, circa il 12% degli allegati dannosi sfrutta questo fattore.

Le vulnerabilità come questa rimangono un obiettivo degli hacker, che fanno leva sulla lentezza degli aggiornamenti dei software di alcune aziende. Grazie agli aggiornamenti effettuati dagli utenti e l’applicazione di patch alla vulnerabilità CVE-2017-11882, probabilmente gli attacchi associati diminuiranno.

17. Alcuni payload degli attacchi di phishing conoscono la tua posizione

Se pensi che la tua posizione non sia importante in tema di attacchi informatici, dovrai ricrederti. Secondo Cofense, la geolocalizzazione di un utente (in base al suo indirizzo IP) spesso determina il comportamento di un payload una volta che questo viene consegnato. Ad esempio, il contenuto potrebbe essere innocuo in un Paese ma dannoso in un altro.

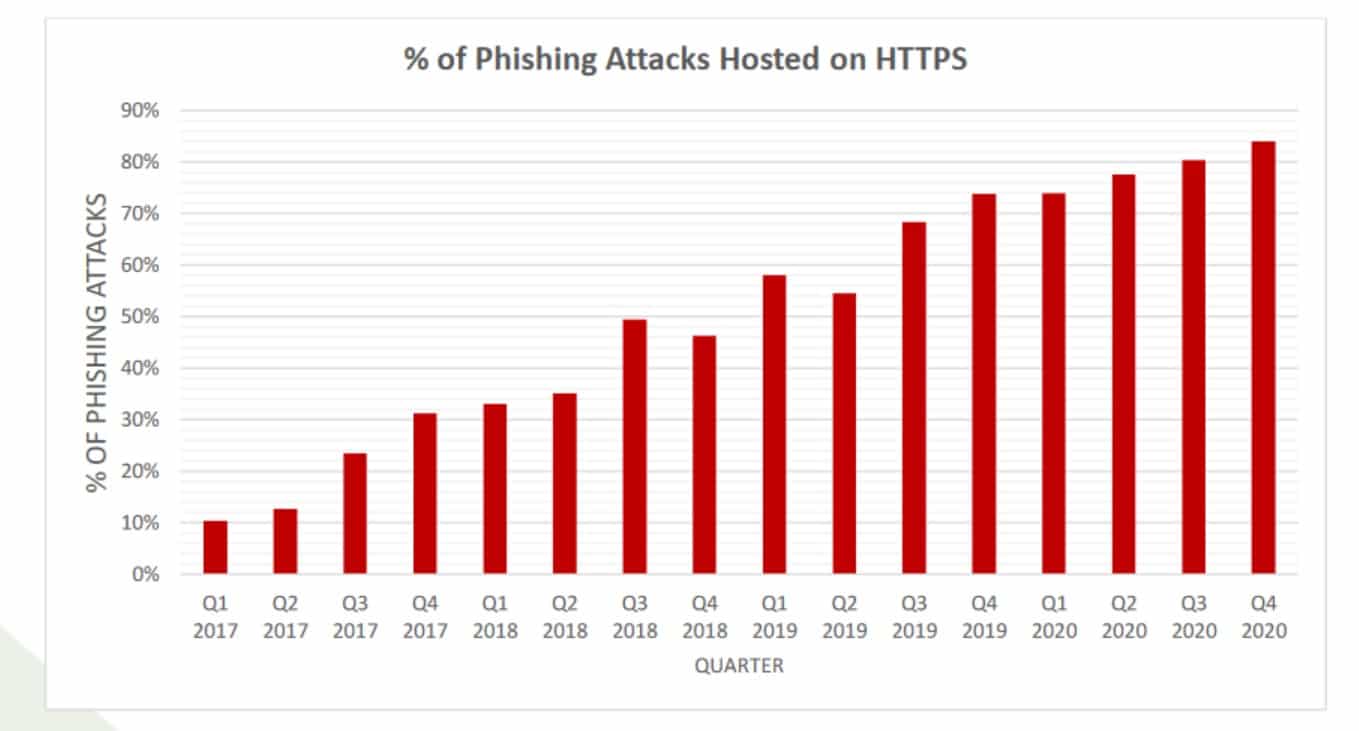

18. L’SSL non indica più se un sito è sicuro

Per molti anni, uno dei consigli principali per evitare i siti di phishing è stato quello di esaminare attentamente gli URL ed evitare i siti sprovvisti di un certificato SSL. La dicitura “HTTPS” nell’URL (rispetto a “HTTP”) indica che un sito ha un certificato SSL ed è protetto dal protocollo di crittografia HTTPS.

Tuttavia, questo non è più un buon modo per riconoscere i siti pericolosi. Come segnalato da APWG, l’84% dei siti di phishing analizzati nel quarto trimestre del 2020 utilizzava un SSL, una tendenza che cresce di circa il 3% ogni anno.

19. Le gift card sono una forma di pagamento molto diffusa per gli attacchi BEC

L’APWG fa luce anche sulle modalità di richiesta di pagamento da parte degli hacker. Negli attacchi BEC, nel quarto trimestre del 2021, il 68% degli hacker ha richiesto un pagamento in gift card. Si tratta di un aumento dell’8% rispetto al trimestre precedente. Le altre forme di pagamento più diffuse sono il dirottamento delle buste paga (21%) e i bonifici bancari (9%). È interessante notare che i bonifici diretti sono attualmente molto meno comuni rispetto allo scorso trimestre, quando rappresentavano il 22% delle truffe.

20. Una pagina di phishing personalizzata costa tra i 3 e i 12 dollari

Le modalità di phishing sono innumerevoli. Analizzando il dark web, Symantec ha scoperto che il costo di una pagina web di phishing varia dai 3 ai 12 dollari.

21. Nel 67% delle e-mail di phishing non c’è l’oggetto

Secondo i dati di un report di AtlasVPN, in quasi il 70% delle e-mail di phishing manca l’oggetto. Alcuni degli oggetti usati più spesso sono “Report di consegna dei fax” (9%), “Richiesta commerciale” (6%), “Richiesta” (4%) e “Appuntamento” (4%).

22. Durante l’Amazon Prime Day del 2022 sono stati utilizzati circa 900 siti Amazon falsi

Durante una delle giornate più sfrenate per lo shopping, AtlasVPN ha segnalato la presenza massiccia di siti web commerciali che impersonavano il colosso Amazon. Nei 90 giorni prima del 12 luglio 2022, sono stati rilevati 1.633 siti falsi, di cui 897 siti Amazon contraffatti attivi durante il Prime Day.

23. Durante la pandemia di COVID-19, in Italia si è registrato un picco altissimo di phishing

Nel primo trimestre del 2020, proprio agli inizi della pandemia di COVID-19, Cynet ha segnalato un numero di attacchi in Italia tre volte più alto rispetto alla media.

24. Nel 2021, il 17% delle violazioni avvenute in Italia è stata causata dal phishing

Secondo il report del 2020 di IBM sui costi delle violazioni dei dati, il 17% degli attacchi registrati ha portato i costi medi delle violazioni di dati a 3,61 milioni di dollari.

Previsioni sul phishing per il 2022 e negli anni a venire

Sulla base delle statistiche dell’anno scorso, ecco cosa ci aspettiamo per il 2022 e il 2023:

- Gli attacchi diventeranno sempre più sofisticati. Stando a quanto riportato da Kaspersky, possiamo prevedere che molti Paesi adotteranno qualsiasi mezzo possibile pur di sottrarre le informazioni sui vaccini per il COVID-19. Inoltre, per via delle modalità di apprendimento a distanza utilizzate dagli studenti, gli istituti scolastici subiranno attacchi con più frequenza.

- Il ransomware sarà più mirato. Kaspersky prevede che gli hacker preferiranno richiedere un pagamento più cospicuo alle grandi aziende piuttosto che cifre più piccole estorte su base casuale. I dati fanno pensare a una rapida diversificazione degli attacchi a dispositivi IoT come orologi, auto e smart TV.

- Aumento delle attività con TrickBot. Cofense prevede che nel 2022 saranno impiegati nuovi metodi di distribuzione di TrickBot per colpire le aziende con downloader LNK e CHM.

- Sono previsti nuovi tipi di downloader. Considerando i prezzi elevati dei downloader di malware attualmente disponibili per gli hacker, Cofense prevede la comparsa di nuovi tipi molto più economici, il che potrebbe avere gravi ripercussioni nel panorama del phishing.

Non abbiamo certezze sul futuro, ma siamo sicuri che il phishing continuerà a essere una minaccia significativa per persone e aziende.

Domande frequenti sul phishing

Come faccio a riconoscere un’e-mail falsa?

Ci sono alcune caratteristiche che permettono di riconoscere un’e-mail pericolosa. Eccone alcuni:

- La riga dell’oggetto è vuota.

- Il nome del mittente non è lo stesso dell’indirizzo e-mail.

- Nell’e-mail vengono richieste informazioni di identificazione personale, come nome utente e password.

- Nel corpo dell’e-mail ci sono errori di battitura e di grammatica.

Cosa devo fare se ho comunicato i miei dati di accesso?

Se cadi nella trappola di un’e-mail contraffatta, devi cambiare immediatamente la password del tuo account. Se accidentalmente hai comunicato i tuoi dati di accesso bancari a un hacker, devi contattare immediatamente la banca per evitare che questo ti sottragga i fondi. Invece, se un hacker è riuscito ad accedere al tuo profilo social e ha inviato messaggi ai tuoi contatti, devi informare questi ultimi del problema e chiedere loro di contattarti in altro modo (telefonate, messaggi e WhatsApp).

Quali sono i tipi di attacchi più comuni?

Le tipologie di phishing più comuni sono:

- Clone phishing: un attacco in cui un hacker crea una replica di un sito web legittimo o di un’e-mail per spingere gli utenti a inserire le loro informazioni personali.

- Spear phishing: un tipo di attacco mirato a un individuo specifico o a un’organizzazione. L’hacker crea un’e-mail falsa che apparentemente sembra inviata da un mittente affidabile, come aziende o società note alla vittima.

- Phishing con malware: un attacco in cui l’hacker inserisce un software pericoloso (malware) all’interno di un’e-mail o di un sito web per infettare il computer della vittima.

- Vishing: questo tipo di attacco prevede l’uso dei messaggi vocali al posto di e-mail o siti web. L’hacker chiama la vittima e finge di lavorare per conto di una società legittima, ad esempio una banca, per indurla a divulgare le proprie informazioni personali.

- Smishing: questo attacco prevede l’uso dei messaggi al posto di e-mail o siti web. L’hacker invia un messaggio che apparentemente sembra essere stato inviato da un mittente legittimo, ad esempio una banca, per indurre la vittima a divulgare le proprie informazioni.

Come si denuncia un attacco di phishing?

Puoi denunciare un attacco all’Anti-Phishing Working Group (Gruppo di lavoro anti-phishing o APWG) all’indirizzo www.antiphishing.org. Su questo sito web troverai anche informazioni e risorse utili sul phishing e sulle misure che puoi adottare per proteggerti.