Phishing-Angriffe nutzen Social Engineering in E-Mails und Nachrichten, um Informationen wie Passwörter oder Finanzdaten zu ergattern oder bestimmte Aufgaben auszuführen, z. B. das Herunterladen von Malware oder das Ausführen einer Überweisung. Phishing-Methoden werden immer raffinierter, und zielgerichtete Angriffe (sogenanntes Spear-Phishing) stellen eine Bedrohung für viele Unternehmen dar.

Während Spam-Filter viele Phishing-E-Mails abfangen, kommen neuere und raffiniertere Nachrichten durch. Man kann davon ausgehen, dass die meisten Menschen schon einmal von Phishing-Angriffen gehört haben. Tatsächlich bieten viele Unternehmen sogar Schulungen und Simulationen an, in denen das Personal lernt, wie sie böswillige E-Mails und Nachrichten erkennen können.

Dennoch sind viele dieser Cyberangriffe erfolgreich und werden nach wie vor häufig eingesetzt. Außerdem entwickeln Cyberkriminelle ihre Taktiken ständig weiter, um Gegenmaßnahmen zu umgehen.

Phishing-Statistiken und -Fakten 2022 im Überblick:

1. Phishing-Angriffe sind weiterhin sehr häufig

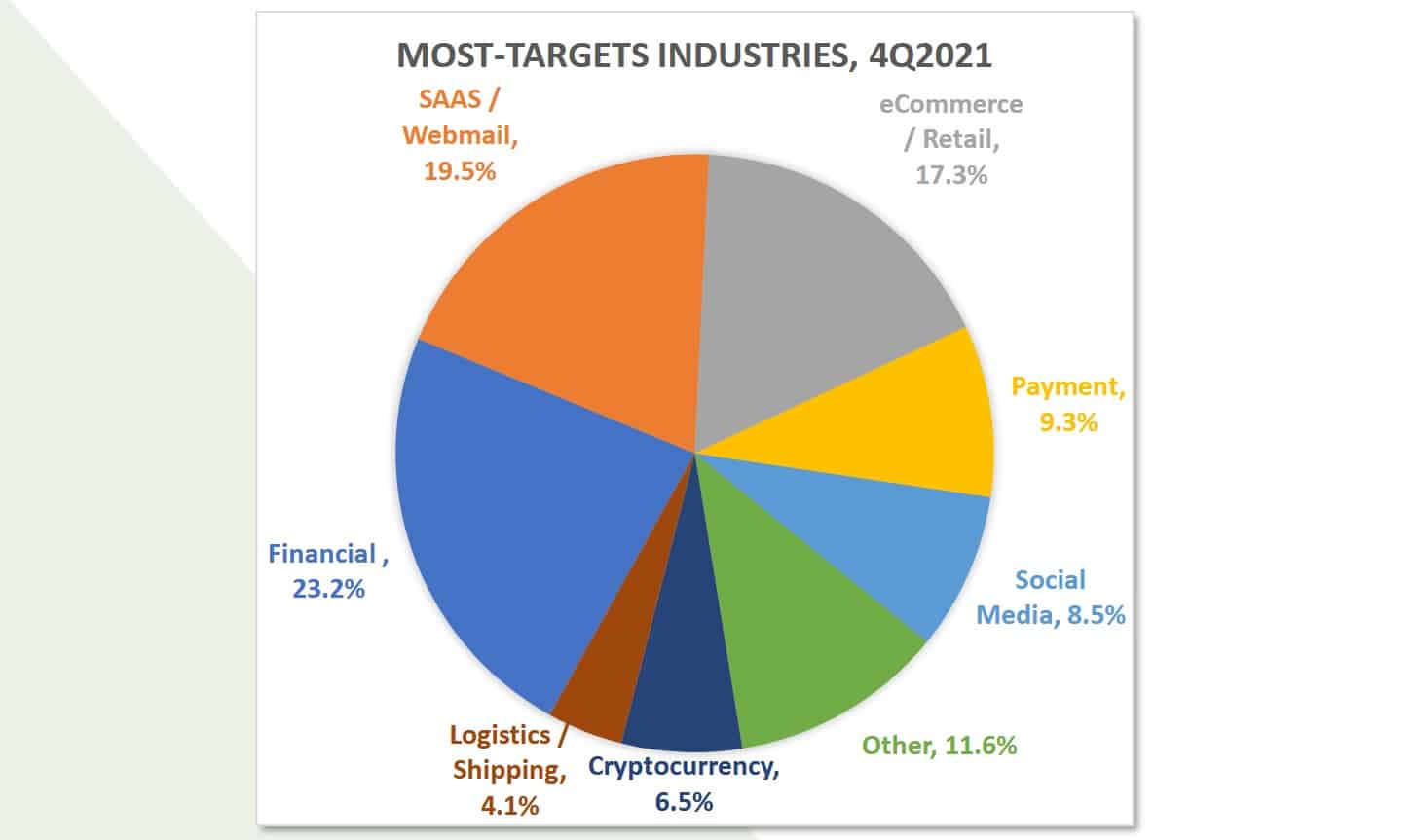

Laut dem Phishing Activity Trends Report für das 4. Quartal 2021 der Anti-Phishing Working Group (APWG) erreichten Phishing-Angriffe im Jahr 2021 ein Allzeithoch. Mit mehr als 300.000 registrierten Angriffen im Dezember sind diese Vorfälle mehr als dreimal so häufig wie noch vor weniger als zwei Jahren.

Der Bericht von 2021 zeigt eine Zunahme von Phishing-Angriffen gegen Kryptowährungsunternehmen. Diese machen inzwischen 6,5 Prozent aller Angriffe aus. Dies veranschaulicht, wie Cyberkriminelle versuchen ihre Aktivitäten weiterzuentwickeln, um möglichst lukrative Ziele zu erreichen.

Allerdings ist im Dezember die Zahl von Angriffen auf Markenfirmen nach einem monatelangen Anstieg gesunken. Dennoch wurden mehr als 500 solcher Angriffe verzeichnet, was zeigt, dass Cyberkriminelle ihr Netz immer weiter auswerfen.

2. Loader sind die bevorzugte Angriffsmethode

Im Phishing-Bericht zum 1. Quartal 2022 von Cofense liest man, dass Loader andere Schadprogramme wie Infostealer und Keylogger als beliebteste Angriffsmethode überholt und sich zum bevorzugten Phishing-Tool gemausert hat. Der Studie zufolge kann man weit mehr als die Hälfte der Angriffe auf Loader zurückführen. Zum Vergleich: Anfang 2019 machte Credential Phishing (Diebstahl von Benutzernamen und Passwörtern) 74 % der Phishing-Angriffe aus.

Diese Angriffe können nur schwer verhindert werden, da die E-Mails in der Regel keine Anzeichen von Schädlichkeit aufweisen. Viele stammen von gekaperten Geschäfts-E-Mail-Adressen, einer Taktik, die als Kompromittierung von Geschäfts-E-Mails (Business Email Compromise, BEC) bekannt ist. Außerdem gehen Cyberkriminelle oft einen Schritt weiter und hosten gefälschte Anmeldeseiten (Phishing-Seiten) auf benutzerdefinierten Microsoft Azure-Domänen. Diese könnten zum Beispiel auf „windows.net“ enden, wodurch die Website legitim erscheint und der Betrug noch schwerer zu erkennen ist.

Im Cofense-Bericht zum 3. Quartal 2021 berichtet das Unternehmen, dass „93 % der modernen Sicherheitsverletzungen einen Phishing-Angriff beinhalten“. Dies zeigt, wie weit verbreitet das Problem des Phishings mit Keyloggern und Infostealers nach wie vor ist.

Leider rechnet Cofense damit, dass sich dieser Umstand im nächsten Jahr wiederholen wird, da neue Malware-Downloader, die man abonnieren kann, das Feld des Phishing-Betrugs erweitern werden.

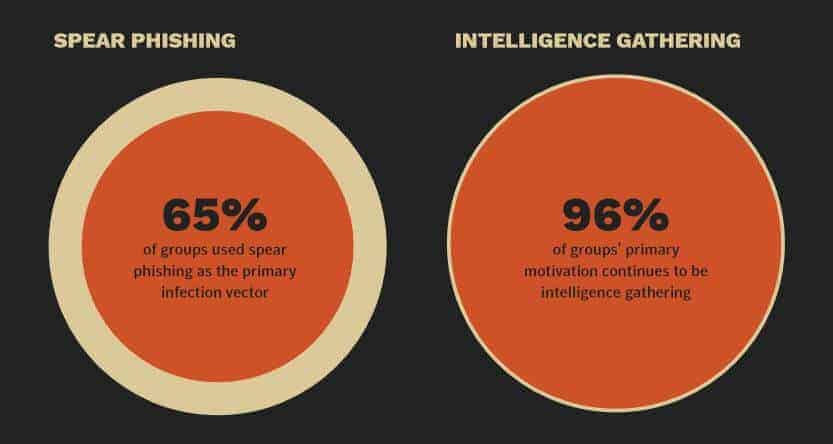

3. Spear-Phishing-E-Mails sind die beliebteste Angriffsmethode

Der Internet Security Threat Report 2019 von Symantec zeigt, dass Spear-Phishing-E-Mails von fast zwei Dritteln (65 %) aller bekannten Gruppen verwendet werden, die gezielte Cyberangriffe durchführen. Aus dem Bericht geht auch hervor, dass 96 % der gezielten Angriffe zum Zweck der Informationsbeschaffung durchgeführt werden.

In den Threat Landscape Trends 2020 berichtet Symantec über einen enormen Anstieg von COVID-bezogenen E-Mails in Verbindung mit Phishing-Betrug. Dies zeigt, wie sich Spear-Phishing im Laufe der Zeit weiterentwickelt hat und neue Themen findet, um potenzielle Opfer anzusprechen.

Aus demselben Bericht geht hervor, dass allein im 1. Quartal 2020 rund 31.000 Unternehmen Ziel von E-Mail-Betrug waren.

4. Gesunder Menschenverstand ist die beste Verteidigung gegen Phishing-Angriffe

Im Bericht für 2019 bekräftigt Cofense die Bedeutung von Schulungen zum Thema Phishing. Genannt wird ein Beispiel, bei dem ein Phishing-Angriff auf ein großes Gesundheitsunternehmen innerhalb von nur 19 Minuten gestoppt wurde. Der Erhalt verdächtiger E-Mails wurde sofort gemeldet und die Sicherheitszuständigen konnten schnell handeln.

5. Phishing-Angriffe werden immer raffinierter

Cofense gibt auch Aufschluss über die Art der Angriffe. Cyberkriminelle nutzen immer häufiger Links zu vertrauten Seiten und Produkten wie Microsoft-Office-Makros, Cloud-Sites und infizierten Webseiten.

2022 setzte sich dieser Trend fort, wobei Berichten zufolge der Missbrauch von vertrauenswürdigen Plattformen wie SharePoint, Amazon Web Services, Google, Adobe, DigitalOcean Spaces, Weebly, Backblaze B2 und WeTransfer zunahm.

Cofense bestätigte auch die Erkenntnisse von Symantec hinsichtlich der Fähigkeit von Cyberkriminellen, sich aktuelle Geschehnisse zu Nutzen zu machen. Zum Beispiel verzeichnete man 2020 eine Zunahme von COVID-19-bezogenem Phishing, häufig mit der Behauptung, schwer betroffene Menschen finanziell zu unterstützen.

6. Tricks wie Zombie Phish und verkürzte URLs kommen vermehrt zum Zug

Ein beliebter Trick ist das sogenannte Zombie-Phishing. Wie der Cofense-Bericht 2019 erläutert, übernehmen Kriminelle dabei ein E-Mail-Konto und antworten auf eine alte E-Mail-Konversation mit einem Phishing-Link. Da der Absender und der Betreff dem Empfänger bekannt sind, wird die E-Mail häufig nicht als schädlich angesehen.

Eine weitere Strategie, die immer häufiger in Phishing-E-Mails zu sehen ist, ist die Verwendung von verkürzten URLs, die von Linkverkürzungsdiensten wie Bitly bereitgestellt werden. Diese Links werden selten von URL-Inhaltsfiltern blockiert, da sie das wahre Ziel des Links nicht preisgeben. Außerdem erkennen selbst diejenigen, die auf verdächtige Domänennamen achten, mit kleinerer Wahrscheinlichkeit, dass ein solcher Link böswillig sein könnte.

Im Bericht für das Jahr 2021 weist Cofense jedoch darauf hin, dass .com-Domänen immer noch für 50 % der Phishing-Angriffe auf Zugangsdaten verantwortlich sind. Daher ist es nach wie vor von entscheidender Bedeutung, beim Besuch von solchen Top-Level-Domains Vorsicht walten zu lassen.

7. Finanzdienstleistungen sind die beliebtesten Ziele

Obwohl das Phishing von Anmeldedaten nicht mehr die beliebteste Taktik ist, kommt es immer noch viel häufiger vor, als dass man sich in Sicherheit wiegen könnte. Der APWG-Bericht bespricht die verschiedenen Arten von Anmeldeinformationen, auf die Cyberkriminelle aus sind.

In letzter Zeit hat sich dieser Umstand markant verändert. Angriffe richten sich nun vor allem auf Finanzdienstleistungen wie Bankplattformen und Kryptobörsen, gefolgt von Webmail und E-Commerce-Diensten.

8. Kleinere Unternehmen erhalten häufiger böswillige E-Mails

Symantec analysierte Daten über verschiedene Arten von E-Mail-Bedrohungen, einschließlich Phishing, E-Mail-Malware und Spam, und kam zur Einsicht, dass kleinere Unternehmen eher von diesen Bedrohungen betroffen sind. In einem Unternehmen mit 1 bis 250 Mitarbeitenden ist etwa eine von 323 E-Mails als böswillig einzustufen. Bei einer Organisation mit 1001 bis 1500 Mitarbeitenden ist die Rate weitaus geringer: eine von 823 E-Mails.

9. Böswillige E-Mails treffen am ehesten Unternehmen im Bergbau

Symantec schlüsselt die Raten bösartiger E-Mails auch nach Branchen auf. Mit einer von 258 bösartigen E-Mails steht der Bergbau an der Spitze der Liste. Dicht gefolgt von Landwirtschaft, Forstwirtschaft und Fischerei sowie der öffentlichen Verwaltung (in beiden Fällen eine von 302 E-Mails). Manufaktur, Großhandel und Baugewerbe folgen in der Liste der am häufigsten angegriffenen Branchen.

10. Australische Unternehmen waren am ehesten betroffen

Laut der Studie State of the Phish 2022 von Proofpoint wurden 92 % der australischen Unternehmen im vergangenen Jahr erfolgreich angegriffen, was einen Anstieg von 53 % gegenüber dem Vorjahr bedeutet. Unterdessen haben weniger als 60 % der spanischen Unternehmen Erfahrungen mit Phishing- oder Ransomware-Angriffen gemacht.

11. Viele Datenschutzverletzungen sind auf Phishing-Angriffe zurückzuführen

Der Data Breach Investigation Report 2020 von Verizon stellte fest, dass Phishing eine der häufigsten Bedrohungen in Verbindung mit Datenschutzverletzungen ist: 22 % der Datenschutzverletzungen haben etwas mit Phishing zu tun. Im Bericht für 2021 stellt Verizon fest, dass die Prävalenz von Social-Engineering-Angriffen, einschließlich Phishing, weiter zunimmt und rund 30 % der Angriffe ausmacht.

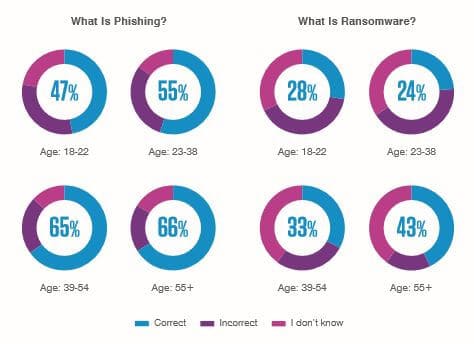

12. Wissen über Phishing ist altersabhängig

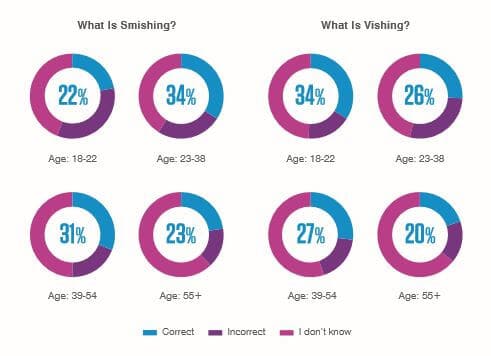

Proofpoint liefert interessante Informationen darüber, welche Menschen über Phishing informiert sind. Von den vier Altersgruppen waren den Personen ab 55 Jahren die Begriffe „Phishing“ und „Ransomware“ am ehesten bekannt.

Bei den Begriffen „Smishing“ und „Vishing“ war diese Generation allerdings tendenziell aufgeschmissen.

13. Sextortion ist eine gängige Taktik für Phishing-Kampagnen

Cofense zeigt, dass Phishing-Betrugsversuche, die auf sexueller Erpressung basieren, immer häufiger vorkommen. Diese E-Mails sind in der Regel allgemein gehalten und zielen darauf ab, Opfer in Angst und Panik zu versetzen und dadurch zur Zahlung des Lösegelds zu bewegen. Die Kriminellen verlangen in der Regel eine Zahlung in Bitcoin oder einer anderen Kryptowährung, um nicht entdeckt zu werden.

In den ersten sechs Monaten des Jahres 2019 stellte Cofense fest, dass mehr als 7 Millionen E-Mail-Adressen von Sextortion betroffen waren. Cofense fand außerdem heraus, dass 1,5 Millionen US-Dollar in Form von Bitcoin-Zahlungen an Konten (Bitcoin-Wallets) gesendet wurden, die mit Sextortion-Programmen in Verbindung gebracht wurden.

Ende 2019 gab es sogar Berichte über ein Sextortion-Botnet, das bis zu 30.000 Mails pro Stunde verschickte.

14. Beliebte Apps werden weiterhin zur Verbreitung von Malware genutzt

Der Threat Report zum 2. Quartal 2021 von McAfee Labs stellte fest, dass die Nutzung von PowerShell und Microsoft Office als Malware-Verbreitungsmethode nach dem enormen Anstieg im 4. Quartal 2020 deutlich zurückging. Stattdessen verlassen sich die Cyberkriminelle nun auf öffentlich zugängliche Anwendungen, um Malware zu übermitteln.

Im Bericht vom Oktober 2021 berichtet McAfee Labs, dass von allen analysierten Cloud-Bedrohungen Spam den höchsten Anstieg der gemeldeten Vorfälle verzeichnete – ein Anstieg von 250 % vom 1. zum 2. Quartal 2021. Dem Bericht zufolge ist Spear-Phishing nach wie vor die am häufigsten eingesetzte Technik, um sich einen ersten Zugang zu kompromittierten Systemen zu verschaffen.

15. SEGs sind bei weitem nicht vor Phishing-Angriffen gefeit

Viele glauben fälschlicherweise, dass die Verwendung eines Secure Email Gateway (SEG) vor Phishing-Angriffen schützt. Leider ist das weit von der Wahrheit entfernt. 90 % der Phishing-Angriffe, die Cofense gemeldet werden, werden in einer Umgebung entdeckt, die eine SEG verwendet.

Als Hauptgrund nennt Cofense, dass selbst die fortschrittlichsten automatischen Erkennungssysteme nicht mit den immer raffinierteren Phishing-Methoden Schritt halten können. SEG-Entwickler müssen schließlich auch ein Gleichgewicht zwischen Schutz und Produktivität finden. Außerdem sind SEGs, wie alle Systeme, anfällig für Konfigurationsfehler.

Im Bericht für das Jahr 2022 zeigt Cofense, dass .pdf- oder .html-Erweiterungen die häufigsten Dateinamenerweiterungen bei Anhängen sind, die Nutzende in SEG-geschützten Umgebungen erreichen. Diese machen etwa 35 % bzw. 30 % der Bedrohungen aus.

16. Bösartige Anhänge, die CVE-2017-11882 ausnutzen, sind nach wie vor weit verbreitet

CVE-2017-11882 ist eine Sicherheitslücke in der Remotecodeausführung, die in der Microsoft Office-Software besteht. Diese Sicherheitslücke wurde 2017 entdeckt und durch Updates behoben. Trotzdem nutzen laut Cofense etwa 12 % der böswilligen Anhänge diese Sicherheitslücke weiterhin aus.

Schwachstellen wie diese bleiben oft lange ein Ziel für Angriffe, da einige Unternehmen ihre Software nur langsam aktualisieren. Da Nutzende jedoch aufholen und die Sicherheitslücke CVE-2017-11882 zunehmend beheben, werden die damit verbundenen Angriffe wahrscheinlich seltener werden.

17. Einige Phishing-Angriffe sind standortabhängig

Wenn Sie glauben, dass Ihr Standort keine Rolle spielt, wenn es um Cyberangriffe geht, dann liegen Sie falsch. Laut Cofense bestimmt die Geolokalisierung (gemäß IP-Adresse) häufig, wie sich eine Nutzlast nach der Zustellung verhält. Beispielsweise könnte der Inhalt in einem Land harmlos, in einem anderen aber böswillig sein.

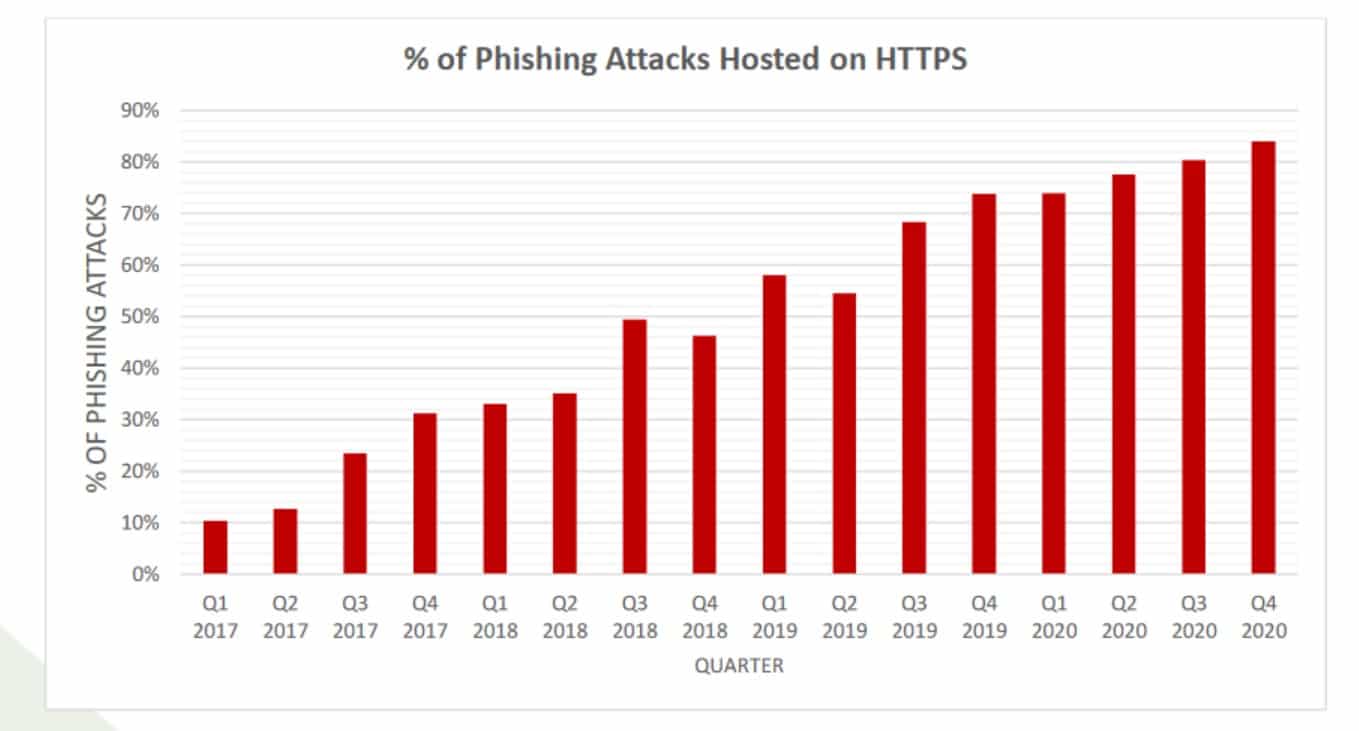

18. SSL ist nicht mehr ein Indikator für eine sichere Website

Seit vielen Jahren besteht einer der wichtigsten Tipps zur Vermeidung von Phishing-Sites darin, URLs sorgfältig zu prüfen und Websites zu meiden, die nicht über ein SSL-Zertifikat verfügen. HTTPS in der URL (im Gegensatz zu HTTP) bedeutet, dass eine Website über ein SSL-Zertifikat verfügt und durch HTTPS-Verschlüsselung geschützt ist.

Dies ist jedoch kein Garant mehr, dass eine Website nicht böswillig ist. Wie die APWG berichtet, verwendeten satte 84 % der im 4. Quartal 2020 untersuchten Phishing-Seiten SSL. Dieser Trend nimmt pro Quartal um rund 3 % zu.

19. Geschenkkarten sind nach wie vor ein beliebtes Zahlungsmittel bei BEC-Angriffen

Die APWG gab auch Einblicke in die Art und Weise, wie Cyberkriminelle Zahlungen anfordern. Insbesondere bei BEC-Angriffen wurde in 68 % der Fälle im 4. Quartal 2021 eine Bezahlung mit Geschenkkarten angefordert. Dies ist ein Anstieg von 8 % im Vergleich zum vorigen Quartal. Weitere beliebte Zahlungsformen sind Abzweigung von Gehaltsabrechnungen (21 %) und Überweisungen (9 %). Interessanterweise sind Direktüberweisungen mittlerweile viel seltener als im letzten Quartal, als sie noch 22 % aller Betrugsfälle ausmachten.

20. Eine benutzerdefinierte Phishing-Seite kostet nur 3 bis 12 US-Dollar

Auf Seiten der Kriminellen sind Phishing-Methoden Teil einer großen Untergrundindustrie. Symantec hat Fakten und Zahlen aus dem Dark Web zusammengestellt, die zeigen, dass der Preis für eine Phishing-Webseite zwischen 3 und 12 US-Dollar liegt.

21. 67 % der Phishing-E-Mails haben leere Betreffzeilen

Laut einem Bericht von Atlas VPN enthalten fast 70 % aller Phishing-E-Mail-Versuche eine leere Betreffzeile. Zu den von Cyberkriminellen am häufigsten verwendeten Betreffzeilen gehören „Faxzustellungsbericht“ (9 %), „Geschäftsvorschlag“ (6 %), „Anfrage“ (4 %) und „Besprechung“ (4 %).

22. Fast 900 gefälschte Amazon-Seiten waren am Amazon Prime Day 2022 im Einsatz

Atlas VPN meldete einen Anstieg von Einzelhandelswebseiten, die sich als Amazon ausgaben, an einem der aktivsten Einkaufstage des Jahres. In den 90 Tagen bis zum 12. Juli 2022 wurden 1.633 gefälschte Websites entdeckt, wobei 897 gefälschte Amazon-Seiten am Prime Day aktiv waren.

23. 47 % der Ransomware-Angriffe in Deutschland gehen auf Phishing-E-Mails zurück

Laut dem Cyber Readiness Report 2022 von Hiscox war fast die Hälfte der gemeldeten Ransomware-Angriffe in Deutschland im Jahr 2021 auf Phishing-E-Mails zurückzuführen.

24. Deutschland erhielt 2021 die fünfthöchste Anzahl an böswilligen E-Mails

Eine von Kaspersky Labs durchgeführte Studie über Spam- und Phishing-Statistiken in Deutschland ergab, dass Deutschland im Jahr 2021 mit einem Anteil von 4,83 % an Phishing-E-Mail-Kampagnen die fünfthöchste Rate solcher Angriffe vorwies.

Phishing: Prognosen für 2023 und darüber hinaus

Auf der Grundlage der Phishing-Statistiken des vergangenen Jahres erwarten wir 2023 folgende Entwicklungen:

- Angriffe werden immer raffinierter werden. Nach Angaben von Kaspersky ist damit zu rechnen, dass andere Länder jeden Trick anwenden werden, um Informationen über COVID-19-Impfstoffe zu stehlen. Es ist auch damit zu rechnen, dass Bildungseinrichtungen häufiger ins Visier genommen werden, da viele Studierende aus der Ferne am Unterricht teilnehmen.

- Gezielte Ransomware wird häufiger zum Einsatz kommen. Kaspersky prognostiziert, dass Cyberkriminelle einen einfacheren Ansatz wählen und sich darauf konzentrieren werden, hohe Zahlungen von großen Unternehmen zu erhalten, anstatt viele kleine Zahlungen von zufällig ausgewählten Opfern. Dies wird eine schnelle Diversifizierung beim Hacken von IoT-Geräten wie Smartwatches, Autos und Fernsehern mit sich bringen.

- TrickBot-Aktivität wird zunehmen. Cofense prognostiziert, dass im Jahr 2022 neue Verbreitungsmethoden für TrickBot auftauchen werden, wobei Unternehmen wahrscheinlich zunehmend Ziele von Kampagnen werden, die LNK- und CHM-Downloader verwenden.

- Das Angebot an käuflichen Downloadern wird steigen. Unter Berufung auf die hohen Preise für Malware-Downloader, die derzeit an Hacker verkauft werden, prognostiziert Cofense das Aufkommen eines neuen Malware-Downloaders, der wesentlich günstiger sein wird. Dies könnte schwerwiegende Auswirkungen auf die Phishing-Landschaft haben.

Wir können zukünftige Entwicklungen zwar nicht mit Sicherheit prognostizieren, aber wir können mit einiger Zuversicht sagen, dass Phishing sowohl für Privatpersonen als auch für Unternehmen in der unmittelbaren Zukunft eine erhebliche Bedrohung bleiben wird.

Phishing: Häufig gestellte Fragen

Woran erkenne ich, dass eine E-Mail gefälscht ist?

Es gibt einige Anzeichen dafür, dass eine E-Mail nicht echt ist. Dazu gehören folgende Merkmale:

- Die Betreffzeile ist leer.

- Der Name des Absenders stimmt nicht mit seiner E-Mail-Adresse überein.

- In der E-Mail werden Sie nach persönlichen Daten wie einem Benutzernamen und einem Passwort gefragt.

- Die Rechtschreibung und Grammatik des Textes sind fehlerhaft.

Was sollte ich tun, wenn ich meine Anmeldedaten weitergegeben habe?

Wenn Sie von einer Phishing-E-Mail getäuscht wurden, sollten Sie Ihr Kontopasswort sofort ändern. Wenn Sie versehentlich Onlinebanking-Daten weitergegeben haben, sollten Sie sich so schnell wie möglich mit Ihrer Bank in Verbindung setzen, um zu verhindern, dass Ihnen Geld gestohlen wird. Beim Phishing über soziale Medien wurden möglicherweise Nachrichten an Ihre Kontakte verschickt. Es lohnt sich also, diese darüber zu informieren, dass Ihr Konto gehackt wurde, und sie zu bitten, sich über einen anderen Kanal (Telefon, SMS, WhatsApp) zu melden.

Was sind die häufigsten Arten von Phishing-Angriffen?

Zu den häufigsten Arten von Phishing-Angriffen gehören:

- Clone-Phishing: Ein Phishing-Angriff, bei dem eine Nachahmung einer legitimen Website oder E-Mail erstellt wird, um Nutzende zur Eingabe ihrer persönlichen Daten zu verleiten.

- Spear-Phishing: Eine Art von Phishing-Angriff, der auf eine bestimmte Person oder Organisation abzielt. Dabei wird oft eine gefälschte E-Mail erstellt, die scheinbar von einer legitimen Quelle stammt, z. B. von einem Unternehmen oder einer Organisation, die dem Opfer bekannt ist.

- Phishing mit Malware: Ein Phishing-Angriff, bei dem böswillige Software (Malware) in die E-Mail oder Website eingefügt wird, um den Computer des Opfers zu infizieren.

- Vishing: Bei diesem Angriff werden Sprachnachrichten anstelle von E-Mails oder Websites verwendet. Opfer werden angerufen und sprechen mit einer Person, die vorgibt, Mitglied einer seriösen Organisation zu sein (z. B. einer Bank), um persönliche Daten zu erhalten.

- Smishing: Bei diesem Phishing-Angriff werden Textnachrichten anstelle von E-Mails oder Websites verwendet. Es wird eine Textnachricht gesendet, die scheinbar von einer seriösen Organisation (z. B. einer Bank) stammt, um das Opfer dazu zu bringen, Informationen über sich preiszugeben.

Wie kann ich einen Phishing-Angriff melden?

Sie können Phishing-Angriffe bei der Anti-Phishing Working Group (APWG) unter www.antiphishing.org melden. Auf dieser Website finden Sie auch Ressourcen und Informationen über Phishing-Angriffe und darüber, wie Sie sich vor ihnen schützen können.