Der Begriff Zwei-Faktor-Authentifizierung (2FA) bezieht sich auf einen Anmeldeprozess, der mehr als nur ein Passwort erfordert. Wir sind alle an den Standard-Login gewöhnt, der sich aus unserem Benutzernamen und unserem Passwort zusammensetzt. Benutzernamen sind jedoch von anderen im Allgemeinen ziemlich leicht herauszufinden. Oftmals handelt es sich dabei um unsere weit bekannte E-Mail-Adresse oder im Falle von Foren um unseren Benutzernamen, der für jeden sichtbar ist. Das bedeutet, dass der einzige wirkliche Schutz, den Sie dagegen haben, dass sich jemand an Ihrer statt anmeldet, in der Stärke Ihres Passwortes besteht. Und wir alle wissen, dass wir starke Passwörter haben sollten, oder?

Contents [ausblenden]

- Was bedeutet Authentifizierung überhaupt?

- Was ist der Unterschied zwischen einer Zwei-Faktor-Authentifizierung und einer zweistufigen Verifizierung?

- Warum brauchen wir noch etwas anderes als nur ein Passwort?

- Warum sollte ich eine Zwei-Faktor-Authentifizierung verwenden?

- Wie funktioniert die Zwei-Faktor-Authentifizierung in der Praxis?

- Zwei-Faktor-Authentifizierung in Unternehmen

- Glossar

Was bedeutet Authentifizierung überhaupt?

Damit Sie beispielsweise auf Ihre E-Mails zugreifen können, erfordert ein E-Mail-System zwei Dinge, die im Glossar am Ende dieses Artikels noch ausführlicher erläutert werden:

Authentifizierung: durch die überprüft wird, ob Sie derjenige sind, der Sie angeben zu sein.

Autorisierung: durch die überprüft wird, ob Ihnen erlaubt ist, die E-Mails zu lesen.

Was ist der Unterschied zwischen einer Zwei-Faktor-Authentifizierung und einer zweistufigen Verifizierung?

Viele Informatikstudenten und Philosophen würden dies bis in die frühen Morgenstunden diskutieren. Aber obwohl es einen subtilen Unterschied gibt, ist dieser in der Praxis nicht wirklich relevant. Im Authentifizierungs-/Autorisierungs-Sprachgebrauch existiert das Konzept einer Verifizierung nicht. Und was genau bedeutet Verifizierung überhaupt? Dass die Person identifiziert wurde (sie authentifiziert wurde) oder dass der Person der Zugang erlaubt ist (sie autorisiert ist)? Für diese Unterscheidung existieren die Begriffe Authentifizierung und Autorisierung.

Ein weiterer Punkt, der für Verwirrung sorgt, ergibt sich aus der bei der Zwei-Faktor-Authentifizierung gemachten Unterscheidung zwischen dem, was eine Person hat und dem, was eine Person weiß. Auf den ersten Blick scheint es offensichtlich, dass so etwas wie ein biometrischer zweiter Faktor (z. B. ein Fingerabdruck) etwas ist, was jemand hat. (Sie besitzen Ihren Fingerabdruck.) Die Verwendung von Fingerabdrücken als Mechanismus zum Entsperren von Telefonen wurde im amerikanischen Gerichtssystem diskutiert. Einige Richter sind der Meinung, dass ein Fingerabdruck eine implizite Zeugenaussage darstellt, und eine Zeugenaussage ist etwas, das jemand weiß, nicht etwas, das er hat.

Wie dem auch sei. Beide Konzepte fallen unter den Oberbegriff der Multi-Faktor-Authentifizierung (MFA) und beide erfordern, dass Sie neben einem Passwort etwas Weiteres vorweisen. Es spielt keine Rolle, ob es sich dabei um einen Fingerabdruck, eine einmalige numerische Sequenz oder einen YubiKey handelt.

Warum brauchen wir noch etwas anderes als nur ein Passwort?

Es gibt drei Arten, wie Unbefugte Ihr Passwort erhalten können. Die erste besteht darin, es einfach zu erraten. Sie denken vielleicht, dass die Erfolgschance hierfür recht gering ist, aber leider verwenden viele Nutzer schwache Passwörter. Ich sehe viele Passwörter in meinem täglichen Arbeitsleben und habe festgestellt, dass es viel zu viele Chucks auf der Welt mit dem Passwort chuck123 gibt. Die zweite Möglichkeit besteht darin, einen Wörterbuchangriff durchzuführen. Der Großteil der Passwörter für die Milliarden von Konten in der Welt besteht aus ein paar Tausend Wörtern. Kriminelle führen Wörterbuchangriffe auf Webseiten aus mit dem Wissen, dass die meisten Konten diese gängigen Kennwörter verwenden. Der dritte Weg besteht darin, die Daten ganz einfach zu stehlen. Im Fall von großen Webseiten kann es unpraktisch sein, die Kennwörter von Millionen von Benutzern zu erraten. Es ist einfacher, nur ein Passwort zu erraten, nämlich das des Webseiten-Administrators, der Zugriff auf alle restlichen Daten hat. Manchmal wird Datendiebstahl aber auch ganz ohne die Verwendung von Passwörtern durchgeführt; Sicherheitsschwachstellen von Webseiten können ebenfalls genutzt werden, um Daten zu stehlen.

Seiten und Systeme, die eine 2FA verwenden, erfordern zusätzlich zu einem Passwort noch einen zweiten Faktor, um ein Login durchzuführen. Das mag auf den ersten Blick albern erscheinen. Wenn Passwörter so leicht kompromittiert werden können, welchen Wert kann dann ein zweites Passwort haben? In den meisten Fällen enthält eine 2FA jedoch einen numerischen Code, der sich minütlich ändert oder nur einmal verwendet werden kann. Dadurch kann sich jemand, der Ihr Passwort hat, nicht in Ihr Konto einloggen, es sei denn, er verfügt zusätzlich über Ihren aktuellen 2FA-Code. Auf diese Weise beseitigt eine 2FA die Sicherheitslücke, die durch die Erstellung eines schwachen Passwortes und dessen Merhfachverwendung über Konten/Dienste hinweg entsteht. Auch wenn Datendiebstahl stattfindet und ein Krimineller über alle Benutzernamen und Kennwörter einer Webseite verfügt, benötigt er dennoch die 2FA-Codes der Benutzer, um sich bei deren Konten anzumelden.

Warum sollte ich eine Zwei-Faktor-Authentifizierung verwenden?

Bedenken Sie, dass die meisten Passwort-Hacks über das Internet stattfinden. Eine alte, aber immer noch brauchbare Analogie hierfür ist ein Banküberfall. Vor dem Internet war das Ausrauben einer Bank sehr schwierig. Man musste ein Team zusammenstellen, die Bank beobachten, um die beste Zeit für den Überfall zu bestimmen, Waffen und Verkleidungen besorgen und dann den Raub ausführen, ohne erwischt zu werden. Heute kann ein Bankräuber auf der anderen Seite der Welt sitzen und versuchen, Ihr Internet-Banking-Konto mittels eines Brute-Force-Angriffs zu plündern, ohne dass Sie es bemerken. Und wenn er nicht auf Ihr Konto zugreifen kann, versucht er es einfach bei einem anderen. Es besteht praktisch keine Gefahr, erwischt zu werden, und es ist nur wenig Planung erforderlich. Mit der Einführung von 2FA hat diese Art von Banküberfällen jedoch kaum Erfolgschancen. Selbst wenn Ihr Passwort richtig erraten wird, müsste jemand in ein Flugzeug steigen, Sie aufspüren und Ihr 2FA-Gerät stehlen, um auf Ihr Konto zugreifen zu können. Sobald ein physisches Hindernis in eine Login-Sequenz eingeführt wird, wird es für Kriminelle ungleich schwieriger, erfolgreich zu sein.

2FA erfordert, dass Sie zwei Dinge bereitstellen: etwas, das Sie wissen und etwas, das Sie haben. Das, was Sie wissen, ist Ihr Passwort. Das, was Sie haben, ist der numerische Code. Da sich der numerische Code so häufig ändert, kann man davon ausgehen, dass jeder, der in der Lage ist, zu jedem Zeitpunkt über den richtigen Code zu verfügen, im Besitz des Gerätes ist, das den Code erzeugt. 2FA hat sich als sehr widerstandsfähig gegen Brute-Force-Passwort-Angriffe erwiesen. Dennoch ist die Anwendung dieser Methode nach wie vor nicht flächendeckend gegeben. Jeder einzelne Service entscheidet sich für oder gegen eine Implementierung von 2FA – Sie können nicht selbst entscheiden, ob Sie als Service-Nutzer 2FA auf einer Webseite verwenden wollen oder nicht. Während eine ständig wachsende Zahl von Seiten 2FA unterstützt, tun viele dies leider noch nicht. Überraschenderweise übernehmen auch viele kritische Seiten (wie beispielsweise die von vielen Banken und Regierungsstellen) die 2FA-Methode nur langsam.

Wie funktioniert die Zwei-Faktor-Authentifizierung in der Praxis?

Wenn ein Service 2FA unterstützt, wird sie nicht standardmäßig aktiviert. Das liegt daran, dass ein Registrierungsprozess erforderlich ist, ohne den Benutzer aus ihren Accounts ausgesperrt werden würden. Sie sollten sich mit den Sicherheits- oder Anmeldeeinstellungen Ihres Kontos vertraut machen. Es ist zu hoffen, dass auch die Möglichkeit vorhanden ist, eine 2FA zu aktivieren.

Hinweis: Es ist schwierig, 2FA ohne Smartphone einzurichten, da Sie Codes in der Regel auf eine dieser beiden Weisen erhalten:

- gesendet per SMS (Textnachricht)

- mittels einer App, die auf dem Telefon ausgeführt wird

Textnachricht(SMS) – Zwei-Faktor-Authentifizierung

Die Vorteile der SMS-Methode bestehen darin, dass sie nahezu universell anwendbar und an Ihre SIM-Karte und nicht an Ihr Telefon gebunden ist. Fast alle Mobiltelefone akzeptieren Textnachrichten, sogar „dumme“ Telefone, auf denen keine Apps installiert sind. Wenn Sie Ihr Telefon wechseln oder Ihr Telefon beschädigt oder verloren gegangen ist, können Sie Ihre SIM-Karte einfach in ein anderes stecken und schon kann es weitergehen. Der Hauptnachteil besteht darin, dass Sie sich innerhalb der Reichweite des Mobilfunknetzes befinden müssen, um die SMS-Nachricht erhalten zu können. Reisende könnten die SMS-Methode ebenfalls als problematisch erachten. Wenn sie ihre SIM-Karten in verschiedenen Ländern wechseln, wechseln sie damit auch ihre Telefonnummern.

Ein weiterer Nachteil von SMS-2FA besteht darin, dass es für technisch versierte Personen nicht sonderlich schwierig ist, das SMS-System zu infiltrieren, um Codes abzufangen. Auch Social Engineering wird genutzt, um SIM-Karten andere Telefonnummern zuzuordnen. Diese Vorgehensweise wird normalerweise bei Personen angewendet, die gezielt attackiert werden sollen und weniger bei einem gewöhnlichen Angriff. Leider helfen auch gute Sicherheitsvorkehrungen nicht viel, wenn Sie ins Fadenkreuz technisch versierter Krimineller geraten sind.

Anwendungen der Zwei-Faktor-Authentifizierung

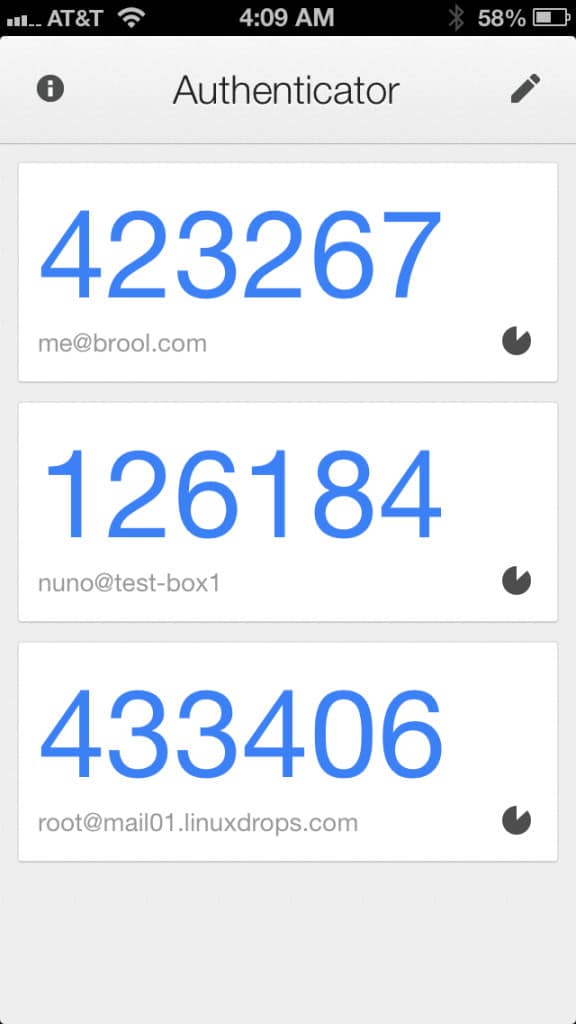

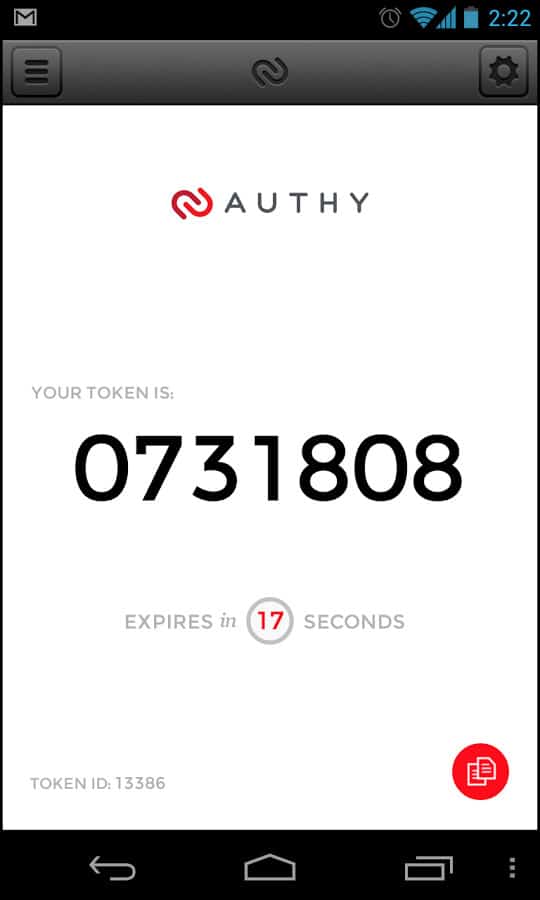

Es ist eine Vielzahl von 2FA-Apps auf dem Markt verfügbar. Am beliebtesten ist Google Authenticator, aber auch Wettbewerber wie Authy und LastPass bieten 2FA-Apps. Diese Art der Produktsplitterung trägt nicht zu einer häufigeren Implementierung der 2FA-Methode bei, da Unternehmen Zeit investieren müssen, um zu entscheiden, welche 2FA-Plattform sie verwenden wollen. Kunden müssen außerdem bereit sein, weitere 2FA-Apps auf ihren Telefonen zu installieren, wenn Services verschiedene 2FA-Plattformen verwenden.

Zu den größten Vorteilen von 2FA-Apps gehört die Tatsache, dass sie keine Internet- oder Mobilfunkverbindungen benötigen, um zu funktionieren. Sie zeigen einfach die erforderlichen Codes nach Bedarf an. Der Nachteil von 2FA-Apps besteht jedoch darin, dass Sie keinen Code erhalten, wenn Sie Ihr Telefon verlieren oder so beschädigen, dass kein Code generiert werden kann. Sie stehen dann vor dem Problem, sich nicht in Ihr Konto einloggen zu können.

Ein kleinerer Nachteil von 2FA-Apps ist auch, dass jeder Dienst individuell eingerichtet werden muss. Dies bedeutet normalerweise, dass Sie lediglich einen QR-Barcode mit der App scannen müssen, für Unternehmen kann der Aufwand jedoch größer sein.

Die besten Services bieten sowohl SMS als auch App-2FA, aber diese Fälle sind selten.

Zwei-Faktor-Authentifizierung in Unternehmen

2FA findet in Unternehmen häufiger Anwendung als im öffentlichen Dienst. Viele Unternehmen mit Mitarbeitern, die entfernt tätig sind, haben 2FA implementiert. Die gebräuchlichste und ausgereifteste 2FA-Methode für Unternehmen ist RSA SecurID. Sie existiert schon seit Jahren und kann als App installiert oder als Hardware-Dongle erhalten werden. Letzterer ist einem USB-Stick ähnlich und hat einen Bildschirm, auf dem der Code angezeigt wird. Ein Unternehmen, das in diesem Zusammenhang ebenfalls im Kommen ist, ist Okta. Das Unternehmen konzentrierte sich zunächst vorwiegend auf Single Sign On (SSO), eine Methode, bei der sich Benutzer nur einmal anmelden müssen und dann auf viele Dienste von Drittanbietern zugreifen können. Viele Unternehmen verwenden SSO, und da Okta jetzt auch 2FA bietet, wird der Anbieter immer beliebter.

Glossar

Authentifizierung (AuthN): Sie sind der, der Sie angeben zu sein. Hier kommen Ihr Benutzername und Ihr Passwort ins Spiel. Jeder, der diese beiden Informationen präsentiert, wird als Sie angesehen. Aber die Authentifizierung bedeutet beispielsweise nicht, dass Sie Ihre E-Mails lesen dürfen.

Autorisierung (AuthZ): Sobald Sie authentifiziert wurden (das System also weiß, wer Sie sind), kann bestimmt werden, worauf Sie zugreifen dürfen. Wenn Sie sich bei Ihrem E-Mail-Service anmelden, müssen Sie sich nur authentifizieren. Wenn Sie sich aber z. B. in einem Arbeitsplatzumfeld befinden, in dem Ihnen erlaubt ist, einige freigegebene Netzwerklaufwerke einzusehen, andere jedoch nicht, kommt die Autorisierungsebene hinzu. Diese Ebene, dieser zweite Schritt bestimmt, was Sie tun dürfen, aber erst, nachdem der erste Schritt (die Authentifizierung) vollzogen wurde.

Die Verwendung von 2FA ist eine sehr gute Sicherheitsmaßnahme, und Sie sollten in Betracht ziehen, sie überall zu aktivieren, wo sie zur Verfügung steht. Die Two Factor Auth.org-Seite enthält ein interessantes Projekt, das versucht, so viele Unternehmen wie möglich aufzulisten, die 2FA unterstützen. Außerdem bietet sie eine einfache Möglichkeit, Unternehmen, die das nicht tun, öffentlich zu kritisieren. Wenn ein Dienst, den Sie derzeit verwenden, 2FA nicht unterstützt, könnten Sie auf dieser Seite möglicherweise stattdessen einen anderen finden, der dies tut.